20192426 2021-2022-2 《网络与系统攻防技术》实验五实验报告

20192426 2021-2022-2 《网络与系统攻防技术》实验五实验报告

1.实验内容

- 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置。

- 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 使用nmap开源软件对靶机环境进行扫描,并检测靶机IP地址是否活跃、靶机开放了哪些TCP和UDP端口、靶机安装了什么操作系统,版本是多少、靶机上安装了哪些服务

- 使用Nessus开源软件对靶机环境进行扫描,并检测靶机上开放了哪些端口、靶机各个端口上网络服务存在哪些安全漏洞,简述攻陷靶机环境,以获得系统访问权的方法

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

- 练习使用Google hack搜集技能完成搜索

2.实验过程

2.0 准备工作

-

在正式进行实验之前,我们首先在Kali上安装Nessus,可以参考教程《Kali安装Nessus最详细版本 - 宁子君》完成安装。由于Nessus所占空间较大,请确保Kali的可用存储空间大于2G后再进行安装。

Nessus:Nessus号称是世界上最流行的漏洞扫描程序,全世界有超过75000个组织在使用它。该工具提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库。Nessus不同于传统的漏洞扫描软件,Nessus可同时在本机或远端上遥控,进行系统的漏洞分析扫描。Nessus也是渗透测试重要工具之一。

2.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询。

-

这里我们选择sina.com.cn进行查询。

-

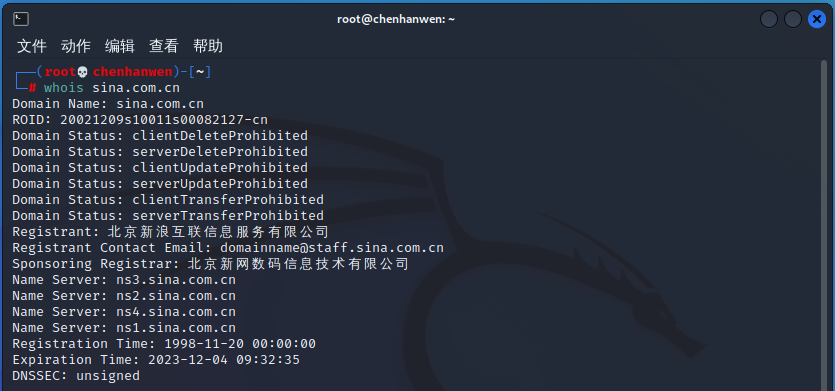

使用如下命令查询新浪的DNS信息,结果如图一所示

whois sina.com.cn

图一 查询新浪的DNS信息可以发现,DNS注册商为北京新网数码信息技术有限公司,联系邮箱为domainname@staff.sina.com.cn

-

然后我们使用

nslookup命令查询该域名对应的IP地址,具体命令如下:nslookup sina.com.cn

图二 查询sina.com.cn对应的IP地址如图二所示,可以发现,该域名对应了三个IP地址49.7.37.133、123.126.45.205、123.125.104.150

-

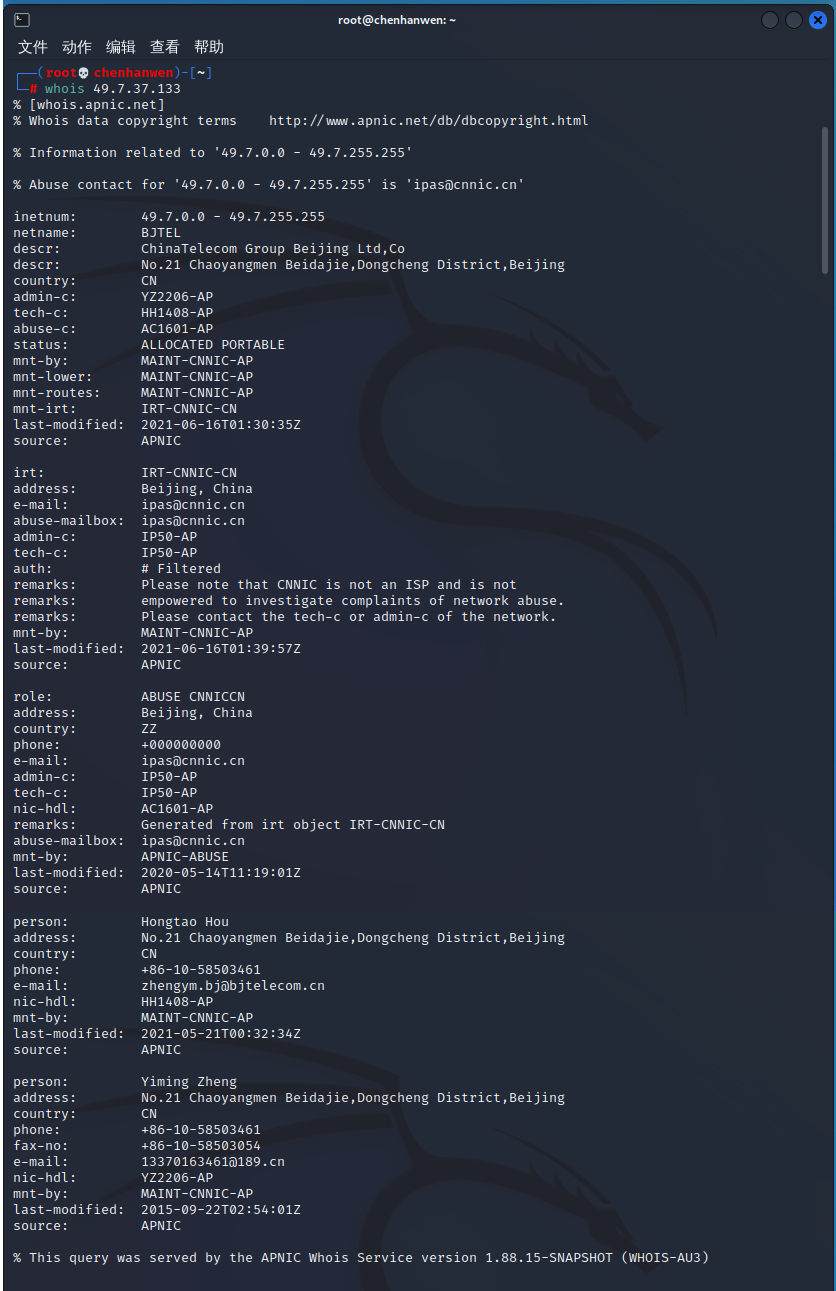

我们进一步查询49.7.37.133的注册人及联系方式,使用如下命令可得结果如图三所示。

whois 49.7.37.133

图三 查询49.7.37.133的信息可以发现,注册人有两位,分别为Hongtao Hou和Yiming Zheng。Hongtao Hou的电话为+86-10-58503461,邮箱为zhengym.bj@bjtelecom.cn ,Yiming Zheng的电话为+86-10-58503461,传真为+86-10-58503054,邮箱为13370163461@189.cn 。而该IP地址所在地为中国北京东城区北大街朝阳门21号。

2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

-

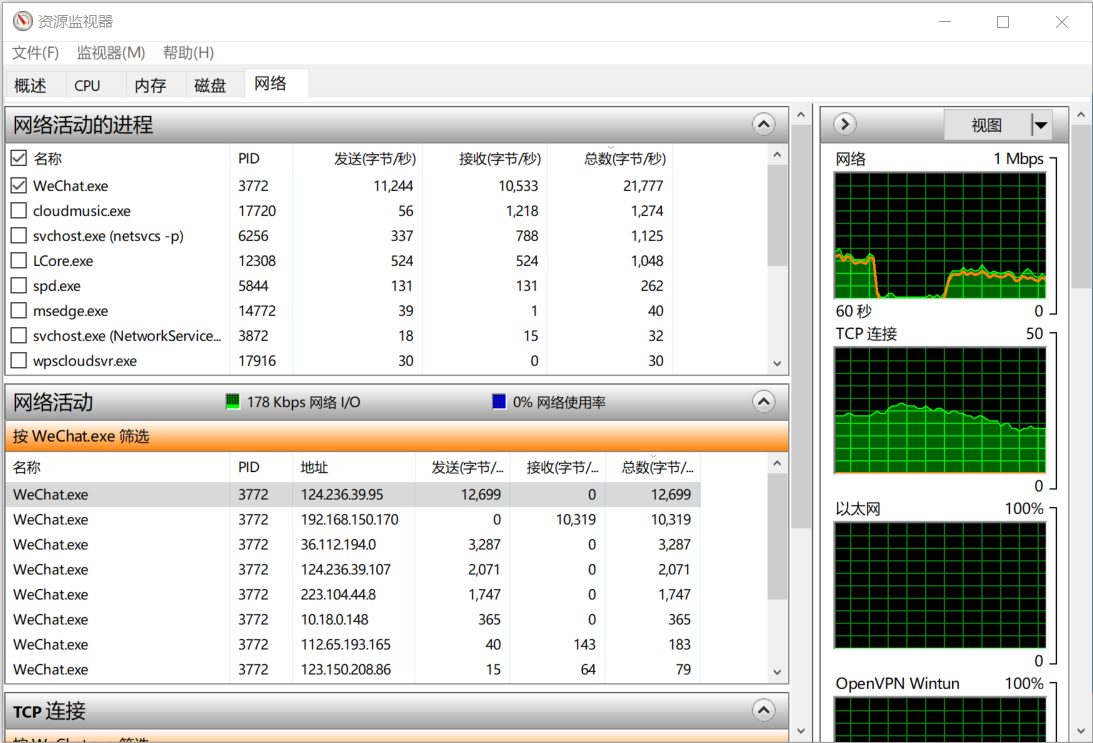

首先给一个在河北的朋友发起微信语音通话,然后打开资源监视器,点击网络标签,在“网络中的进程中”勾选WeChat.exe选项,然后在“网络活动”中就可以观察IP地址的变化

-

如图四所示,可以发现大量数据发送给了124.236.39.95。

图四 资源监视器信息 -

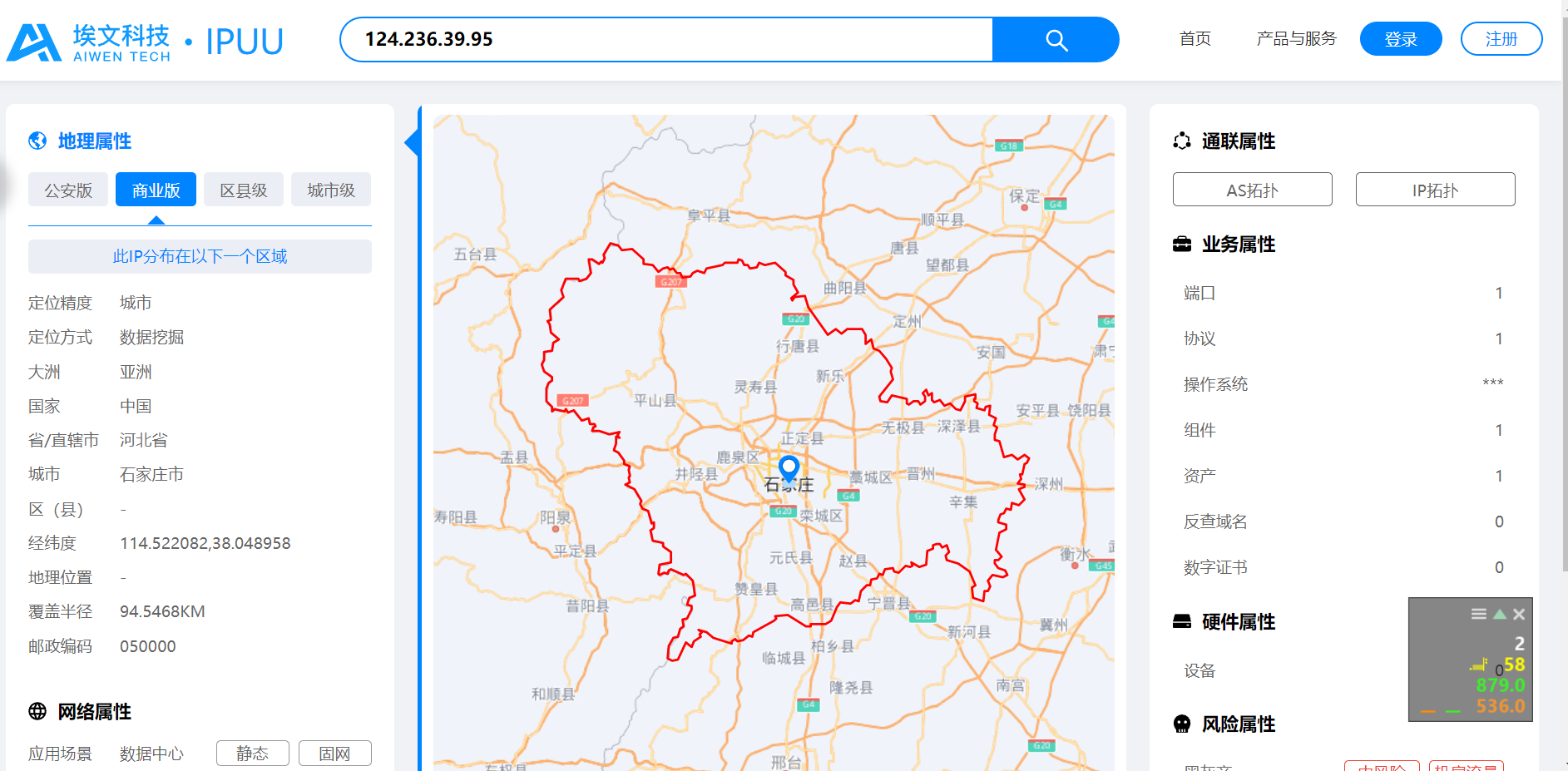

使用埃文科技查询该IP地址对应的地理位置,如图五所示,可以发现该IP地址位于河北省石家庄市,如图五所示。

图五 IP地址对应地理位置

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

2.3.1 靶机IP地址是否活跃

-

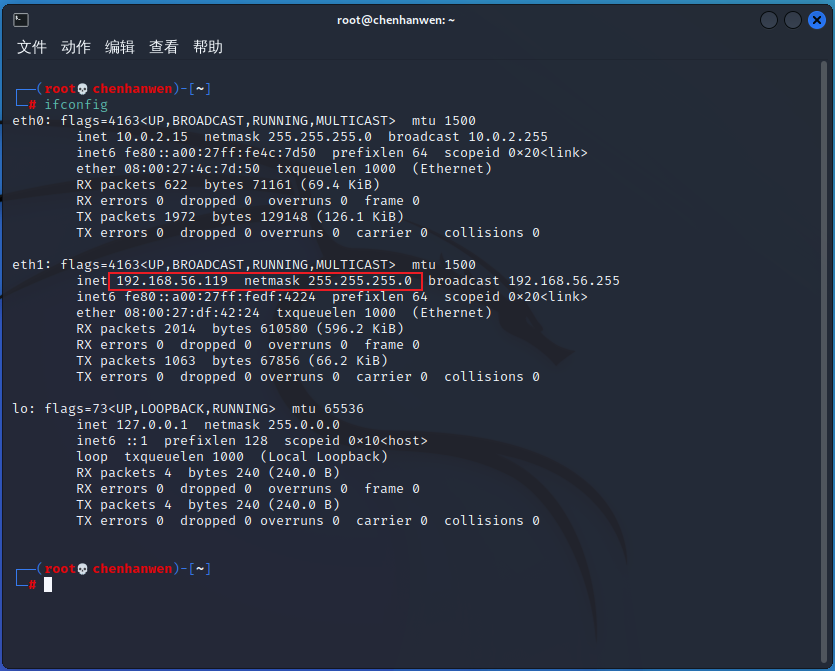

这里我们使用Windows XP作为靶机,分别给Kali和靶机配置一个Host-only网卡方便Kali进行扫描。如图六所示,由于VirutualBox的Host-only的IP网段为192.168.56.0/24,所以Kali的Host-only网卡IP为192.168.56.119

图六 Kali的Host-only网卡IP -

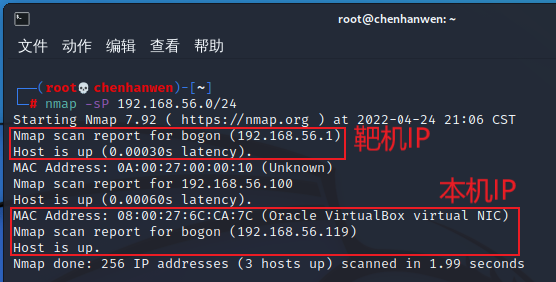

我们在Kali上使用nmap对192.168.56.0/24网段进行扫描,使用命令如下:

nmap -sP 192.168.56.0/24 # -SP 使用ping扫描

图七 靶机的IP为192.168.56.1如图七所示,可以发现靶机的IP为192.168.56.1,并且处于活跃状态

2.3.2 靶机开放了哪些TCP和UDP端口

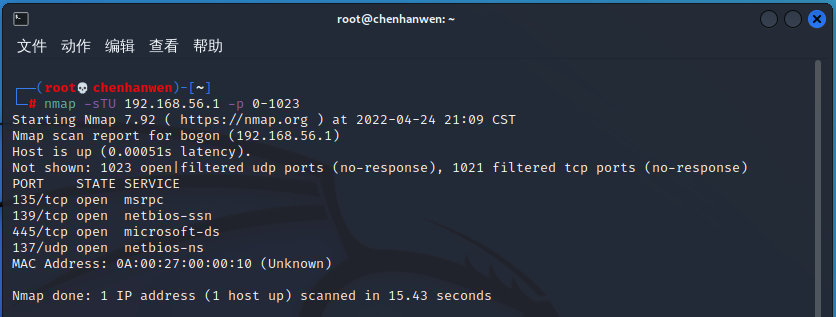

使用nmap对靶机(192.168.56.1)进行端口扫描,使用命令如下:

nmap -sTU 192.168.56.1 -p 0-1023

# -sTU 查询开放的TCP端口和UDP端口

# -p 指定扫描的端口

# 0-1023 属于周知端口,它被事先分配给一些具体的服务,是已经标准化了的众所周知的端口号

图八 靶机开放的TCP和UDP端口

如图八所示,可以发现靶机开放了TCP端口135、139、445,UDP端口137

2.3.3 靶机安装了什么操作系统,版本是多少

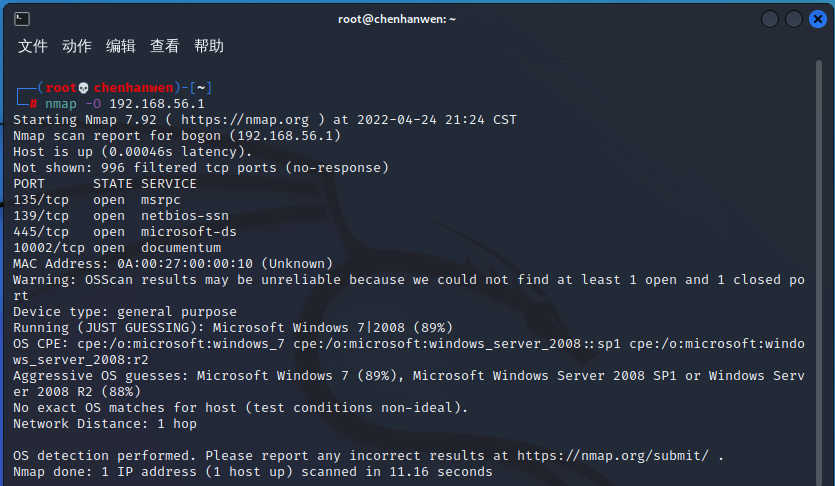

使用nmap对靶机(192.168.56.1)进行系统探测,使用命令如下:

nmap -O 192.168.56.1

# -O 进行系统探测

图九 靶机的操作系统信息

如图九所示,可以发现nmap对于靶机的系统进行了猜测,有89%的概率为Windows 7,88%的概率为Microsoft Windows Server 2008 SP1 或 Windows Server 2008 R2。(其实是Windows 10,但能确定是Windows操作系统)

2.3.4 靶机上安装了哪些服务

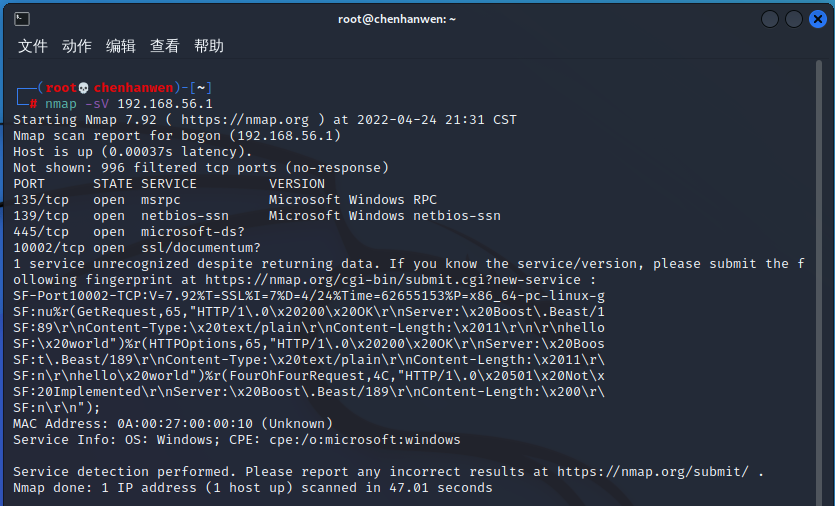

使用nmap对靶机(192.168.56.1)进行服务探测,使用命令如下:

nmap -sV 192.168.56.1

# -sV 探测开启的端口来获取服务、版本信息

图十 靶机的服务信息

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

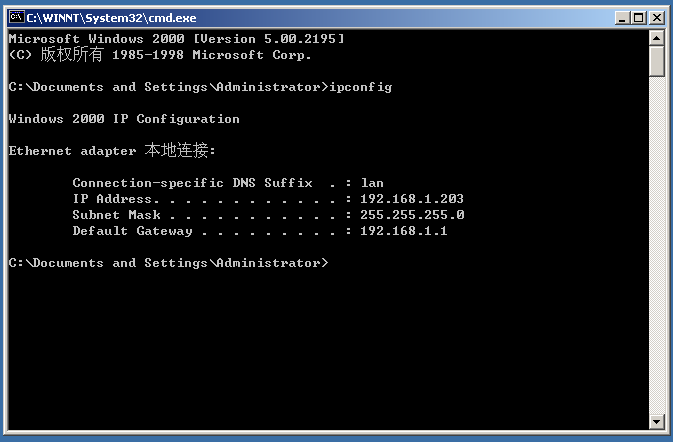

-

这里我们使用王老师提供的Windows 2000作为靶机,在VMware上给靶机分配一个桥接网卡桥接到Windows 10的无线网卡上,在Windows 2000使用

ipconfig查看IP地址,如图十一所示,可以发现IP地址为192.168.1.203。

图十一 靶机的IP地址 -

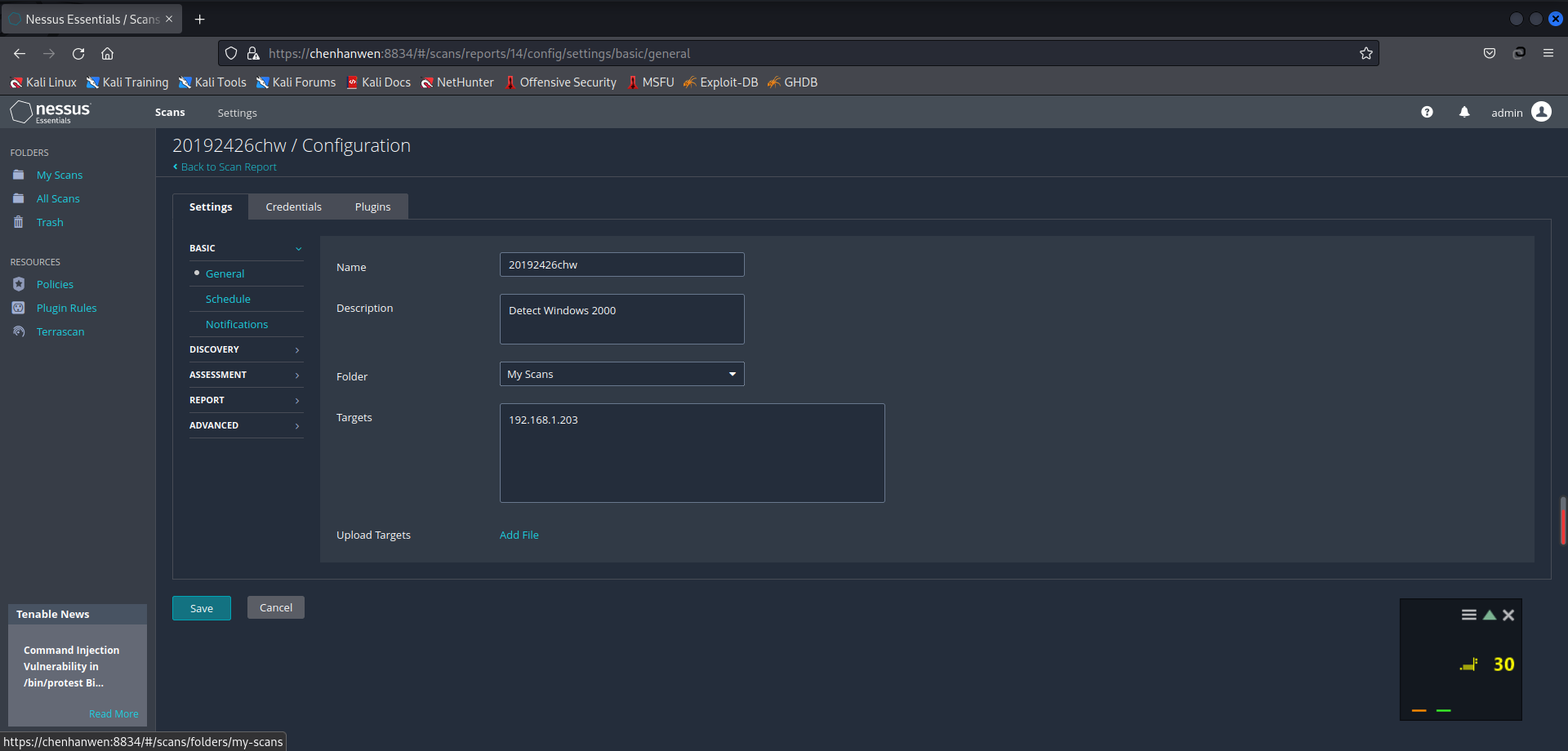

在Kali上使用Nessus进行扫描,相应扫描配置如图十二所示。将配置保存后,运行该扫描,等待扫描结束。

图十二 Kali的Nessus配置

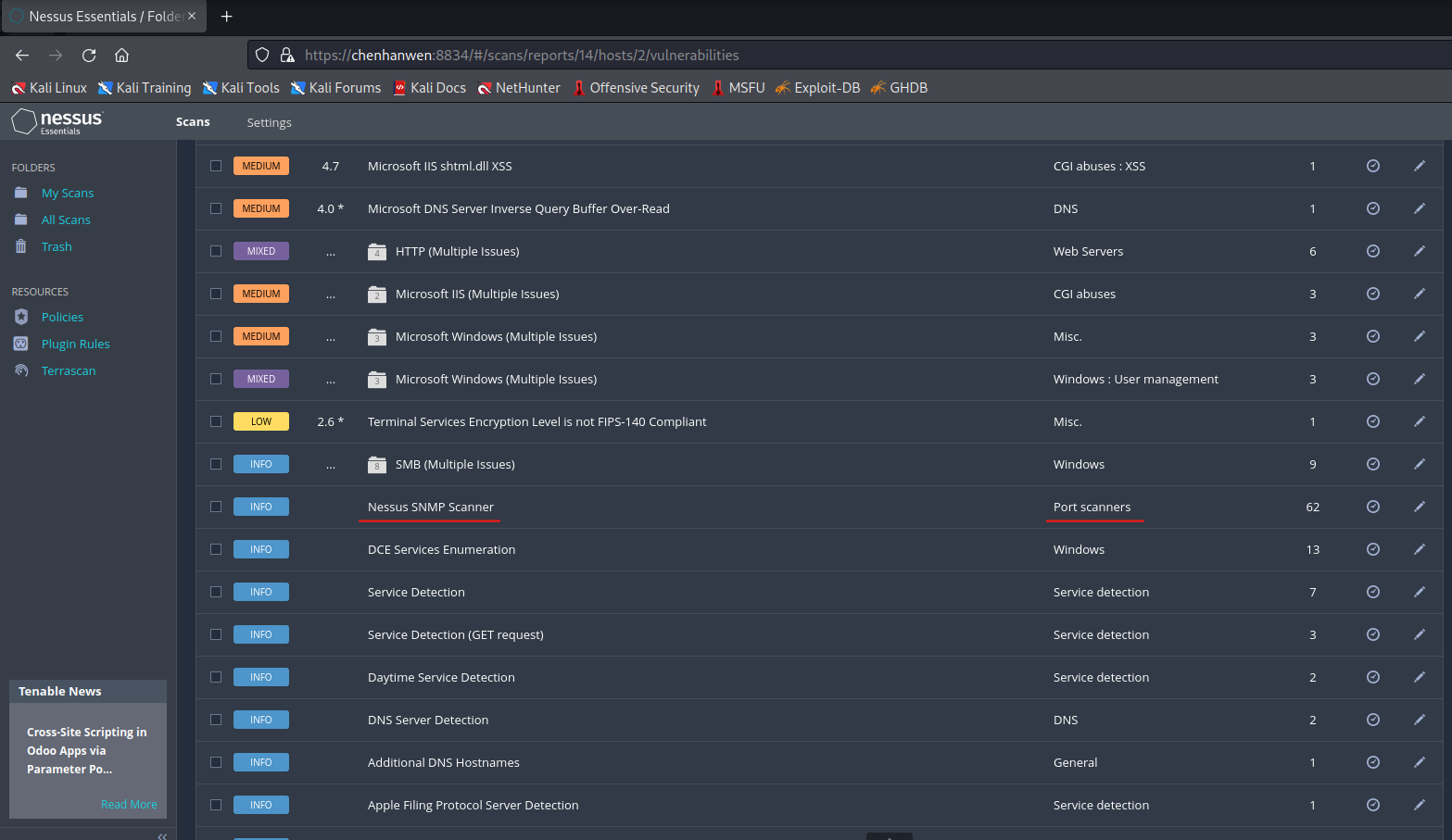

2.4.1 靶机上开放了哪些端口

-

查看扫描结果中的Nessus SNMP Scanner,其位置如图十三所示。

图十三 Nessus SNMP Scanner -

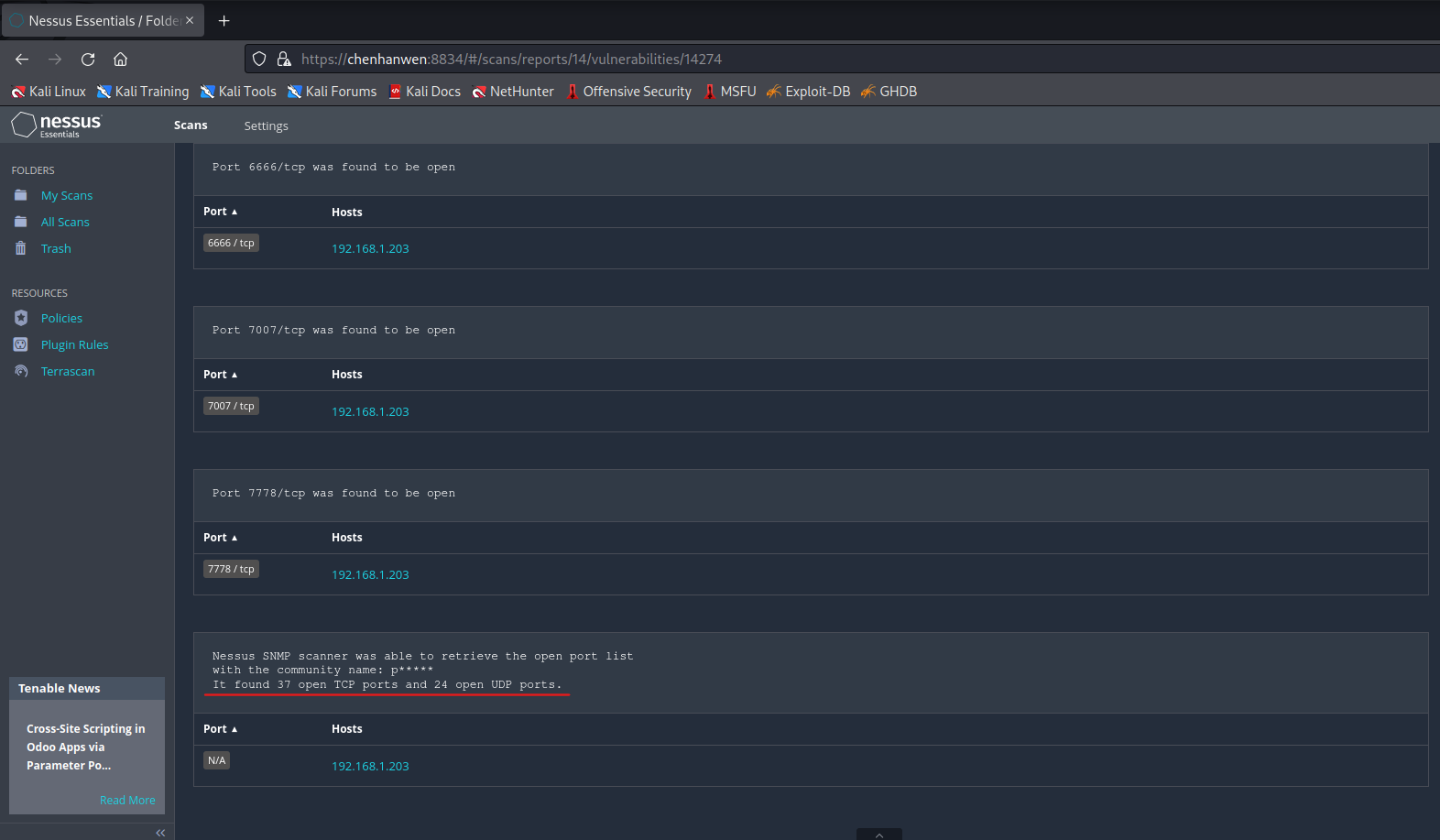

如图十四所示,可以发现靶机共开放了37个TCP端口和24个UDP端口

图十四 共开放了37个TCP端口和24个UDP端口其中,TCP端口有7(echo)、9(discard)、13(daytime)、17(qotd)、19(chargen)、21(ftp)、25(smtp)、53、80(www)、119(nntp)、135(epmap)、139(smb)、443(https)、445(cifs)、515、548(appleshare)、563、637、1002、1025(dce-rpc)、1027(dce-rpc)、1030(dce-rpc)、1033(dce-rpc)、1035(dce-rpc)、1036(dce-rpc)、1040(dce-rpc)、1755(ms-streaming)、1801、2103(dce-rpc)、2105(dce-rpc)、2107(dce-rpc)、2976(www)、3372(msdtc)、3389(msrdp)、6666、7007、7778

UDP端口有7、9、13(daytime)、17(qotd)、19、53(dns)、68、135、137(netbios-ns)、138、161(snmp)、445、500、1032、1034、1037(dce-rpc)、1039(dce-rpc)、1645、1646、1755、1812、1813、3456、3527

2.4.2 靶机各个端口上网络服务存在哪些安全漏洞

-

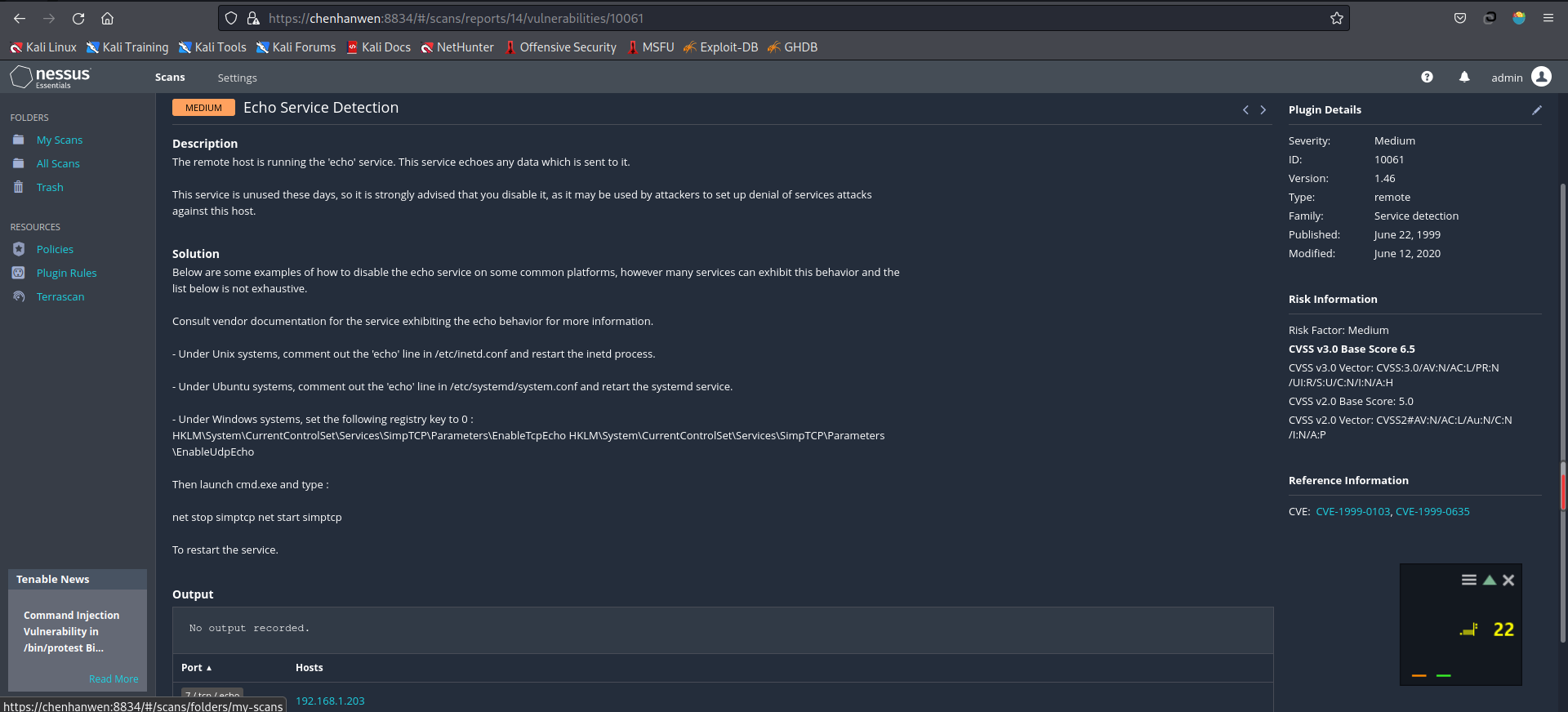

如图十五所示,靶机在端口号为7处开启了Echo服务,可能会被利用进行DOS攻击

图十五 TCP端口号为7处的漏洞 -

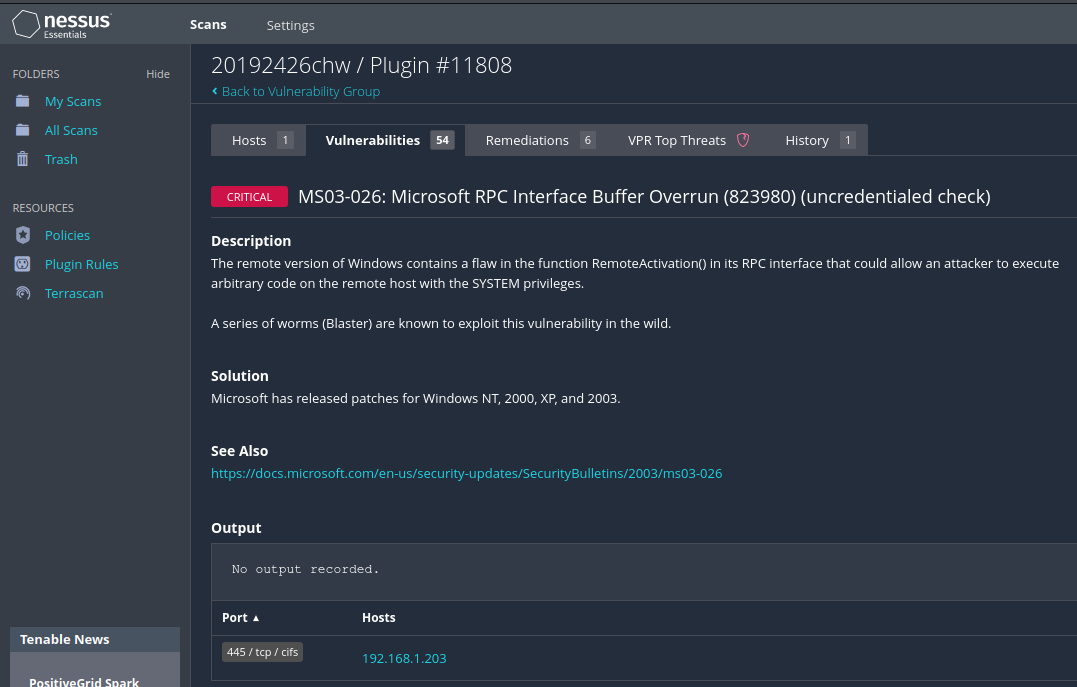

如图十六所示,靶机在端口号为445处开启了RPC服务,Windows 的远程版本在其 RPC 接口的 RemoteActivation ()函数中包含一个缺陷,可能允许攻击者使用 SYSTEM 特权在远程主机上执行任意代码。

图十六 TCP端口号为445处的漏洞 -

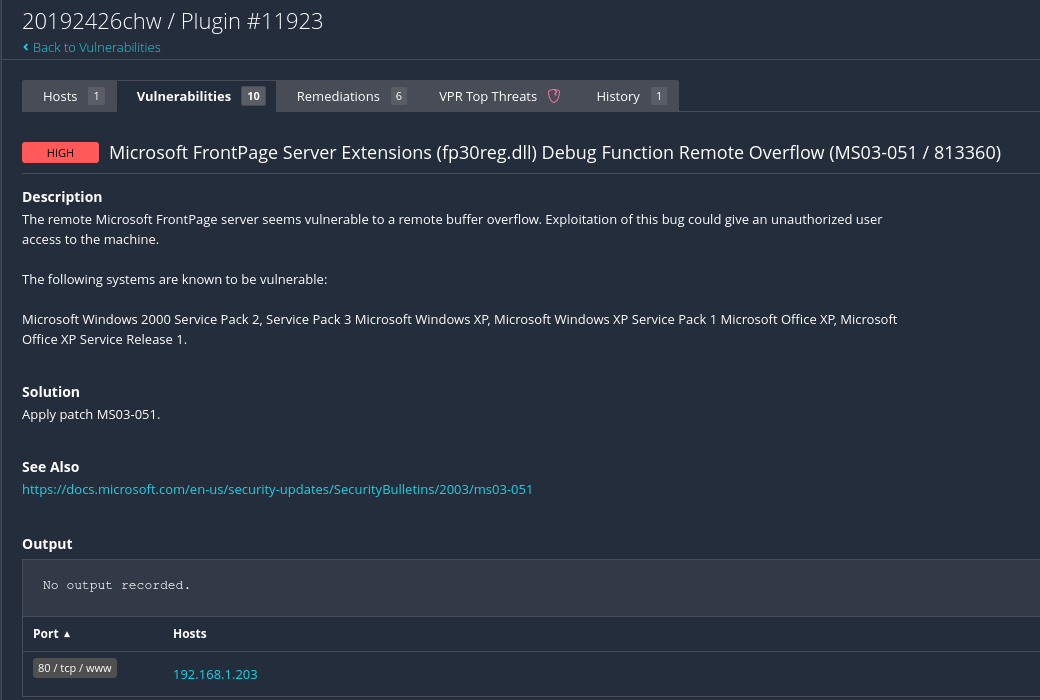

如图十七所示,使用TCP协议位于80端口的远程 Microsoft FrontPage 服务器似乎容易受到远程缓冲区溢出的攻击,利用这个漏洞可能会让未经授权的用户访问机器。

图十七 TCP端口号为80处的漏洞 -

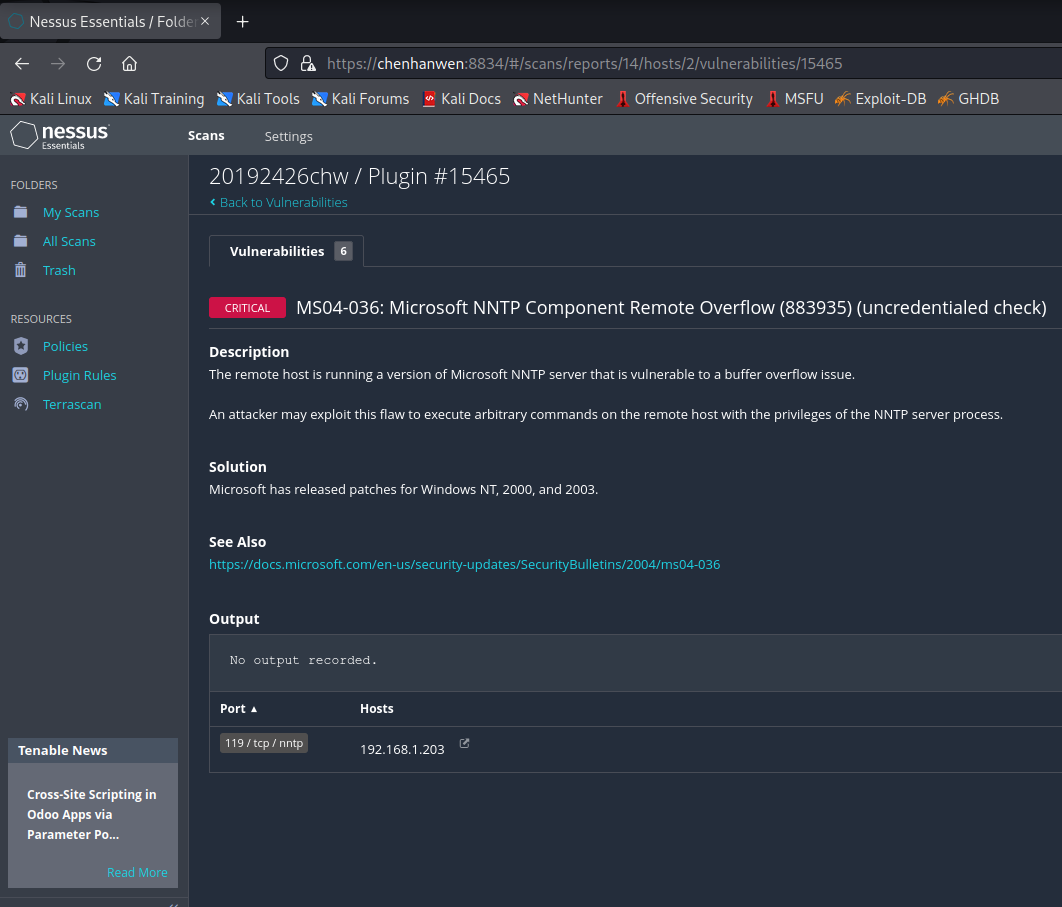

如图十八所示,使用TCP协议位于119端口运行着一个版本的 microsoft NNTP服务器,该服务器容易出现缓冲区溢出问题。攻击者可能会利用此缺陷,使用 NNTP 服务器进程的特权,在远程主机上执行任意命令。

图十八 TCP端口号为119处的漏洞 -

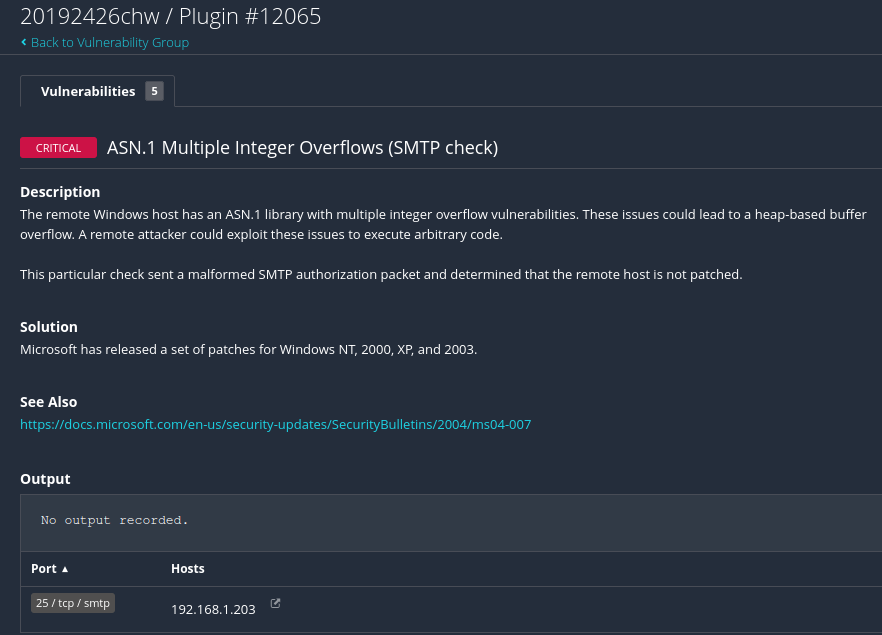

如图十九所示,使用TCP协议位于25端口的SMTP服务出现漏洞。远程 Windows 主机有一个带有多个整数溢出漏洞的 ASN.1库。这些问题可能导致基于堆的缓冲区溢出。远程攻击者可以利用这些问题执行任意代码。此特定检查发送了格式不正确的 SMTP 授权数据包,并确定远程主机没有修补。

图十九 TCP端口号为25处的漏洞 -

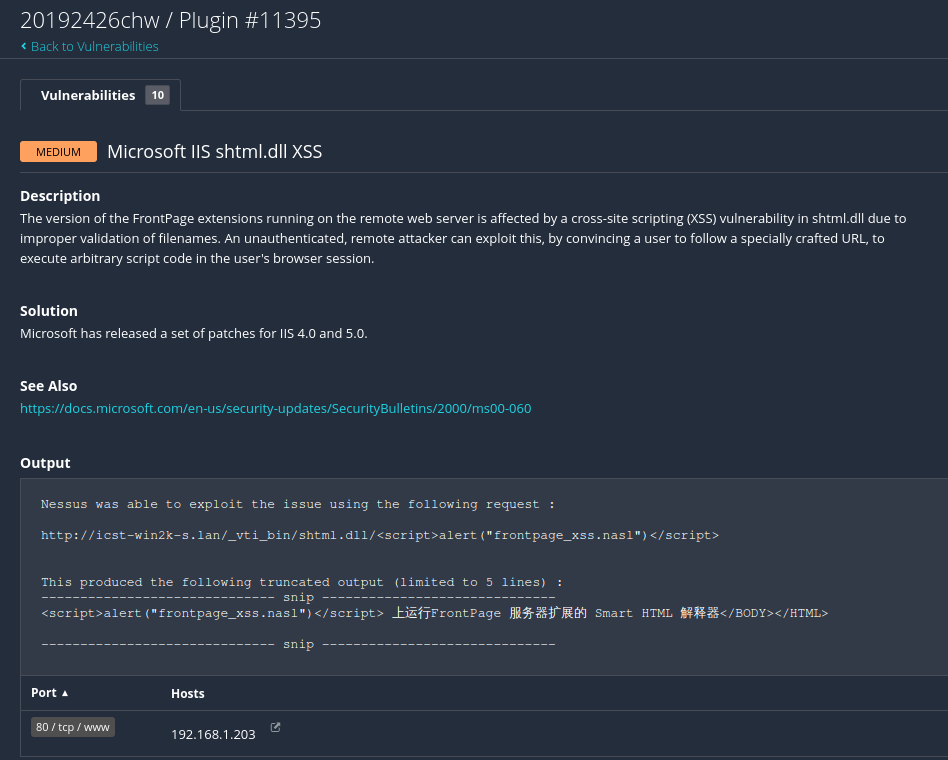

如图二十所示,使用TCP协议位于80端口运行的 FrontPage 扩展的版本受到由于文件名验证不正确而在 shtml.dll中出现的跨网站脚本安全漏洞(XSS)的影响。未经身份验证的远程攻击者可以利用这一点,通过诱导用户访问一个特制的URL,在用户的浏览器会话中执行任意脚本代码。

图二十 TCP端口号为80处的漏洞

2.4.3 你认为如何攻陷靶机环境,以获得系统访问权

- 利用靶机RPC 接口的 RemoteActivation ()函数中的漏洞使用 SYSTEM特权在远程主机上执行任意代码。

- 通过缓冲区溢出攻击对位于80端口的远程 Microsoft FrontPage 服务器进行攻击以访问机器。

- 通过缓冲区溢出攻击对位于119端口运行的 microsoft NNTP服务器进行攻击,使用 NNTP 服务器进程的特权,在远程主机上执行任意命令。

- 通过基于堆缓冲区溢出攻击对位于25端口的SMTP服务进行攻击,在远程主机上执行任意命令。

2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

在搜索引擎上查询自己的名字,可以得出如图二十一所示结果,除了码云账号和博客园之外,暂未发现信息泄露问题。

图二十一 查询自己的名字得到的结果

2.6 练习使用Google hack搜集技能完成搜索

-

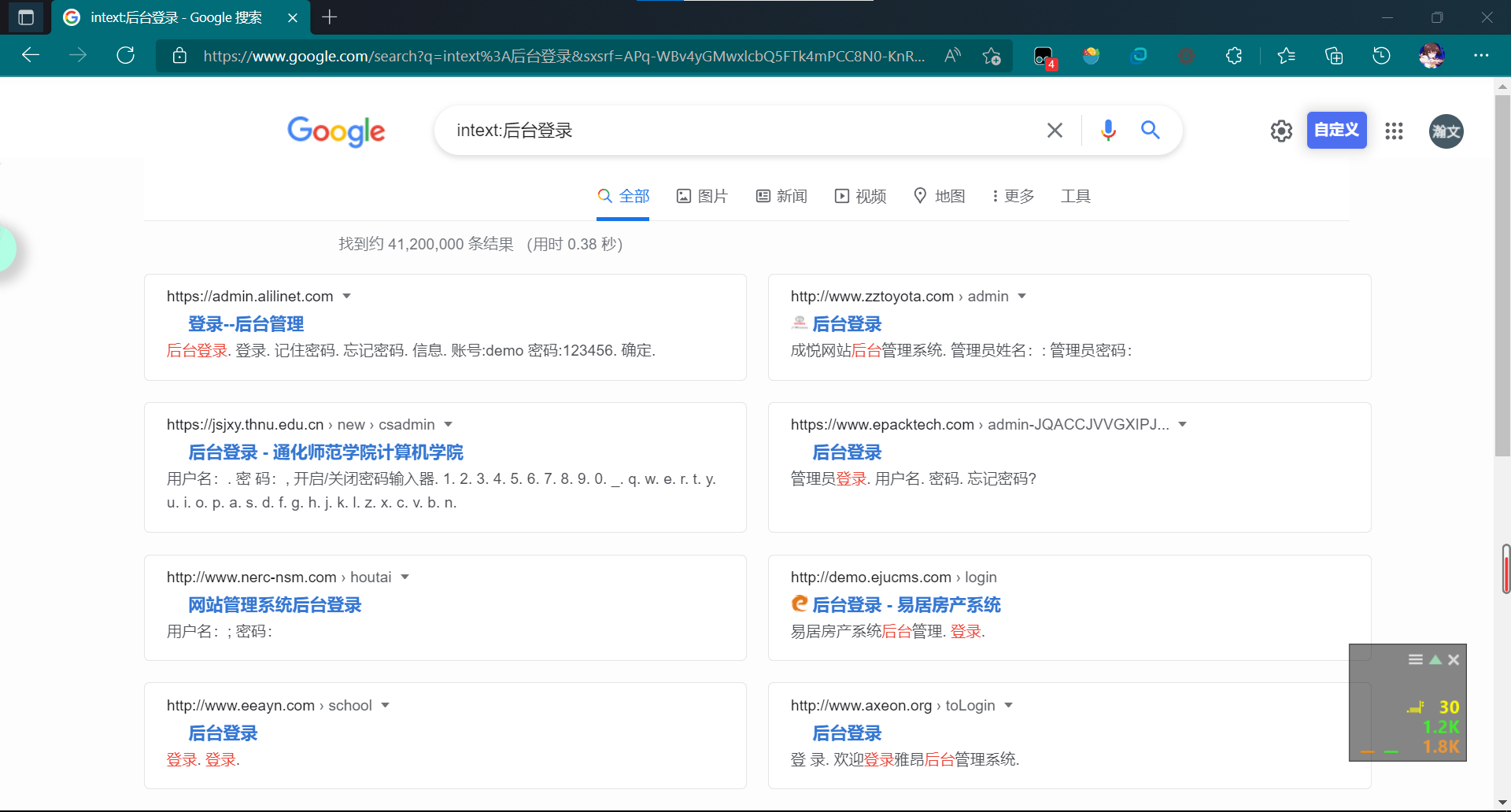

intext:寻找正文中含有关键字的网页,例如: intext:后台登录 将只返回正文中包含 后台登录的网页,相关结果如图二十二所示。

图二十二 寻找正文中含有关键字的网页 -

intitle:寻找标题中含有关键字的网页,例如: intitle:后台登录 将只返回标题中包含 后台登录 的网页,intitle:后台登录 密码 将返回标题中包含后台登录而正文中包含密码的网页,相关结果如图二十三所示。

图二十三 寻找标题中含有关键字的网页 -

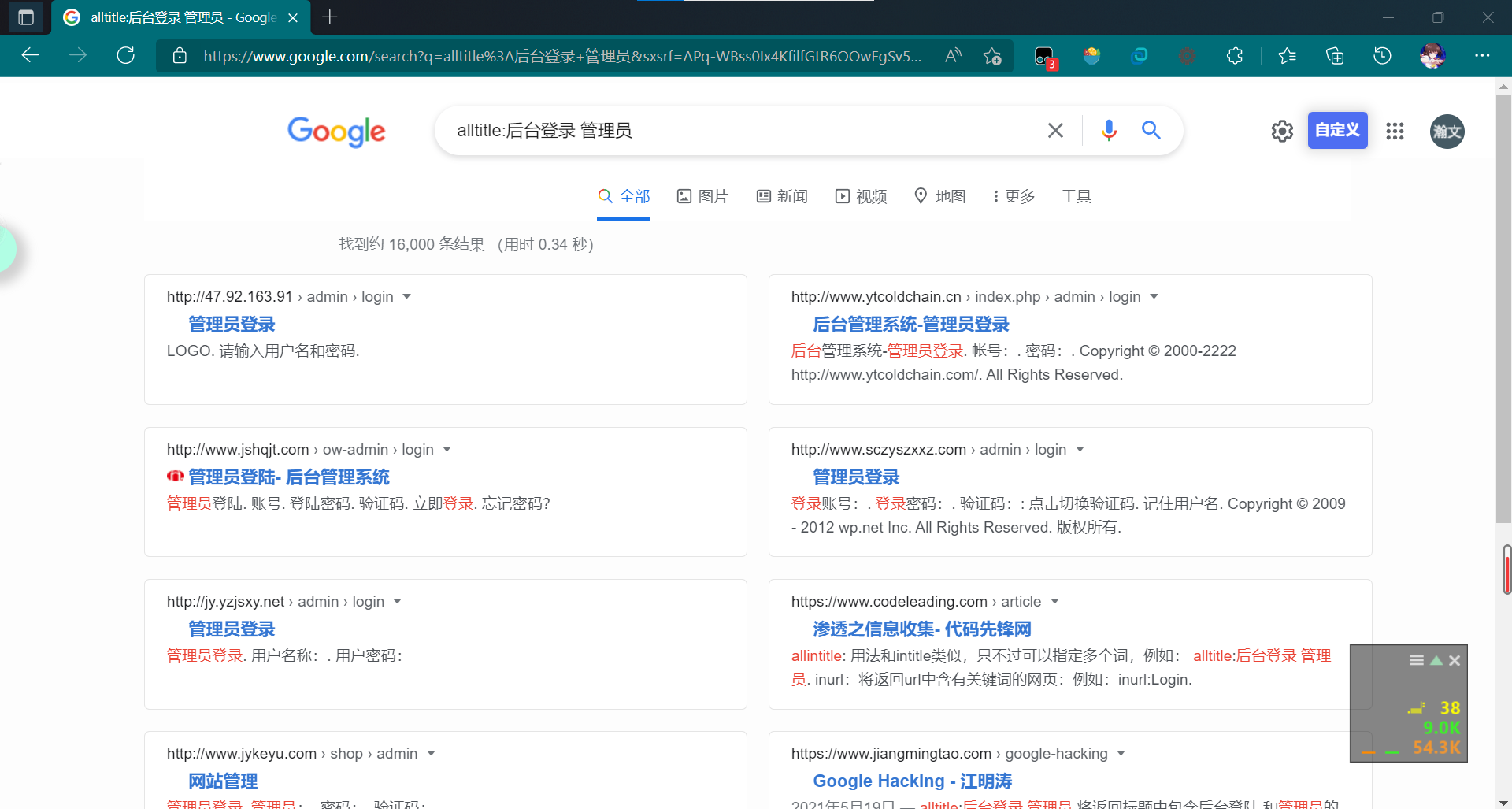

allintitle:用法和intitle类似,只不过可以指定多个词,例如: alltitle:后台登录 管理员 将返回标题中包含后台登录和管理员的网页,相关结果如图二十四所示。

图二十四 寻找标题中含有关键字的网页 -

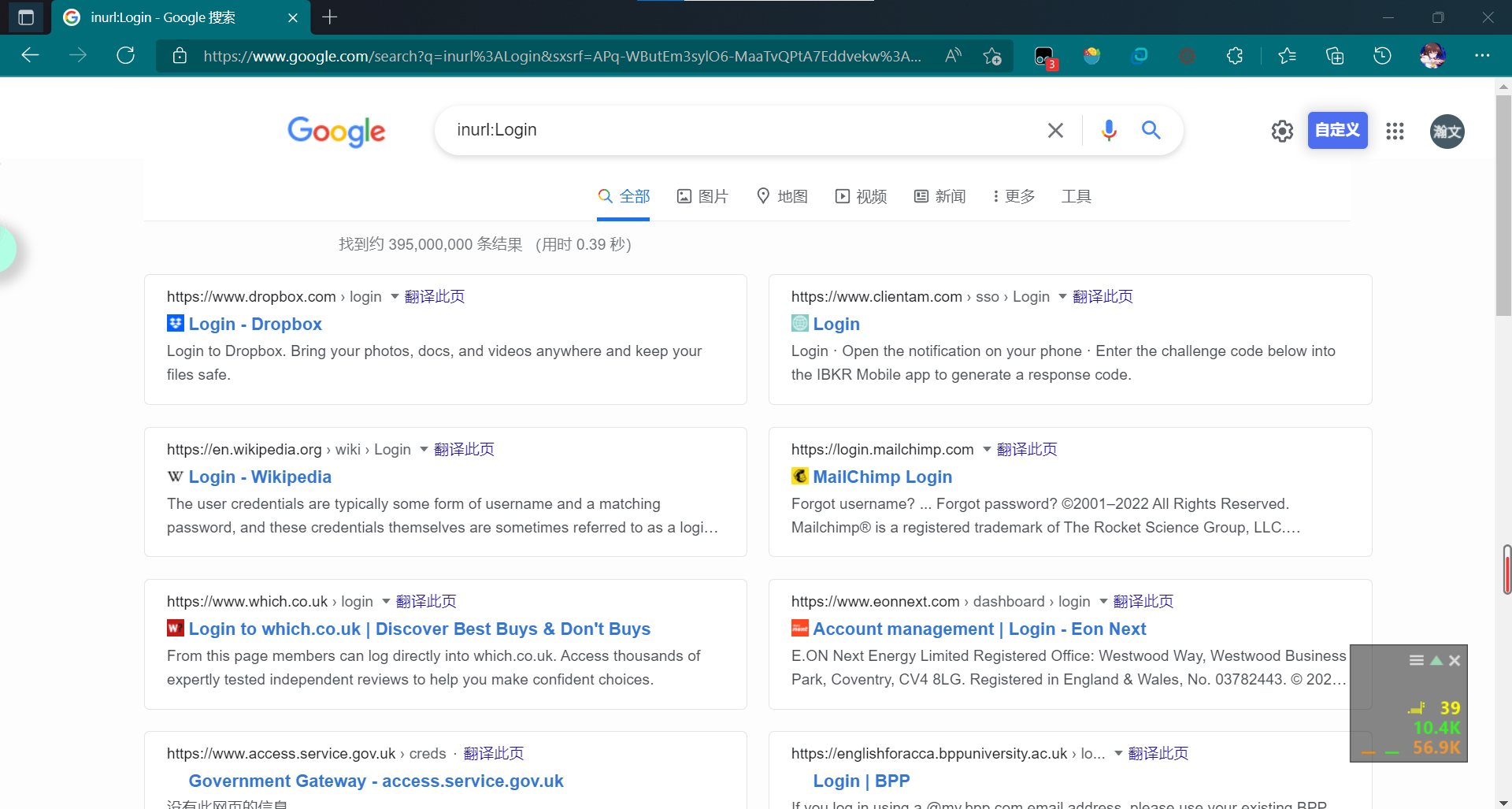

inurl:将返回url中含有关键词的网页:例如:inurl:Login 将返回url中含有 Login 的网页,相关结果如图二十五所示。

图二十五 寻找url中含有关键词的网页 -

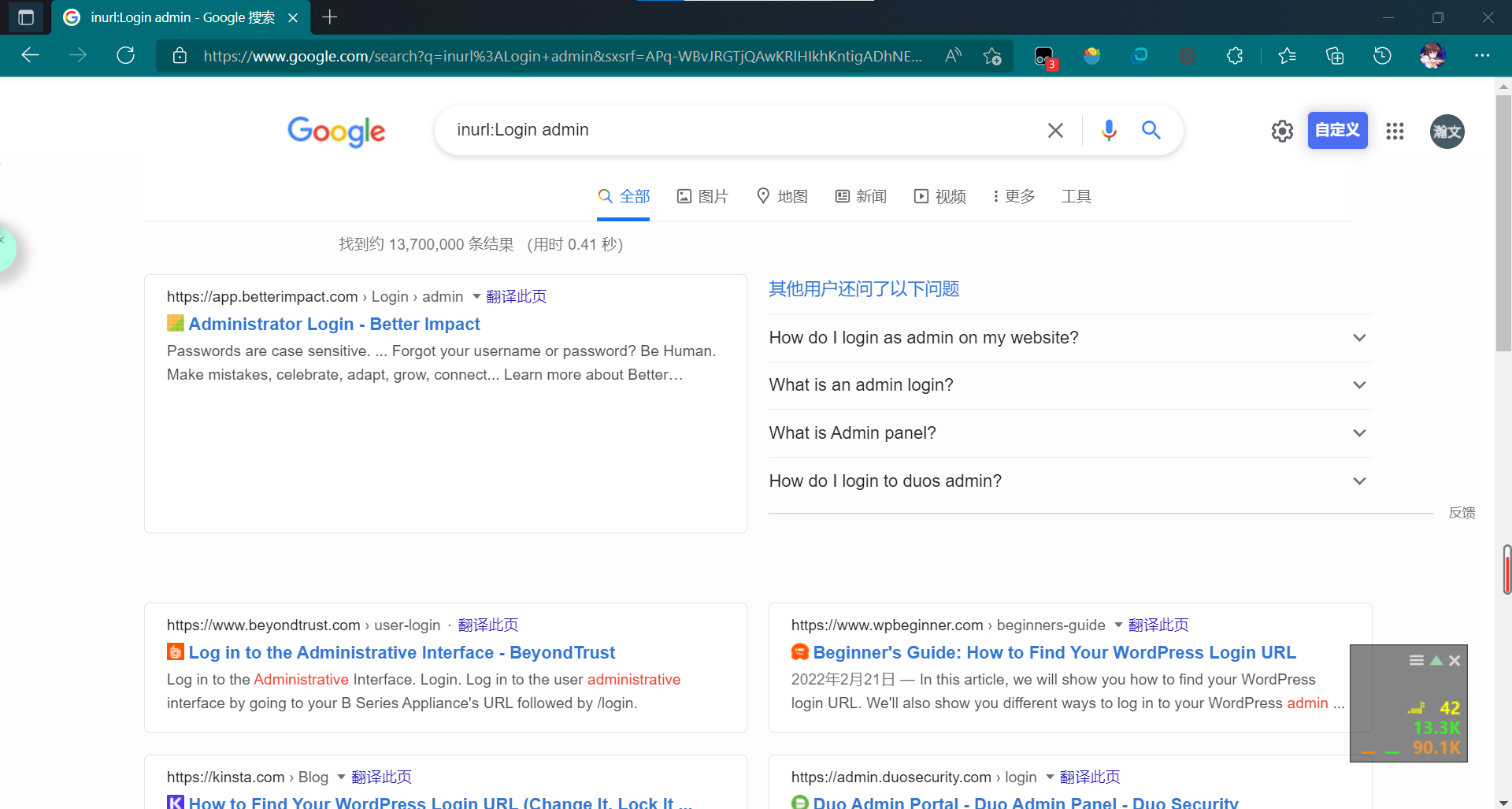

allinurl:用法和inurl类似,只不过可以指定多个词,例如:inurl:Login admin 将返回url中含有 Login 和 admin 的网页,相关结果如图二十六所示。

图二十六 寻找url中含有关键词的网页 -

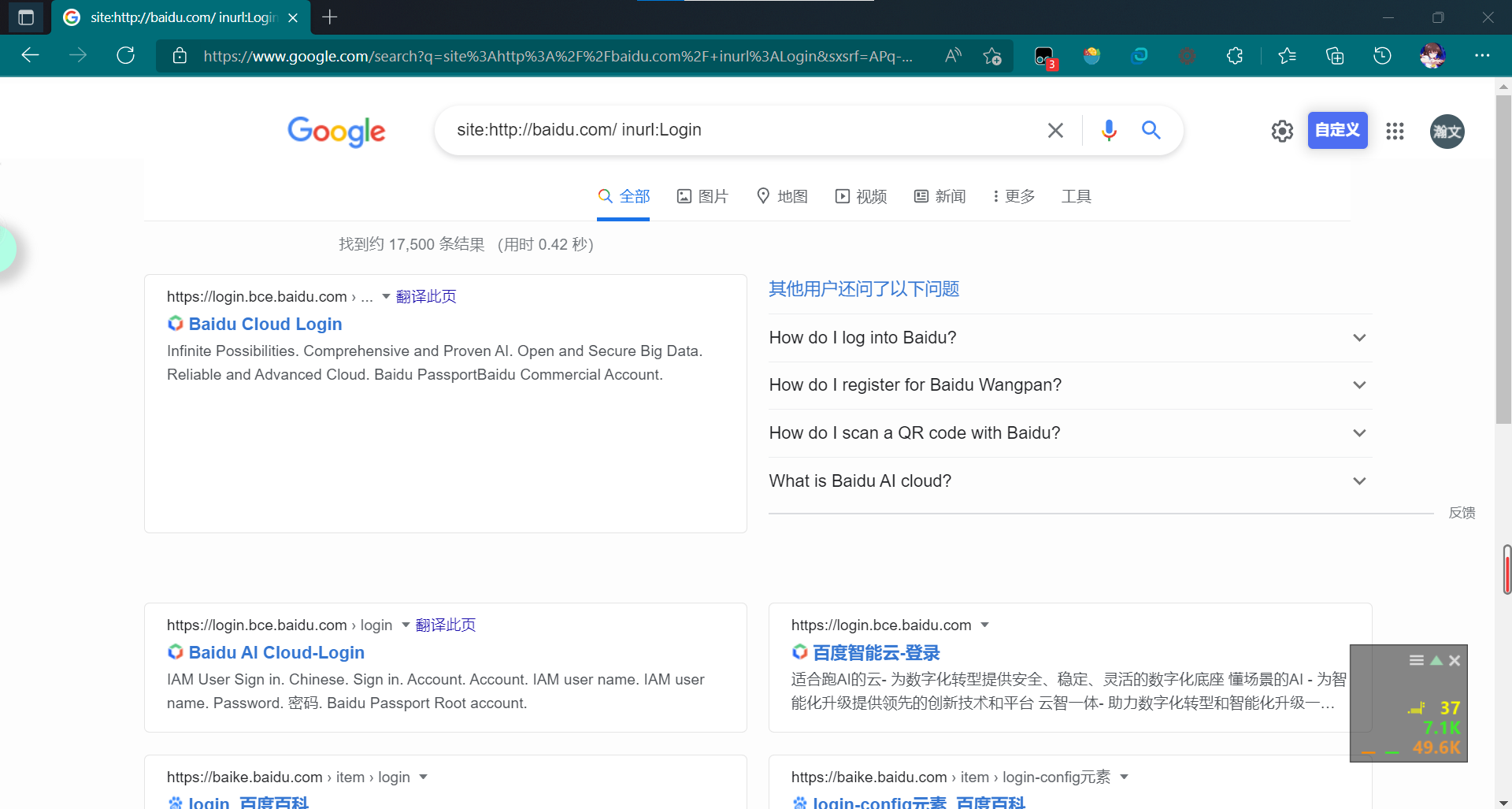

site:指定访问的站点,例如: site:http://baidu.com inurl:Login 将只在http://baidu.com 中查找url中含有 Login的网页,相关结果如图二十七所示。

图二十七 指定访问的站点 -

filetype:指定访问的文件类型,例如:site:http://baidu.com filetype:pdf 将只返回http://baidu.com站点上文件类型为pdf的网页

图二十八 指定访问的文件类型 -

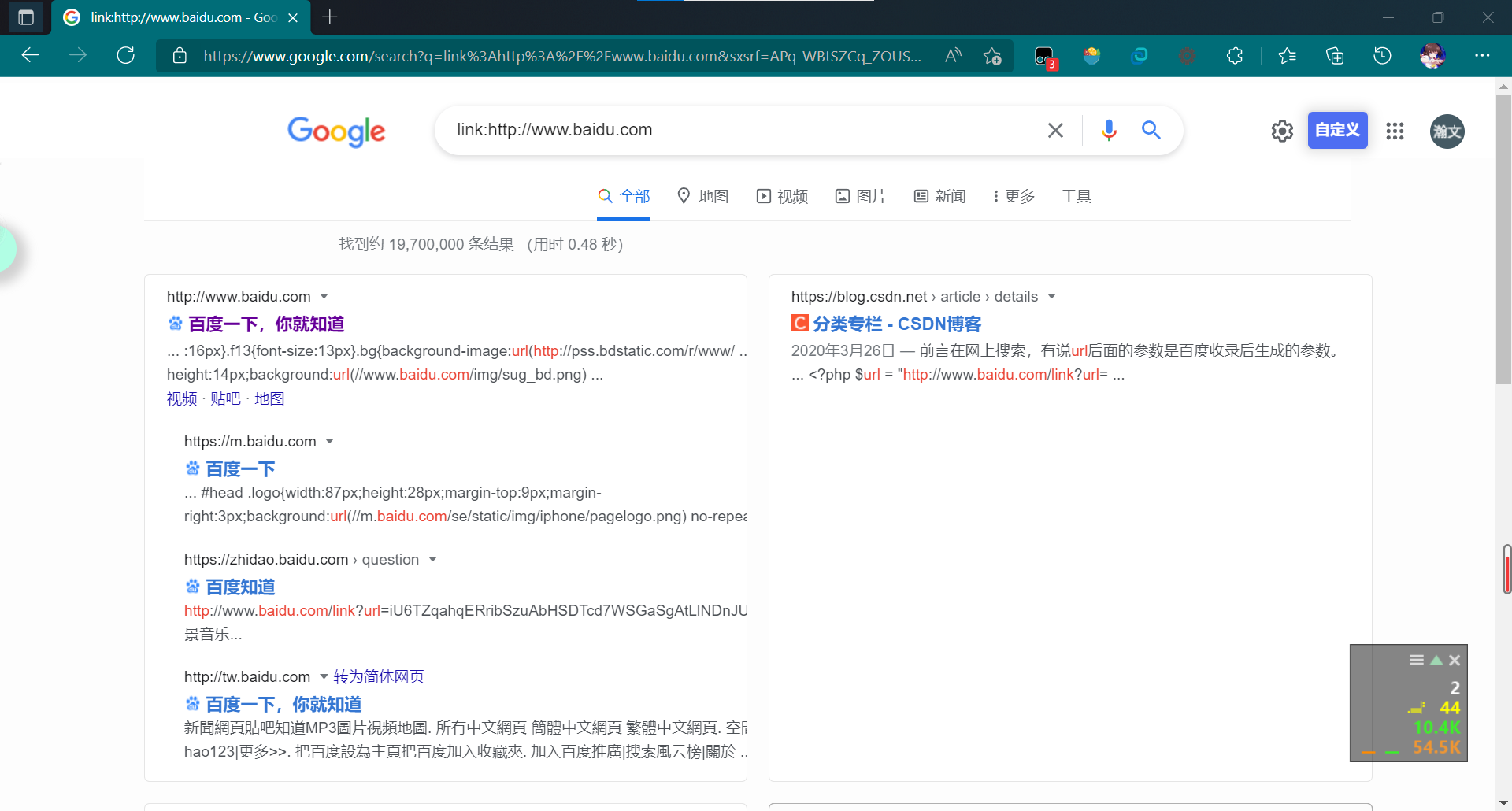

link:指定链接的网页,例如:link:http://www.baidu.com 将返回所有包含指向 http://www.baidu.com 的网页

图二十九 指定链接的网页 -

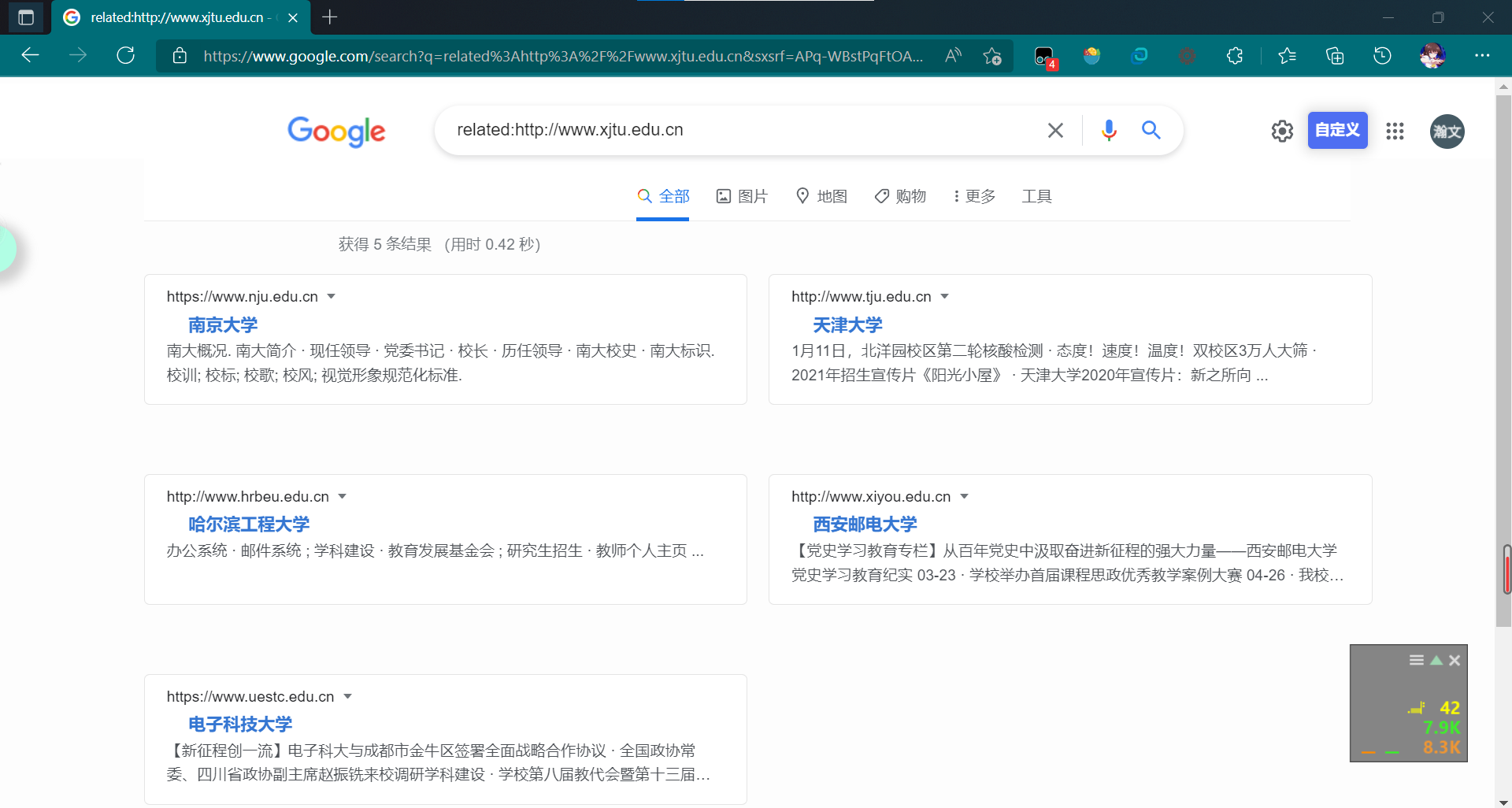

related:相似类型的网页,例如:related:http://www.xjtu.edu.cn 将返回与 http://www.xjtu.edu.cn 相似的页面,相似指的是网页的布局相似

图三十 相似类型的网页

3.问题及解决方案

- 问题1:在使用Windows 2000靶机时,如果将老师所给的VMware虚拟机转换成VirtualBox支持的格式,在VirtualBox上运行时,Windows 2000无法联网

- 问题1解决方案:暂未找到Windows 2000可以兼容的VirtualBox网卡驱动,故使用VMware完成实验内容

4.学习感悟、思考等

本次实验进行了信息搜集技术的相关实践,通过动手的方式我弄懂了信息搜集技术的基本思路和常用的方法。在本次实验中,经过在网上寻找相关资料,我成功地完成了相关的实验内容,值得注意的是,本次实验反复告诉我们漏洞的危害性以及保护个人信息的重要性,今后在使用电脑的过程中我也会注意保护个人信息,及时更新软件,不从未知途径获取软件。

感谢王老师的细心讲解和耐心帮助,也感谢在实验过程中给我帮助的同学们。正因为有你们的帮助我才能够顺利地完成本次实验,谢谢!