一、信息安全和信息系统安全

1.X轴还安全机制,为提供某些安全服务,利用各种安全技术和技巧,形成一个较为完善的机构体系

2.Y轴是OSI网络参考模型

3.Z轴是安全服务

X,Y,Z三个轴形成的信息安全系统三维空间就是信息系统的安全空间

4.安全空间的五大属性:认证、权限、完整、加密和不可否认

5.信息安全含义及属性:保密性、完整性、可用性,其他:真实性、可核查性、不可抵赖性和可靠性

保密性:不被泄漏给未授权的个人、实体和过程或不被其使用的特性,最小授权原则、方暴露、信息加密、物理加密

完整性:未经授权不能改变的特性,包括

协议:通过安全协议检测出被删除、失效、被修改的字段

纠错编码方法:利用校验码完成检错和纠错功能

密码校验和方法

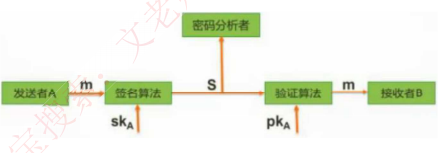

数字签名:能识别出发送方来源

公证:请求系统管理或中介机构证明信息的真实性

可用性:需要时,授权实体可以访问和使用的特性,一般用系统正常使用时间和整个工作时间之比来度量

6.其他属性:

真实性:对信息的来源进行判断,能对伪造来源的信息予以鉴别

可核查性:系统实体的行为可以被独一无二的追随到该实体的特性

不可抵赖性:建立有效的责任机制,防止用户否认其行为

可靠性:系统在规定的时间和给定的条件下,无故障地完成规定功能的概率

二、信息安全技术

1.加密技术

密码体制:

明文空间M

密文空间C

密钥空间K

加密算法E

解密算法D

2.对于明文空间M中的每一个明文M,加密算法E在密钥Ke的控制下,将明文M加密成密文C C=E(M,Ke)

3.解密算法D在密钥Kd的控制下将密文C解密出同一明文M:M=D(C,Kd)=D(E(M,Ke)Kd)

4.对称加密技术

数据的加密和解密的密钥是相同的,属于不公开密钥加密算法,其缺点是加密强度不高,切密钥分发困难,优点是加密速度快,适合加密大数据

5.常见的对称加密钥加密算法

DES

3DES

AES:

RC-5

IDEA:128位密钥,64位数据块,比DES的加密性好,对计算机功能要求相对低

6.非对称加密技术

数据的加密和解密的密钥是不同的,分为公钥和私钥,是公开密钥加密算法,其缺点是加密速度慢,优点是安全性高,不容易破解

原理:发送者发送数据时,使用接收者的公钥作为加密密钥,私钥作为解密密码,安全性高,但无法保证完整性

常见 非对称加密算法:RSA、Elgamal、ECC(椭圆曲线算法)、背包算法、Rabin、D-H

7.对称加密算法

加密过程简单,适合加密大数据,加密强度不高

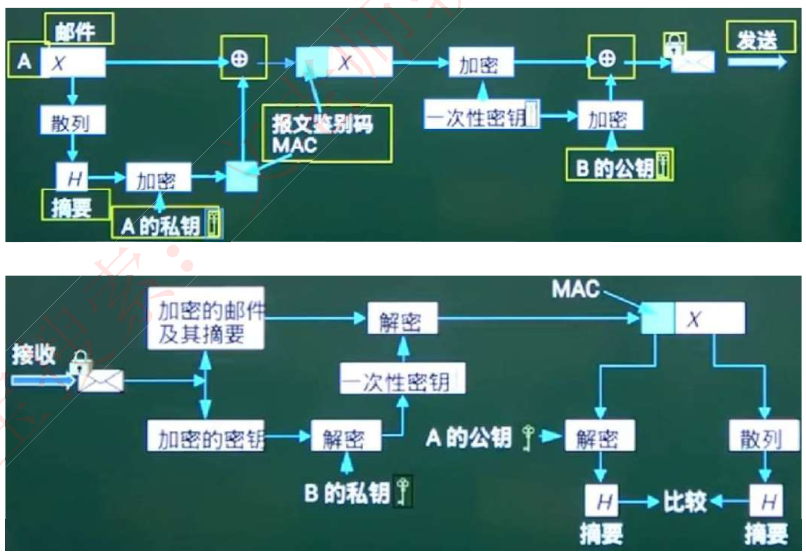

8.数字信封原理

信是对称加密的密钥,数字信封是对此密钥进行非对称加密

过程:发送方将数据用对称密钥加密传输,而将对称密钥用接收公钥加密发送给对方,接收方收到数字信封,用自己的私钥解密信封,取出对称密钥解密得原文

本质:使用对称密钥加密数据,非对称密钥加密对称密钥,解决对称密钥的传输问题

9.信息摘要:就是一段信息的特征信息,当数据发生了改变,信息摘要也会要发生改变,发送方将数据和信息摘要一起传送给接收方,接收方会根据接收到的数据重新生成一个信息摘要,信息摘要由哈希函数生成

特点:产生固定长度的信息摘要,任何不同的输入数据,都会产出不同的信息摘要,

单向性:只能由数据生成信息摘要,不能由信息摘要还原数据

算法:MD5,SHA-1

10、数字签名:唯一标识一个发送方,但无法保证机密性

发送者发送数据,使用发送者的私钥进行加密,接收者收到数据后,只能使用发送者的公钥进行解密,这样就能唯一确定发送方

11、公钥基础设施PKI:以不对称密钥加密技术为基础,以数据机密性、完整性、身份认证和行为不可抵赖性为安全目的

数字证书:可信任的权威机构签署的信息集合

证书内容:版本号、序列号、签名算法标识符、认证机构、有效期限、主题信息、认证机构的数字签名、公钥信息

公钥证书主要用于确保公钥及与用户绑定的安全,这个公钥就是证书所标识的那个主体的合法的公钥

签证机构CA:负责签发证书、管理和撤销证书,CA在给用户签发证书时要加上自己的数字签名,以保证证书信息的真实性,任何机构可以用CA的公钥来验证改证书的合法性

三、网络安全技术

1.防火墙是在内部网络和外部网络因特网之间增加的一道安全防护措施,分为网络级防火墙和应用级防火墙

2.网络级防火墙层次低,但效率高,检查网络包外在属性是否异常,异常则过滤掉

3.应用级防火墙:层次高,效率低

4.入侵检测系统IDS

防火墙技术主要是分隔来这外网的威胁,对内网的直接攻击无能为力,此时就要用到入侵检测IDS技术,位于防火墙之后的第二道屏障

原理:监控当前系统/用户行为,使用入侵分析引擎进行分析,IDS入侵检测系统是一个监听设备,没有跨接在任何链路上,无须网络流量流经它便可以工作,部署在所有关注流量都必须流经的链路上,尽可能靠近攻击源,尽可能靠近保护资源

5.入侵防御系统IPS:ISD是能够提前发现入侵行为,在其还没有进入安全网络之前就防御,在安全网络之前的链路上挂载入侵防御系统IPS,可以实时检测入侵行为,并直接进行阻断

6.杀毒软件:用于检测和解决计算机病毒,与防火墙和IDS要区分,计算机病毒要考杀毒软件,防火墙是处理网络上的非法攻击

7.蜜罐系统:伪造一个蜜罐网络引诱黑客攻击,蜜罐网络被攻击不影响安全网络,并且可以借此了解黑客攻击的手段和原理,从而安全系统进行升级和优化

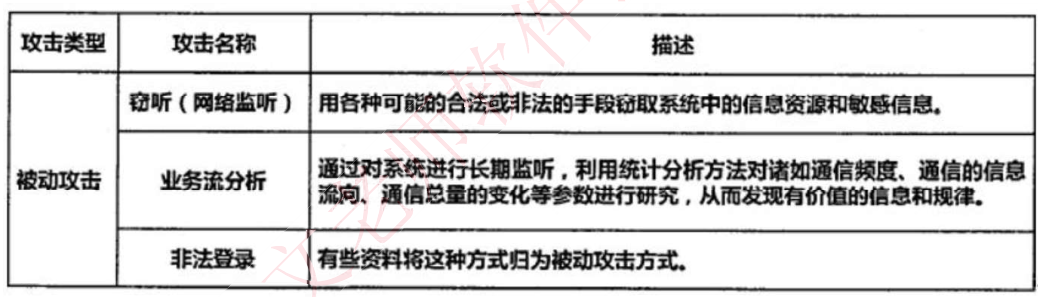

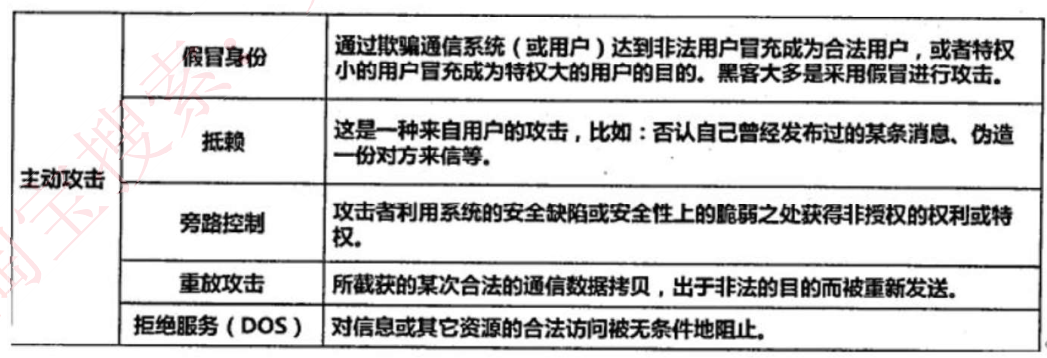

8.网络攻击和威胁

9.计算机病毒和木马

病毒:编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码

木马:一种后门程序,常被黑客用做控制远程计算机的工具,隐藏在被控制电脑上的一个小程序监控电脑一切操作并盗取信息

代表性病毒:蠕虫病毒:熊猫烧香、罗密欧与朱丽叶、恶鹰、尼姆达、冲击波、欢乐时光

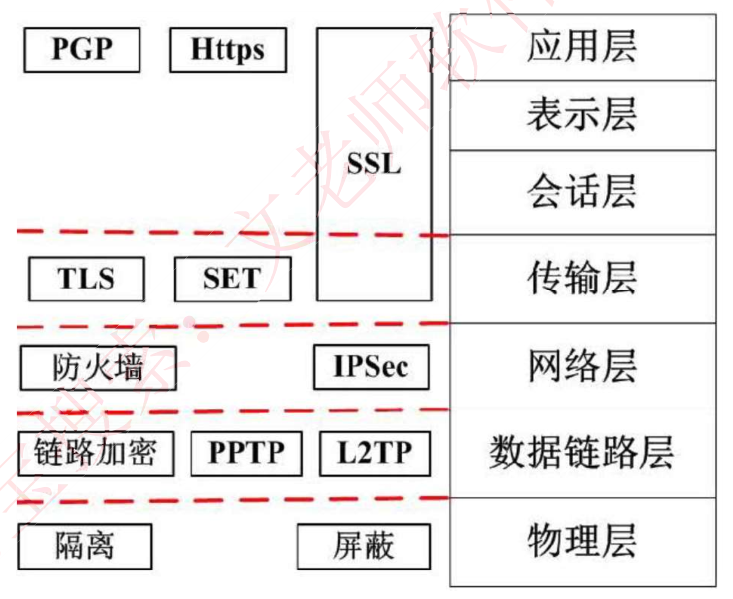

四、网络安全协议

1.物理层:隔离、屏蔽物理设备

2.SSL协议:安全套接字协议,被设计为加强web安全传输协议,安全性高,和HTTP结合之后,形成HTTPS安全协议,端口号为443

3.SSH协议:安全外壳协议,被设计为加强Telnet/ftp安全的传输协议

4.SET协议:安全电子交易协议主要应用于B2C模式(电子商务)中保障支付信息的安全性

5.kerberos协议:是一种网络身份认证协议,该协议的基础是基于信任第三方,它提供了在开发型网络中进行身份认证的方法

6.PGP协议使用RSA公钥证书进行身份认证,使用IDEA(128位密钥)进行数据加密,使用MD5进行数据完整性认证

发送方A有三个密钥:A的私钥、B的公钥、A生成的一次性对此密钥

接收方B有两个密钥:B的私钥,A的公钥