入侵检测软件Snort的使用实验

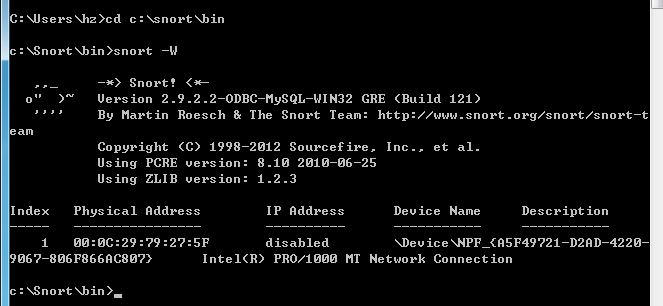

1.安装和配置 IDS 软件 Snort并查看网卡信息

从返回的结果可知主机上有哪个物理网卡正在工作及该网卡的详细信息。图中显示此计算机只有1个网卡,且该网卡具有物理地址。

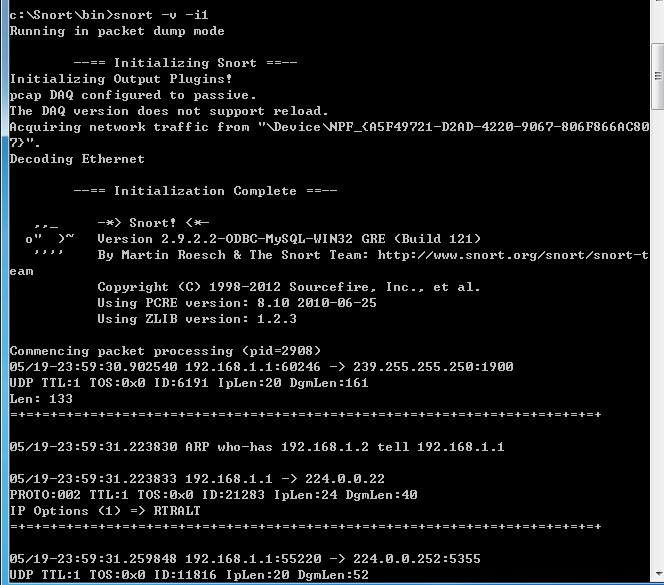

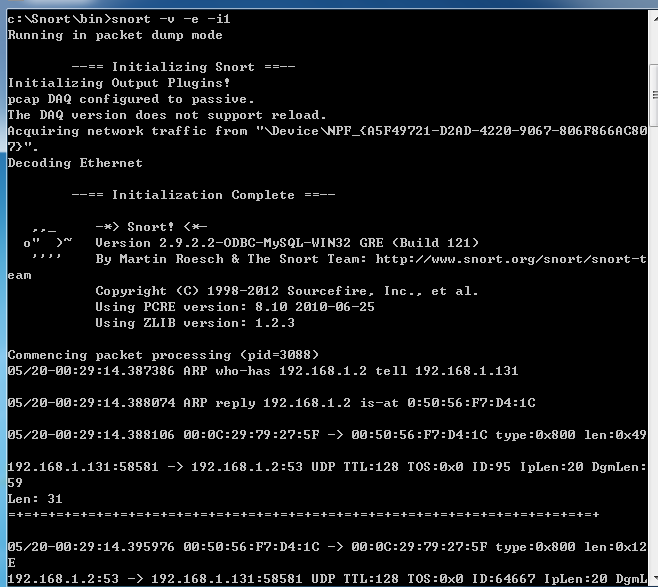

2.输入 snort –v –i1命令启用 Snort并捕捉到一些流量

3. 配置snort

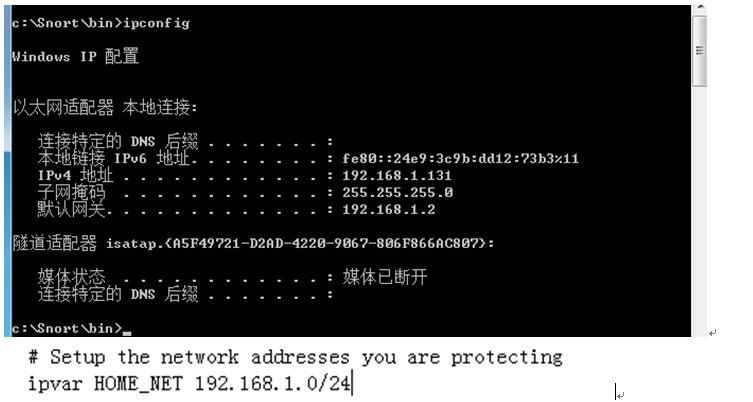

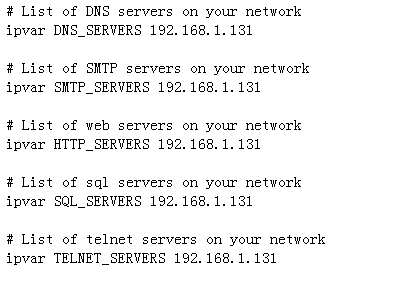

3.1打开 snort配置文件, 设置 Snort 的内部网络和外部网络网络检测范围。将 Snort.conf 文件中的 var HOME_NET any 语句的 any 改为自己所在的子网地址,即将Snort 监测的内部网络设置为所在的局域网。我实验的机器ip地址为192.168.1.131,故子网地址应该为192.168.1.0/24

3.2配置网段内提供网络服务的 IP 地址,只需要把默认的$HOME_NET 改成对应的主机地址即可。

var DNS_SERVERS $HOME_NET

var SMTP_SERVERS $HOME_NET

var HTTP_SERVERS $HOME_NET

var SQL_SERVERS $HOME_NET

var TELNET_SERVERS $HOME_NET

var SNMP_SERVERS $HOME_NET

3.3配置动态预处理器库

# path to dynamic preprocessor libraries

dynamicpreprocessor directory c:\Snort\lib\snort_dynamicpreprocessor

dynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_dce2.dll

dynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_dns.dll

dynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_ftptelnet.dll

dynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_sdf.dll

dynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_smtp.dll

dynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_ssh.dll

dynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_ssl.dll

dynamicengine c:\Snort\lib\snort_dynamicengine\sf_engine.dll

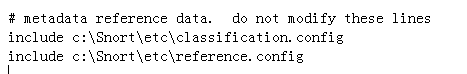

3.4修改配置文件 classification.config 和 reference.config的路径:

include c:\Snort\etc\classification.config

include c:\Snort\etc\reference.config

其 中 classification.config 文 件 保 存 的 是 规 则 的 警 报 级 别 相 关 的 配 置 ,

reference.config 文件保存了提供更多警报相关信息的链接。

4. 操作与测试

(1) Snort 嗅探器模式

使 Snort 只将 IP 和 TCP/UDP/ICMP 的包头信息输出到屏幕上。如果要看到应用层的数据,可以输入如下命令:snort -v -e –i1

( 2)数据包记录器模式

上面的命令只是在屏幕上输出,如果要记录在 LOG 文件上,需要预先建立一个 Log目录。输入下面的命令数据包记录器模式:

snort -dve -i1 -l c:\Snort\log -h 192.168.1.0/24 -K ascii

其中: -l 选项指定了存放日志的文件夹;-h 指定目标主机,这里检测对象是局域网段内的所有主机,如不指定-h,则默认检测本机;-K 指定了记录的格式,默认是 Tcpdump 格式,此处使用 ASCII 码。在命令行窗口运行了该指令后,将打开保存日志的目录。

在 Log 目录下自动生成了许多文件夹和文件,文件夹是以数据包主机的 IP 地址命名的,每个文件夹下记录的日志就是和该外部主机相关的网络流量。

(3) NIDS(入侵检测(IDS)功能)

A.网络 IDS 模式,该模式是 snort 的最重要的实现形式。相对于数据包记录器模式,该模式只是增加了一个选项“ -c”,用于指明所使用的规则集 snort.conf(在 IDS 模式下必须指定规则集文件)。 使用任一文本编辑软件打开\etc\snort.conf。对 snort 的配置文件进行修改:

(1)检测的内外网范围

ipvar => var

HOME_NET any => HOME_NET 192.168.1.0/24

(2) 增加并修改 PATH 部分为

var TEST_PATH c:\Snort\test

var RULE_PATH rules

(3)文件路径的格式修改为 Windows 下的格式

所有 / 改为 \

(4) 定制自己的规则

include $TEST_PATH\test.rules

(5)注释掉没有使用的选项。

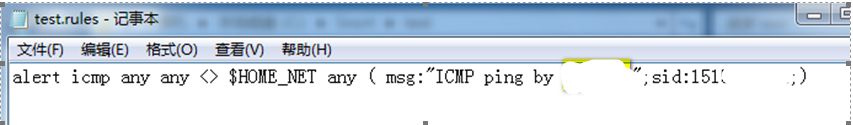

B 创建自己的规则

(1)d:\Snort 目录下创建目录 test

(2) 使用纯文本编辑器编辑 test.rules

(3) 输入自己创建的规则

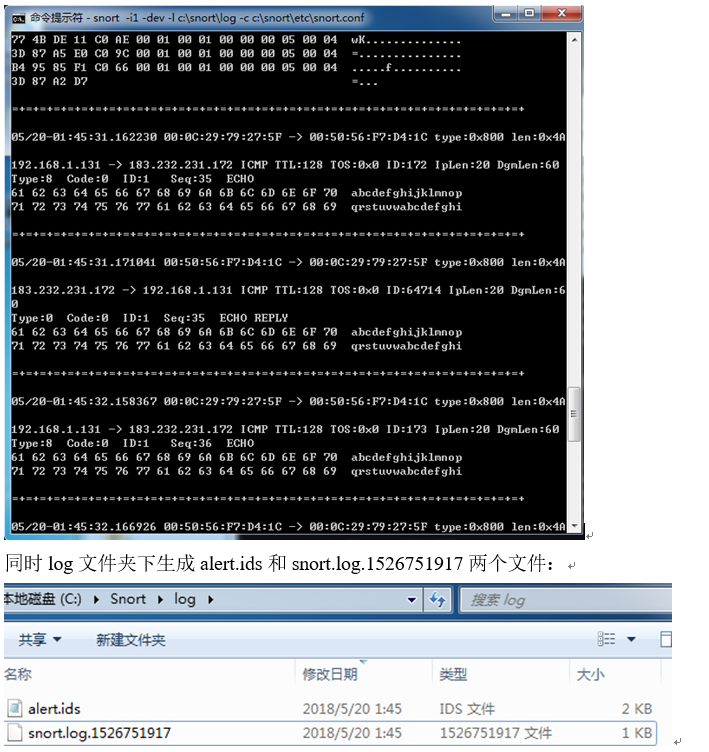

C.启动 snort 的入侵检测模式:

snort -i1 -dev -l c:\snort\log -c c:\snort\etc\snort.conf

另外打开一个DOS窗口ping www.baidu.com,snort窗口记录下这些数据包如下: