DNS实验

DNS域名解析的过程

Wireshark抓包

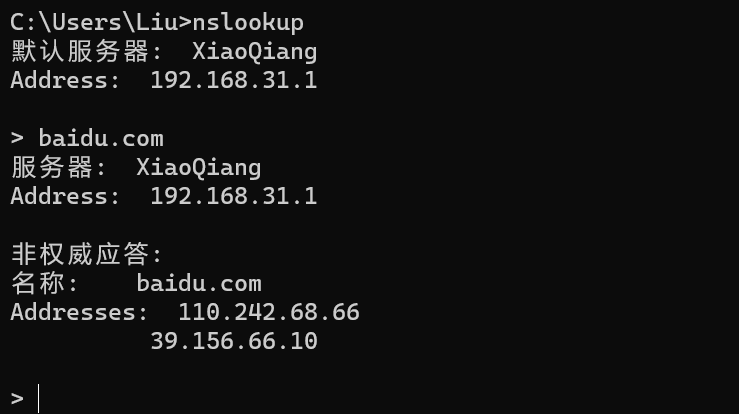

1、打开Wireshark开始捕获数据,打开cmd窗口输入nslookup命令,然后输入baidu.com对域名进行解析。

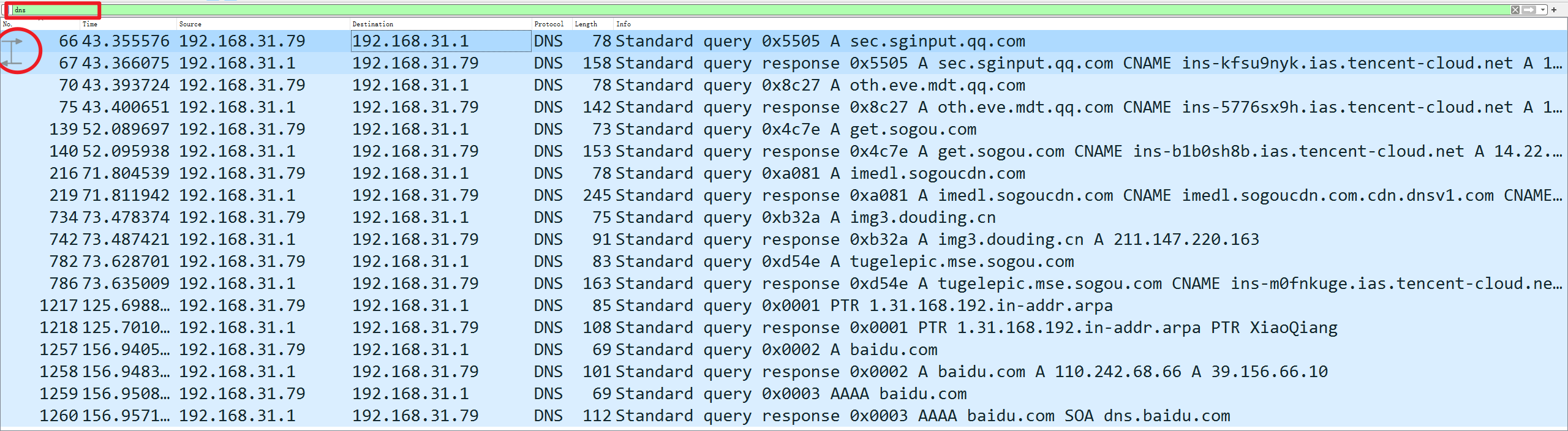

Wireshark的过滤器中输入dns,只显示DNS协议的数据。找到对服务器的请求与应答的报文,左边的有箭头提示哪两个数据包是一对查询与回答。

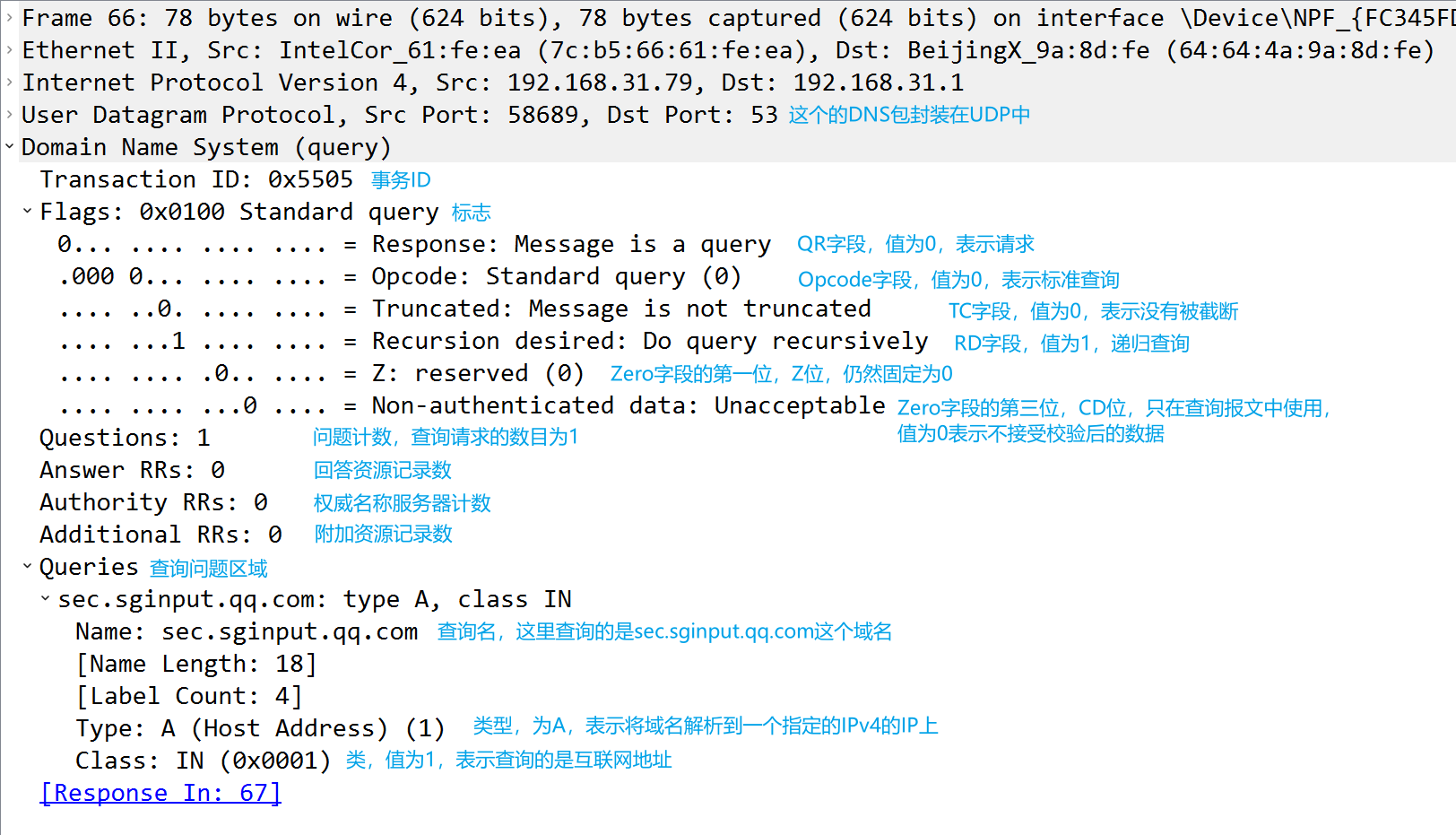

2、查看查询报文

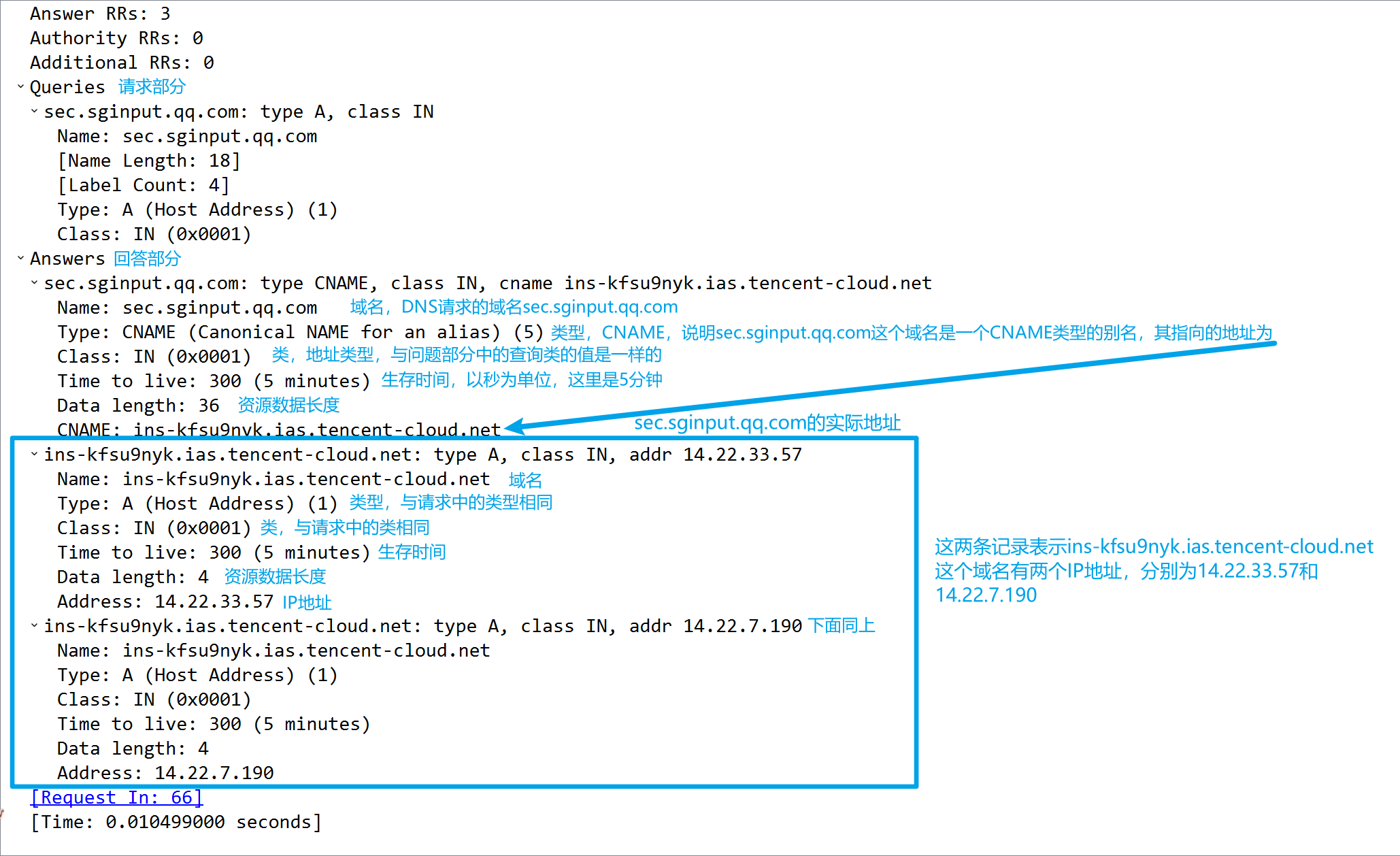

由于做到一半才看见这个数据包请求的是sec.sginput.qq.com这个域名,而不是上面cmd中解析的baidu.com,所以就将错就错,现在分析的就是请求sec.sginput.qq.com这个域名的,下面的回答也是对这个域名的请求的回答。

有一个地方值得一提,在flags标记中,上述提到的3位未使用的应固定为0的位却并不为0,而是010。原因是RFC1035文档已经是多年前的产物,在更新的RFC2535的6.1节中提到,原来的3位zero被分为Z、AD、CD。Z仍固定为0,AD位仅在应答报文中使用,为1表示已经对答案中的数据进行了校验。CD位仅在查询报文中使用,当值为1时表示仅接受校验后的数据。

在这个查询报文中,标志字段的AA字段和RA字段没有出现。

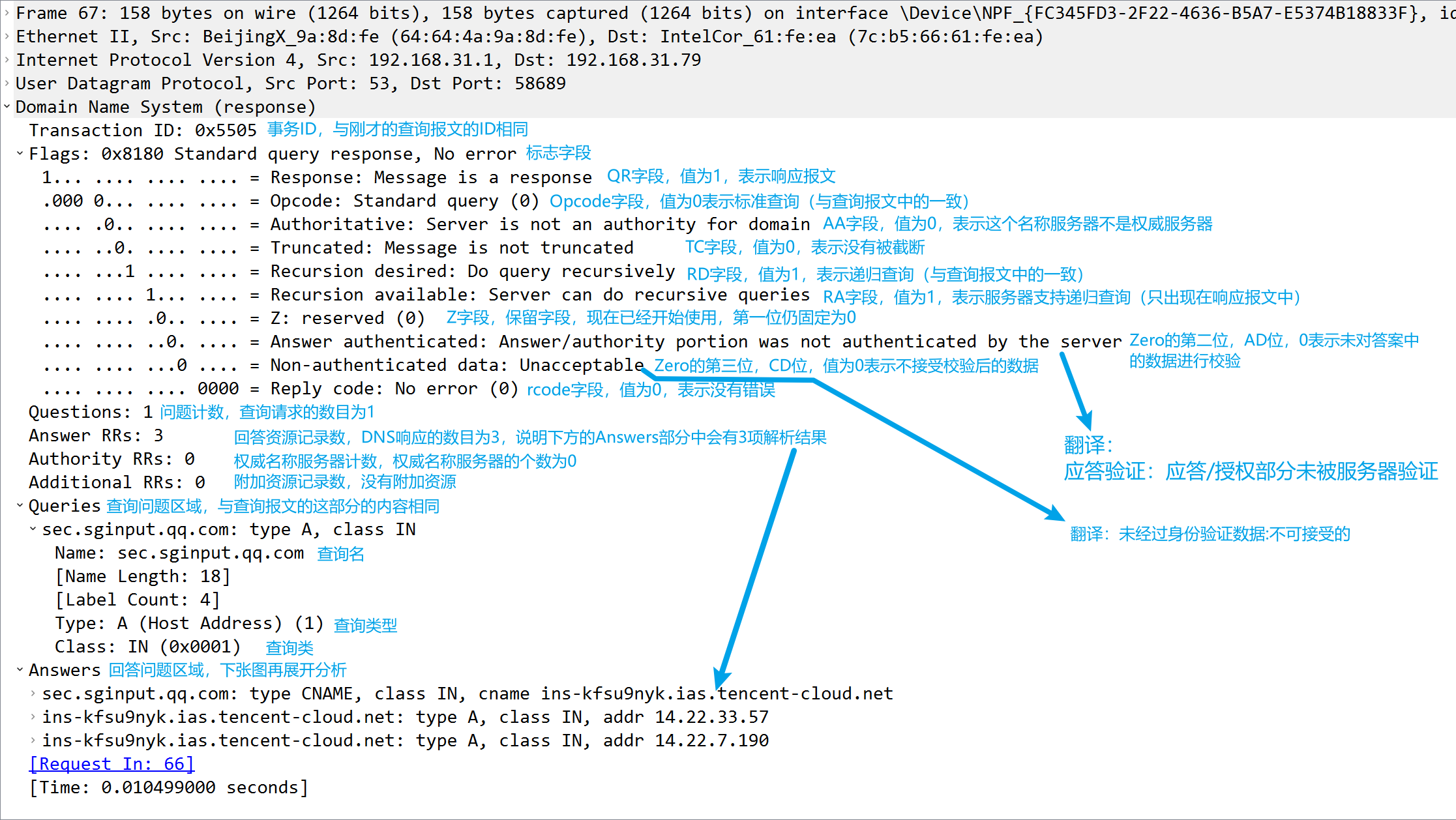

2、查看回答报文

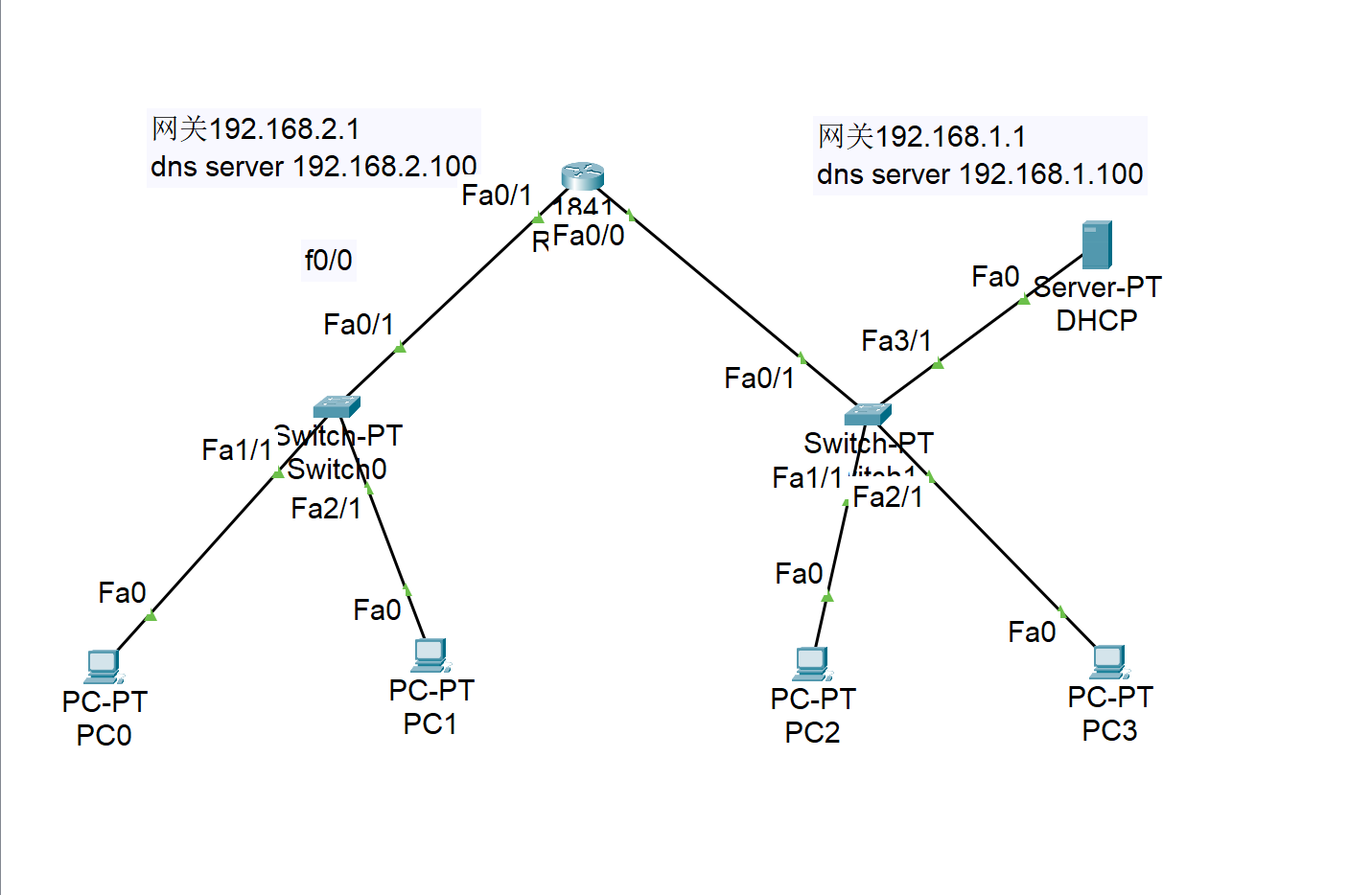

思科模拟器

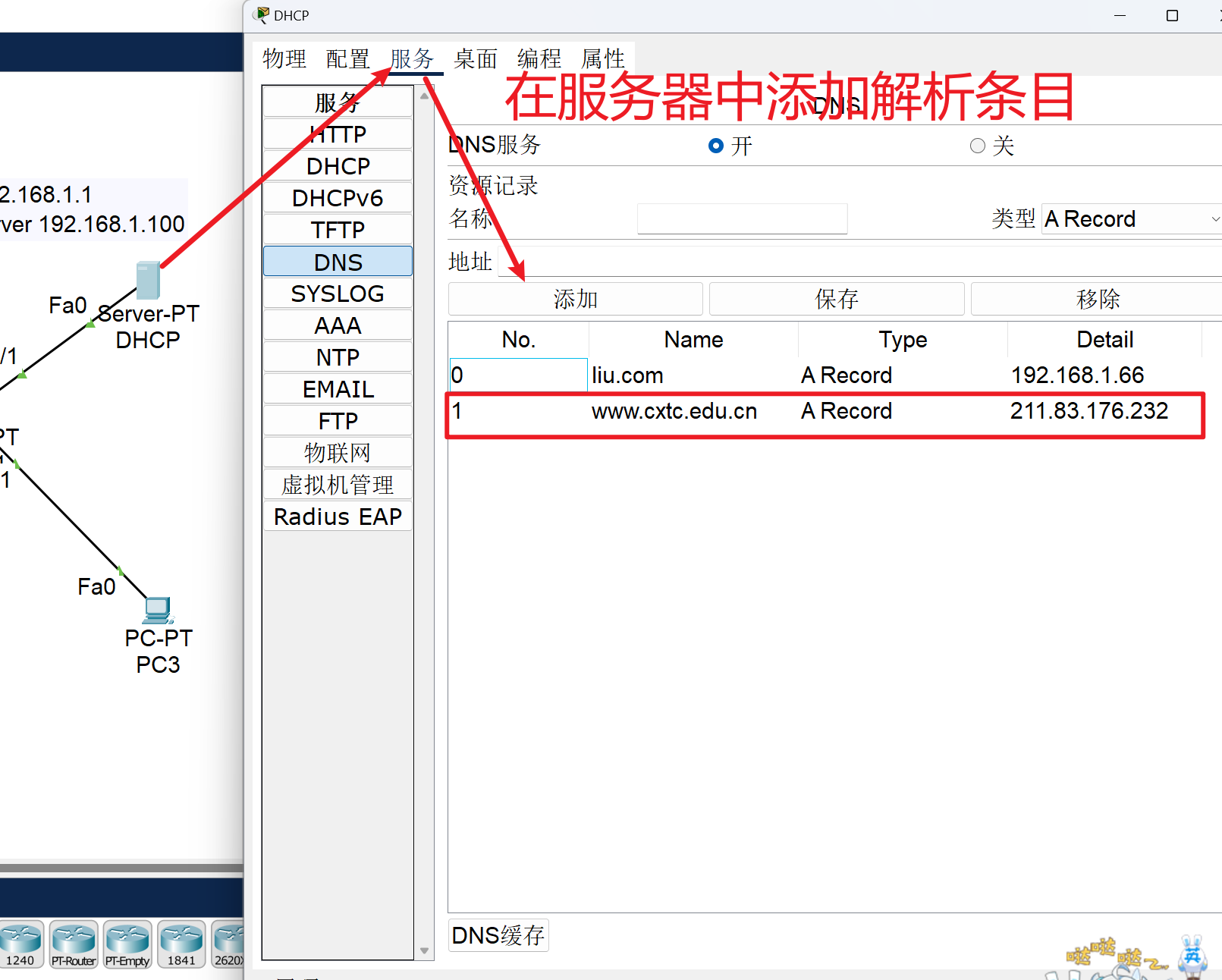

1、在DNS服务器中添加www.cxtc.edu.cn的条目,IP地址为211.83.176.232。

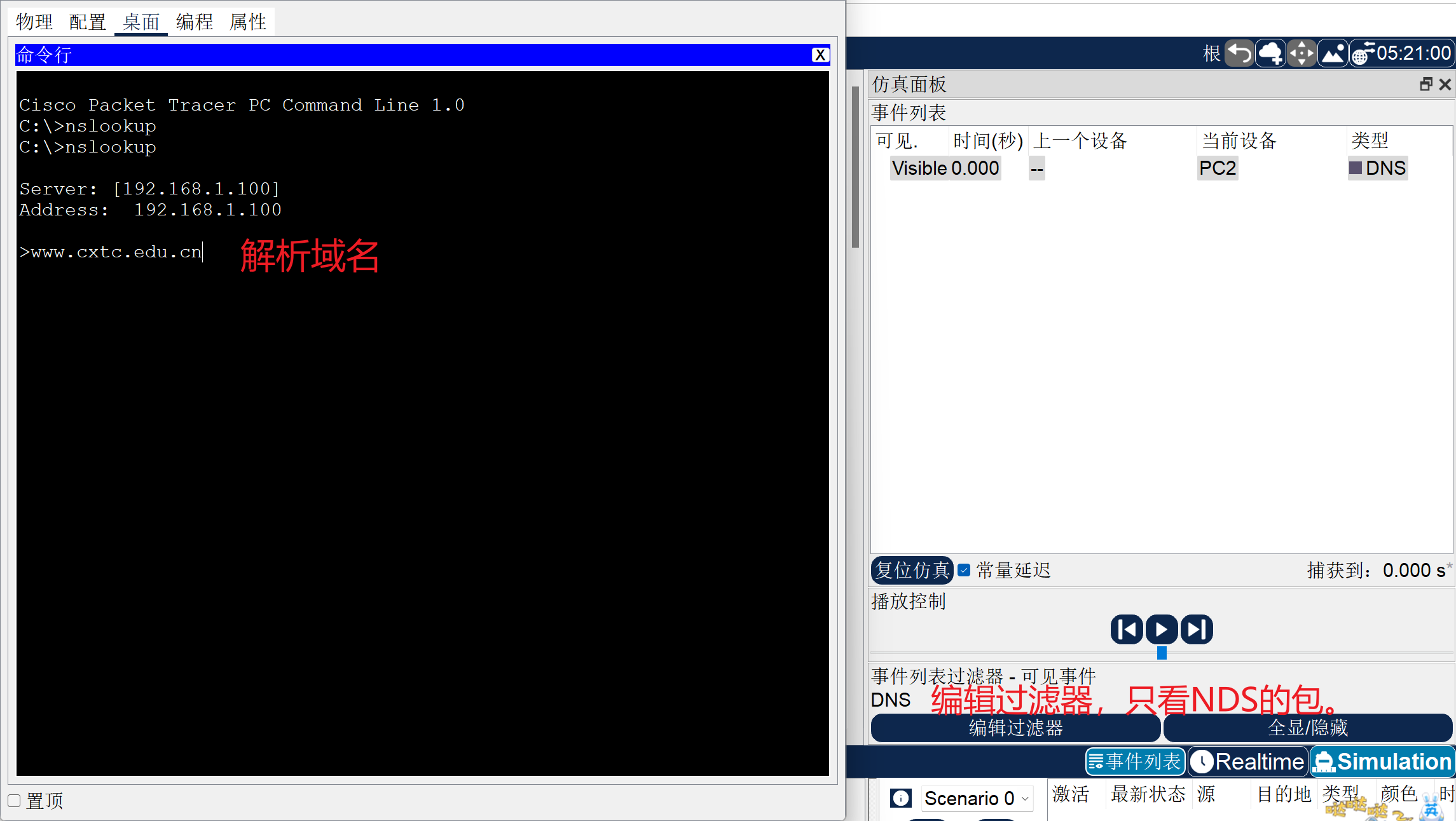

2、在pc2的命令行窗口中输入命令nslookup,然后解析www.cxtc.edu.cn。查看数据包的转发,分析数据包。

实验模型

1、打开DNS服务器,添加一条域名为www.cxtc.edu.cn,IP地址为211.83.176.232的资源记录。

2、打开PC2的命令行窗口,输入nslookup,回车。然后切换到仿真模式后。再在命令行中输入www.cxtc.edu.cn解析其IP地址。

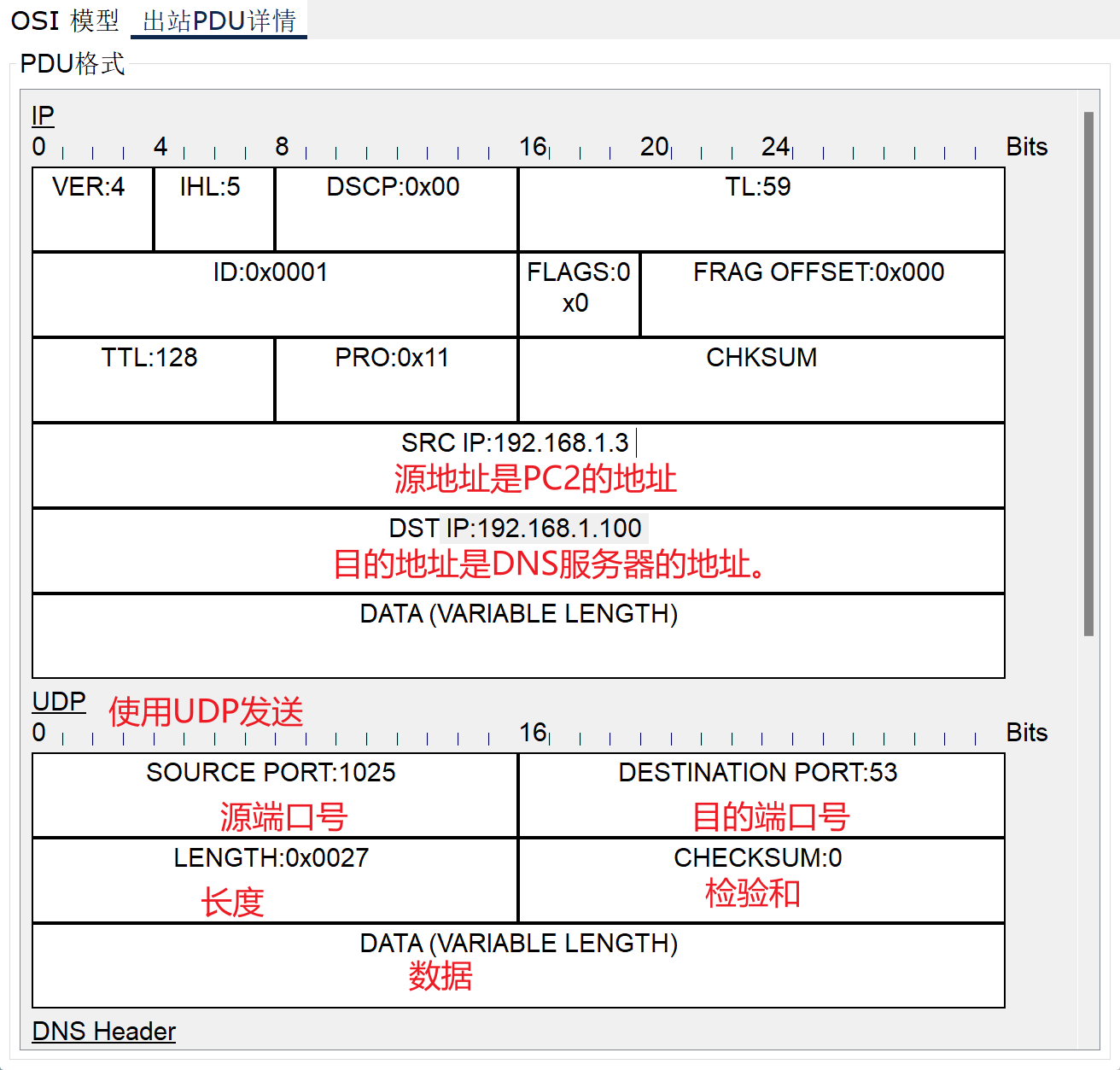

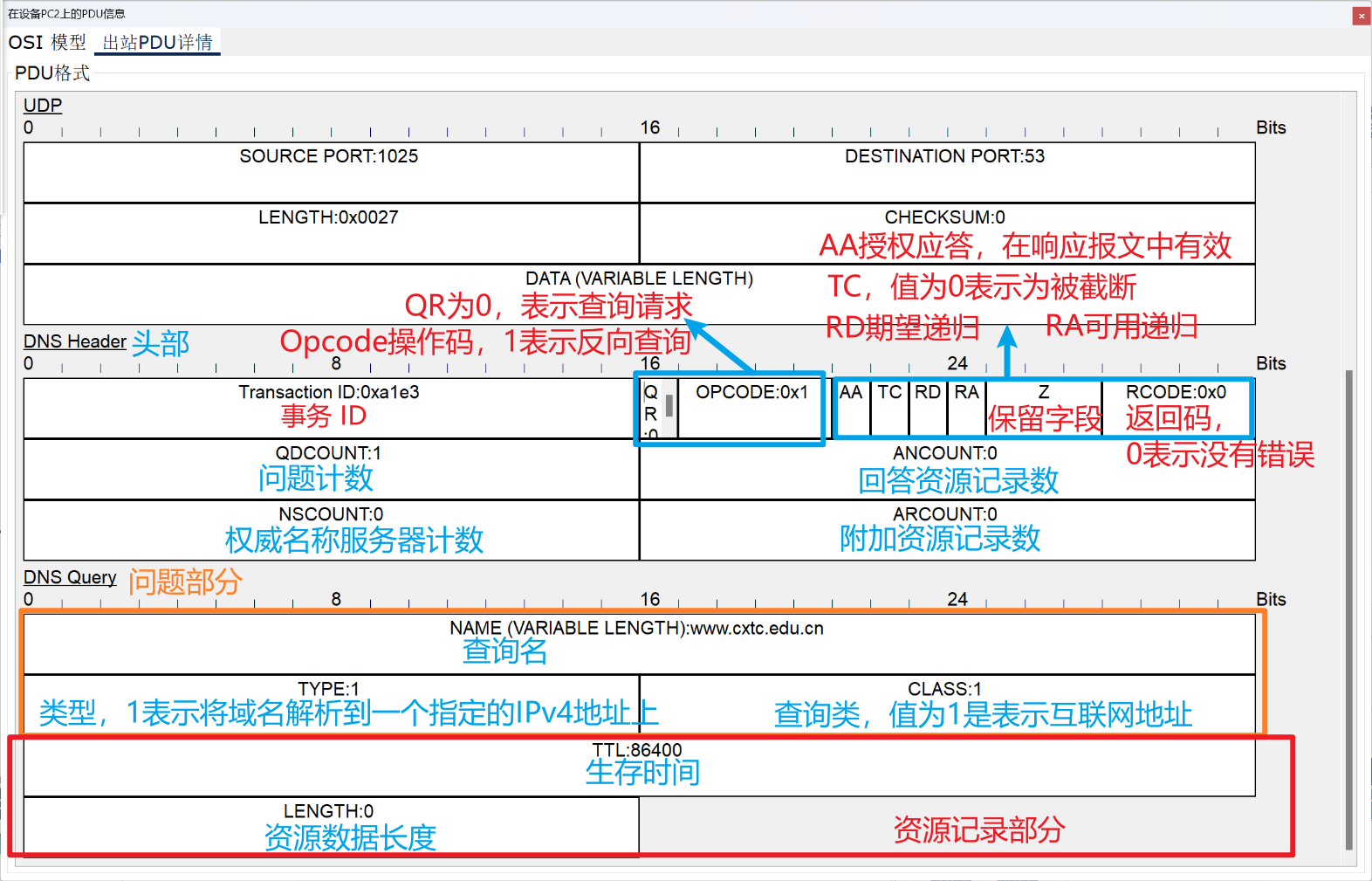

3、分析PC2发出的DNS包。

4、查看PC2发出的请求包在网络中的传播过程

5、查看DHCP服务器应答报文。

6、查看应答报文在网络中的传播过程。

本文作者:最爱喝开水

本文链接:https://www.cnblogs.com/chuangblog/p/17942796

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步