宝塔插件"网站监控报表"错误日志显示大量不存在的链接,处理方法及流程

特征描述:

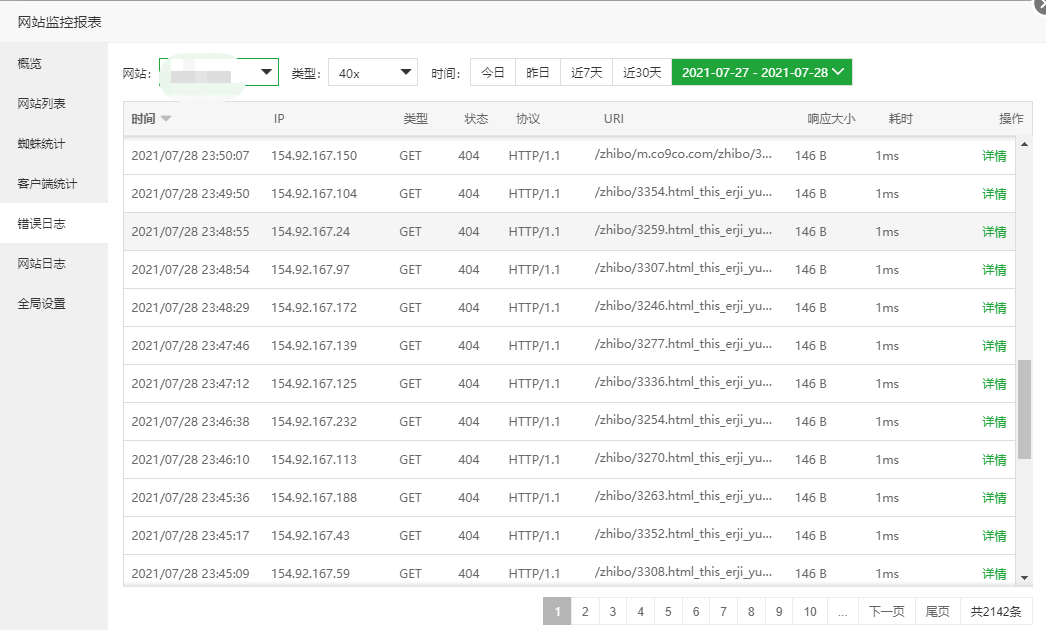

最近检查网站日志的时候,发现错误日志里有大量的异常链接,特征-------"/zhibo/3277.html_this_erji_yuming_";[参考图一]

一直以为是网站内部代码错误,当分析来源时候,发现本身站内不存在该段字符串代码,但是记录请求的IP是以154.92.167开头的网段,

且也存在大量请求网站压缩资源的异常链接----"*.zip"或者"*.rar",

此外还存在以index.php,login.php,manage.php请求格式的链接;

分析:

如果网站存在此类压缩文件,那么访问域名对应的压缩名称,就可以下载到网站的压缩文件,

猜测:

有人通过解密软件,大量爆破式请求网站压缩后缀的文件,拿到网站的备份文件,通过备份文件,找到对应的数据库密码,从而破解出网站的登陆方式及用户密码,而渗透网站,篡改首页,劫持快照.

应对:

1.检查网站目录中是否存在压缩文件,如果存在,尽快统统删除,

2.开启防火墙,对于同一IP短期内多次批量请求,进行封禁屏蔽<反CC攻击>,

3.修改后台关键目录,例如admin/manage等目录进行字符随机加密,

4.删除robots文件中,容易暴露文件目录结构的语句,

5.设置文件修改权限,对数据库注册文件进行加密,设置只读权限,禁止异常目录写入.

结果:

经过观察,以上措施及其他关键措施调整后,异常请求基本杜绝,可以达到防止一般渗透的效果.

反思:

1.在服务器不设置任何安防的情况下,响应效率最高,但是不能对来源进行判断 ,不能判断是正常的访问,还是而已渗透测试.

2.如果设置对应的过滤措施,可以对来源进行判断,反复多次,不应按照正常流量放行,

3.安防只能将风险降低,不能杜绝风险,

浙公网安备 33010602011771号

浙公网安备 33010602011771号