SSRF服务器请求伪造

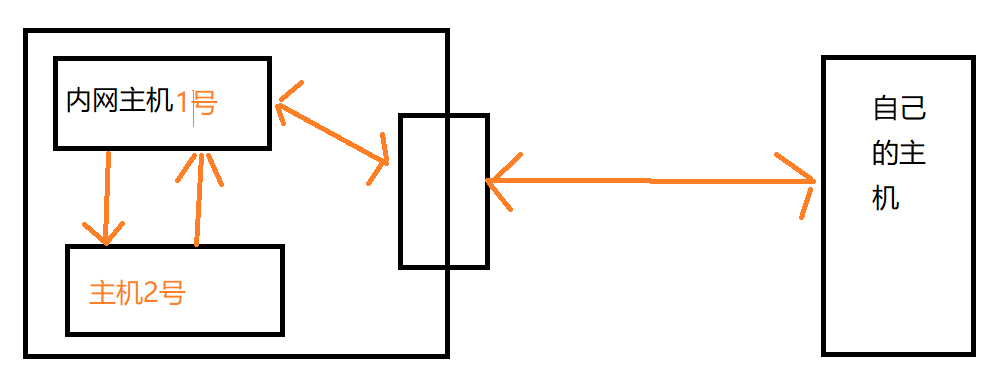

一种由攻击者构造形成由服务器发起请求的一个安全漏洞。ssrf攻击的目标是从外网无法访问内部系统,因为他是从服务器端发送,所以可以把请求到与它相连而与外网隔离的内部系统

形成原因

由于服务器端提供了其他服务器应用获取数据的功能且没有对目标地址进行过滤和限制

例子:

指定url地址获取网页文本内容

加载指定地址的图片

下载

等

自己的主机通过转发从而进入内网主机1号,但内网主机2号无法与外面的进行数据交互,但又可以与1号进行数据交互,可以利用1号为跳板,对内网主机2号进行数据交互,然后转发给自己的主机,从而达到ssrf请求伪造

例如图片的参数

www.xxx.com/a.jsp?image=主机二号的地址图片

常见的位置

- 分享:通过url地址分享网页内容

- 转码服务

- 在线翻译

- 图片加载与下载

- 图片、文章收藏功能

- 未公开的api接口实现以及其他调用url的功能

- 关键字 share、link、source、display、imageurl等

别人都在不停的努力,自己又怎么会停

浙公网安备 33010602011771号

浙公网安备 33010602011771号