bilibili CTF

完成了字节和工业的签到题之后,就调转枪头对上了b站,题目挺简单的,下面把1到5题的解题过程记录下。

flag1

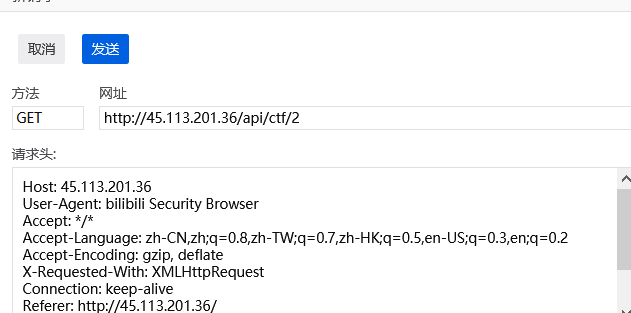

打开地址 告知我们要用一个叫bilibili Security Browser的浏览器访问,但据我所知bilibili是没有这个浏览器的,暂且不管他的胡言乱语直接F12查看下源码。

flag1直接出现在面前。

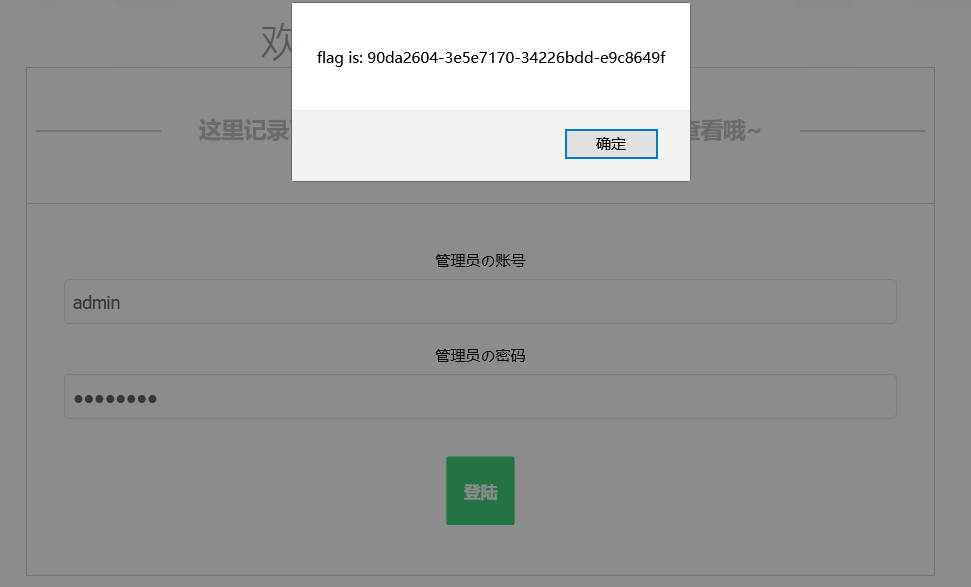

flag2

flag3

弱密码。就硬试,试了一大堆,最后考虑到biibili主办,将bilibili输进去,出现flag。

源码显示只有管理员才能看到,于是去找cookie看看有没有思路。role后一串字符用md5解密后为user,所以我们将其改为管理员的md5值就可以拿到flag了。但要注意首字母A要大写。

flag5

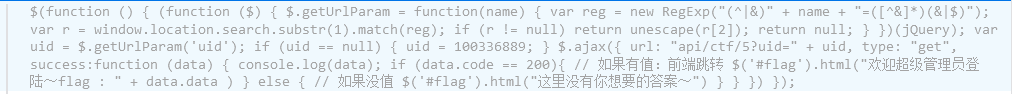

进入页面后F12发现给了我一串uid,应该是将uid跟正确的值对应上才会出flag。

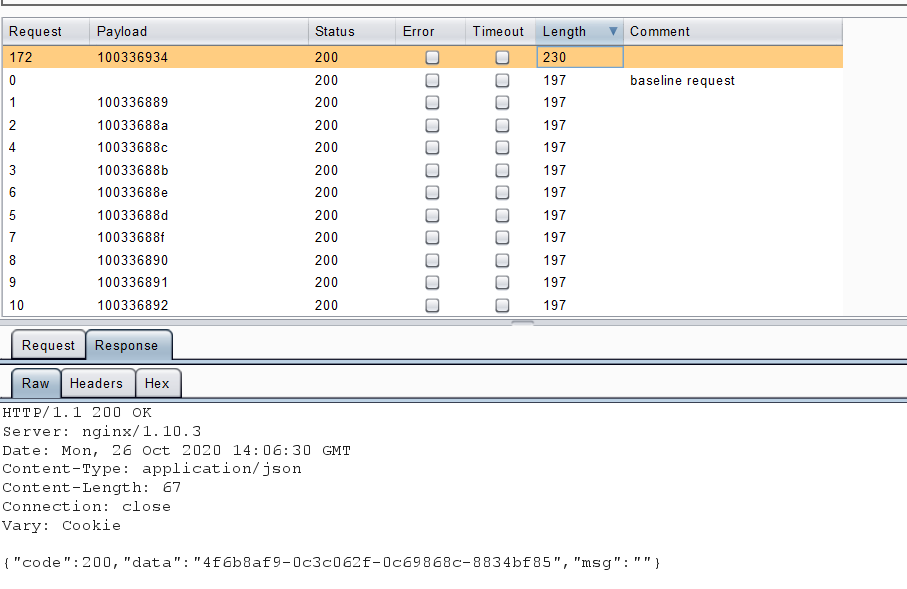

于是遍历一下uid。

在给出的uid附件遍历很快就出来flag了。

10月24号程序员节的比赛还真不少,全国工业互联网安全技术技能大赛、ByteCTF,然后突然发现哔哩哔哩还有个比赛。

题目挺简单的,下面把1到5题的解题过程记录下。

10月24号程序员节的比赛还真不少,全国工业互联网安全技术技能大赛、ByteCTF,然后突然发现哔哩哔哩还有个比赛。

题目挺简单的,下面把1到5题的解题过程记录下。

浙公网安备 33010602011771号

浙公网安备 33010602011771号