hashcat 中文文档

hashcat

描述

hashcat是世界上最快,最先进的密码恢复工具。

此版本结合了以前基于CPU的hashcat(现在称为hashcat-legacy)和基于GPU的oclHashcat。

当前版本

当前版本是5.1.0。

资源

-

报告问题或请求新功能:https://github.com/hashcat/hashcat/issues

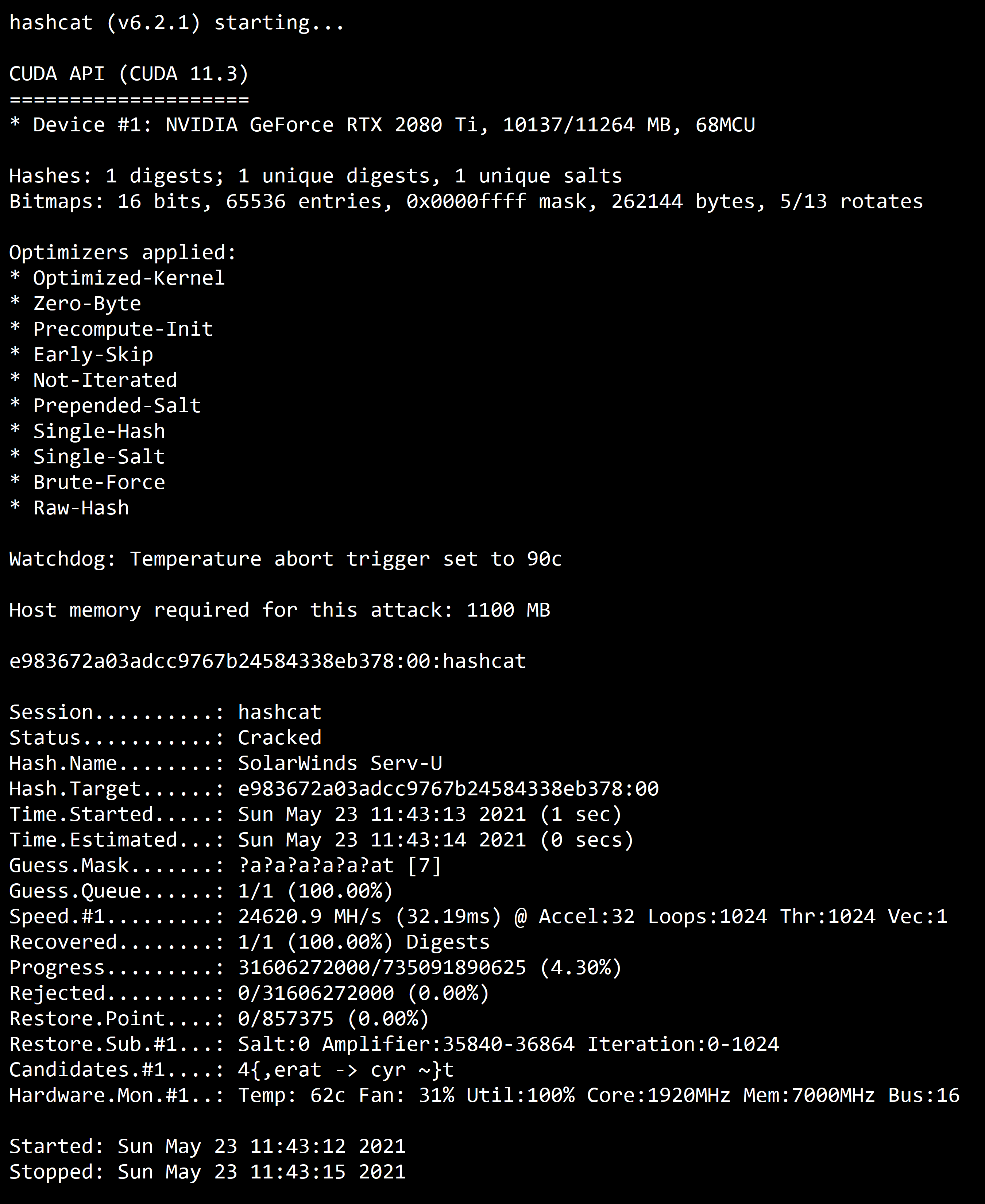

截图

背景

有关以前版本的hashcat的信息:

选项

hashcat - 高级密码恢复 用法:hashcat [options] ... hash | hashfile | hccapxfile [字典|掩码|目录] ... - [选项] - 选项短/长| 输入| 说明| 例 ================================ + ====== + ========== ============================================ + ===== ================== -m, - hal-type | Num | 哈希类型,请参阅下面的参考资料 -m 1000 -a, - 攻击模式| Num | 攻击模式,请参阅下面的参考资料 -a 3 -V, - version | | 打印版| -h, - help | | 打印帮助| --quiet | | 抑制输出| --hex-charset | | 假设charset以十六进制|给出 - 己盐| | 假设盐以十六进制给出 --hex-wordlist | | 假设wordlist中的单词以十六进制|给出 --force | | 忽略警告| --status | | 启用状态屏幕的自动更新| --status-timer | Num | 设置状态屏幕更新到X |之间的秒数 --status定时器= 1 --stdin-timeout-abort | Num | 如果没有来自stdin的输入X秒,则中止 --stdin超时中止= 300 - 机器可读| | 以机器可读的格式显示状态视图 - 咳嗽猜测| | 在破解后继续猜测哈希值 --self-test-disable | | 启动时禁用自检功能| --loopback | | 添加新平原以导入目录| --markov-hcstat2 | 档案| 指定要使用的hcstat2文件 --markov-hcstat2 = my.hcstat2 --markov-disable | | 禁用马尔可夫链,模拟经典的暴力| - 马克 - 经典| | 启用经典马尔可夫链,没有每个位置| -t, - markov-threshold | Num | 阈值X何时停止接受新的马尔可夫链| -t 50 --runtime | Num | 运行X秒后中止会话 --runtime = 10 - 激情| Str | 定义特定会话名称| --session = MySession的 --restore | | 从--session |恢复会话 --restore-disable | | 不要写恢复文件| --restore-file-path | 档案| 恢复文件的具体路径| --restore文件路径= x.restore -o, - outfile | 档案| 为恢复的哈希定义outfile | -o outfile.txt --outfile-format | Num | 为恢复的哈希定义outfile-format X. --outfile格式= 7 --outfile-autohex-disable | | 在输出平原中禁用$ HEX [] --outfile-check-timer | Num | 将outfile检查之间的秒设置为X | --outfile检查= 30 --wordlist-autohex-disable | | 从wordlist中禁用$ HEX []的转换 -p, - 分离器| Char | 用于哈希表和outfile的分隔符char -p: --stdout | | 不要破解哈希,而只打印候选人| --show | | 将hashlist与potfile进行比较; 显示破裂的哈希| --left | | 将hashlist与potfile进行比较; 显示未破裂的哈希| --username | | 启用忽略hashfile中的用户名| - 删除| | 一旦破裂,就可以删除哈希值 --remove-timer | Num | 每X秒更新一次输入哈希文件 --remove定时器= 30 --potfile-disable | | 不要写potfile | --potfile-path | 档案| potfile的具体路径| --potfile路径= my.pot --encoding-from | 代码| 从X |强制内部wordlist编码 --encoding-从= ISO-8859-15 --encoding-to | 代码| 强制内部wordlist编码为X | --encoding到= UTF-32LE --debug-mode | Num | 定义调试模式(仅使用规则混合)| --debug模= 4 --debug-file | 档案| 调试规则的输出文件| --debug文件= good.log --induction-dir | 迪尔| 指定用于环回的归纳目录 --induction =导入 --outfile-check-dir | 迪尔| 指定要监视平原的outfile目录 --outfile检查-DIR = X --logfile-disable | | 禁用日志文件| --hccapx-message-pair | Num | 仅加载来自匹配X |的hccapx的消息对 --hccapx消息配对= 2 - 非错误纠正| Num | BF大小范围替换AP的nonce最后字节| --nonce-误差校正= 16 --keyboard-layout-mapping | 档案| 特殊散列模式的键盘布局映射表| --keyb = german.hckmap --truecrypt-keyfiles | 档案| 要使用的密钥文件,用逗号分隔| --truecrypt-keyf = x.png --veracrypt-keyfiles | 档案| 要使用的密钥文件,用逗号分隔| --veracrypt-keyf = x.txt --veracrypt-pim | Num | VeraCrypt个人迭代倍增器| --veracrypt-PIM = 1000 -b, - benchmark | | 运行所选散列模式的基准| --benchmark-all | | 运行所有散列模式的基准(需要-b)| - 仅限速度| | 返回预期的攻击速度,然后退出| --progress-only | | 返回理想的进度步长和处理时间| -c, - segment-size | Num | 设置以MB为单位的大小以从wordfile缓存到X | -c 32 --bitmap-min | Num | 将位图允许的最小位设置为X | --bitmap分钟= 24 --bitmap-max | Num | 将位图允许的最大位数设置为X | --bitmap-MAX = 24 --cpu-affinity | Str | 锁定到CPU设备,用逗号分隔 --cpu亲和力= 1,2,3 --example-hashes | | 显示每个哈希模式的示例哈希值 -I, - opencl-info | | 显示有关检测到的OpenCL平台/设备的信息| -一世 --opencl-platforms | Str | 使用OpenCL平台,用逗号分隔| --opencl的平台= 2 -d, - opencl-devices | Str | 要使用的OpenCL设备,用逗号分隔| -d 1 -D, - open-device-types | Str | 要使用的OpenCL设备类型,用逗号分隔 -D 1 --opencl-vector-width | Num | 手动将OpenCL向量宽度覆盖为X | --opencl矢量= 4 -O, - optimized-kernel-enable | | 启用优化内核(限制密码长度)| -w, - workload-profile | Num | 启用特定工作负载配置文件,请参阅下面的池| -w 3 -n, - kernel-accel | Num | 手动工作负载调整,将外循环步长设置为X | -n 64 -u, - kernel-loops | Num | 手动工作负载调整,将内部循环步长设置为X | -u 256 -T, - kernel-threads | Num | 手动工作负载调整,将线程计数设置为X | -T 64 --spin-damp | Num | 使用CPU进行设备同步,单位为百分比| --spin受潮= 50 --hwmon-disable | | 禁用温度和fanpeed读取和触发器| --hwmon-temp-abort | Num | 如果温度达到X摄氏度,则中止 --hwmon-TEMP中止= 100 --scrypt-tmto | Num | 手动覆盖scrypt到X |的TMTO值 --scrypt-tmto = 3 -s, - skip | Num | 从头开始跳过X字 -s 1000000 -l, - limit | Num | 从开头限制X个单词+跳过的单词| -l 1000000 --keyspace | | 显示键空间基数:mod值并退出| -j, - rule-left | 规则| 单个规则应用于左侧wordlist |中的每个单词 -j'c' -k, - rule-right | 规则| 单个规则应用于右词列表中的每个单词 -k'^ - ' -r, - rules-file | 档案| 从单词列表应用到每个单词的多个规则 -r rules / best64.rule -g, - generate-rules | Num | 生成X随机规则| -g 10000 --generate-rules-func-min | Num | 根据规则强制min X函数 --generate-rules-func-max | Num | 每个规则强制最大X功能| --generate-rules-seed | Num | 强制RNG种子设置为X | -1, - custom-charset1 | CS | 用户定义的字符集?1 | -1?l?d?u -2, - custom-charset2 | CS | 用户定义的字符集?2 | -2?l?d?s -3, - custom-charset3 | CS | 用户定义的字符集?3 | -4, - custom-charset4 | CS | 用户定义的字符集?4 | -i, - 增量| | 启用掩码增量模式| --increment-min | Num | 开始掩码在X |处递增 --increment分钟= 4 --increment-max | Num | 停止掩码在X |处递增 --increment-MAX = 8 -S, - 低候选人| | 启用较慢(但高级)的候选生成器| - 脑服务器| | 启用脑服务器| -z, - brain-client | | 启用大脑客户端,激活-S | - 脑客户端功能| Num | 定义大脑客户端功能,见下文| --brain客户端的功能= 3 - 脑主机| Str | 脑服务器主机(IP或域)| --brain主机= 127.0.0.1 - 脑端口| 港口| 脑服务器端口| --brain端口= 13743 - 脑密码| Str | 脑服务器认证密码| --brain密码= bZfhCvGUSjRq - 脑会议| 十六进制| 覆盖自动计算的大脑会话| --brain会话= 0x2ae611db --brain-session-whitelist | 十六进制| 仅允许给定的会话,以逗号分隔 --brain会话白名单= 0x2ae611db - [哈希模式] - #| 名称| 类别 ====== + =========================================== ======= + ====================================== 900 | MD4 | 原始的哈希 0 | MD5 | 原始的哈希 5100 | 半MD5 | 原始的哈希 100 | SHA1 | 原始的哈希 1300 | SHA2-224 | 原始的哈希 1400 | SHA2-256 | 原始的哈希 10800 | SHA2-384 | 原始的哈希 1700 | SHA2-512 | 原始的哈希 17300 | SHA3-224 | 原始的哈希 17400 | SHA3-256 | 原始的哈希 17500 | SHA3-384 | 原始的哈希 17600 | SHA3-512 | 原始的哈希 17700 | Keccak-224 | 原始的哈希 17800 | Keccak-256 | 原始的哈希 17900 | Keccak-384 | 原始的哈希 18000 | Keccak-512 | 原始的哈希 600 | BLAKE2b-512 | 原始的哈希 10100 | SipHash | 原始的哈希 6000 | RIPEMD-160 | 原始的哈希 6100 | 惠而浦| 原始的哈希 6900 | GOST R 34.11-94 | 原始的哈希 11700 | GOST R 34.11-2012(Streebog)256位,big-endian | 原始的哈希 11800 | GOST R 34.11-2012(Streebog)512位,big-endian | 原始的哈希 10 | md5($ pass。$ salt)| 生哈希,盐渍和/或迭代 20 | md5($ salt。$ pass)| 生哈希,盐渍和/或迭代 30 | md5(utf16le($ pass)。$ salt)| 生哈希,盐渍和/或迭代 40 | md5($ salt.utf16le($ pass))| 生哈希,盐渍和/或迭代 3800 | md5($ salt。$ pass。$ salt)| 生哈希,盐渍和/或迭代 3710 | md5($ salt.md5($ pass))| 生哈希,盐渍和/或迭代 4010 | md5($ salt.md5($ salt。$ pass))| 生哈希,盐渍和/或迭代 4110 | md5($ salt.md5($ pass。$ salt))| 生哈希,盐渍和/或迭代 2600 | md5(md5($ pass))| 生哈希,盐渍和/或迭代 3910 | md5(md5($ pass).md5($ salt))| 生哈希,盐渍和/或迭代 4300 | md5(strtoupper(md5($ pass)))| 生哈希,盐渍和/或迭代 4400 | md5(sha1($ pass))| 生哈希,盐渍和/或迭代 110 | sha1($ pass。$ salt)| 生哈希,盐渍和/或迭代 120 | sha1($ salt。$ pass)| 生哈希,盐渍和/或迭代 130 | sha1(utf16le($ pass)。$ salt)| 生哈希,盐渍和/或迭代 140 | sha1($ salt.utf16le($ pass))| 生哈希,盐渍和/或迭代 4500 | sha1(sha1($ pass))| 生哈希,盐渍和/或迭代 4520 | sha1($ salt.sha1($ pass))| 生哈希,盐渍和/或迭代 4700 | sha1(md5($ pass))| 生哈希,盐渍和/或迭代 4900 | sha1($ salt。$ pass。$ salt)| 生哈希,盐渍和/或迭代 14400 | sha1(CX)| 生哈希,盐渍和/或迭代 1410 | sha256($ pass。$ salt)| 生哈希,盐渍和/或迭代 1420 | sha256($ salt。$ pass)| 生哈希,盐渍和/或迭代 1430 | sha256(utf16le($ pass)。$ salt)| 生哈希,盐渍和/或迭代 1440 | sha256($ salt.utf16le($ pass))| 生哈希,盐渍和/或迭代 1710 | sha512($ pass。$ salt)| 生哈希,盐渍和/或迭代 1720 | sha512($ salt。$ pass)| 生哈希,盐渍和/或迭代 1730 | sha512(utf16le($ pass)。$ salt)| 生哈希,盐渍和/或迭代 1740 | sha512($ salt.utf16le($ pass))| 生哈希,盐渍和/或迭代 50 | HMAC-MD5(key = $ pass)| 原始哈希,经过身份验证 60 | HMAC-MD5(key = $ salt)| 原始哈希,经过身份验证 150 | HMAC-SHA1(key = $ pass)| 原始哈希,经过身份验证 160 | HMAC-SHA1(key = $ salt)| 原始哈希,经过身份验证 1450 | HMAC-SHA256(key = $ pass)| 原始哈希,经过身份验证 1460 | HMAC-SHA256(key = $ salt)| 原始哈希,经过身份验证 1750 | HMAC-SHA512(key = $ pass)| 原始哈希,经过身份验证 1760 | HMAC-SHA512(key = $ salt)| 原始哈希,经过身份验证 11750 | HMAC-Streebog-256(key = $ pass),big-endian | 原始哈希,经过身份验证 11760 | HMAC-Streebog-256(key = $ salt),big-endian | 原始哈希,经过身份验证 11850 | HMAC-Streebog-512(key = $ pass),big-endian | 原始哈希,经过身份验证 11860 | HMAC-Streebog-512(key = $ salt),big-endian | 原始哈希,经过身份验证 14000 | DES(PT = $ salt,key = $ pass)| Raw Cipher,Known-Plaintext攻击 14100 | 3DES(PT = $ salt,key = $ pass)| Raw Cipher,Known-Plaintext攻击 14900 | Skip32(PT = $ salt,key = $ pass)| Raw Cipher,Known-Plaintext攻击 15400 | ChaCha20 | Raw Cipher,Known-Plaintext攻击 400 | phpass | 通用KDF 8900 | scrypt | 通用KDF 11900 | PBKDF2-HMAC-MD5 | 通用KDF 12000 | PBKDF2-HMAC-SHA1 | 通用KDF 10900 | PBKDF2-HMAC-SHA256 | 通用KDF 12100 | PBKDF2-HMAC-SHA512 | 通用KDF 23 | Skype | 网络协议 2500 | WPA-EAPOL-PBKDF2 | 网络协议 2501 | WPA-EAPOL-PMK | 网络协议 16800 | WPA-PMKID-PBKDF2 | 网络协议 16801 | WPA-PMKID-PMK | 网络协议 4800 | iSCSI CHAP身份验证,MD5(CHAP)| 网络协议 5300 | IKE-PSK MD5 | 网络协议 5400 | IKE-PSK SHA1 | 网络协议 5500 | NetNTLMv1 | 网络协议 5500 | NetNTLMv1 + ESS | 网络协议 5600 | NetNTLMv2 | 网络协议 7300 | IPMI2 RAKP HMAC-SHA1 | 网络协议 7500 | Kerberos 5 AS-REQ Pre-Auth etype 23 | 网络协议 8300 | DNSSEC(NSEC3)| 网络协议 10200 | CRAM-MD5 | 网络协议 11100 | PostgreSQL CRAM(MD5)| 网络协议 11200 | MySQL CRAM(SHA1)| 网络协议 11400 | SIP摘要认证(MD5)| 网络协议 13100 | Kerberos 5 TGS-REP etype 23 | 网络协议 16100 | TACACS + | 网络协议 16500 | JWT(JSON Web令牌)| 网络协议 18200 | Kerberos 5 AS-REP etype 23 | 网络协议 121 | SMF(简易机器论坛)> v1.1 | 论坛,CMS,电子商务,框架 400 | phpBB3(MD5)| 论坛,CMS,电子商务,框架 2611 | vBulletin <v3.8.5 | 论坛,CMS,电子商务,框架 2711 | vBulletin> = v3.8.5 | 论坛,CMS,电子商务,框架 2811 | MyBB 1.2+ | 论坛,CMS,电子商务,框架 2811 | IPB2 +(Invision电源板)| 论坛,CMS,电子商务,框架 8400 | WBB3(Woltlab燃烧板)| 论坛,CMS,电子商务,框架 11 | Joomla <2.5.18 | 论坛,CMS,电子商务,框架 400 | Joomla> = 2.5.18(MD5)| 论坛,CMS,电子商务,框架 400 | WordPress(MD5)| 论坛,CMS,电子商务,框架 2612 | PHPS | 论坛,CMS,电子商务,框架 7900 | Drupal7 | 论坛,CMS,电子商务,框架 21 | osCommerce | 论坛,CMS,电子商务,框架 21 | xt:商务| 论坛,CMS,电子商务,框架 11000 | PrestaShop | 论坛,CMS,电子商务,框架 124 | Django(SHA-1)| 论坛,CMS,电子商务,框架 10000 | Django(PBKDF2-SHA256)| 论坛,CMS,电子商务,框架 16000 | Tripcode | 论坛,CMS,电子商务,框架 3711 | MediaWiki B类型| 论坛,CMS,电子商务,框架 13900 | OpenCart | 论坛,CMS,电子商务,框架 4521 | Redmine | 论坛,CMS,电子商务,框架 4522 | PunBB | 论坛,CMS,电子商务,框架 12001 | Atlassian(PBKDF2-HMAC-SHA1)| 论坛,CMS,电子商务,框架 12 | PostgreSQL | 数据库服务器 131 | MSSQL(2000)| 数据库服务器 132 | MSSQL(2005)| 数据库服务器 1731 | MSSQL(2012年,2014年)| 数据库服务器 200 | MySQL323 | 数据库服务器 300 | MySQL4.1 / MySQL5 | 数据库服务器 3100 | Oracle H:Type(Oracle 7+)| 数据库服务器 112 | Oracle S:Type(Oracle 11+)| 数据库服务器 12300 | Oracle T:Type(Oracle 12+)| 数据库服务器 8000 | Sybase ASE | 数据库服务器 141 | Episerver 6.x <.NET 4 | HTTP,SMTP,LDAP服务器 1441 | Episerver 6.x> = .NET 4 | HTTP,SMTP,LDAP服务器 1600 | Apache $ apr1 $ MD5,md5apr1,MD5(APR)| HTTP,SMTP,LDAP服务器 12600 | ColdFusion 10+ | HTTP,SMTP,LDAP服务器 1421 | hMailServer | HTTP,SMTP,LDAP服务器 101 | nsldap,SHA-1(Base64),Netscape LDAP SHA | HTTP,SMTP,LDAP服务器 111 | nsldaps,SSHA-1(Base64),Netscape LDAP SSHA | HTTP,SMTP,LDAP服务器 1411 | SSHA-256(Base64),LDAP {SSHA256} | HTTP,SMTP,LDAP服务器 1711 | SSHA-512(Base64),LDAP {SSHA512} | HTTP,SMTP,LDAP服务器 16400 | CRAM-MD5 Dovecot | HTTP,SMTP,LDAP服务器 15000 | FileZilla Server> = 0.9.55 | FTP服务器 11500 | CRC32 | 校验 3000 | LM | 操作系统 1000 | NTLM | 操作系统 1100 | 域缓存凭据(DCC),MS缓存| 操作系统 2100 | 域缓存凭据2(DCC2),MS缓存2 | 操作系统 15300 | DPAPI masterkey文件v1 | 操作系统 15900 | DPAPI masterkey文件v2 | 操作系统 12800 | MS-AzureSync PBKDF2-HMAC-SHA256 | 操作系统 1500 | descrypt,DES(Unix),传统DES | 操作系统 12400 | BSDi Crypt,扩展DES | 操作系统 500 | md5crypt,MD5(Unix),Cisco-IOS $ 1 $(MD5)| 操作系统 3200 | bcrypt $ 2 * $,Blowfish(Unix)| 操作系统 7400 | sha256crypt $ 5 $,SHA256(Unix)| 操作系统 1800 | sha512crypt $ 6 $,SHA512(Unix)| 操作系统 122 | macOS v10.4,MacOS v10.5,MacOS v10.6 | 操作系统 1722 | macOS v10.7 | 操作系统 7100 | macOS v10.8 +(PBKDF2-SHA512)| 操作系统 6300 | AIX {smd5} | 操作系统 6700 | AIX {ssha1} | 操作系统 6400 | AIX {ssha256} | 操作系统 6500 | AIX {ssha512} | 操作系统 2400 | Cisco-PIX MD5 | 操作系统 2410 | Cisco-ASA MD5 | 操作系统 500 | Cisco-IOS $ 1 $(MD5)| 操作系统 5700 | Cisco-IOS类型4(SHA256)| 操作系统 9200 | Cisco-IOS $ 8 $(PBKDF2-SHA256)| 操作系统 9300 | Cisco-IOS $ 9 $(scrypt)| 操作系统 22 | Juniper NetScreen / SSG(ScreenOS)| 操作系统 501 | Juniper IVE | 操作系统 15100 | Juniper / NetBSD sha1crypt | 操作系统 7000 | FortiGate(FortiOS)| 操作系统 5800 | 三星Android密码/ PIN | 操作系统 13800 | Windows Phone 8+ PIN /密码| 操作系统 8100 | Citrix NetScaler | 操作系统 8500 | RACF | 操作系统 7200 | GRUB 2 | 操作系统 9900 | Radmin2 | 操作系统 125 | ArubaOS | 操作系统 7700 | SAP CODVN B(BCODE)| 企业应用软件(EAS) 7701 | SAP CODVN B(BCODE)通过RFC_READ_TABLE | 企业应用软件(EAS) 7800 | SAP CODVN F / G(PASSCODE)| 企业应用软件(EAS) 7801 | SAP CODVN F / G(PASSCODE)通过RFC_READ_TABLE | 企业应用软件(EAS) 10300 | SAP CODVN H(PWDSALTEDHASH)iSSHA-1 | 企业应用软件(EAS) 8600 | Lotus Notes / Domino 5 | 企业应用软件(EAS) 8700 | Lotus Notes / Domino 6 | 企业应用软件(EAS) 9100 | Lotus Notes / Domino 8 | 企业应用软件(EAS) 133 | PeopleSoft | 企业应用软件(EAS) 13500 | PeopleSoft PS_TOKEN | 企业应用软件(EAS) 11600 | 7-Zip | 档案 12500 | RAR3-hp | 档案 13000 | RAR5 | 档案 13200 | AxCrypt | 档案 13300 | AxCrypt内存中的SHA1 | 档案 13600 | WinZip | 档案 14700 | iTunes备份<10.0 | 备用 14800 | iTunes备份> = 10.0 | 备用 62XY | TrueCrypt | 全盘加密(FDE) X | 1 = PBKDF2-HMAC-RIPEMD160 | 全盘加密(FDE) X | 2 = PBKDF2-HMAC-SHA512 | 全盘加密(FDE) X | 3 = PBKDF2-HMAC-Whirlpool | 全盘加密(FDE) X | 4 = PBKDF2-HMAC-RIPEMD160 +启动模式| 全盘加密(FDE) Y | 1 = XTS 512位纯AES | 全盘加密(FDE) Y | 1 = XTS 512位纯蛇| 全盘加密(FDE) Y | 1 = XTS 512位纯Twofish | 全盘加密(FDE) Y | 2 = XTS 1024位纯AES | 全盘加密(FDE) Y | 2 = XTS 1024位纯Serpent | 全盘加密(FDE) Y | 2 = XTS 1024位纯Twofish | 全盘加密(FDE) Y | 2 = XTS 1024位级联AES-Twofish | 全盘加密(FDE) Y | 2 = XTS 1024位级联Serpent-AES | 全盘加密(FDE) Y | 2 = XTS 1024位级联Twofish-Serpent | 全盘加密(FDE) Y | 3 = XTS 1536位全部| 全盘加密(FDE) 8800 | Android FDE <= 4.3 | 全盘加密(FDE) 12900 | Android FDE(三星DEK)| 全盘加密(FDE) 12200 | eCryptfs | 全盘加密(FDE) 137XY | VeraCrypt | 全盘加密(FDE) X | 1 = PBKDF2-HMAC-RIPEMD160 | 全盘加密(FDE) X | 2 = PBKDF2-HMAC-SHA512 | 全盘加密(FDE) X | 3 = PBKDF2-HMAC-Whirlpool | 全盘加密(FDE) X | 4 = PBKDF2-HMAC-RIPEMD160 +启动模式| 全盘加密(FDE) X | 5 = PBKDF2-HMAC-SHA256 | 全盘加密(FDE) X | 6 = PBKDF2-HMAC-SHA256 +启动模式| 全盘加密(FDE) X | 7 = PBKDF2-HMAC-Streebog-512 | 全盘加密(FDE) Y | 1 = XTS 512位纯AES | 全盘加密(FDE) Y | 1 = XTS 512位纯蛇| 全盘加密(FDE) Y | 1 = XTS 512位纯Twofish | 全盘加密(FDE) Y | 1 = XTS 512位纯Camellia | 全盘加密(FDE) Y | 1 = XTS 512位纯Kuznyechik | 全盘加密(FDE) Y | 2 = XTS 1024位纯AES | 全盘加密(FDE) Y | 2 = XTS 1024位纯Serpent | 全盘加密(FDE) Y | 2 = XTS 1024位纯Twofish | 全盘加密(FDE) Y | 2 = XTS 1024位纯Camellia | 全盘加密(FDE) Y | 2 = XTS 1024位纯Kuznyechik | 全盘加密(FDE) Y | 2 = XTS 1024位级联AES-Twofish | 全盘加密(FDE) Y | 2 = XTS 1024位级联Camellia-Kuznyechik | 全盘加密(FDE) Y | 2 = XTS 1024位级联Camellia-Serpent | 全盘加密(FDE) Y | 2 = XTS 1024位级联Kuznyechik-AES | 全盘加密(FDE) Y | 2 = XTS 1024位级联Kuznyechik-Twofish | 全盘加密(FDE) Y | 2 = XTS 1024位级联Serpent-AES | 全盘加密(FDE) Y | 2 = XTS 1024位级联Twofish-Serpent | 全盘加密(FDE) Y | 3 = XTS 1536位全部| 全盘加密(FDE) 14600 | LUKS | 全盘加密(FDE) 16700 | FileVault 2 | 全盘加密(FDE) 18300 | Apple文件系统(APFS)| 全盘加密(FDE) 9700 | MS Office <= 2003 $ 0 / $ 1,MD5 + RC4 | 文件 9710 | MS Office <= 2003 $ 0 / $ 1,MD5 + RC4,对撞机#1 | 文件 9720 | MS Office <= 2003 $ 0 / $ 1,MD5 + RC4,对撞机#2 | 文件 9800 | MS Office <= 2003 $ 3 / $ 4,SHA1 + RC4 | 文件 9810 | MS Office <= 2003 $ 3,SHA1 + RC4,对撞机#1 | 文件 9820 | MS Office <= 2003 $ 3,SHA1 + RC4,对撞机#2 | 文件 9400 | MS Office 2007 | 文件 9500 | MS Office 2010 | 文件 9600 | MS Office 2013 | 文件 10400 | PDF 1.1 - 1.3(Acrobat 2 - 4)| 文件 10410 | PDF 1.1 - 1.3(Acrobat 2 - 4),对撞机#1 | 文件 10420 | PDF 1.1 - 1.3(Acrobat 2 - 4),对撞机#2 | 文件 10500 | PDF 1.4 - 1.6(Acrobat 5 - 8)| 文件 10600 | PDF 1.7 Level 3(Acrobat 9)| 文件 10700 | PDF 1.7 Level 8(Acrobat 10 - 11)| 文件 16200 | Apple Secure Notes | 文件 9000 | 密码安全v2 | 密码管理员 5200 | 密码安全v3 | 密码管理员 6800 | LastPass + LastPass嗤之以鼻 密码管理员 6600 | 1Password,agilekeychain | 密码管理员 8200 | 1Password,cloudkeychain | 密码管理员 11300 | 比特币/ Litecoin wallet.dat | 密码管理员 12700 | 区块链,我的钱包| 密码管理员 15200 | Blockchain,我的钱包,V2 | 密码管理员 16600 | 电子钱包(Salt-Type 1-3)| 密码管理员 13400 | KeePass 1(AES / Twofish)和KeePass 2(AES)| 密码管理员 15500 | JKS Java密钥库私钥(SHA1)| 密码管理员 15600 | 以太坊钱包,PBKDF2-HMAC-SHA256 | 密码管理员 15700 | 以太坊钱包,SCRYPT | 密码管理员 16300 | 以太坊预售钱包,PBKDF2-HMAC-SHA256 | 密码管理员 16900 | Ansible Vault | 密码管理员 18100 | TOTP(HMAC-SHA1)| 一次性密码 99999 | 明文| 纯文本 - [脑客户端功能] - #| 特征 === + ======== 1 | 发送哈希密码 2 | 发送攻击位置 3 | 发送哈希密码和攻击位置 - [Outfile格式] - #| 格式 === + ======== 1 | 散列[:盐] 2 | 川 3 | 散列[:盐]:平纹 4 | hex_plain 5 | 散列[:盐]:hex_plain 6 | 平原:hex_plain 7 | 散列[:盐]:平纹:hex_plain 8 | crackpos 9 | 散列[:盐]:crack_pos 10 | 平原:crack_pos 11 | 散列[:盐]:平纹:crack_pos 12 | hex_plain:crack_pos 13 | 散列[:盐]:hex_plain:crack_pos 14 | 平原:hex_plain:crack_pos 15 | 散列[:盐]:平纹:hex_plain:crack_pos - [规则调试模式] - #| 格式 === + ======== 1 | 查找规则 2 | 原字 3 | 原字:发现规则 4 | 原词:寻找规则:处理后的字 - [攻击模式] - #| 模式 === + ====== 0 | 直行 1 | 组合 3 | 蛮力 6 | 混合Wordlist +面具 7 | 混合面具+ Wordlist - [内置字符集] - ?| 字符集 === + ========= l | ABCDEFGHIJKLMNOPQRSTUVWXYZ 你的 ABCDEFGHIJKLMNOPQRSTUVWXYZ d | 0123456789 h | 0123456789ABCDEF H | 0123456789ABCDEF s | !“#$%&'()* +, - / :; <=> @ [\] ^ _`。?{|}〜 a | ?l?ú?d?s b | 0x00 - 0xff - [OpenCL设备类型] - #| 设备类型 === + ============= 1 | 中央处理器 2 | GPU 3 | FPGA,DSP,协处理器 - [工作负载配置文件] - #| 表现| 运行时间| 功耗| 桌面影响 === + ============= + ========= + =================== + == =============== 1 | 低| 2毫秒| 低| 最小 2 | 默认| 12毫秒| 经济| 显 3 | 高| 96毫秒| 高| 反应迟钝 4 | 梦魇| 480毫秒| 疯了| 无头 - [基本示例] - 攻击 - | 哈希 - | 模式| 输入| 示例命令 ================== + ======= + ======================= =========================================== Wordlist | $ P $ | hashcat -a 0 -m 400 example400.hash example.dict Wordlist +规则| MD5 | hashcat -a 0 -m 0 example0.hash example.dict -r rules / best64.rule 蛮力| MD5 | hashcat -a 3 -m 0 example0.hash?a?a?a?a?a?a 组合器| MD5 | hashcat -a 1 -m 0 example0.hash example.dict example.dict 如果您仍然不知道刚刚发生了什么,请尝试以下页面: * https://hashcat.net/wiki/#howtos_videos_papers_articles_etc_in_the_wild * https://hashcat.net/faq/

默认值

| 属性 | 值 | 注意 |

|---|---|---|

| - 版 | 0 | |

| - 救命 | 0 | |

| - 安静 | 0 | |

| --markov门槛 | 0 | |

| --markov - 禁用 | 0 | |

| --markov经典 | 0 | |

| --benchmark | 0 | |

| --potfile路径 | hashcat.potfile | |

| --loopback | 0 | |

| --induction-DIR | 征调 | |

| --markov-hcstat | hashcat.hcstat | |

| --attack模式 | 0 | |

| --hash型 | 0 | |

| --hwmon - 禁用 | 0 | |

| --hwmon-临时中止 | 90 | |

| --kernel,加速度 | 0 | |

| --kernel-循环 | 0 | |

| --bitmap分钟 | 16 | |

| --bitmap-MAX | 24 | |

| - 分隔器 | : | |

| --workload瞩目 | 2 | |

| --stdout | 0 | |

| - 恢复 | 0 | |

| - 恢复 - 禁用 | 0 | |

| --powertune启用 | 0 | |

| --weak哈希阈值 | 100 | |

| - 节目 | 0 | |

| - 剩下 | 0 | |

| --hex-字符集 | 0 | |

| --hex盐 | 0 | |

| --hex,词表 | 0 | |

| --outfile格式 | 3 | |

| --outfile-autohex - 禁用 | 1 | |

| --outfile检查计时器 | 五 | |

| - 增量 | 0 | |

| --increment分钟 | 1 | |

| --increment-MAX | PW_MAX | (64) |

| - 状态 | 0 | |

| --status定时器 | 10 | |

| - 去掉 | 0 | |

| --remove定时器 | 60 | |

| - 用户名 | 0 | |

| - 跳跃 | 0 | |

| - 限制 | 0 | |

| --machine可读 | 0 | |

| --keyspace | 0 | |

| --potfile - 禁用 | 0 | |

| --encoding,从 | UTF8 | |

| --encoding到 | UTF8 | |

| - 调试模式 | 0 | |

| --generate规则 | 0 | |

| --generate规则-FUNC分钟 | 1 | |

| --generate规则-FUNC-MAX | 4 | |

| --generate规则种子 | 0 | |

| - 力 | 0 | |

| - 运行 | 0 | |

| --segment大小 | 32 | |

| --nvidia自旋潮湿 | 100 | |

| --logfile - 禁用 | 0 | |

| --scrypt-tmto | 0 | |

| --opencl矢量宽度 | 0 | |

| --custom,字符集1 | ?l?d?ü | # |

| --custom-charset2等 | ?l?d | # |

| --custom-charset3 | ?l?d *!$ @ _ | # |

| --custom-charset4 | 空值 | # |

注意:如果在执行掩码攻击(-a 3)时未指定任何掩码,则使用以下默认掩码:?1?2?2?2?2?2?2?3?3?3?3 ?d?d?d?d

#表示所有自定义字符集值,它们只与默认掩码一起使用(即,根本不指定掩码)。这一点尤其重要,因为否则一些用户会混淆?1(问号和第一)与?l(问号和小写字母el)等。

支持的攻击模式

解析还原文件

.restore文件格式在这里解释:恢复

浙公网安备 33010602011771号

浙公网安备 33010602011771号