Linux tcpdump+Wireshark抓包分析

背景介绍:

通过一个issue引出:waf在向业务服务器转发流量的时候,可以自定义添加http请求头部字段;在向客户端转发流量时,可以自定义添加http响应头部字段。

如何去验证???

感觉tcpdump+Wireshark这种搭配,就目前看来,非常完美。

所有的网络传输在这两个工具搭配下,都无处遁形。

正文:

1、tcpdump与Wireshark介绍

在网络问题的调试中,tcpdump应该说是一个必不可少的工具,和大部分linux下优秀工具一样,它的特点就是简单而强大。它是基于Unix系统的命令行式的数据包嗅探工具,可以抓取流动在网卡上的数据包。

默认情况下,tcpdump不会抓取本机内部通讯的报文。根据网络协议栈的规定,对于报文,即使是目的地是本机,也需要经过本机的网络协议层,所以本机通讯肯定是通过API进入了内核,并且完成了路由选择。【比如本机的TCP通信,也必须要socket通信的基本要素:src ip port dst ip port】

如果要使用tcpdump抓取其他主机MAC地址的数据包,必须开启网卡混杂模式,所谓混杂模式,用最简单的语言就是让网卡抓取任何经过它的数据包,不管这个数据包是不是发给它或者是它发出的。一般而言,Unix不会让普通用户设置混杂模式,因为这样可以看到别人的信息,比如telnet的用户名和密码,这样会引起一些安全上的问题,所以只有root用户可以开启混杂模式,开启混杂模式的命令是:ifconfig en0 promisc, en0是你要打开混杂模式的网卡。

Linux抓包原理:

Linux抓包是通过注册一种虚拟的底层网络协议来完成对网络报文(准确的说是网络设备)消息的处理权。当网卡接收到一个网络报文之后,它会遍历系统中所有已经注册的网络协议,例如以太网协议、x25协议处理模块来尝试进行报文的解析处理,这一点和一些文件系统的挂载相似,就是让系统中所有的已经注册的文件系统来进行尝试挂载,如果哪一个认为自己可以处理,那么就完成挂载。

当抓包模块把自己伪装成一个网络协议的时候,系统在收到报文的时候就会给这个伪协议一次机会,让它来对网卡收到的报文进行一次处理,此时该模块就会趁机对报文进行窥探,也就是把这个报文完完整整的复制一份,假装是自己接收到的报文,汇报给抓包模块。

Wireshark介绍:

Wireshark是一个网络协议检测工具,支持Windows平台、Unix平台、Mac平台,一般只在图形界面平台下使用Wireshark,如果是Linux的话,直接使用tcpdump了,因为一般而言Linux都自带的tcpdump,或者用tcpdump抓包以后用Wireshark打开分析。在Mac平台下,Wireshark通过WinPcap进行抓包,封装的很好,使用起来很方便,可以很容易的制定抓包过滤器或者显示过滤器。

综上所述:tcpdump是用来抓取数据非常方便,Wireshark则是用于分析抓取到的数据比较方便。

语法

tcpdump(选项)

选项

-a:尝试将网络和广播地址转换成名称; -c<数据包数目>:收到指定的数据包数目后,就停止进行倾倒操作; -d:把编译过的数据包编码转换成可阅读的格式,并倾倒到标准输出; -dd:把编译过的数据包编码转换成C语言的格式,并倾倒到标准输出; -ddd:把编译过的数据包编码转换成十进制数字的格式,并倾倒到标准输出; -e:在每列倾倒资料上显示连接层级的文件头; -f:用数字显示网际网络地址; -F<表达文件>:指定内含表达方式的文件; -i<网络界面>:使用指定的网络截面送出数据包; -l:使用标准输出列的缓冲区; -n:不把主机的网络地址转换成名字; -N:不列出域名; -O:不将数据包编码最佳化; -p:不让网络界面进入混杂模式; -q :快速输出,仅列出少数的传输协议信息; -r<数据包文件>:从指定的文件读取数据包数据; -s<数据包大小>:设置每个数据包的大小; -S:用绝对而非相对数值列出TCP关联数; -t:在每列倾倒资料上不显示时间戳记; -tt: 在每列倾倒资料上显示未经格式化的时间戳记; -T<数据包类型>:强制将表达方式所指定的数据包转译成设置的数据包类型; -v:详细显示指令执行过程; -vv:更详细显示指令执行过程; -x:用十六进制字码列出数据包资料; -w<数据包文件>:把数据包数据写入指定的文件。

实例

1、直接启动tcpdump将监视第一个网络接口上所有流过的数据包

tcpdump

2、监视指定网络接口的数据包

tcpdump -i eth0

如果不指定网卡,默认tcpdump只会监视第一个网络接口,一般是eth0,下面的例子都没有指定网络接口。

3、监视指定主机的数据包

# 打印所有进入或离开sundown的数据包。 tcpdump host sundown # 也可以指定ip,例如截获所有210.27.48.1 的主机收到的和发出的所有的数据包 tcpdump host 210.27.48.1 # 打印helios 与 hot 或者与 ace 之间通信的数据包 tcpdump host helios and \( hot or ace \) # 截获主机210.27.48.1 和主机210.27.48.2 或210.27.48.3的通信 tcpdump host 210.27.48.1 and \ (210.27.48.2 or 210.27.48.3 \) # 打印ace与任何其他主机之间通信的IP 数据包, 但不包括与helios之间的数据包. tcpdump ip host ace and not helios # 如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使用命令: tcpdump ip host 210.27.48.1 and ! 210.27.48.2 # 抓取eth0网卡上的包,使用: sudo tcpdump -i eth0 # 截获主机hostname发送的所有数据 tcpdump -i eth0 src host hostname # 监视所有送到主机hostname的数据包 tcpdump -i eth0 dst host hostname

4、监视指定主机和端口的数据包

# 如果想要获取主机210.27.48.1接收或发出的telnet包,使用如下命令 tcpdump tcp port 23 and host 210.27.48.1 # 对本机的udp 123 端口进行监视 123 为ntp的服务端口 tcpdump udp port 123

5、监视指定网络的数据包

# 打印本地主机与Berkeley网络上的主机之间的所有通信数据包 tcpdump net ucb-ether # ucb-ether此处可理解为“Berkeley网络”的网络地址,此表达式最原始的含义可表达为:打印网络地址为ucb-ether的所有数据包 ----------------------------------------------------------- #打印所有通过网关snup的ftp数据包 tcpdump 'gateway snup and (port ftp or ftp-data)' # 注意:表达式被单引号括起来了,这可以防止shell对其中的括号进行错误解析 ----------------------------------------------------------- # 打印所有源地址或目标地址是本地主机的IP数据包 tcpdump ip and not net localnet # 如果本地网络通过网关连到了另一网络,则另一网络并不能算作本地网络。 # 抓取80端口的HTTP报文,以文本形式展示: sudo tcpdump -i any port 80 -A

暂时就介绍上面这几种常用的,更多的使用方法,自己去google。

----------------------------------------华-丽-分-割-线----------------------------------------

下面就issue中的需求,来举个实际工作中抓包分析的例子。

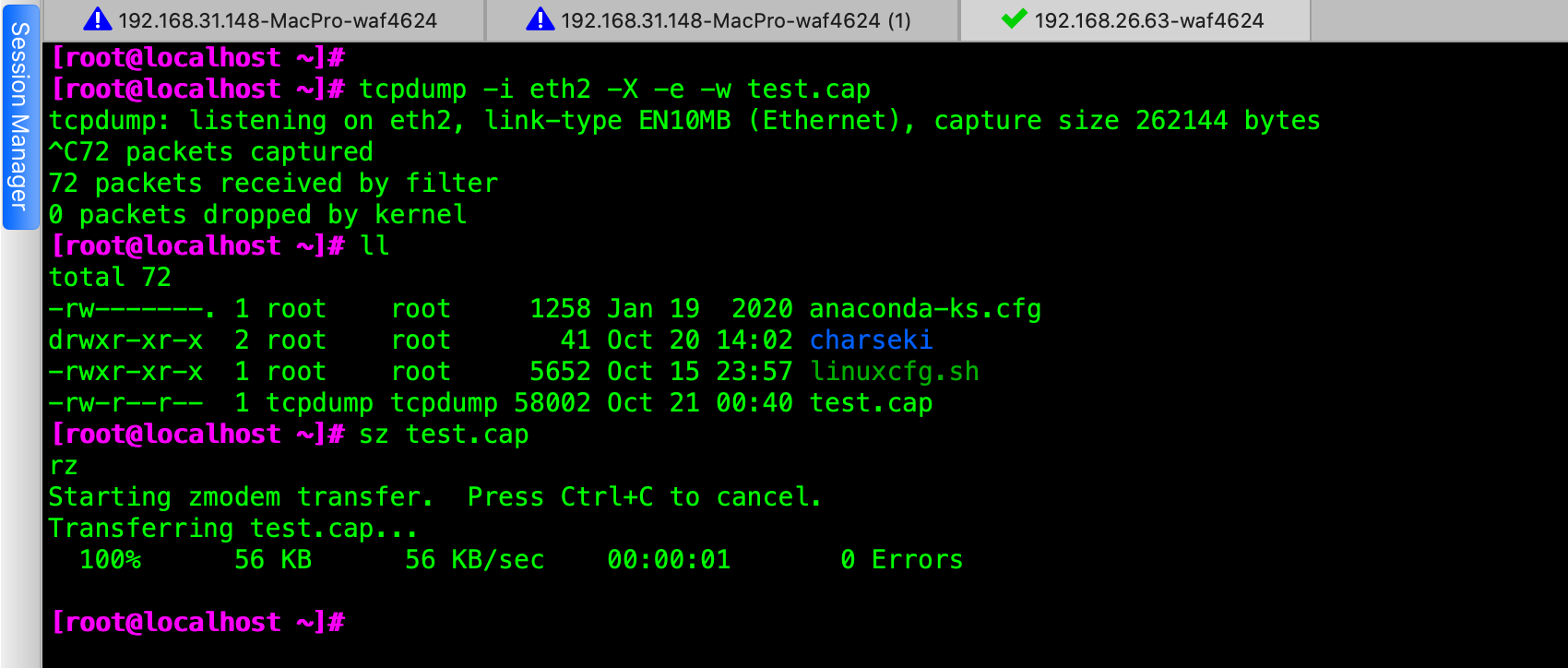

首先通过tcpdump抓取未添加http请求头前的报文

tcpdump -i eth2 -X -e -w test.cap

我习惯性把抓包结果(当然tcpdump搭配一定参数,直接在服务器上看http报文,也是可以的)保存成cap或者pcap文件,然后通过Wireshark分析查看.

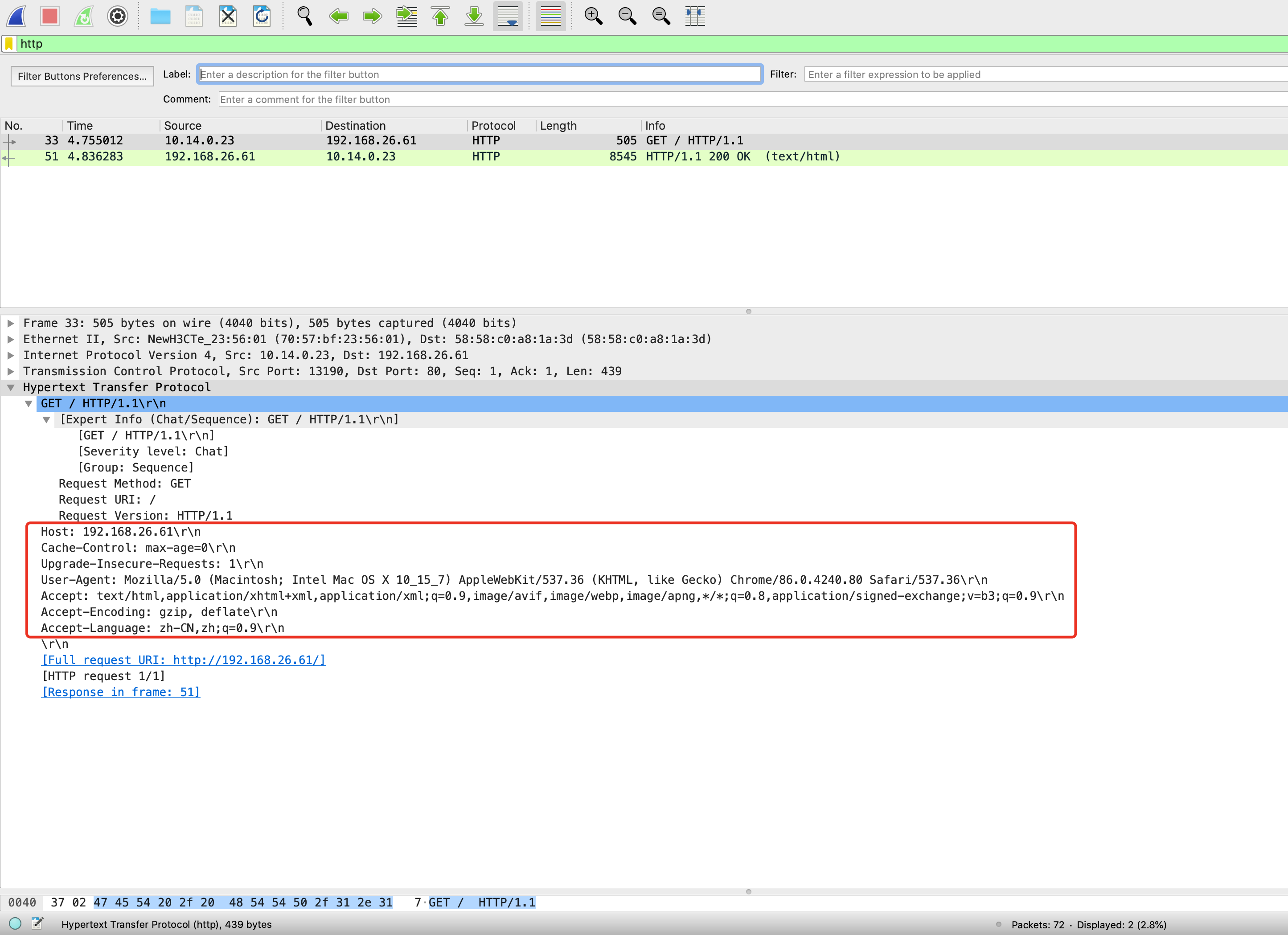

将test.cap通过Wireshark打开,查看http报文部分的具体内容。

由上可知,未篡改http请求头部内容时,默认是没有Content-Type这行参数的。

接下来我通过waf在向业务服务器转发流量的时候,自定义添加http请求头部字段(这里拿Content-Type举例)。

篡改http请求头部内容后,再次抓包分析:

由上图可知,验证成功。

浙公网安备 33010602011771号

浙公网安备 33010602011771号