安全框架Drozer安装和简单使用

安全框架Drozer安装和简单使用

说明:

drozer(即以前的Mercury)是一个开源的Android安全测试框架

drozer不是什么新工具,但确实很实用,网上的资料教程都很多了,最近自己项目涉及一些移动端安全,所以就把自己的安装过程记录下来

一、安装(win10)

-

工具准备

-

Drozer安装

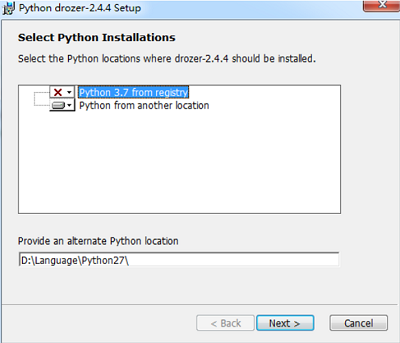

- drozer不支持python3.x,需提前安装python2.7(配置好环境变量),安装时选中安装在python2.7的目录里

![]()

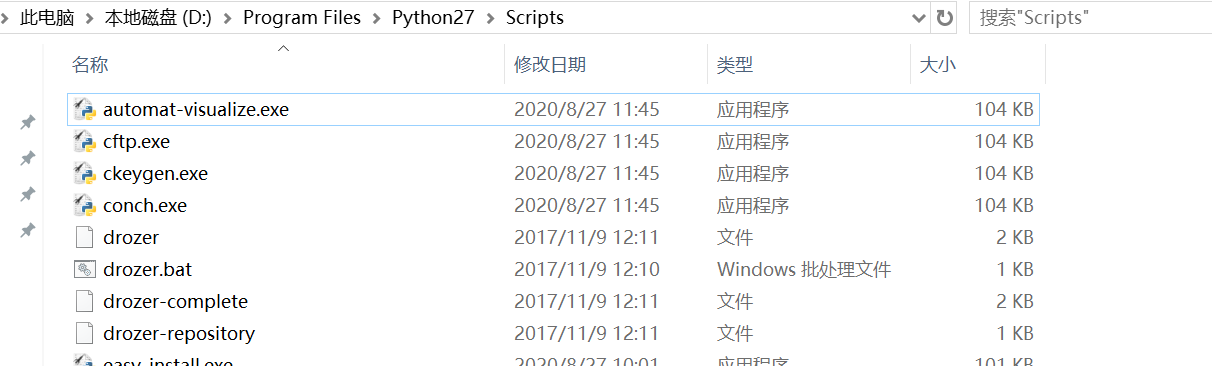

- 成功安装后Scripts文件夹内容

![]()

-

环境配置

-

在测试手机或虚拟机上安装代理应用drozer-agent-2.3.4.apk并启动服务,如下图

![]()

-

手机连接电脑,提前打开usb调试,命令行进入python2.7的安装目录下/Scripts/文件夹,执行启动命令:

adb devices #查看当前连接的手机 drozer.bat console connect #启动drozer并连接手机首次使用drozer会缺失运行所需的依赖,因此需一步步添加依赖库,如果能成功直接连接手机可忽略以下排错内容

-

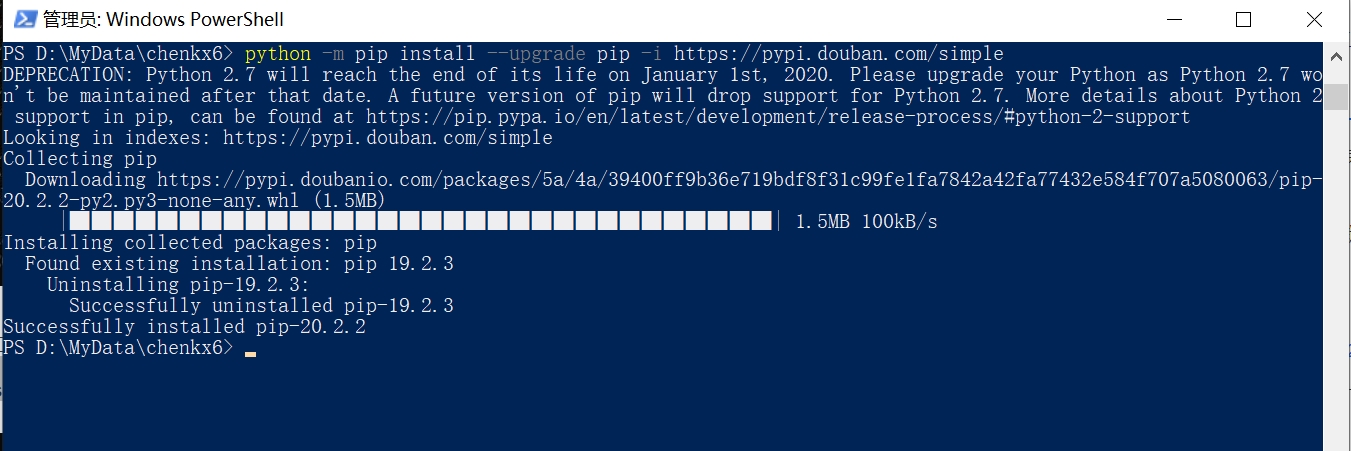

更新pip

首次启动drozer,会提示“No module named google.protobuf”,提示使用pip进行下载该依赖,但再次报错,pip版本需更新(当前最新版为20.2.2)

以管理员身份在命令行执行(右键桌面开始进入)

python -m pip install –upgrade pip –i https://pupi.douban.com/simple #使用国内的源更新pip![]()

-

添加google.protobuf依赖

执行以下命令:

pip install protobuf #添加protobuf库继续添加依赖库,执行:

pip install pyopenssl #添加py openssl库 pip install pyyaml #添加pyyaml库 -

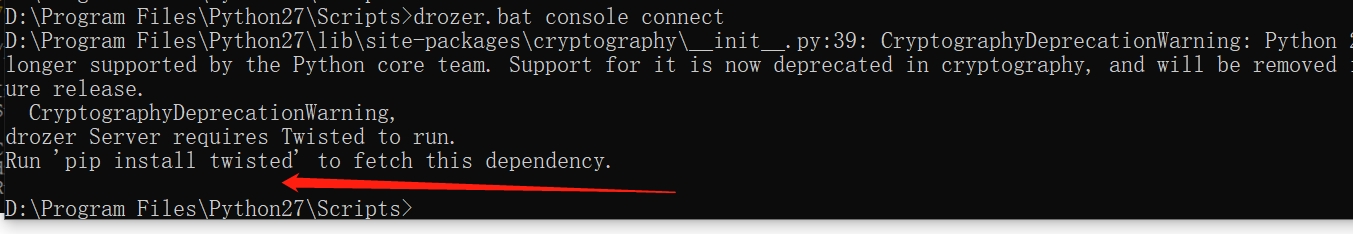

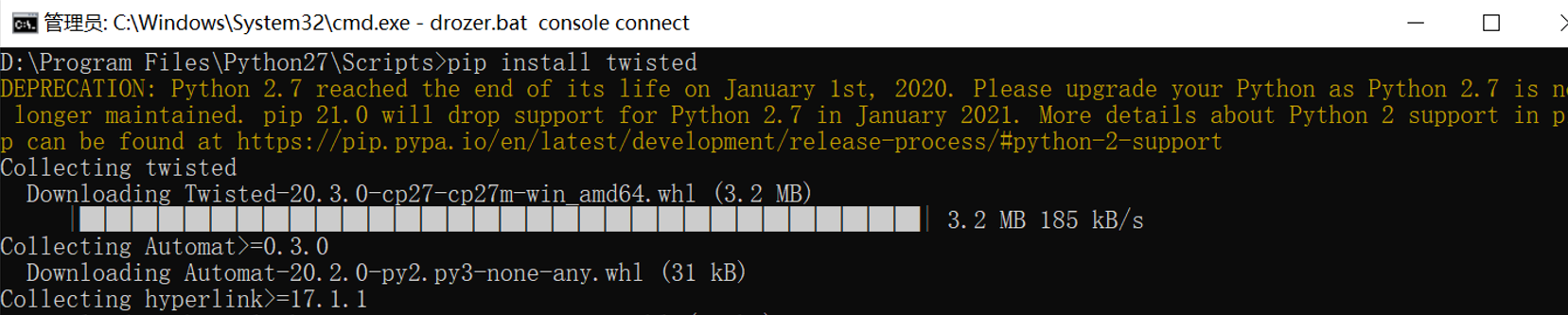

添加twisted依赖库

再次启动drozer,仍报错提示需要安装twisted库

![]()

执行命令:

pip install Twisted #添加Twisted库![]()

部分机器可能会报错,提示需要C++运行环境,则需下载安装Micorsoft Visual C++ Compiler for Python 2.7 环境包,点击下载

-

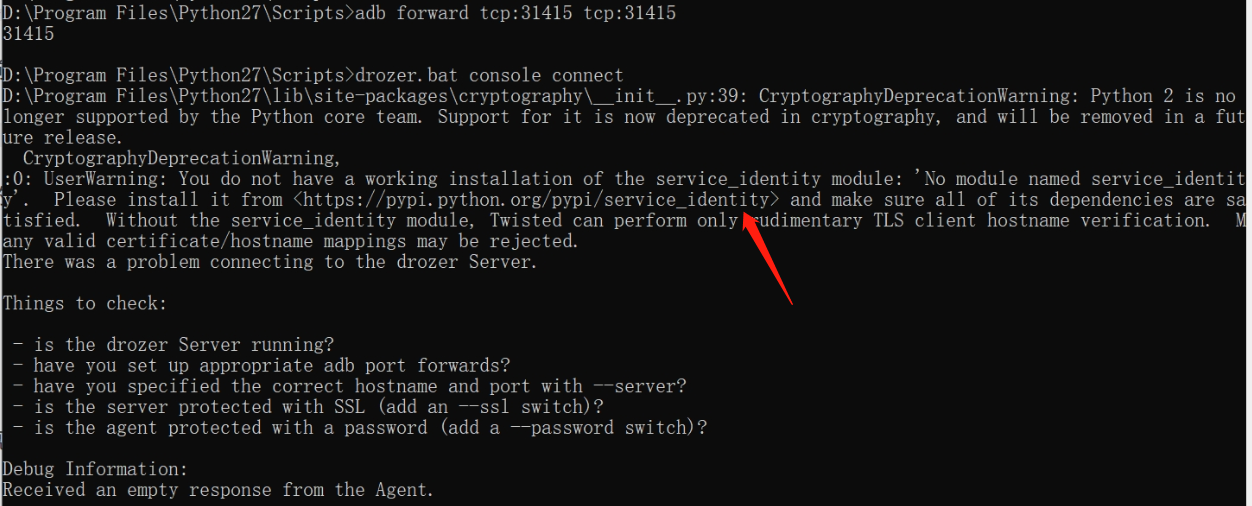

添加service_identity库

再次启动drozer,部分机器可能仍会报错,缺少service_identity部分库,如下:

![]()

部分机器可能已有service_identity库,仅缺失其中的依赖模块,可参考以下链接:https://service-identity.readthedocs.io/en/stable/installation.html

将缺失的依赖模块逐个安装即可

-

-

-

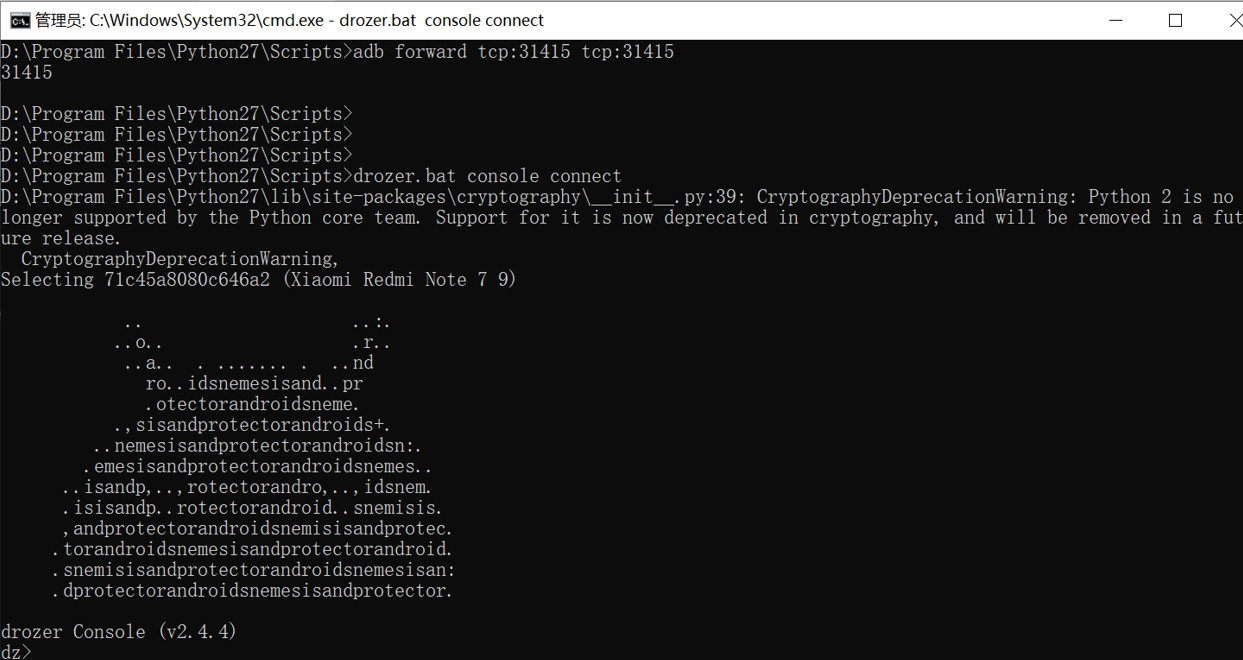

连接手机

Drozer连接手机执行以下命令:

adb forward tcp:31415 tcp:31415 #31415为dozer占用的端口号,可在app上设置 drozer.bat console connect #启动drozer并连接手机![]()

至此,我们基本将所需要的库全部添加,并成功连接手机

二、Drozer简单使用

-

查看包信息:

命令:

run app.package.info -a <package name> run app.package.list -f <app name> -

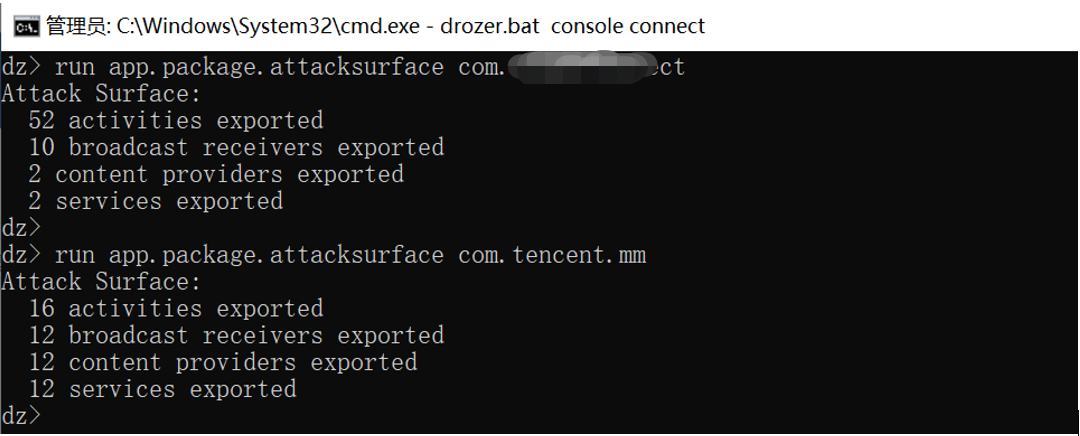

扫描可攻击面:

命令:

run app.package.attacksurface <package name>分析四大组价是否能被其他的的应用程序调用,以最近测试的一个通信APP和行业标杆微信作对比,暴露的activity组件比微信多36个,安全风险更高,我的理解一般尽量减少非必要对外暴露的组件以提高app安全

![]()

-

四大组件安全

- activity:

run app.activity.info -a <package name> -u #查看暴露的activity run app.activity.start --component <package name> <component name> #启动暴露的activity- provider:

run a pp.provider.info -a <package name> #查看对外暴露的provider run scanner.provider.finduris -a <package name> #获取所有可访问的uri run app.provider.query <uri> #查询暴露的uri run app.provider.update <uri> --selection <conditions> <selection arg> <column> <data> run scanner.provider.sqltables -a <package name> #列出该app的表名 run scanner.provider.injection -a <package name> #provider的可sql注入点扫描 run scanner.provider.traversal -a <package name> #provider目录遍历- broadcast:

run app.broadcast.info -a <package name> #查询对外暴露的broadcast run app.broadcast.send --component <package name> <component name> --extra <type> <key> <value> #尝试发送恶意广播 run app.broadcast.sniff --action <action> #嗅探广播中intent的数据- service:

run app.service.info -a <package name> #查询对外暴露的service run app.service.start --action <action> --component <package name> <component name> #用命令调用调用服务组件 run app.service.send <package name> <component name> --msg <what> <arg1> <arg2> --extra <type> <key> <value> --bundle-as-obj #使用 Message攻击暴露的service

浙公网安备 33010602011771号

浙公网安备 33010602011771号