记weblogic上传shell路径

0x01 前言

自从上次在渗透过程中发现了波weblogic CVE-2020-2551漏洞后面又对其进行了复现,后边看到exp里有个上传webshell的功能,但是由于不清楚weblogic这个路径,不懂得weblogic上传shell的路径应该如何设置。于是,今天就去探索了一番,并做了这个小笔记。

0x02 测试过程

原本是想在本地进行这么一个探索,无奈今天docker貌似出了点小问题,毕竟我们也是个遵纪守法的好公民,可不能乱搞。

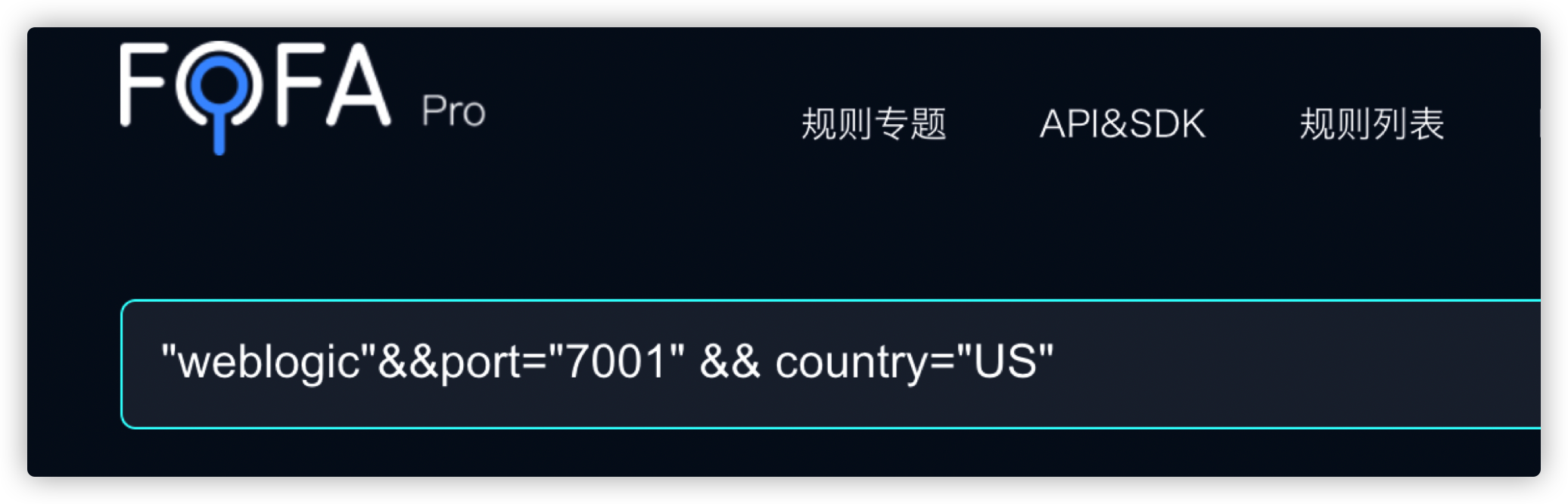

反手挂了个代理,(顺便教个小技巧,如何利用fofa批量搜索这类型的洞)打开了fofa搜索了一波:

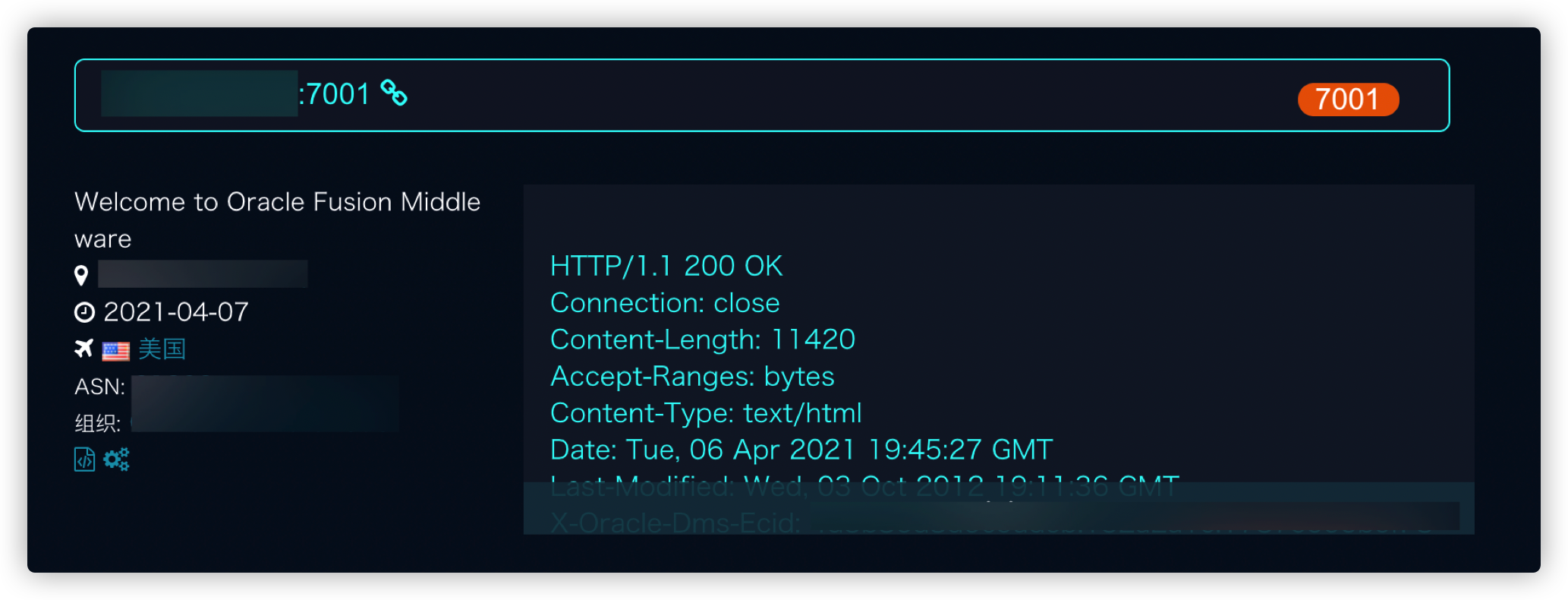

随手挑了个小白鼠:

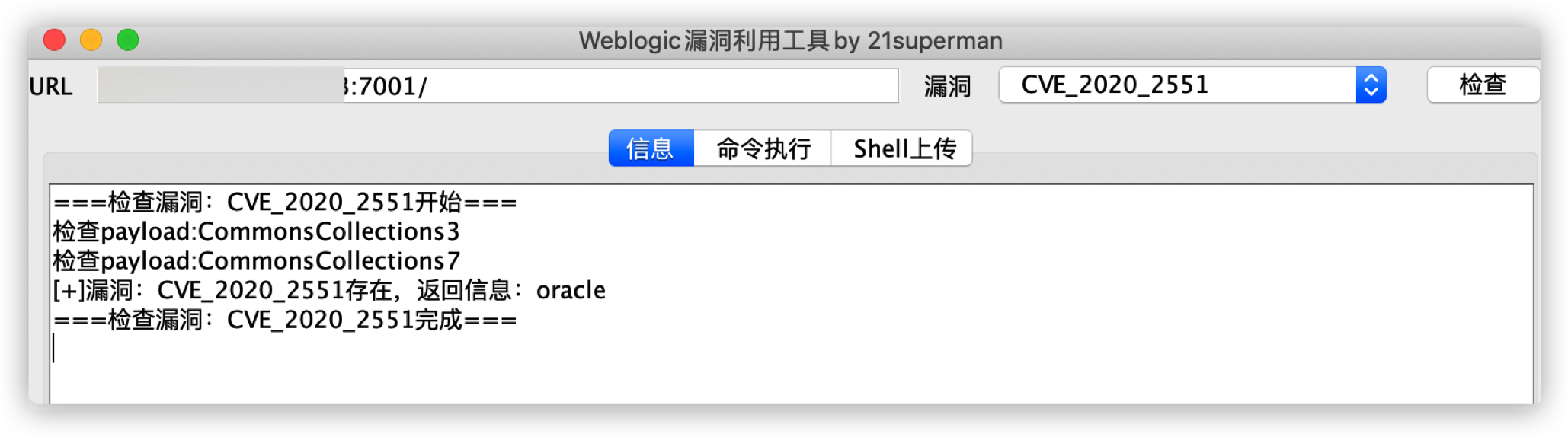

接着再掏出上次找到的exp,进行一手漏洞探测:

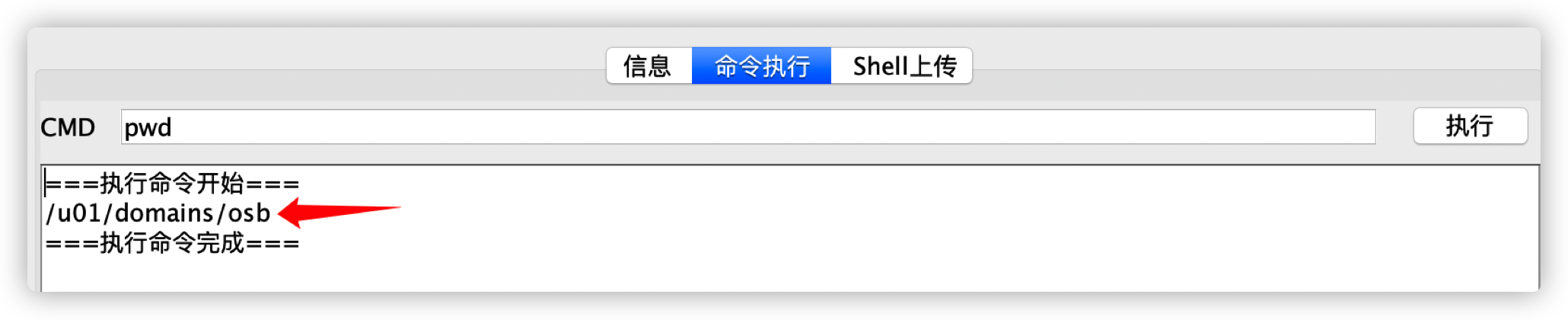

就很稳,接下来就是准备测试webshell上传,但是路径不清楚,先查看一下当前所在的路径:

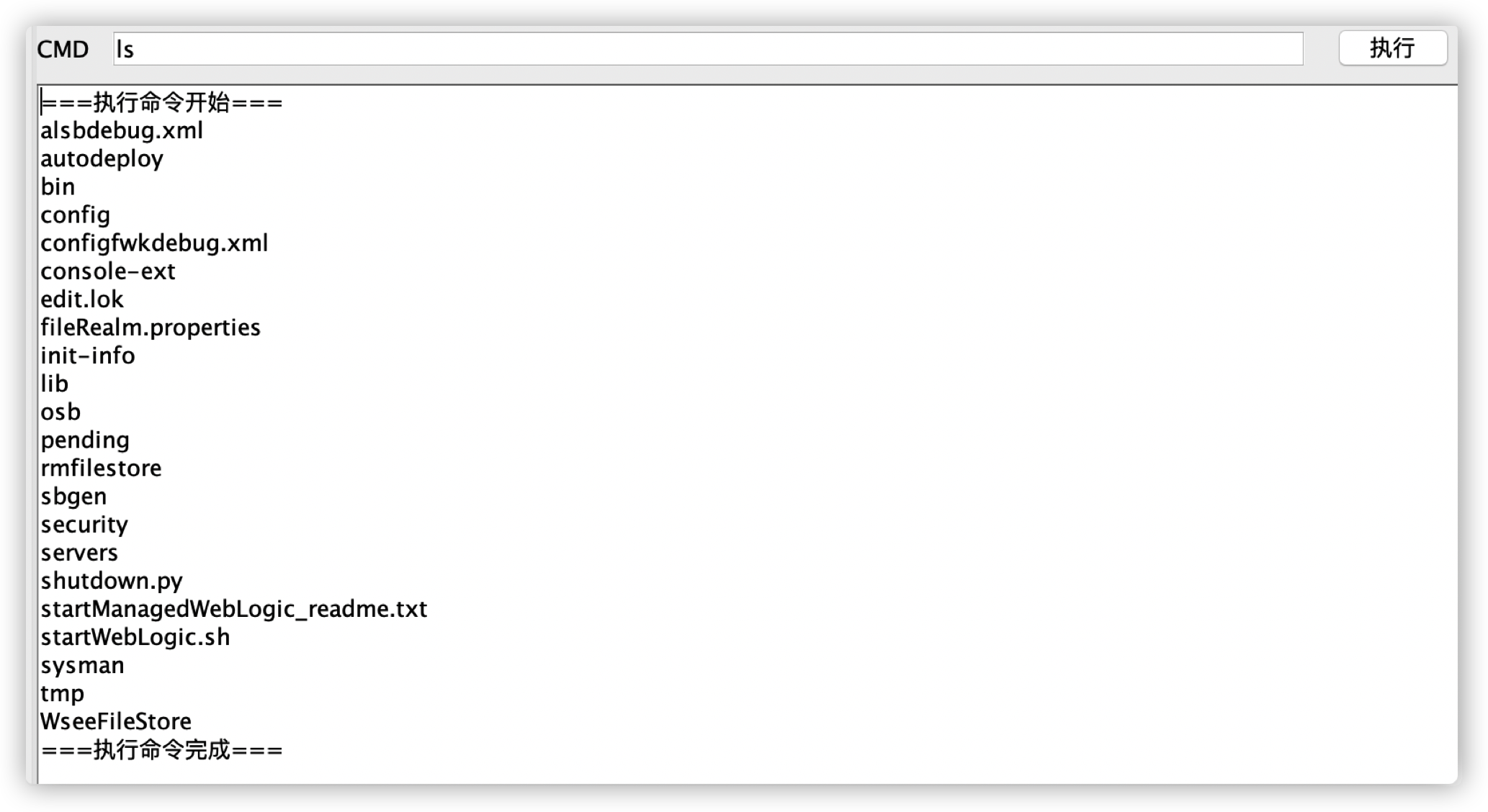

看一下这个路径下都有些什么东西:

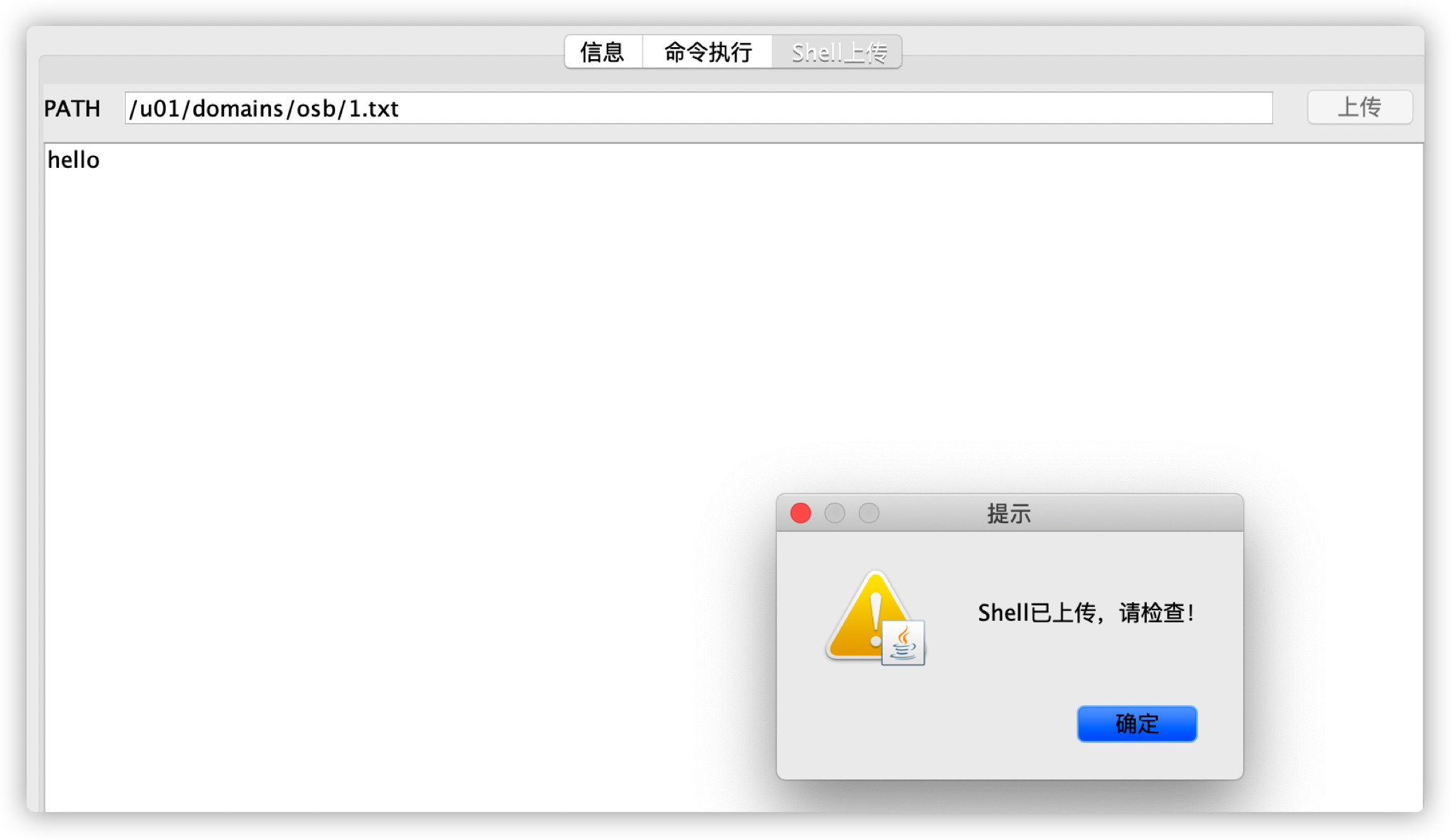

尝试在这个路径下写个文件试试看能不能访问到:

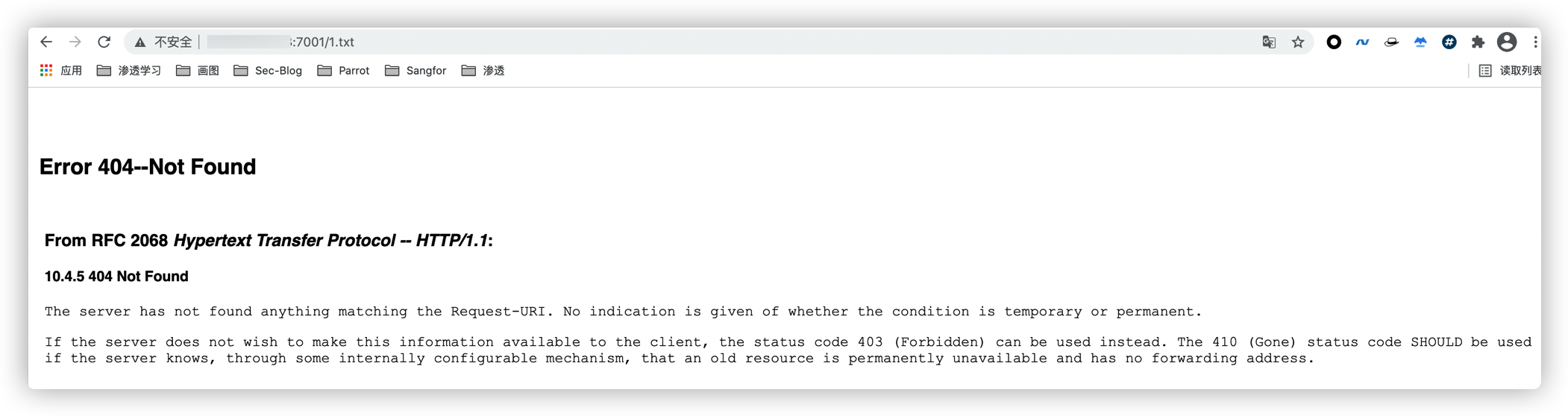

访问看看:

不出所料,当场劝退,果然还是太年轻了。

就这?我怎么可能会轻易的放弃,反手打开了百度。。。。

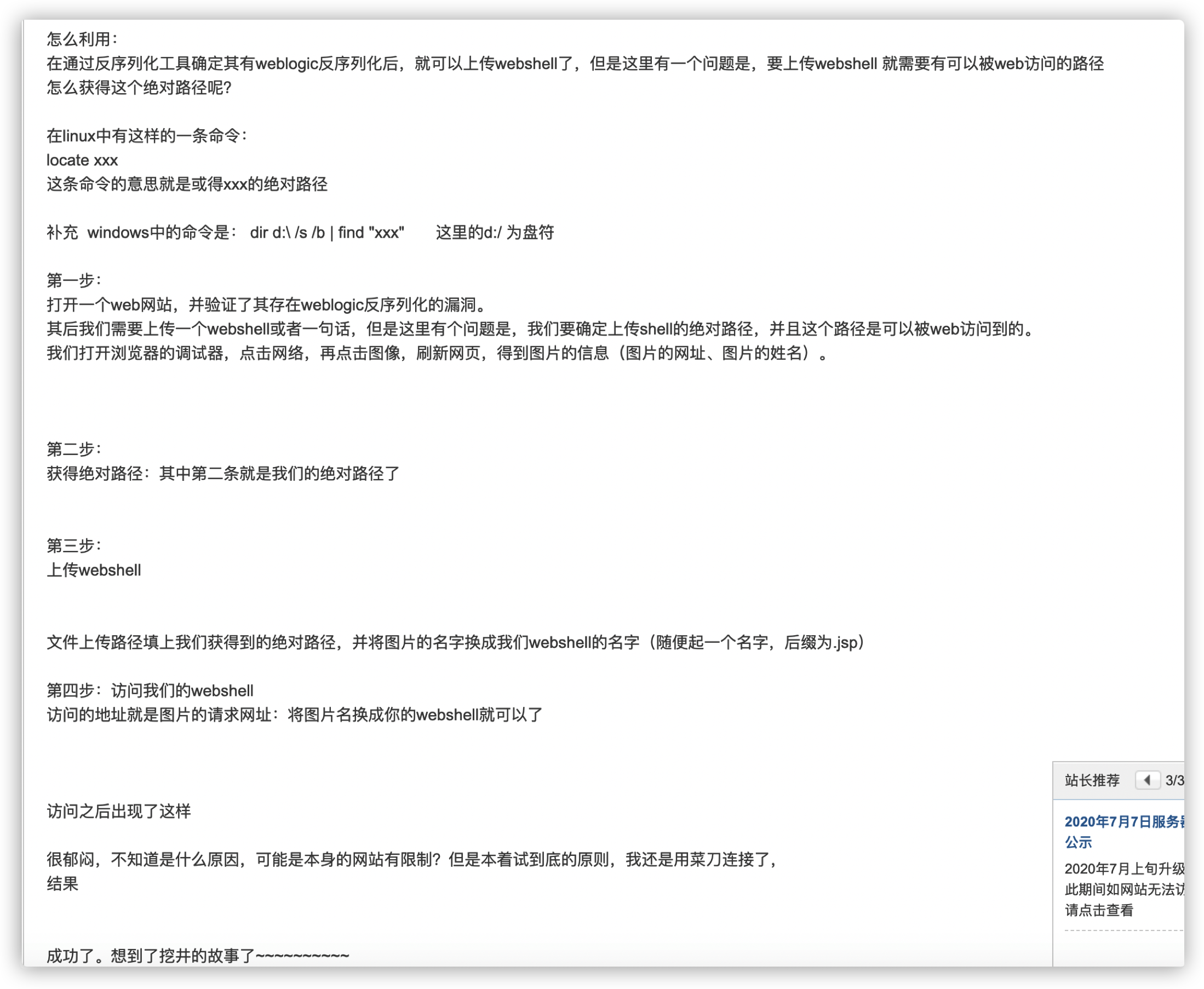

看到了篇标题为《记一次weblogic反序列化寻找绝对路径上传shell》的文章,好家伙,给我兴奋的,点了进去看了一下:

问号?他怎么就成功了,感觉啥也没写啊这。

还是自己老老实实的探索一下吧,经过不懈的努力,主要是肝,后面还是被我肝出来了。

0x03 路径总结

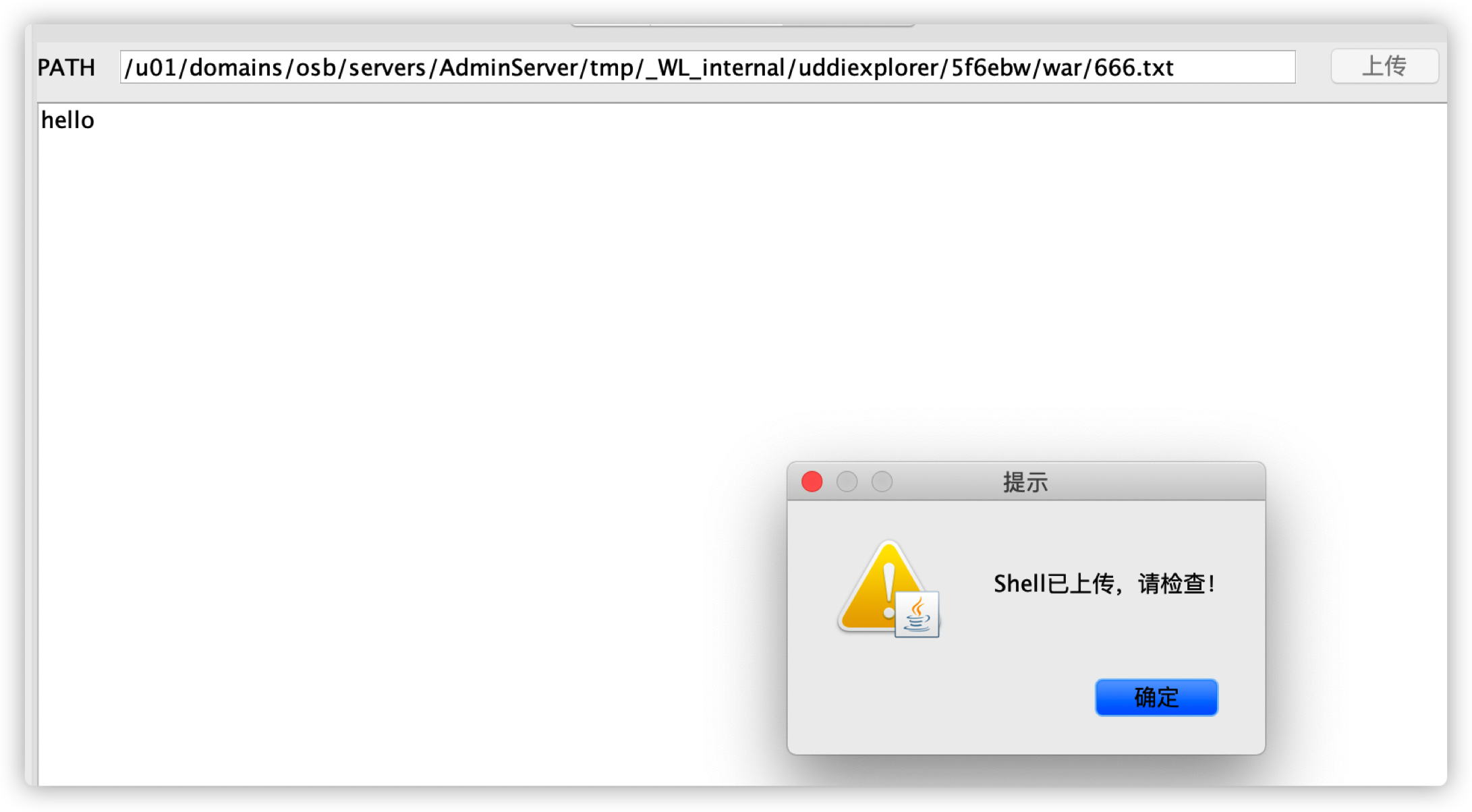

uddiexplorer目录上传shell

/u01/domains/osb/servers/AdminServer/tmp/_WL_internal/uddiexplorer/随机字符/war/666.jsp

路径测试过程:

先写个txt文档进行测试

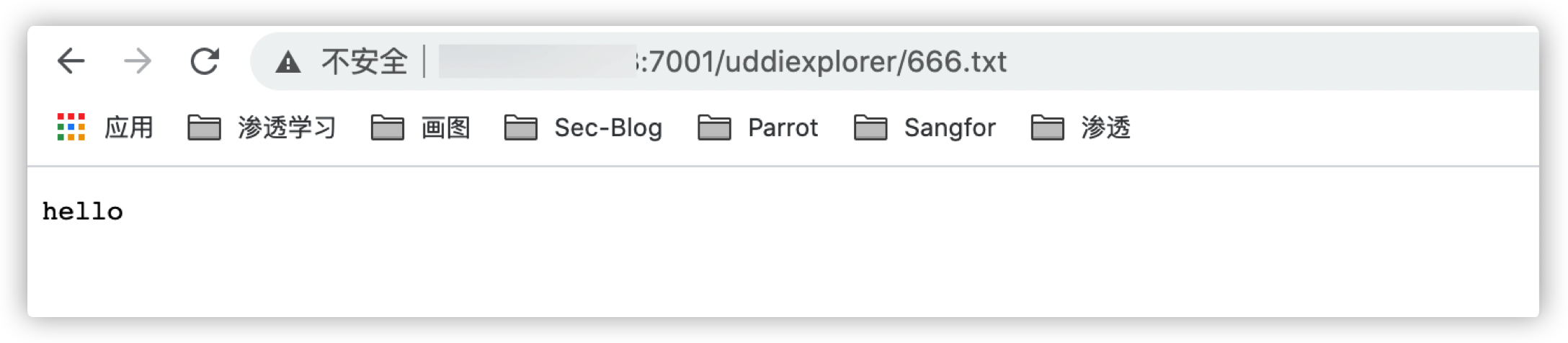

访问:

成功,后面可以上传个shell了,这里就不进行演示。

shell访问:

http://xxxx/uddiexplorer/shell.jsp

下次再遇到这个漏洞再也不慌了

0x03 免责声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !

应该没人会转载。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号