网络攻防实验 -- 渗透测试作业一

一

nmap命令

SERVICE/VERSION DETECTION:

-sV: Probe open ports to determine service/version info

HOST DISCOVERY:

-sn: Ping Scan - disable port scan # 检测主机是否在线,不显示任何端口信息。

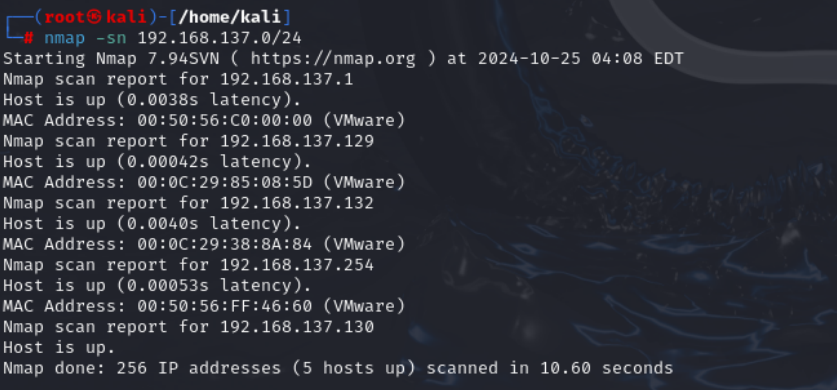

1.使用nmap搜寻网络内活跃的主机

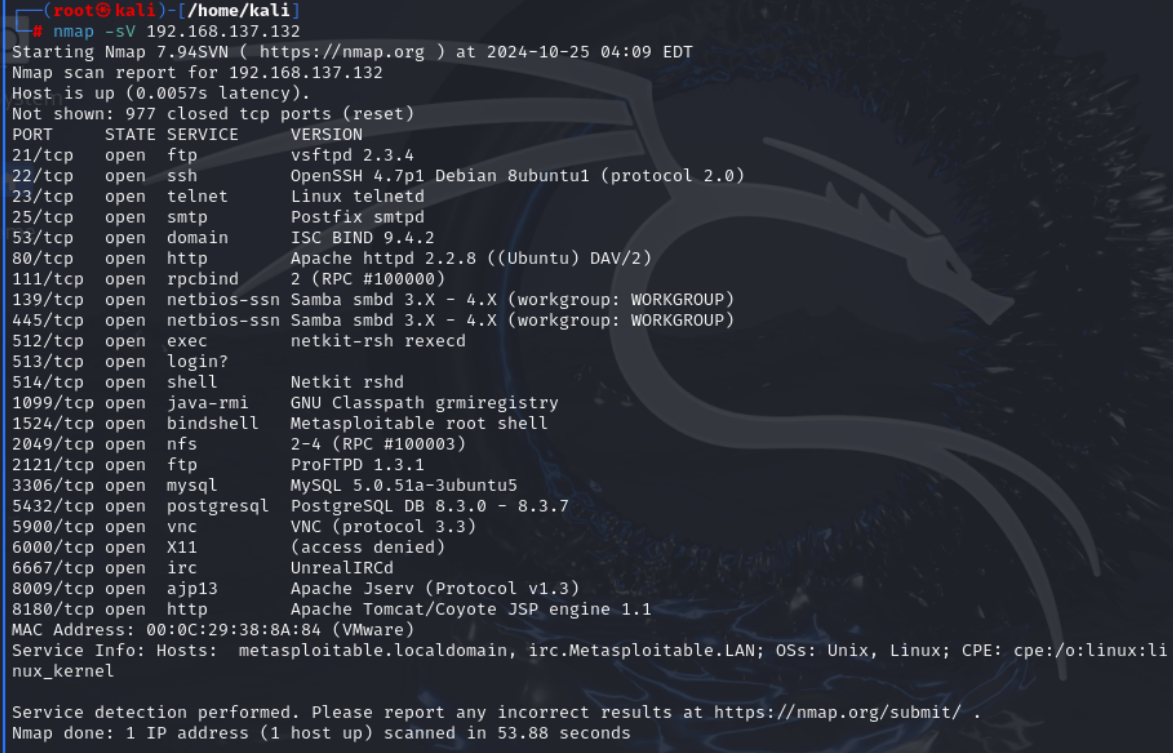

2.使用nmap扫描目标主机端口信息和服务版本号

3.使用nmap扫描局域网内指定的几个端口(80,21,22,3389),端口扫描方式为SYN半连接方式

域名查找

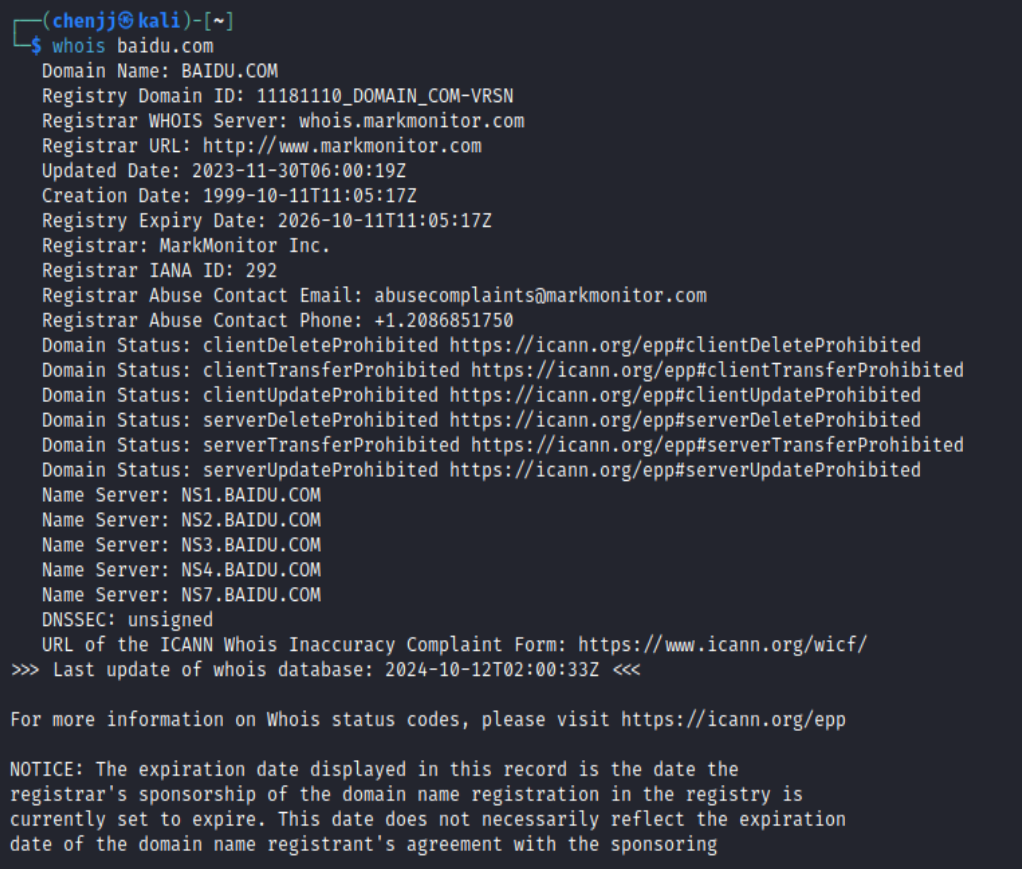

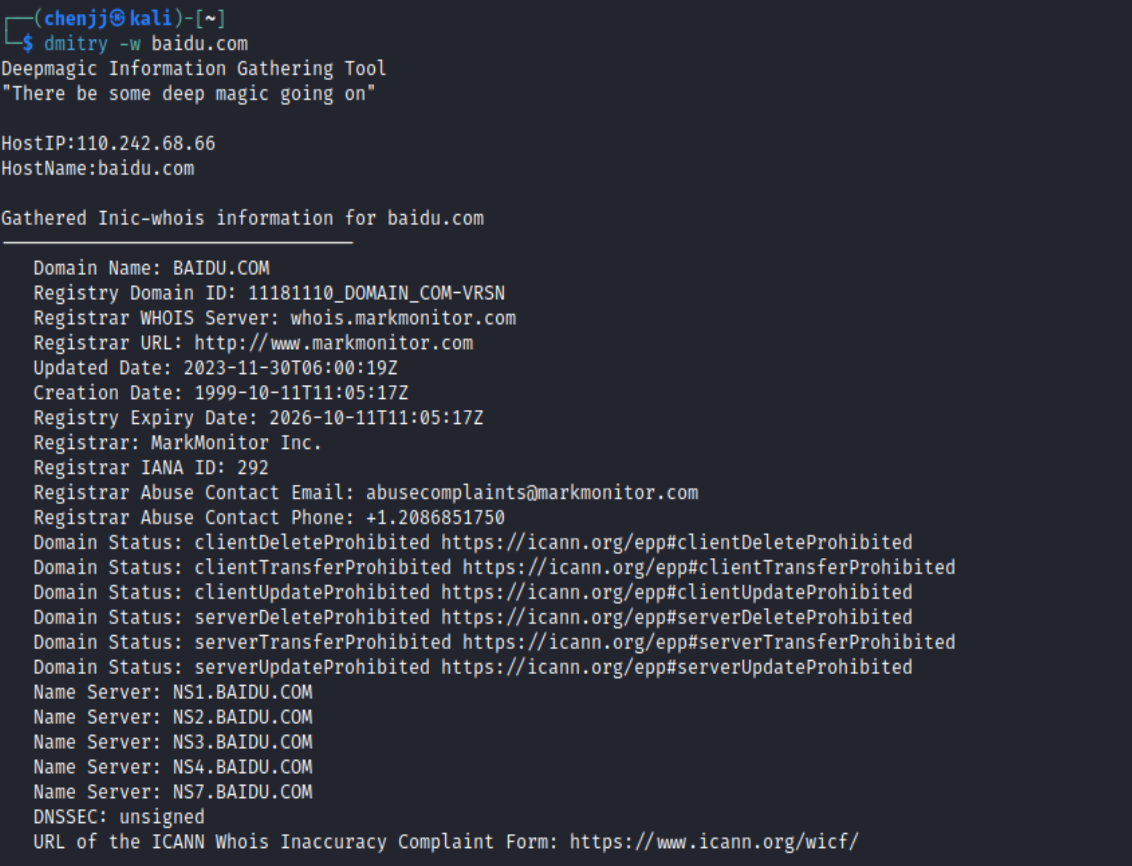

4.使用两种以上方法实现域名相关信息的查找

whois

dmitry -w baidu.com

二

站长之家

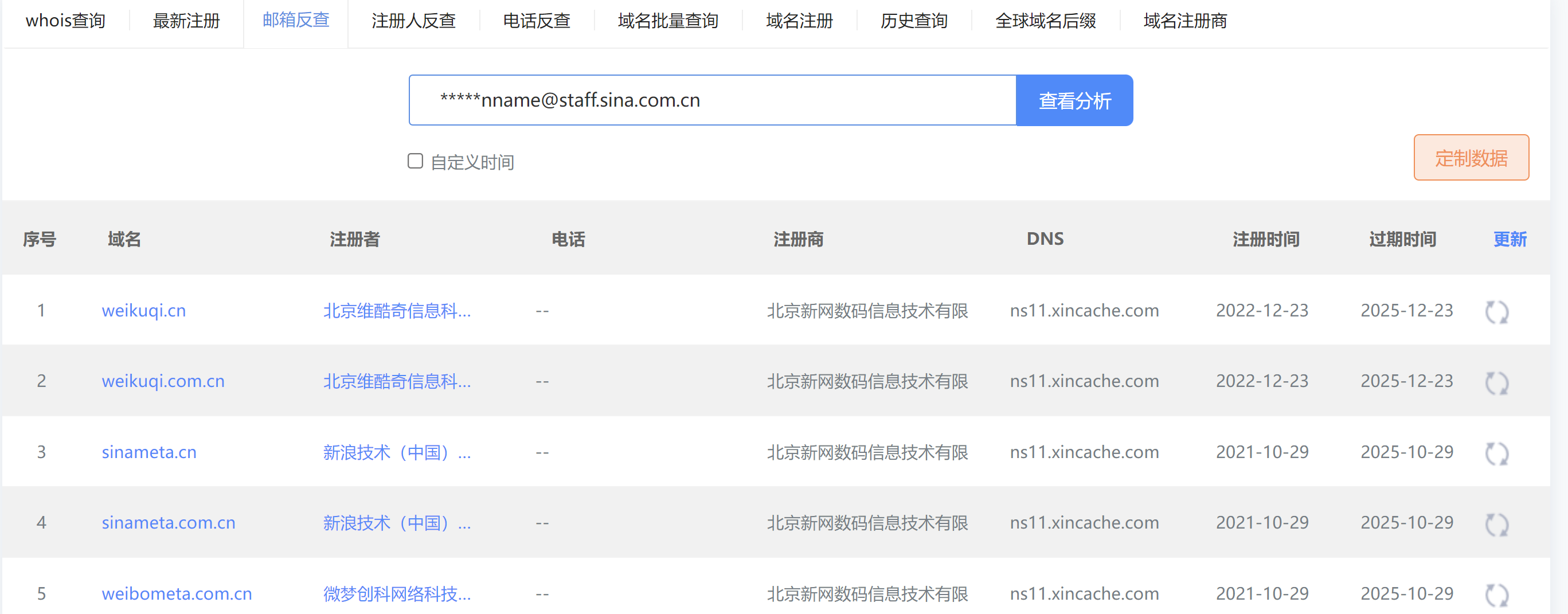

1.使用对新浪域名sina.com.cn进行DNS whois查询,再根据查询到的注册人,邮箱及手机电话等信息进行whois反查。

注册人

[北京新浪互联信息服务有限公司- 已注册 87 个域名]

联系邮箱

[*****nname@staff.sina.com.cn]

注册人反查:

邮箱反查:

Maltego

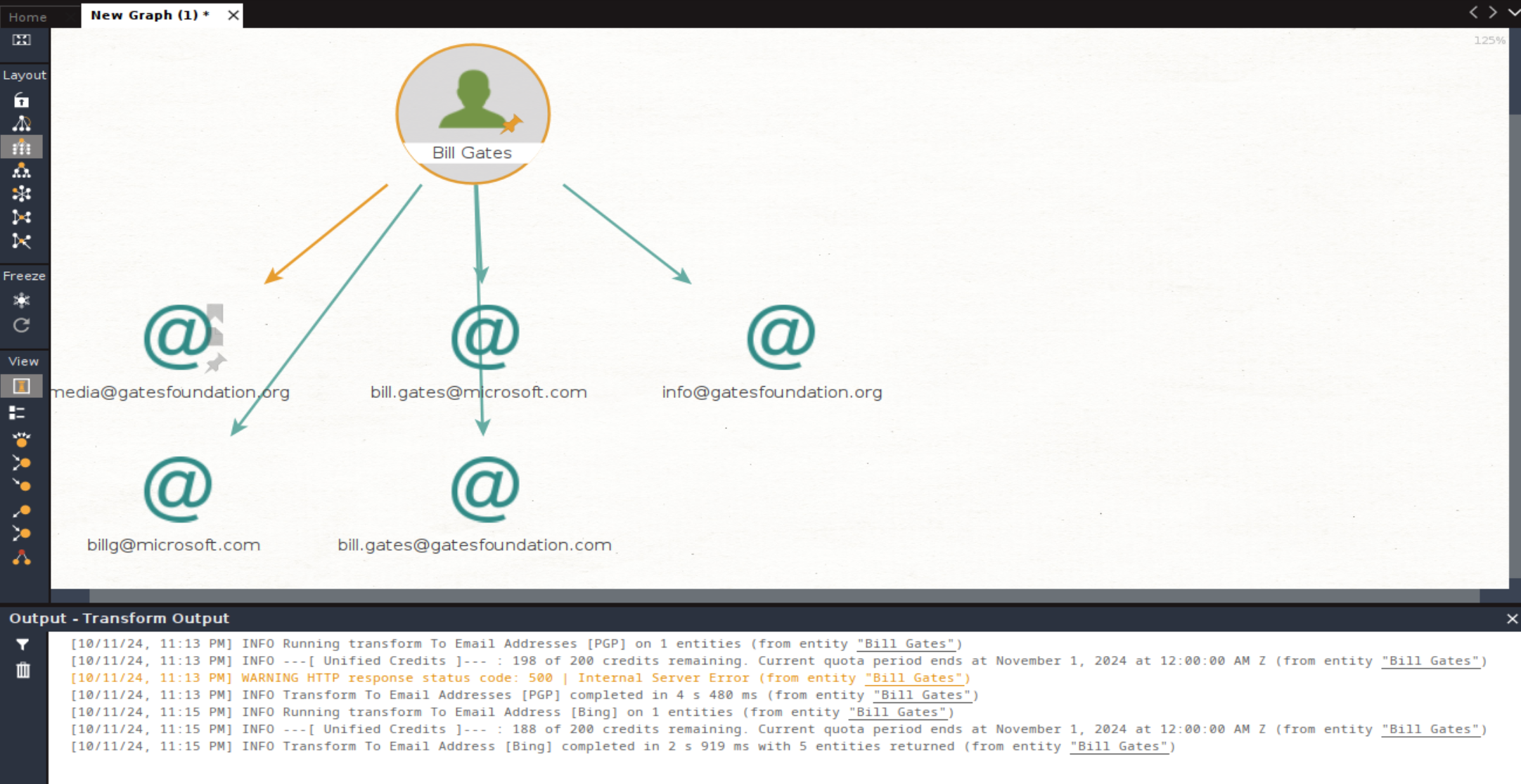

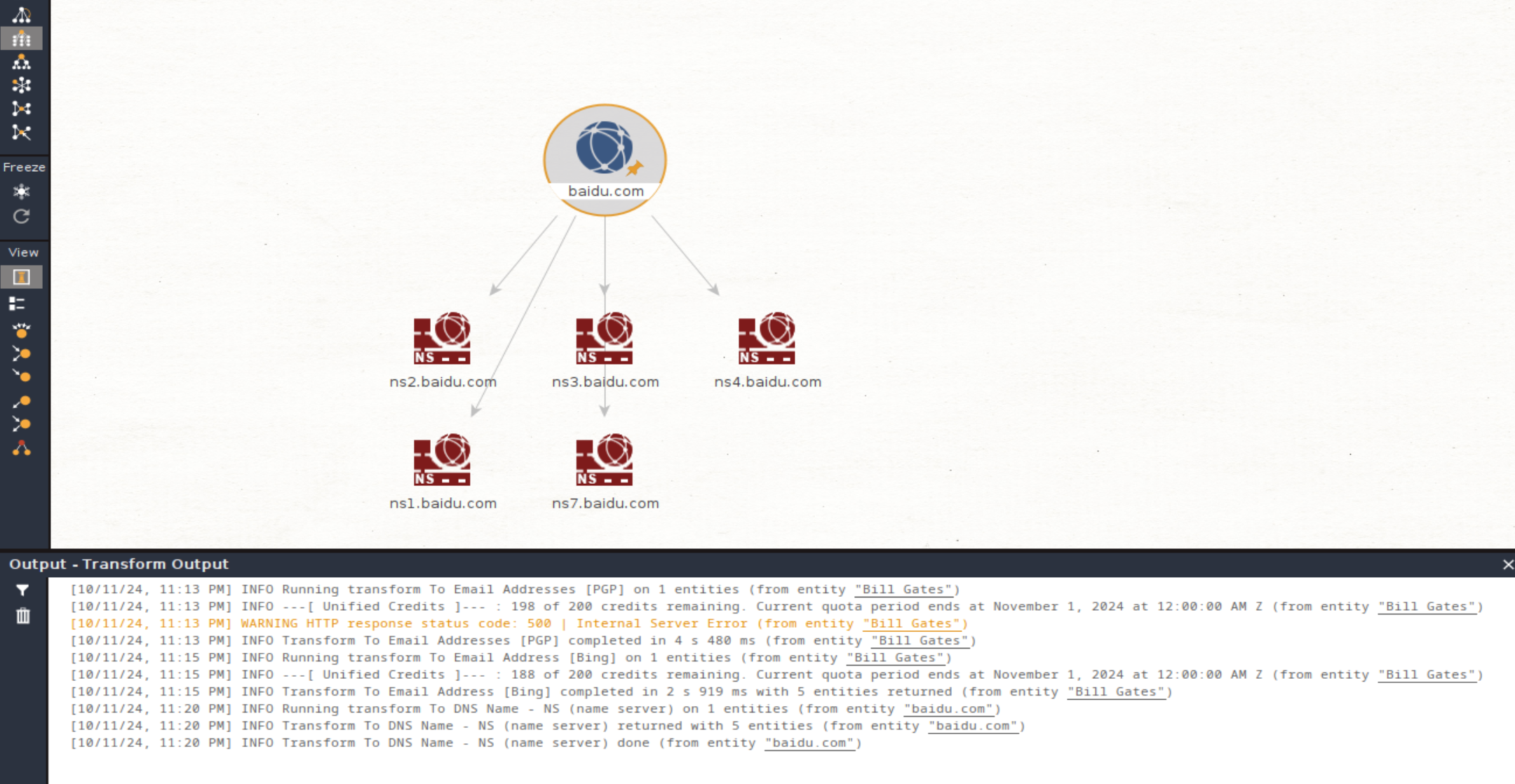

2.使用Maltego搜集Bill Gates有关的邮箱信息;收集baidu.com的子域名信息。

Bill Gates有关的邮箱信息:

百度子域名:

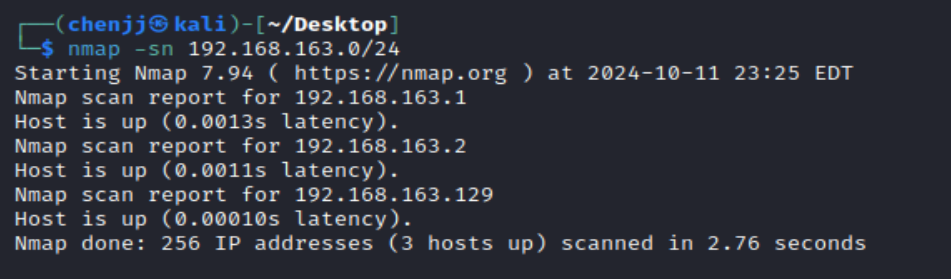

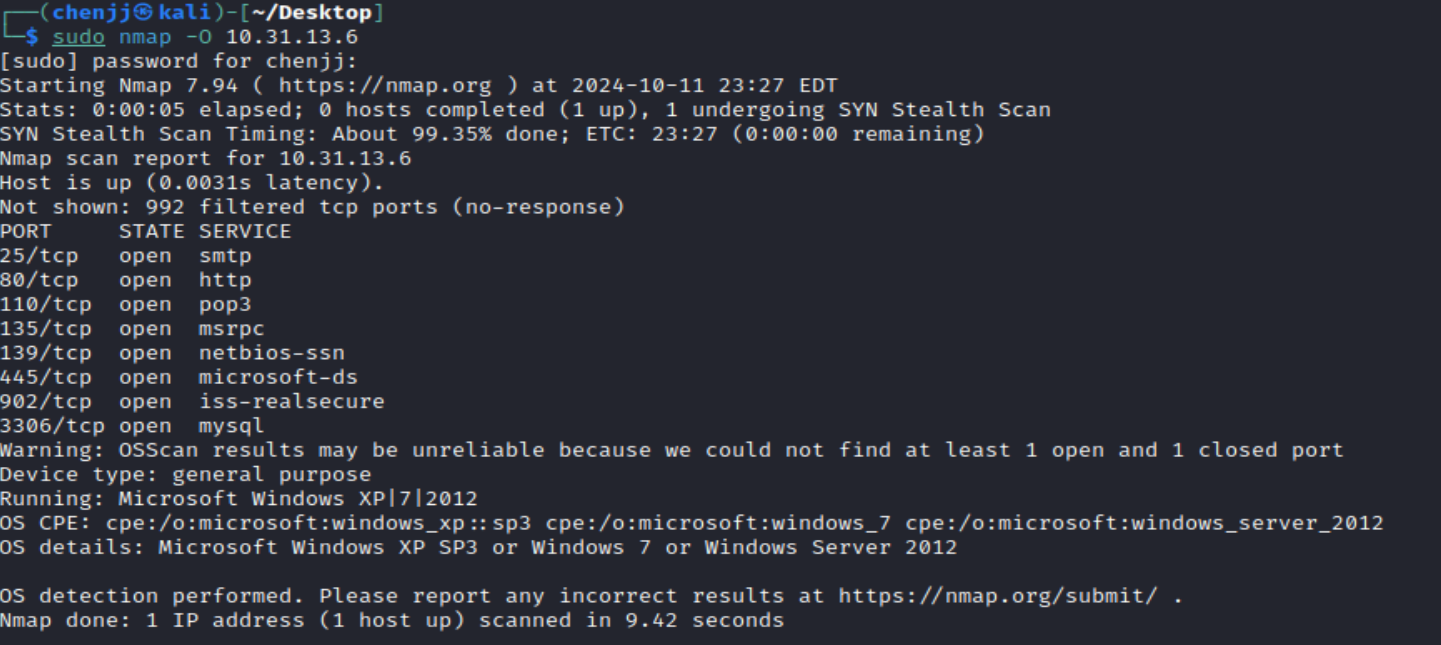

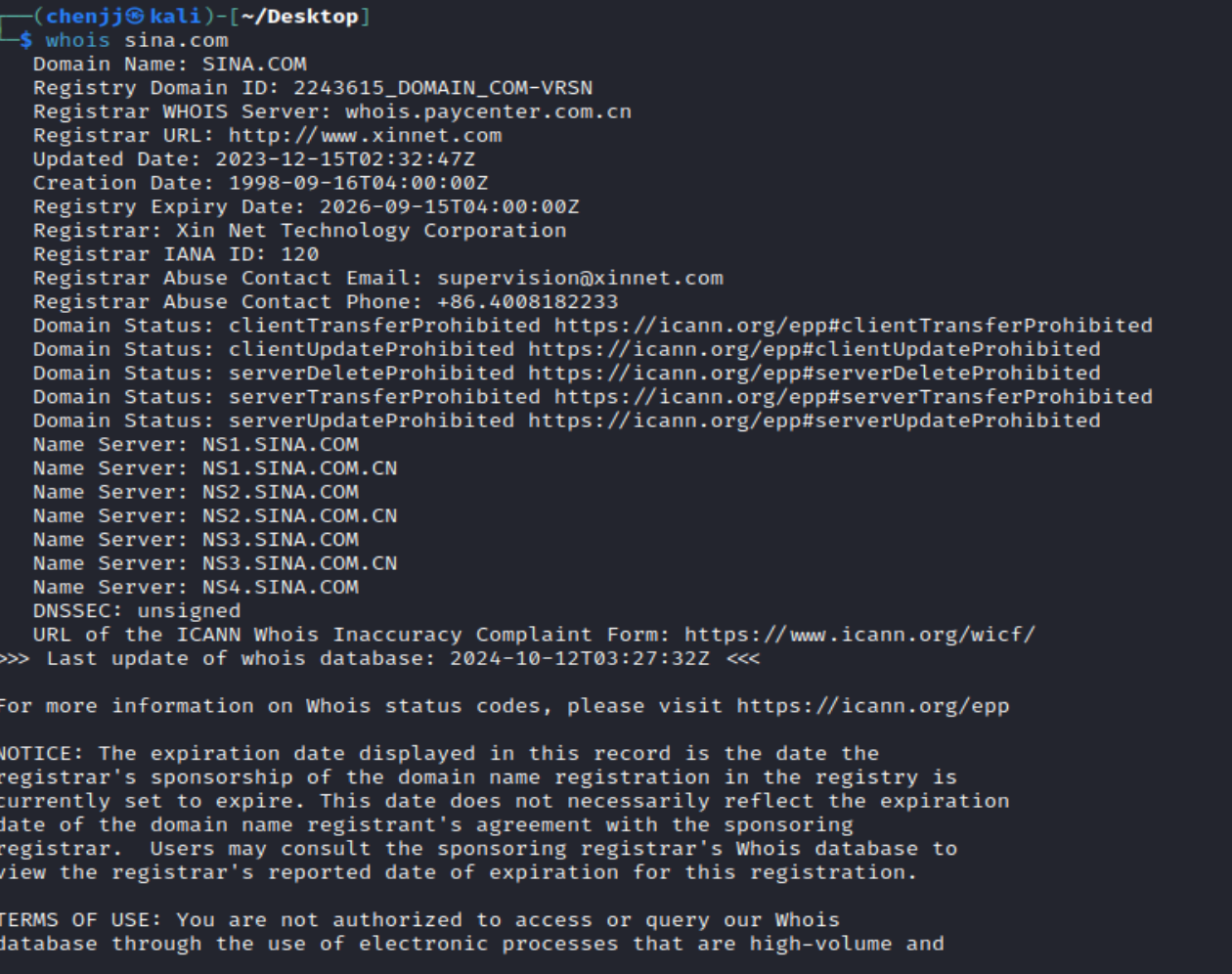

3.在kali中搜索活跃目标主机,并扫描其中某个IP地址对应的操作系统版本及其开放端口信息。搜索sina.com的域名信息,包括注册商、注册时间和注册地址等信息。

扫描 10.31.13.6 操作系统版本及其开放端口信息

搜索sina.com的域名信息

三

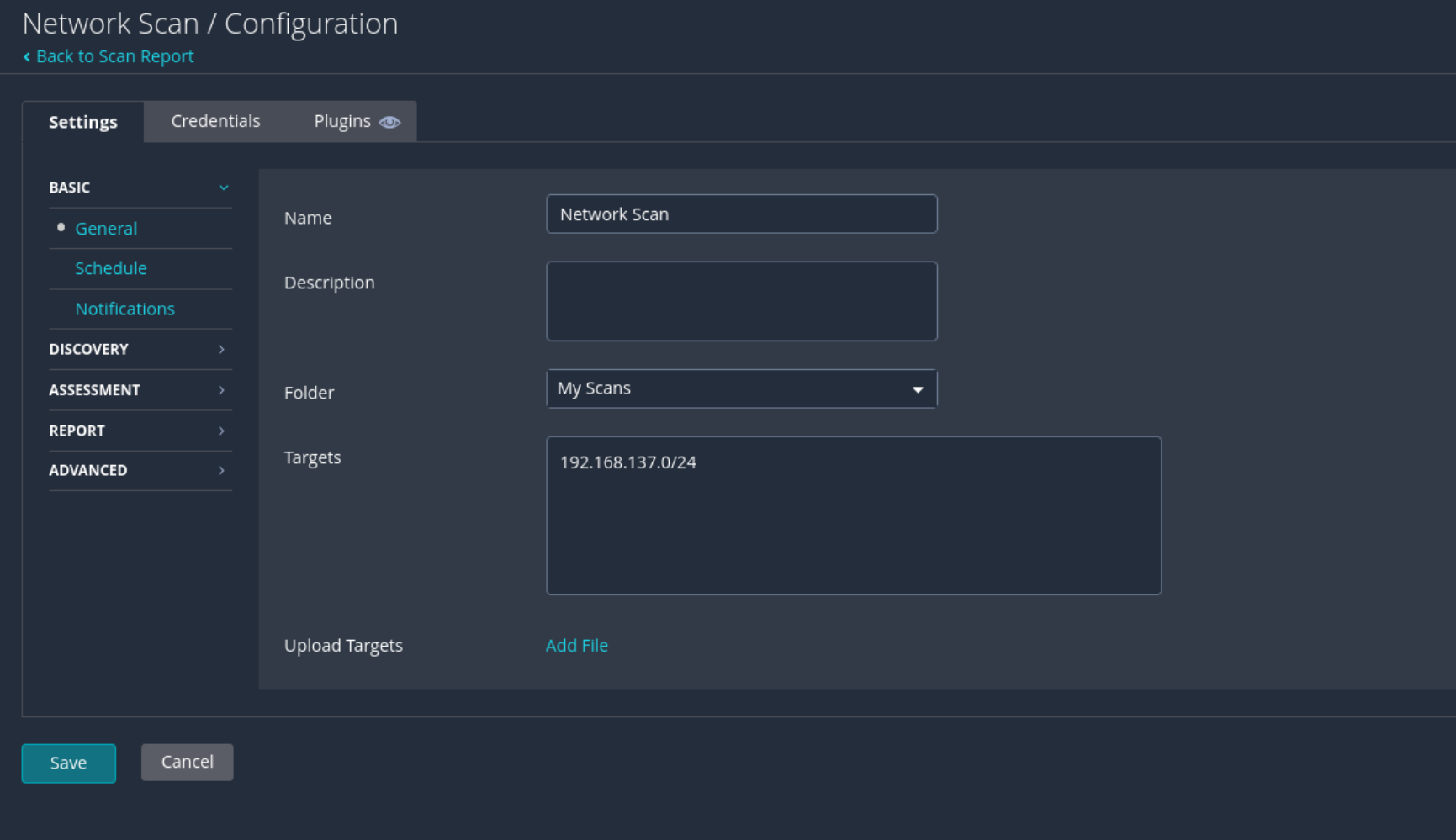

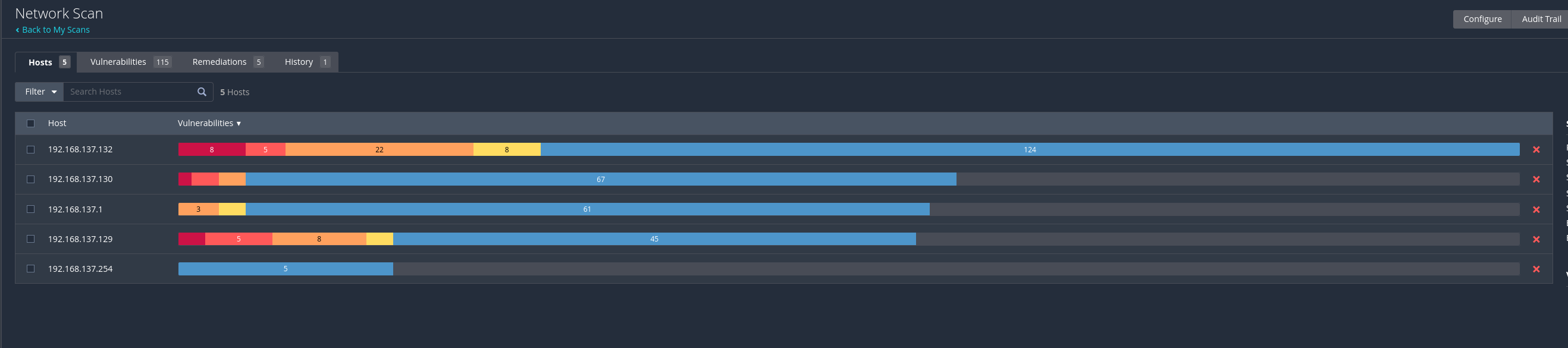

1.新建名为Network Scan策略,扫描网络漏洞,并导出漏洞文件。

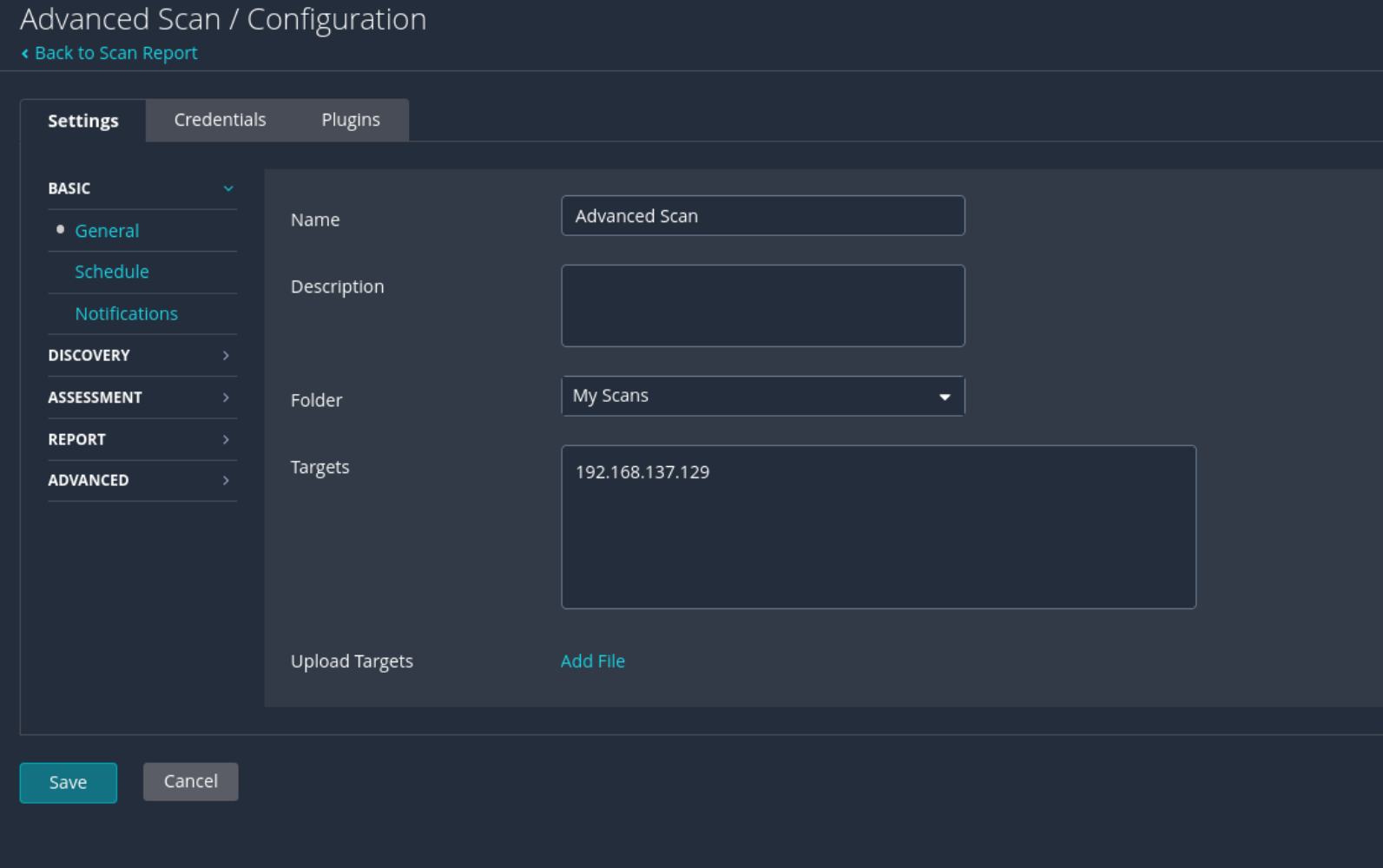

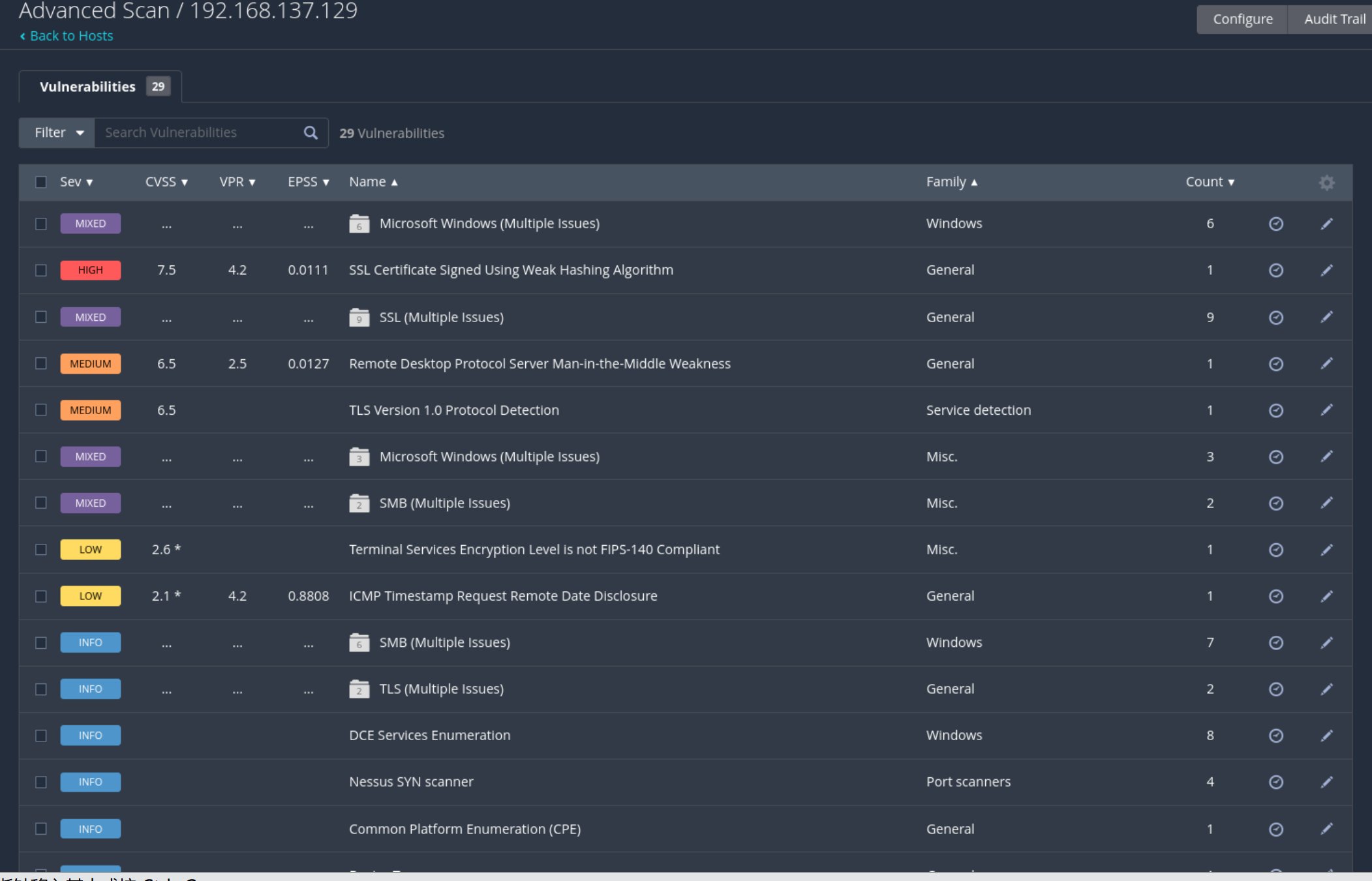

2.新建名为Advanced Scan策略,扫描windows的系统漏洞,并导出漏洞文件。

本文作者:chchee

本文链接:https://www.cnblogs.com/chchee-blog/p/18514446

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步