基于本体的攻击图谱的富集

原文

Ontology-based Attack Graph Enrichment

出版

- Cryptography and Security

- arXiv:2202.04016

- https://arxiv.org/abs/2202.04016

申明

版权归原文作者及出版单位所有,如有侵权请联系删除

摘要

攻击图提供了对手可能实施的攻击系统的行动表示。网络安全专家使用它们来做决定,例如,决定补救和恢复计划。可以用不同的方法来构建这样的图。我们专注于基于谓词逻辑的逻辑攻击图,以定义对手行动的因果关系。由于网络和漏洞是不断变化的(例如,新的应用程序被安装在系统设备上,更新的服务被公开暴露,等等),我们建议用语义增强后处理的谓词来丰富攻击图的生成方法。

图谱现在被映射到确认成功攻击行动的监测警报,并根据网络和漏洞的变化进行更新。因此,根据攻击证据和本体论的丰富性,谓词得到定期更新。这允许验证变化是否导致攻击者达到最初的目标,或者对系统造成最初图形中没有预料到的进一步破坏。我们在影响智能城市的网络物理安全的特定领域中说明了这种方法。我们使用现有的工具和本体论来验证该方法。

模型核心思路

- 使用Nessus Essentials6 发现和列出环境中的相关漏洞。

- 来自 Nessus 的数据由基于逻辑编程的推理引擎 MulVAL使用,以生成基于逻辑的攻击图。

- 我们还使用 NIST 的漏洞描述本体(VDO)的实际实现和 Prelude-OSS 在收到 Prelude-OSS 的警报后将 VDO 中包含的信息映射到攻击图中。

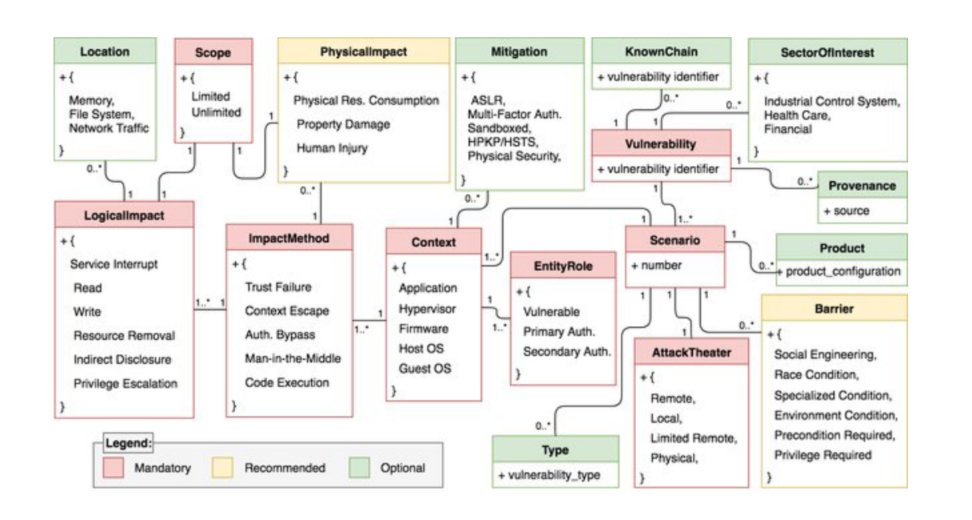

VOD本体

实验结果

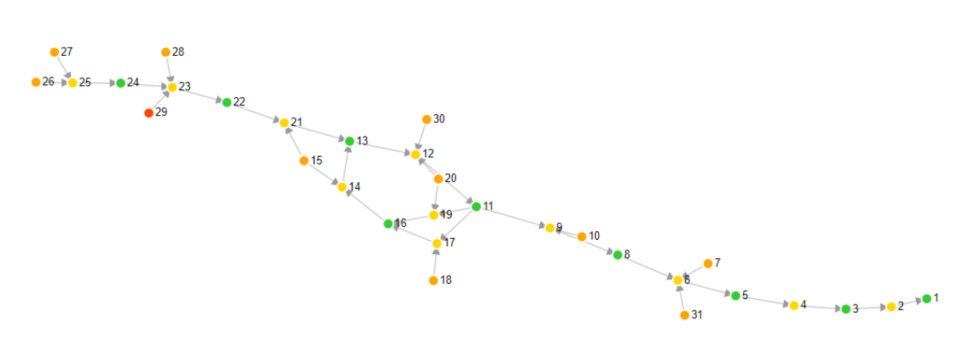

上图表示为图 1 中描述的场景生成的攻击图。由节点 1 表示的目标是引起恐慌和暴力(参见第 3.1 节中描述的用例场景)。红色节点表示设备上存在漏洞。橙色节点代表网络配置,例如设备的特性、网络中两个设备之间的连接等。当满足前提条件时,黄色节点代表导致事实的推理规则。事实由绿色节点表示。

例如,节点 26 代表图 1 中启动设备的远程连接,可以使用 RDP(远程桌面协议)服务远程访问。节点 27 涉及网络中对手的位置。节点 25 表示当满足节点 26 和 27 的先决条件时,导致攻击者在起始设备上获得直接网络访问(即节点 24)的规则。节点 29 涉及启动设备上存在漏洞 CVE-2019-0708。 CVE-2019-0708 包含一个远程代码执行漏洞。节点 28 涉及启动设备的网络配置。

图中编码的其他一些实际细节对应于操作系统 (Windows 7)、打开的 TCP 端口 (3389) 和启动设备上的用户身份(用户名 olivia)。最后,节点 23 以节点 24、28 和 29 作为主要前提条件。

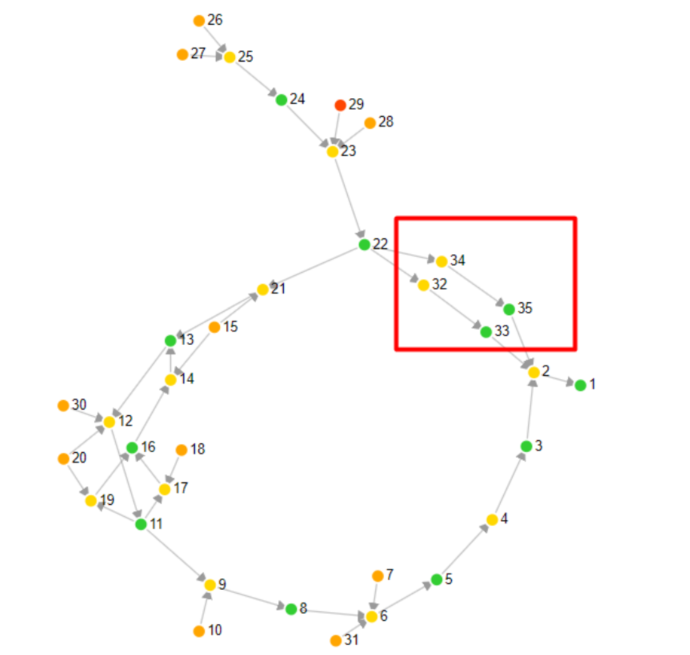

上图是丰富后的攻击图。使用本体发现了通往节点 1 的新路径(公共汽车上的恐慌和暴力)。现在对手可以采取更短的路径来达到最终目标。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 周边上新:园子的第一款马克杯温暖上架

· 分享 3 个 .NET 开源的文件压缩处理库,助力快速实现文件压缩解压功能!

· Ollama——大语言模型本地部署的极速利器

· DeepSeek如何颠覆传统软件测试?测试工程师会被淘汰吗?

· 使用C#创建一个MCP客户端