HTTPS

HTTP缺点

-

通信使用明文(不加密),内容可能会被窃听

-

不验证通信方的身份,因此有可能遭遇伪装

-

无法证明报文的完整性,所以有可能已遭篡改

HTTP+加密+认证+完整性保护=HTTPS

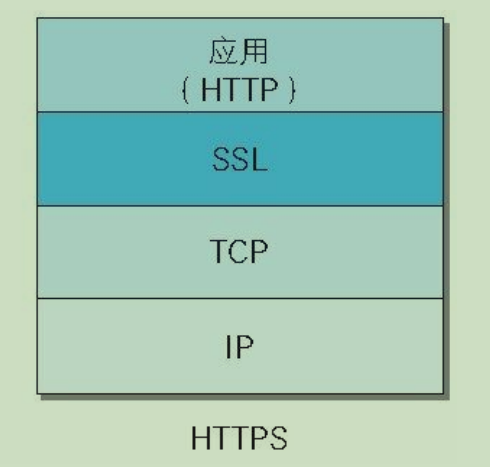

HTTPS并非是应用层的一种新协议。只是HTTP通信接口部分用SSL和TLS协议代替而已。

通常,HTTP直接和TCP通信。当使用SSL时,则演变成先和SSL通 信,再由SSL和TCP通信了。简言之,所谓HTTPS,其实就是身披SSL协议这层外壳的 HTTP。

对称加密和非对称加密

对称加密

加密和解密的秘钥使用的是同一个。

优点:

算法公开、计算量小、加密速度快、加密效率高

缺点:

在数据传送前,发送方和接收方必须商定好秘钥,然后 使双方都能保存好秘钥。其次如果一方的秘钥被泄露,那么加密信息也就不安全了。另外,每对用户每次使用对称加密算法时,都需要使用其他人不知道的唯一秘钥,这会使得收、发双方所拥有的钥匙数量巨大,密钥管理成为双方的负担。

常见的对称加密算法有: DES、 AES

非对称加密

公开密钥与私有密钥是一对,如果用公开密钥对数据进行加密,只有用对应的私有密钥才能解密;如果用私有密钥对数据进行加密,那么只有用对应的公开密钥才能解密。因为加密和解密使用的是两个不同的密钥,

缺点:

速度较慢

常见的非对称加密算法有: RSA、DSA

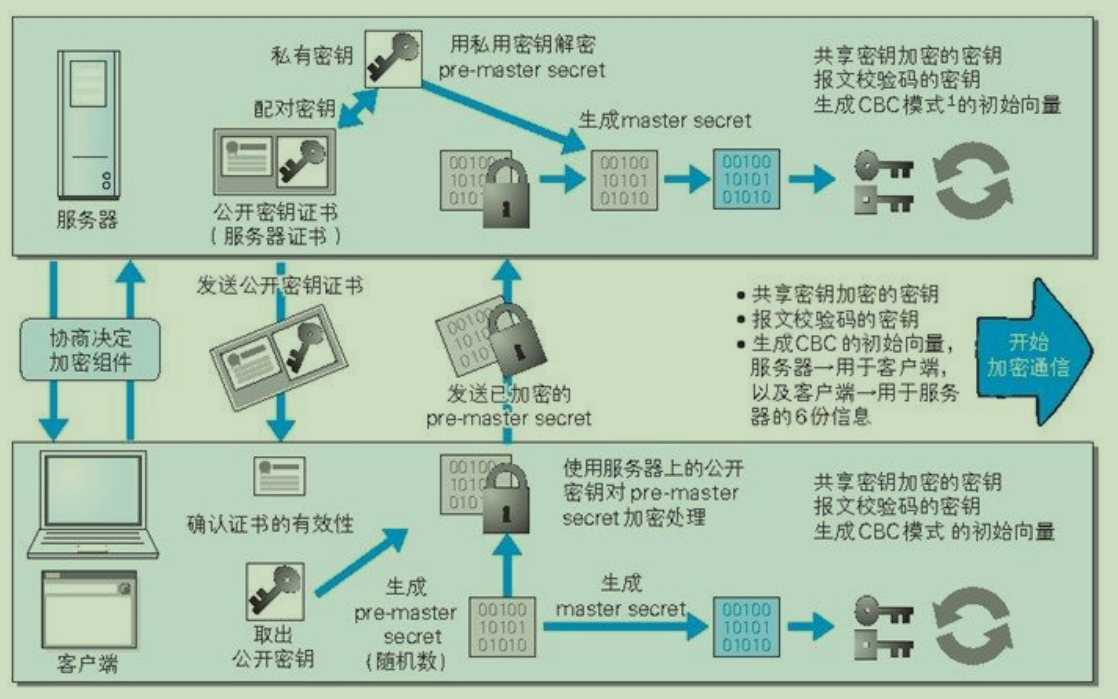

HTTPS通信过程

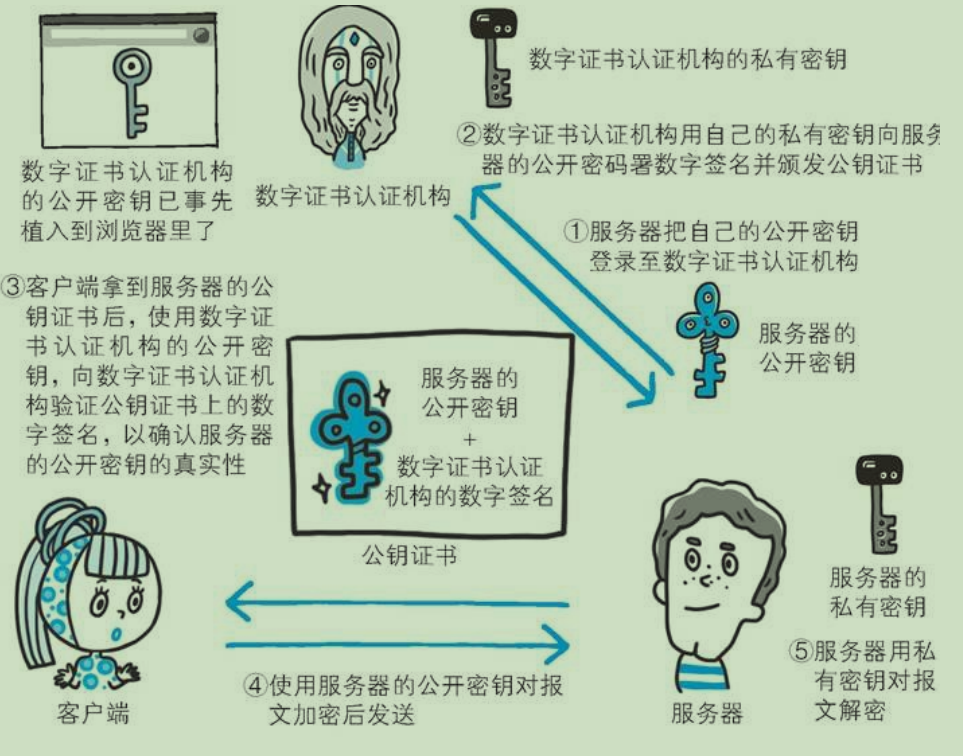

如何确认证书的有效性?

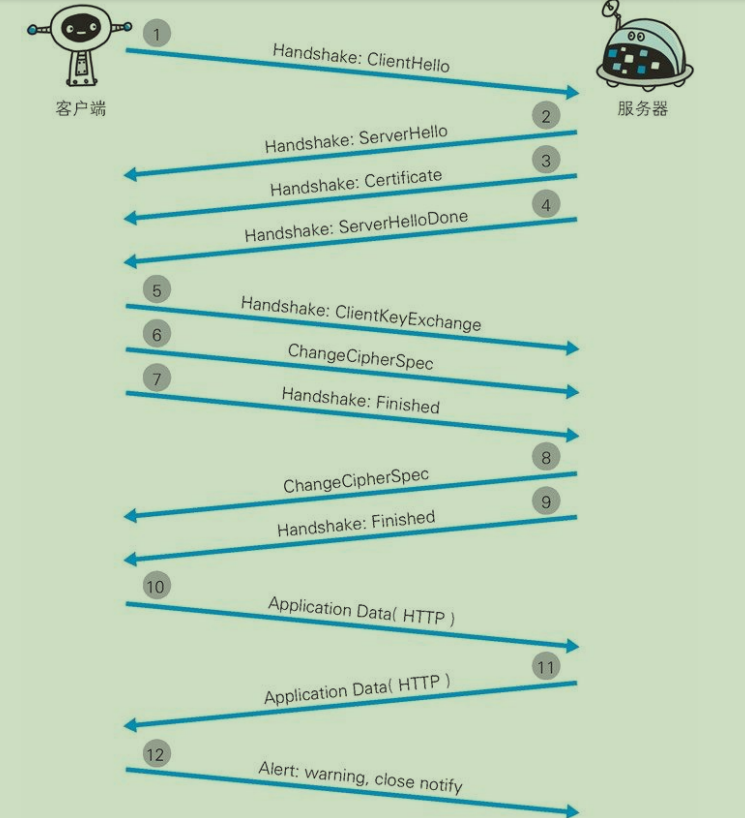

HTTPS的通信过程

-

客户端通过发送Client Hello报文开始SSL通信。报文中包含客户端支持的SSL的指定版本、加密组件列表(所使用的加密算法及密钥长度等)。

-

服务器可进行 SSL通信时,会以Server Hello报文作为应 答。和客户端一样,在报文中包含SSL版本以及加密组件。服务器的加密组件内容是从接收到的客户端加密组件内筛选出来的。

-

之后服务器发送Certificate报文。报文中包含公开密钥证 书。

-

最后服务器发送Server Hello Done报文通知客户端,最初阶段的SSL握手协商部分结束。

-

SSL第一次握手结束之后,客户端以Client Key Exchange报文作为回应。报文中包含通信加密中使用的一种被称为Pre-master secret的随机密码串。该报文已用步骤 3 中的公开密钥进行加密。

-

接着客户端继续发送Change Cipher Spec 报文。该报文会提示服务器,在此报文之后的通信会采用Pre-master secret密钥加密。

-

客户端发送Finished报文。该报文包含连接至今全部报文的整体校验值。这次握手协商是否能够成功,要以服务器是否能够正确 解密该报文作为判定标准。

-

服务器同样发送Change Cipher Spec报文。

-

服务器同样发送Finished报文。

-

服务器和客户端的Finished报文交换完毕之后,SSL连接 就算建立完成。当然,通信会受到 SSL的保护。从此处开始进行应用 层协议的通信,即发送HTTP请求。

-

应用层协议通信,即发送HTTP响应。

-