pikachu靶场之href输出(升级版的htmlspecialchars函数)

这关是将用户输入的url作为a标签的href属性值:

首先我们使用xss盲打,看看能不能够成功(这也是面对有可能出现的xss漏洞的第一步方法)

结果,不出意料的失败了。

发现不能闭合。

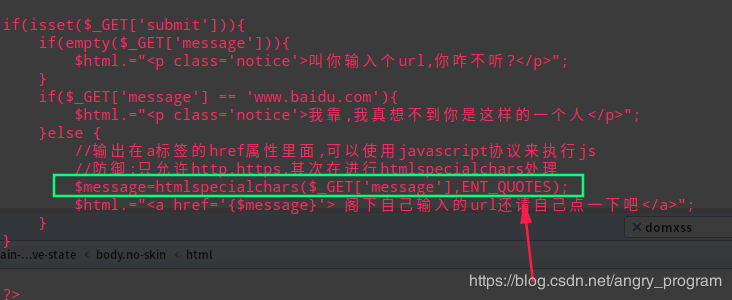

第二招,查看源码,看看它到底采用了那些防御手段。

果然它采用了htmlspecialchars函数(升级版(连单引号也被转换掉了)

这次我们需要采用有关协议的代码来绕过防御措施。

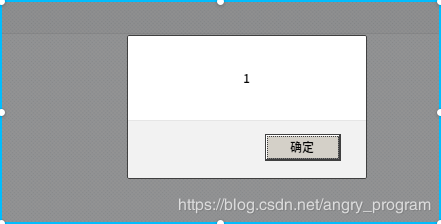

javascript:alert(1) // JavaScript伪协议

插入代码,提交,便成功了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号