pikachu靶场之过滤

在实际的网站中,或多或少都会做一些安全措施,但是这些安全措施也存在方法、逻辑不严谨,可以被绕过。

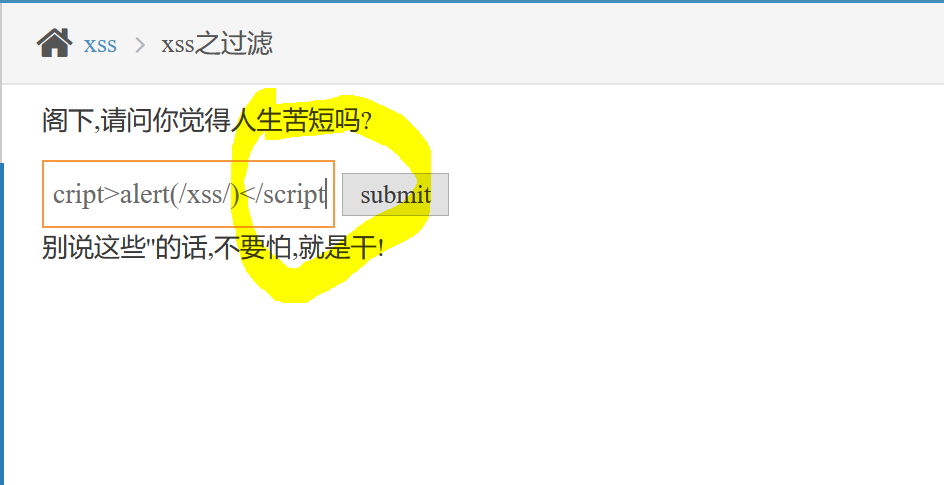

比如在pikachu靶场中存在这样一个漏洞,

打开页面,利用xss代码一顿注入,发现结果没用,于是想到可能被过滤了,

对过滤的字符进行测试,

发现是对script字符进行的过滤,通过网页源代码+测试可以得到这个结果,

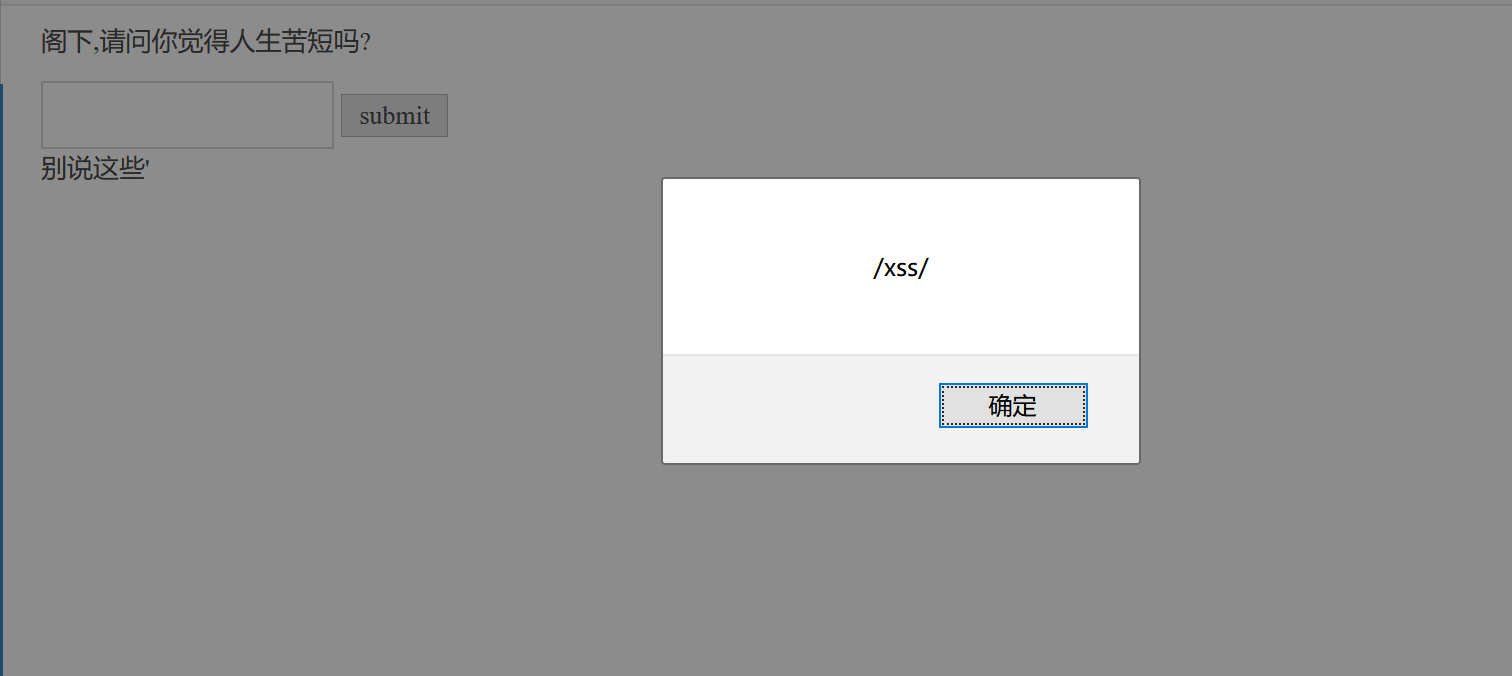

于是利用大小写,标签来绕过过滤

<ScRiPt>alert(1)</ScRipt> // 大小写混合绕过 <img src="" onerror=alert(1)> // img标签

这样便成功了!

浙公网安备 33010602011771号

浙公网安备 33010602011771号