token能否防暴力破解

一、在pikachu靶场中暴力破解的最后一部分,对含有token的账号,密码进行暴力破解。

下面开始进行暴力破解。

首先,看到没有验证码,博主认为可能会很简单,直接暴力破解

可结果却遇到了这种情况;

这说明除了账号,验证码外,还存在token保护,于是博主打开了网页源代码查看,发现存在隐藏的token值,把拦截到的包发送到repeater,尝试通过后台源代码,来查看token,果然token是隐藏值,然后博主猜测是否token存在不过期情况,于是博主发送到repeater上进行发现不存在这种情况。

但通过后台的源代码可以看出来,token值是可以在前端获取到的,并且只需要每一次暴力破解,抓取token值作为第三个字典进行暴力破解就可以。

这里需要通过intruder设置一个针对token的字典

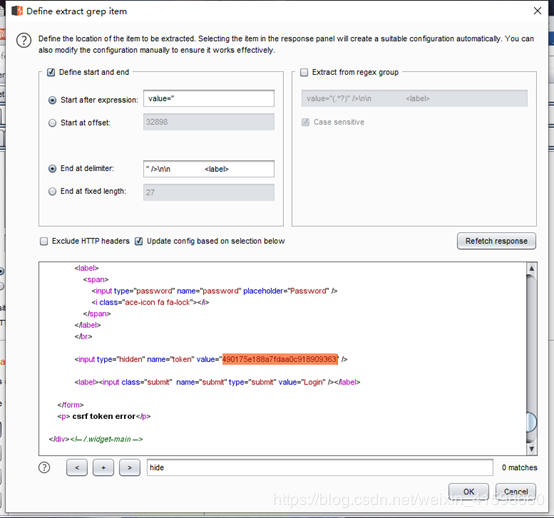

点击add按钮,然后会弹出一个框。

点击refetch,便会出现上述,增加值为"value=",应该会自动填充,然后ok,开始暴力破解。

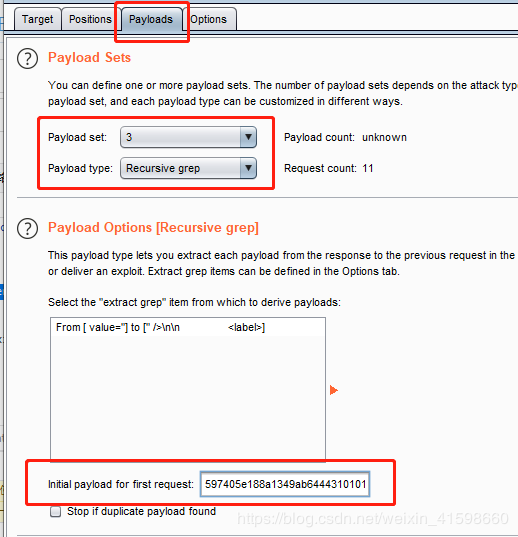

第三个字典选择Grep-Extraxt

攻击方式应选为Pitch fork

在攻击时因为发送的是已经拦截到的包,需要把上一次的token在这一次使用才能验证上。(这是难点)

之后便可以攻击了。

一定要注意拦截包里的token值未使用!!!

由此可看token无法完全防止暴力破解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号