buuctf和ctfshow:misc

数据包中的线索

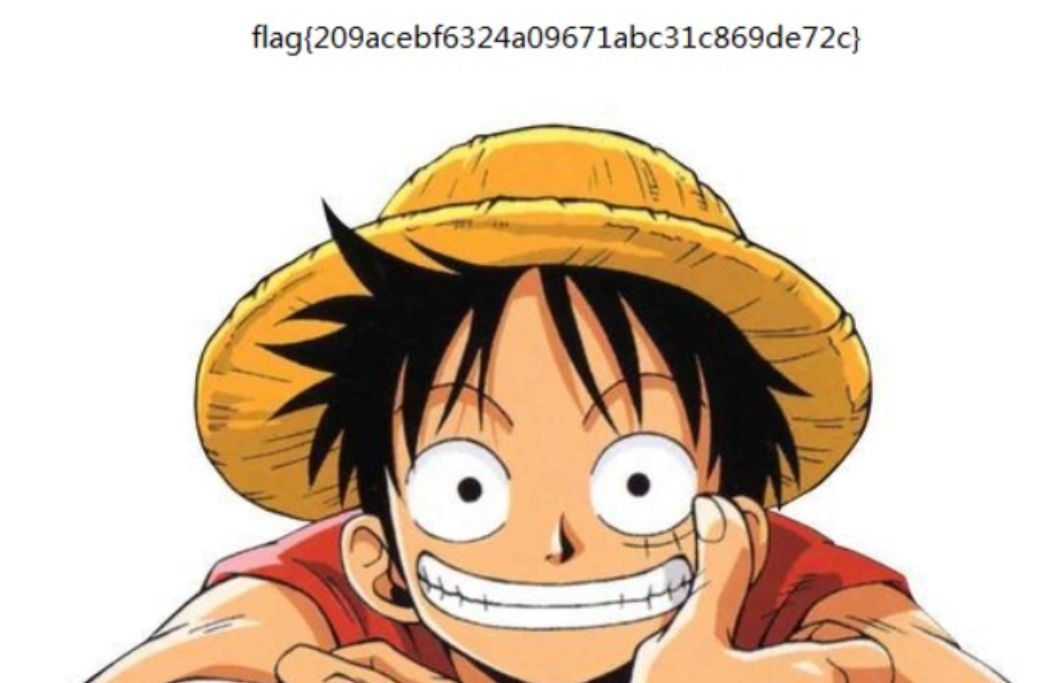

直接base64编码,转化成图片格式

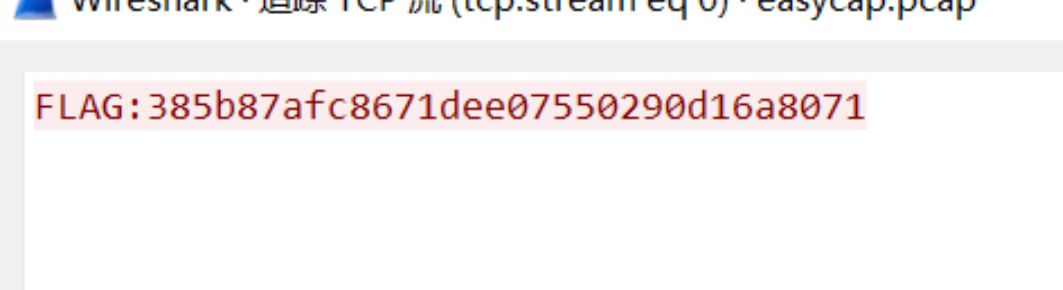

easycap

要用到什么wireshark,然后跟踪tcp就可以了,我不太会啊

被嗅探的流量

同理上面

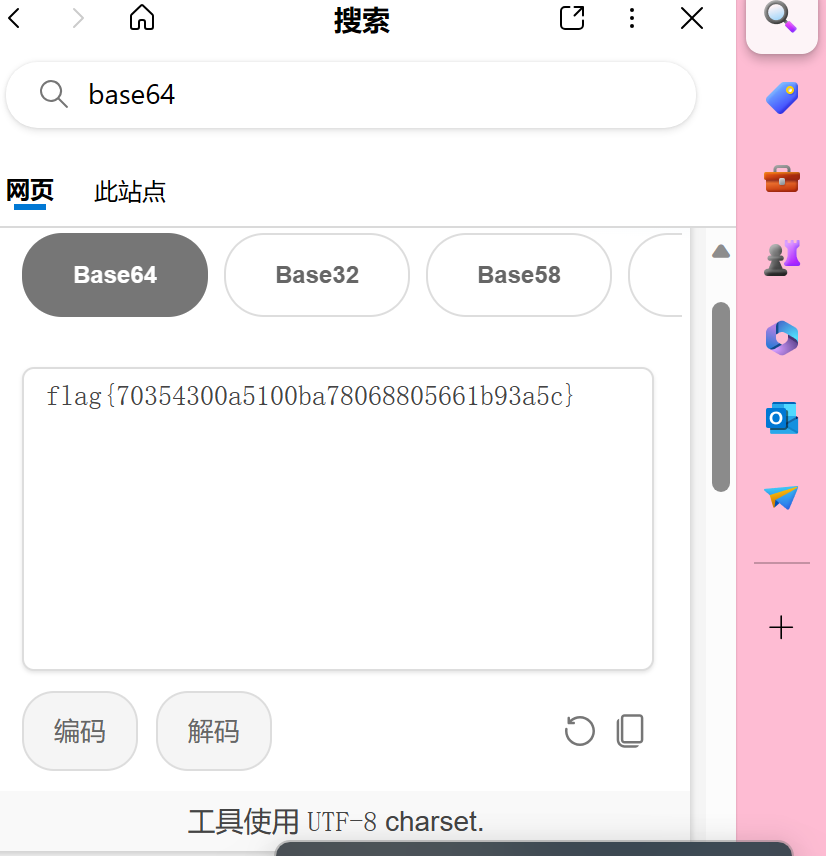

基础破解

首先是最正常的基础爆破,然后base64编码就好了

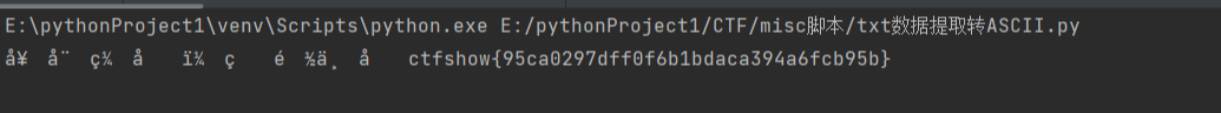

misc40

脚本

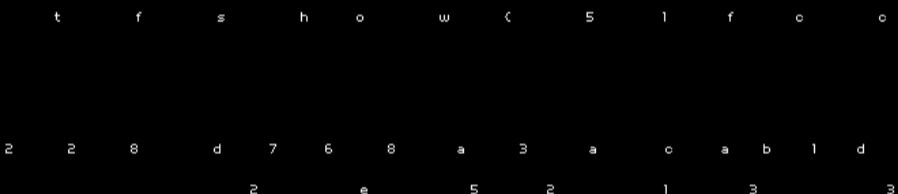

misc51

要用脚本得出像素的数据,然后又按照顺序排列就好了,它是好了,我就是稀里糊涂的不太明白吧

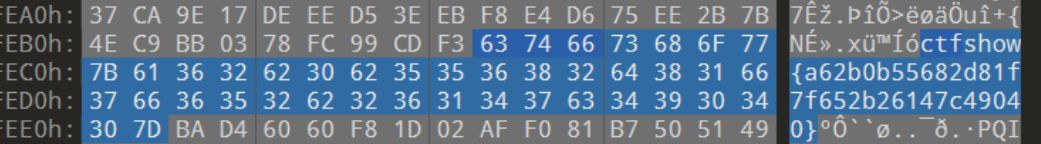

杂项签到

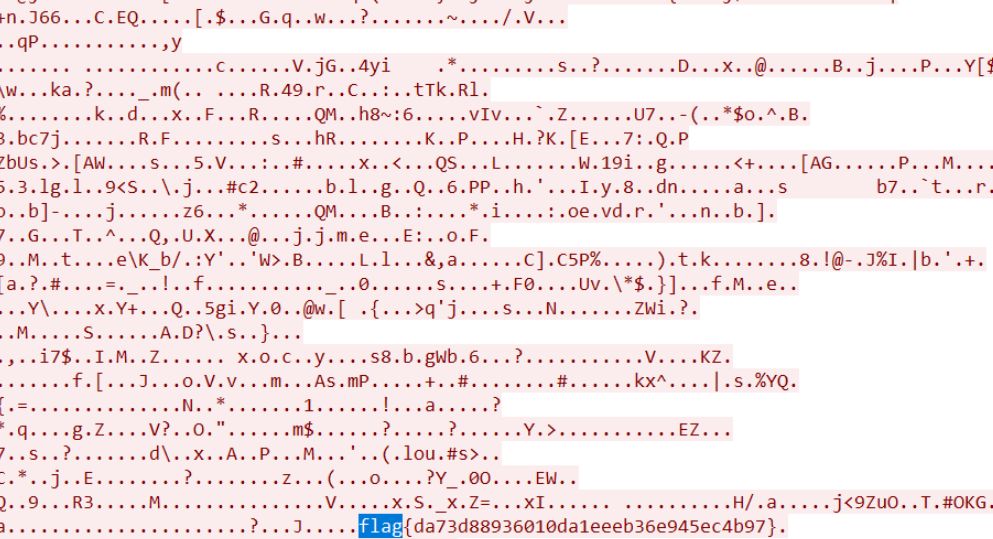

放在010里面查找ctfshow就可以了

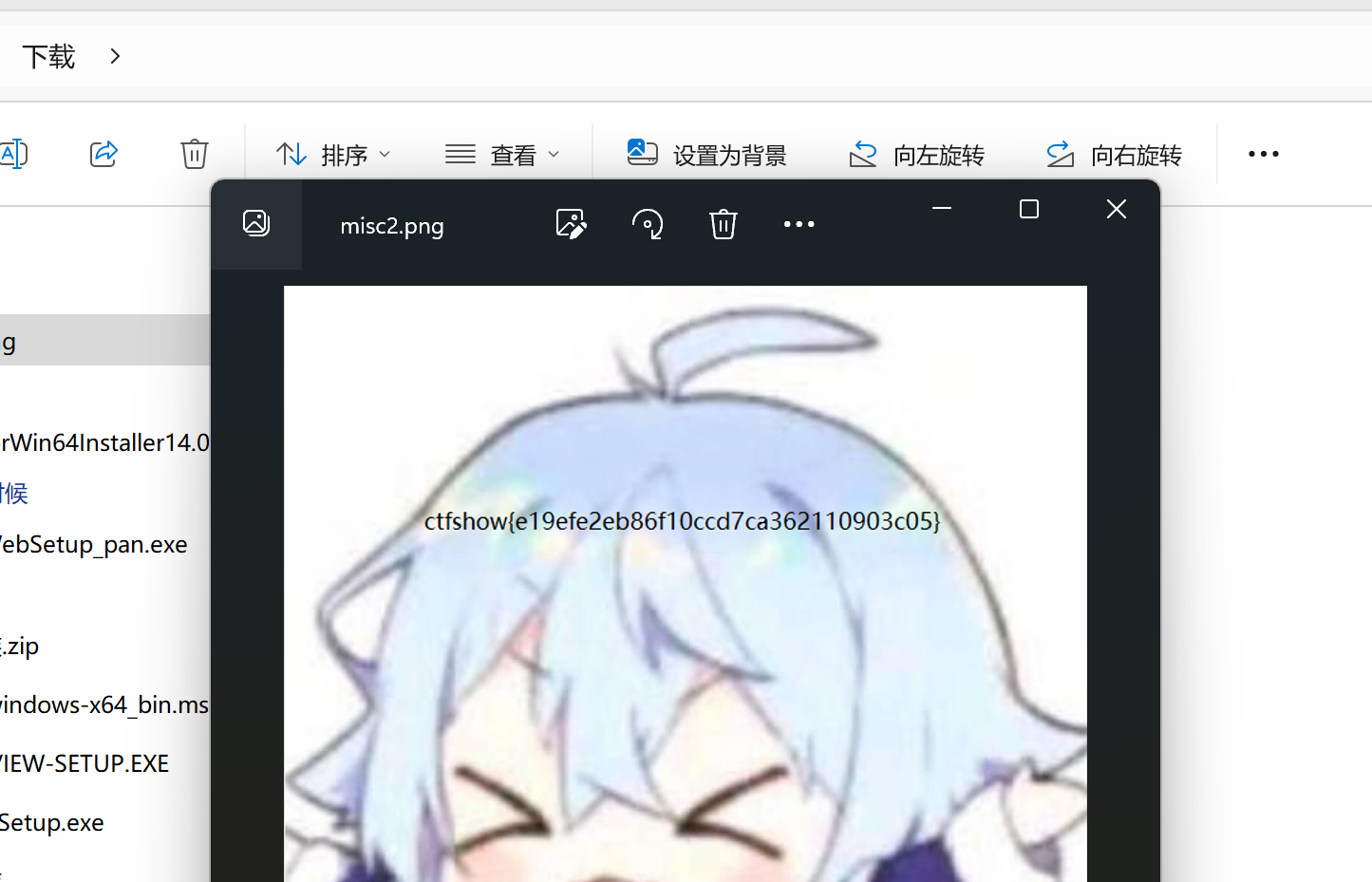

损坏的压缩包

好好好,直接将后缀改成png形式打开就可以了

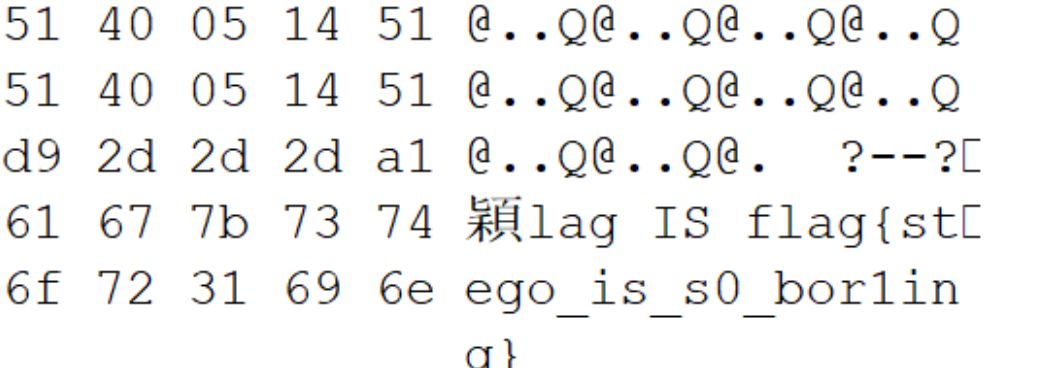

你会异或吗

用010打开,选择十六进制运算二进制异或,再保存图片就可以得到了

你竟然敢我走

010打开,直接查找相关信息

渐入佳境.

浙公网安备 33010602011771号

浙公网安备 33010602011771号