一次网络安防记录

一、前言

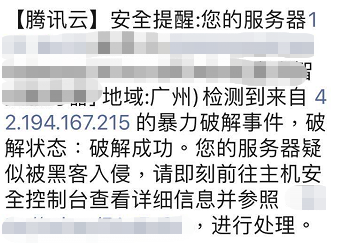

大早上的收到腾讯云发来的一条短信,吓了我一跳,赶紧爬起来看看咋回事。

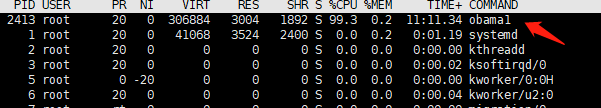

简单top一下,一个明显的不能再明显的进程引起了我的注意。

先kill再说,然后我就直接find / -name *obamal*,找到文件路径rm了。就在我以为已经解决的时候,睡了个回笼觉回来,这个进程又出现啦!!!看来还挺狡猾哈,虽然linux用了不短时间,但网络安全还真是第一次搞,所以就有了这篇博文记录下我与小坏蛋们的攻防。

二、实录

1、先用who命令看看对方是否还在线,自然是没有在线的

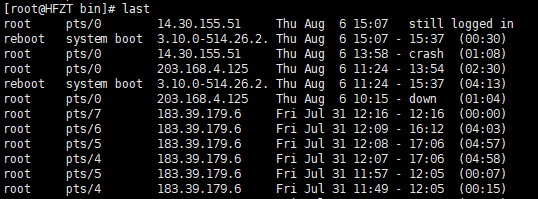

2、然后last命令看看登陆记录,没有明显的问题

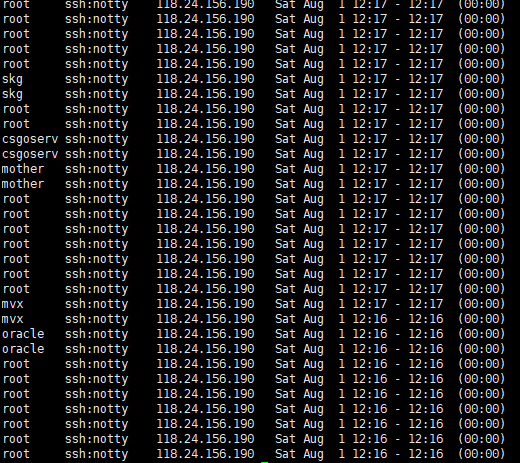

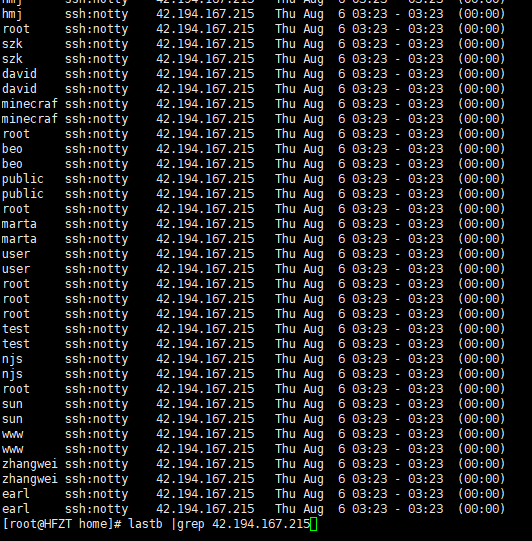

3、lastb看看被拒绝的记录,触目惊心啊,这些狗比无时不刻都在搞咱的服务器啊!

4、删除文件还能跑出来肯定是有个什么自动运行的定时或者开机启动的任务在作怪,所以crontab看看有没有定时任务,结果是没有。

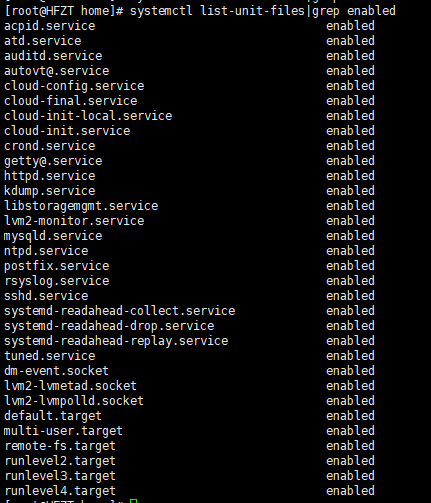

5、那也有可能是开机自启动的服务,systemctl查下看看。这么多排查也困难,先放着一会再来。

6、突然想到,既然是干了坏事,总得有个什么文件在服务器上了,而且最近一天访问过,所以还是用find,但是通过时间来过滤

记录太多,晚点再看

7、也许是有某个启动就执行的脚本,那我检查下有没有文件包含了obamal这个关键字。结果执行的很慢,还是想想别的办法。。。

8、那么精准的检查下特定的文件,这些文件就是用来设置开机启动的

找了好几个文件,发现都没有obamal这个关键字

9、那么是否有可能这个哥们还有个守护进程,也就是另一个进程启动了obamal

顺着这个思路,我将obamal先杀掉,然后观察看obamal再次启动前谁最活跃,结果真的就被我找到了!

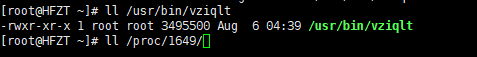

一个叫vziqlt的进程冒了出来,然后顺藤摸瓜,根据PID可以很轻易找到他的文件路径“ll /proc/PID”

最近一次修改时间也对上号了,就是8月6日凌晨4点多攻破我服务器的!

找到罪魁祸首直接删除!

三、亡羊补牢

几经波折终于找到小坏蛋,所幸没有丢失什么重要东西,但亡羊补牢很重要,主要这太影响我大师的形象了,有啥安全措施都安排上!

1、加强密码的复杂度

第一时间咨询安全大佬后,表示你把密码改复杂点就完了,如果破解密码需要100年也就没人能破解了。安排了。

2、同一IP限制密码尝试次数

参考:https://blog.csdn.net/weixin_38628533/article/details/80572531

原理是写一个脚本,每隔1分钟读取/var/log/secure文件中记录的访问失败的IP,如果密码错误超过10次就把这个IP封了。

需要注意这里是累计量,所以你自己密码错误次数多了也会被封掉,这点要注意。

3、禁止root用户远程登陆

因为大家都用root用户,所以直接禁止这个用户远程登录也就从根源解决了暴力破解的问题,那么你可以创建一个复杂用户名和密码的普通用户,以后用这个普通用户先登陆然后再跳转到root用户即可。这样直接为坏人增加了无数倍的破解难度,想到这里我就理解了为啥有些linux系统默认就不给你root用户,安装时就需要你自定义一个用户名。

参考:https://www.cnblogs.com/lay2017/p/11830152.html

四、回顾

通过这次事件我发现网络安全真的很重要,这次还好只是疑似装了个挖矿的软件,如果是勒索病毒就麻烦了。暂时就只是提升了用户登陆这块的安全,后面还得考虑下对外业务的安全如何搞。

浙公网安备 33010602011771号

浙公网安备 33010602011771号