20144306《网络对抗》信息收集与漏洞扫描

1 实验内容

- 各种搜索技巧的应用

- DNS IP注册信息的查询

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

- 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

2 实验过程记录

2.1 信息搜集

-

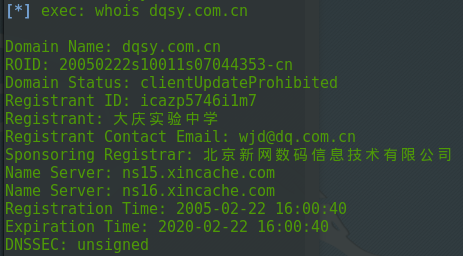

whois查询

以我高中校网为例来查询一下域名信息

可以看到:

Domain Name就是网络名称 ---- dqsy.com.cn

ROID是注册机构ID ---- 20050222s10011s07044353-cn

Domain Status是指域名状态 ---- clientUpdateProhibited 表示客户端禁止转移 该状态由注册商设置,域名可以更新(域名信息修改)、续费、删除,最少需要填写一个DNS才能正常解析。

Registrant ID是登记者ID ---- icazp5746i1m7

Registrant是登记者 ---- 大庆实验中学

Registrant Contact Email是登记者邮箱 ---- wjd@dq.com.cn

Sponsoring Registrar是代理商 ---- 北京新网数码信息技术有限公司

Name Server名称服务器甲 ---- ns15.xincache.com

Name Server名称服务器乙 ---- ns16.xincache.com

Registration Time注册时间 ---- 2005-02-22 16:00:40

Expiration Time过期时间 ---- 2020-02-22 16:00:40

DNSSEC是DNS安全扩展 ---- unsigned 这个域名估计还在转移过程中.....

-

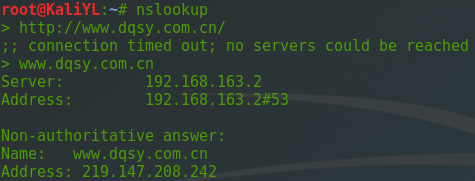

nslookup,dig查询

先试一下nslookup:

DNS解析服务器保存的Cache的结果是:域名服务器是192.168.163.2、校网IP地址是219.147.208.242(不一定正确)

再用dig试一下:

可以看到和上面的结果是一样的。

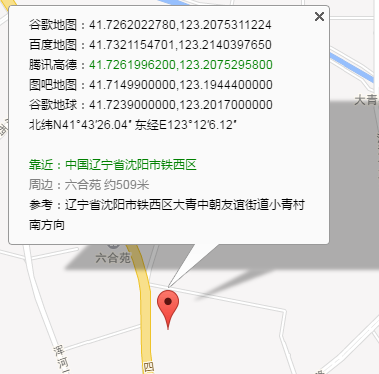

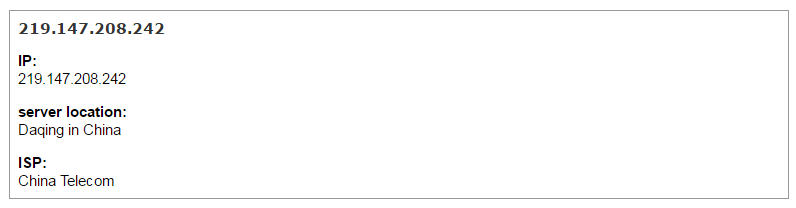

- 可以使用IP2Location进行地理位置查询

我去,这我必须吐槽一下,大庆市什么时候变成辽宁省的了?黑龙江的纳税大户呀~~

这个坐标居然真在辽宁,我可能生在一个假的大庆吧.....

- netcraft查询

接下来再更深入地挖掘一下信息吧:

这里和别的搜索工具重复的信息我就不解释了,看看新出现的信息:

DNS admin就是DNS管理者

Nameserver organization是域名服务组织

看到了操作系统是windows server2003

还有网络服务器的详细配置~

- IP反域名查询

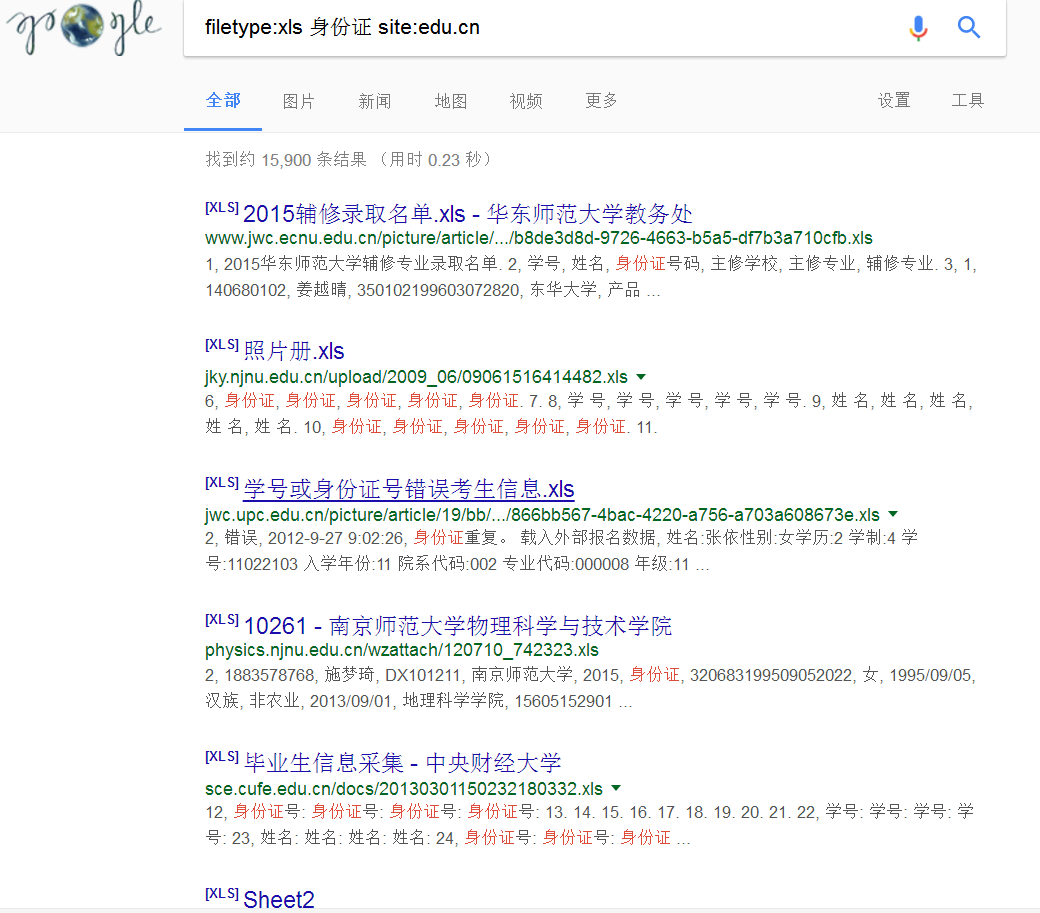

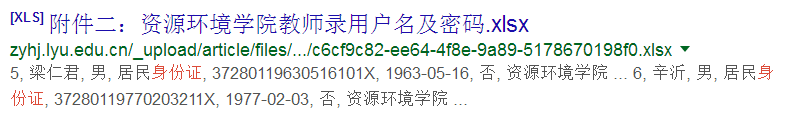

- 搜索引擎搜索

谷歌搜索一下,真的各种身份证信息信手拈来呀,还都是xls表格

这种带密码的拿来后(如果老师忘了修改初始密码)是不是可以修改自己的期末成绩啦?

突然一阵害怕,我还是打个马赛克吧~

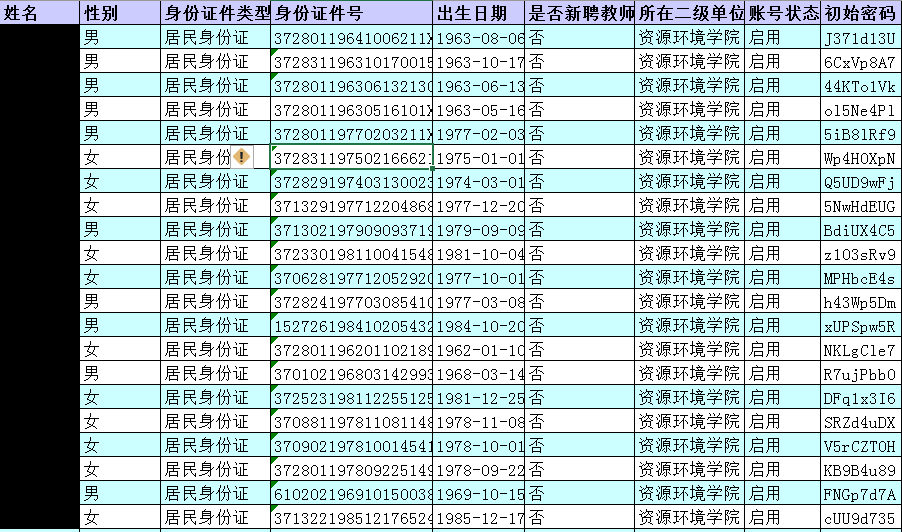

- dir—scanner暴力猜解目录

403禁止访问......

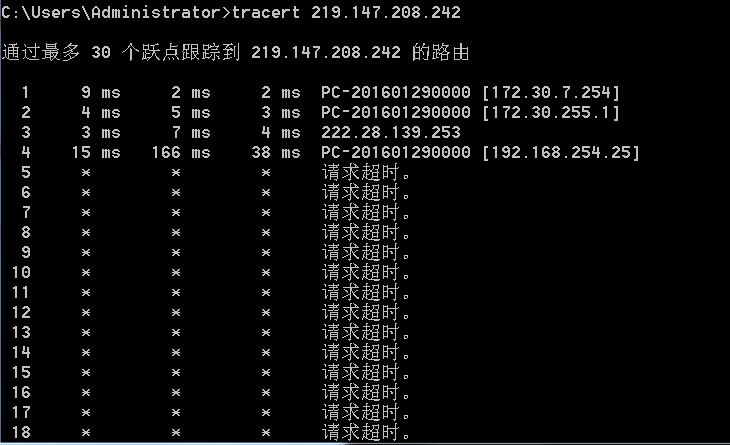

- 路由信息查询

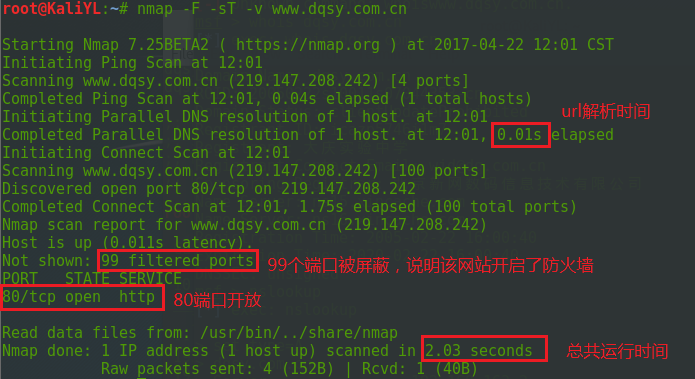

- nmap扫描

目的:获取http://www.dqsy.com.cn/ 的100可能开放端口

输入命令:nmap -F -sT -v www.dqsy.com.cn

-F:扫描100个最有可能开放的端口 -v 获取扫描的信息 -sT:采用的是TCP扫描 不写也是可以的,默认采用的就是TCP扫描

运行如下:

目的:查找219.147.208.242-255的主机以及端口状态(219.147.208.242就是校网)

输入命令:nmap -F -sT -v -n 219.147.208.242-255

然后想拓展一下各种搜索方法的原理和优缺点:

1.TCP扫描(-sT)

TCP扫描是一种最为普通的扫描方法,这种扫描方法的特点是:扫描的速度快,准确性高,对操作者没有权限上的要求,但是容易被防火墙和IDS(防入侵系统)发现。

运行的原理:通过建立TCP的三次握手连接来进行信息的传递。

2.SYN扫描(-sS)

SYN扫描是一种秘密的扫描方式之一,因为在SYN扫描中Client端和Server端没有形成3次握手,所以没有建立一个正常的TCP连接,因此不被防火墙和日志所记录,一般不会再目标主机上留下任何的痕迹,但是这种扫描是需要root权限(对于windows用户来说,是没有root权限这个概念的,root权限是linux的最高权限,对应windows的管理员权限)。

3.NULL扫描

NULL扫描是一种反向的扫描方法,通过发送一个没有任何标志位的数据包给服务器,然后等待服务器的返回内容。这种扫描的方法比前面提及的扫描方法要隐蔽很多,但是这种方法的准确度也是较低的, 主要的用途是用来判断操作系统是否为windows,因为windows不遵守RFC 793标准,不论端口是开启还是关闭的都返回RST包。

4.FIN扫描

FIN扫描的原理与NULL扫描的原理基本上是一样的在这里就不重复了。

5.ACK扫描

ACK扫描的原理是发送一个ACK包给目标主机,不论目标主机的端口是否开启,都会返回相应的RST包,通过判断RST包中的TTL来判断端口是否开启。

- netdiscover扫描

在linux下可以通过执行netdiscover命令直接对私有网段进行主机探测:

2.2 漏洞扫描

-

配置OpenVAS服务

实验指导书上写得很明确,欣慰的看到了这句:

创建用户名和密码都是admin的用户:

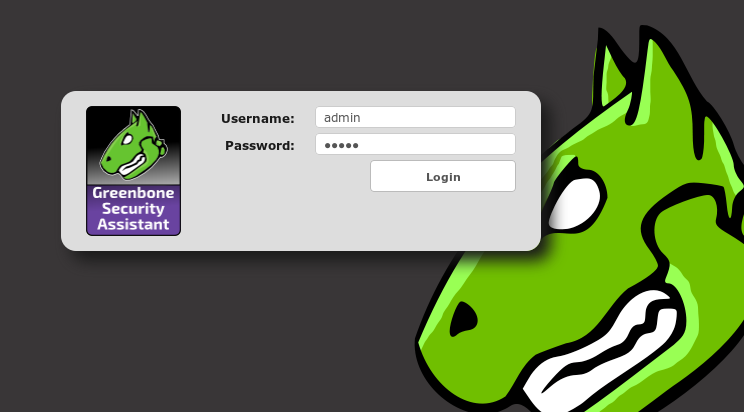

在浏览器中访问主页:https://127.0.0.1:9392,使用默认登录名和密码:

我安装的版本是Openvas9,和8的界面不太一样

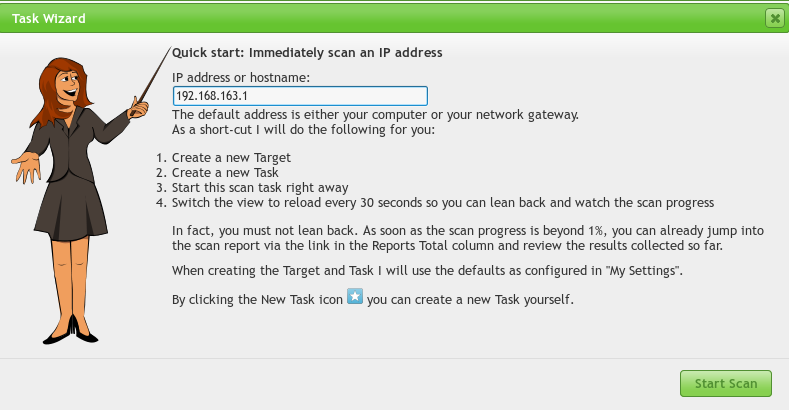

选择Task Wizard建立一个扫描任务:

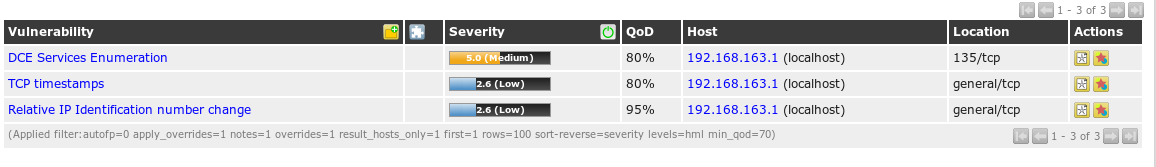

我想扫描一下我的win7主机的漏洞,结果如下:

一个中级漏洞,两个低级漏洞,先看一下中级漏洞:

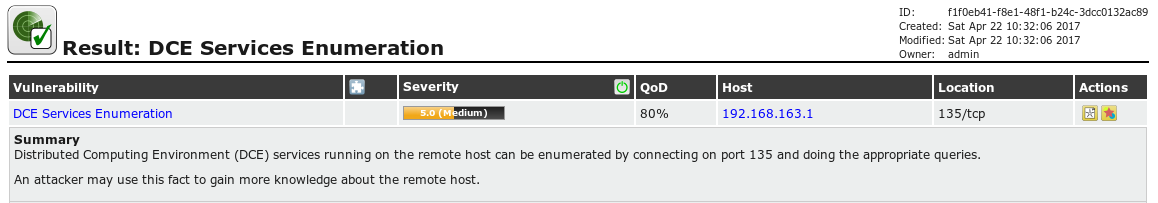

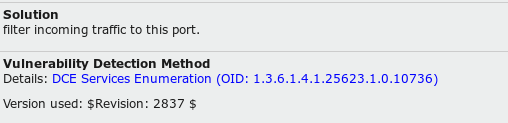

可以看出这是一个DCE服务枚举漏洞,攻击者可通过访问远端135/TCP端口枚举DCE/RPC服务。这会泄露大量系统敏感信息。

预防措施就是在防火墙上限制对135/TCP端口的访问。

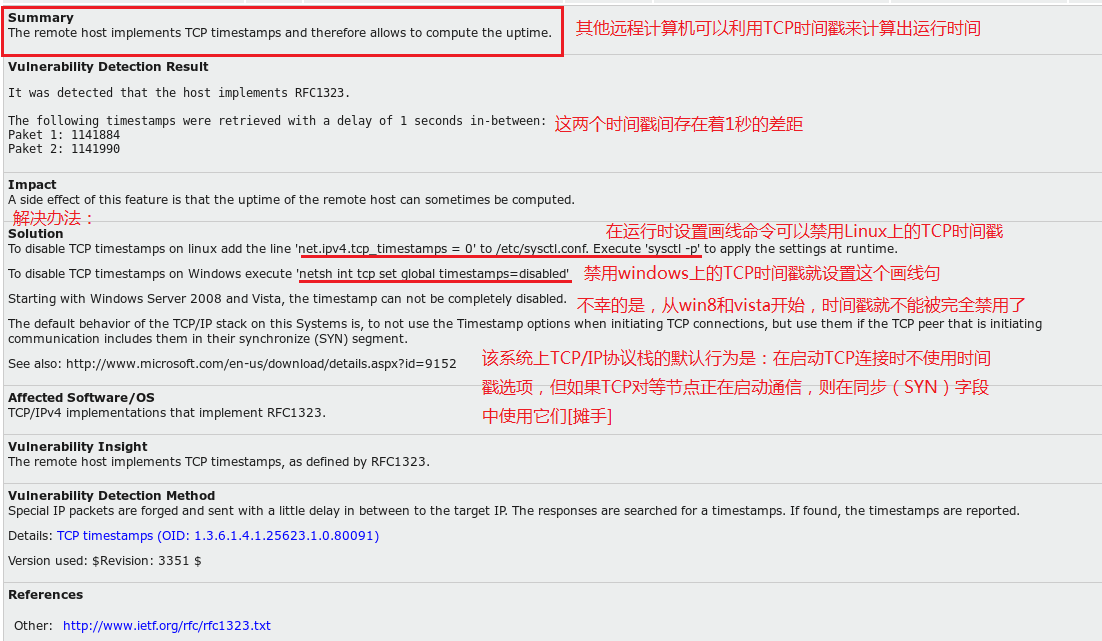

看一下其中一个低级漏洞:

3 实验问题回答

(1)哪些组织负责DNS,IP的管理?

全球根服务器均由美国政府授权的ICANN统一管理,负责DNS和IP地址管理。全球一共有5个地区性注册机构:ARIN(北美地区业务),RIPE(负责欧洲地区业务),APNIC(负责亚太地区业务),LACNIC(负责拉丁美洲美洲业务),AfriNIC(负责非洲地区业务)

(2)什么是3R信息?

3R即注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

4 实验体会

上次实验我总结一个完整的渗透测试可以分为:

信息搜集阶段获得了靶机的域名注册信息、地理位置,以及网段os版本、开放端口及其服务版本等信息。

漏洞扫描阶段获得网段主机大量漏洞信息,可采取不同方式的攻击方式,如口令猜测、网络服务渗透攻击、浏览器渗透攻击等。

渗透攻击阶段对主机部分漏洞进行利用,对getshell的主机进行了有效的后渗透攻击。

本次实验我们进行了信息收集和漏洞扫描阶段,越来越有意思啦。

posted on 2017-04-22 19:42 ranransbean 阅读(512) 评论(0) 编辑 收藏 举报