暑假集训7.05

宽带信息泄露

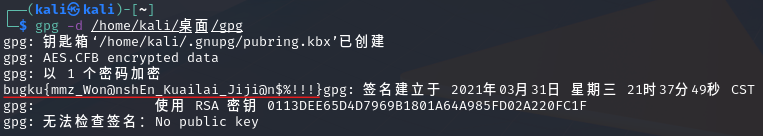

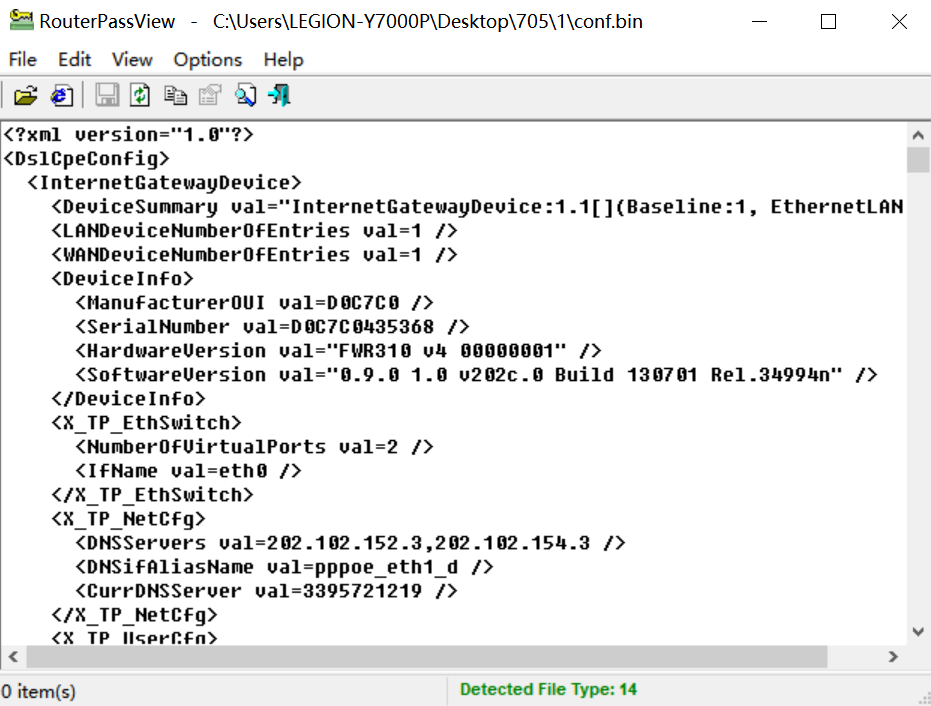

一个bin文件,题目提示是宽带信息,可以使用查看路由器配置文件的工具RouterPassView

题目要我们找到宽带用户名,直接ctrl+f搜索username

flag即为flag{053700357621}

come_game

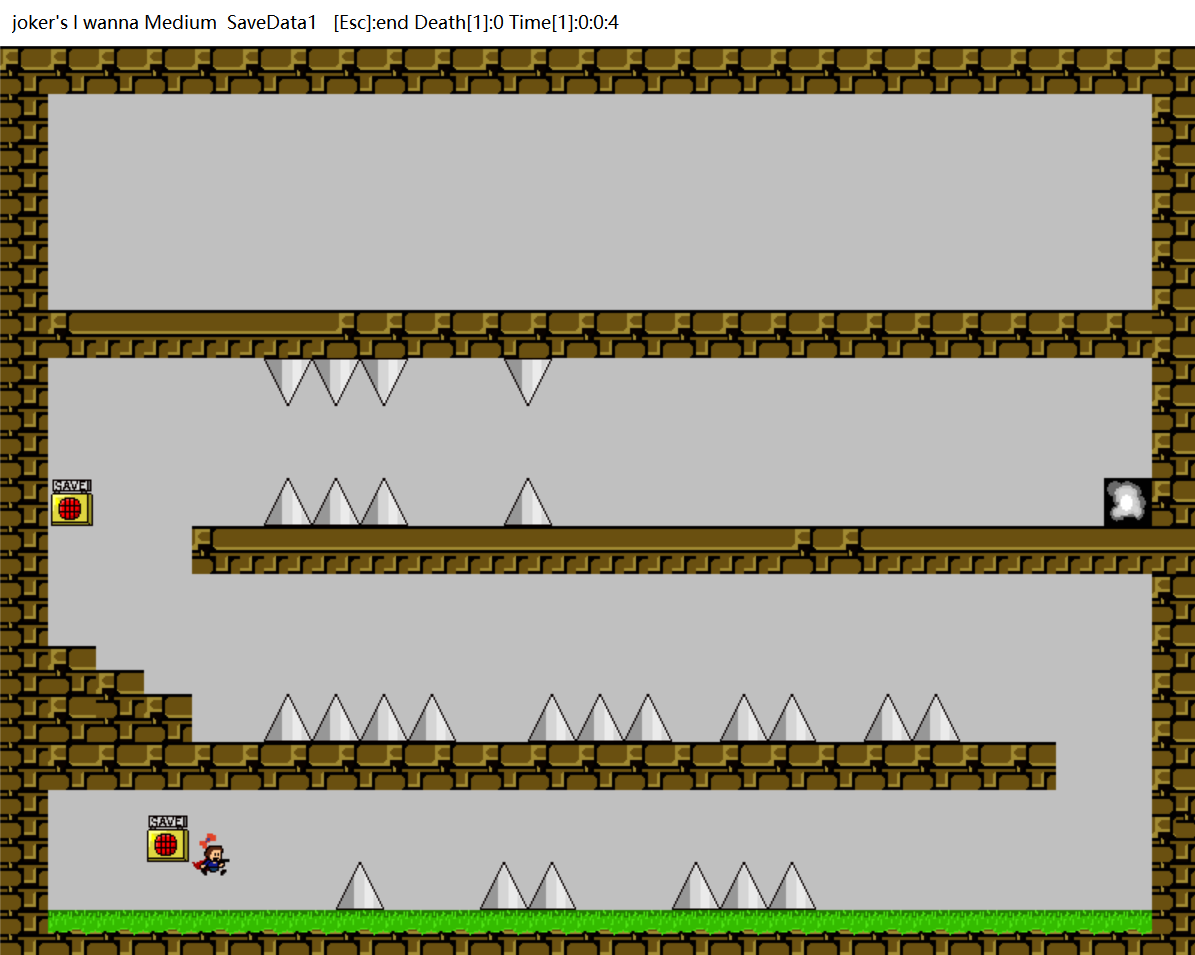

一个小游戏题,是iwanna

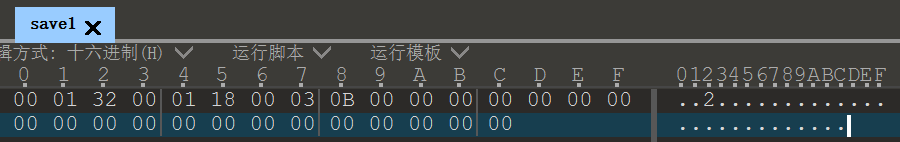

角色死后esc退出,发现文件夹多出来一个save文件,应该是游戏的存档

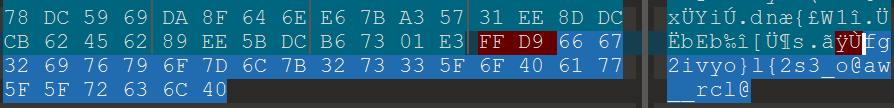

010打开里面有一个数据2,猜测这是关卡号,改成3后成功进入了第三关

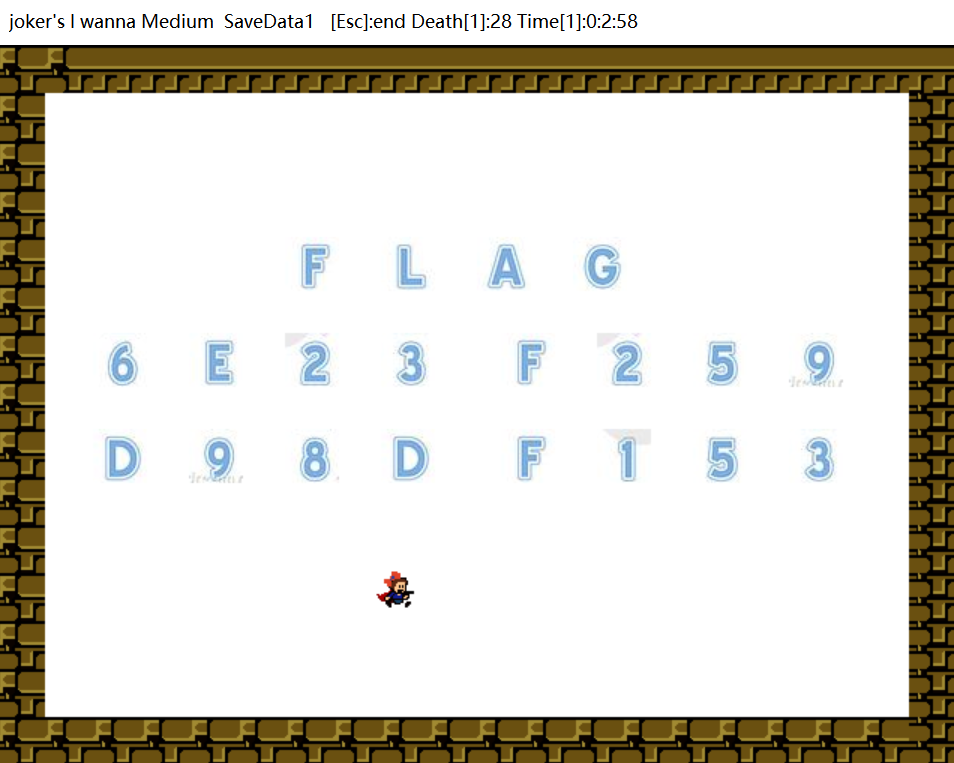

然后一个一个改下去,在第五关得到flag

放松一下吧

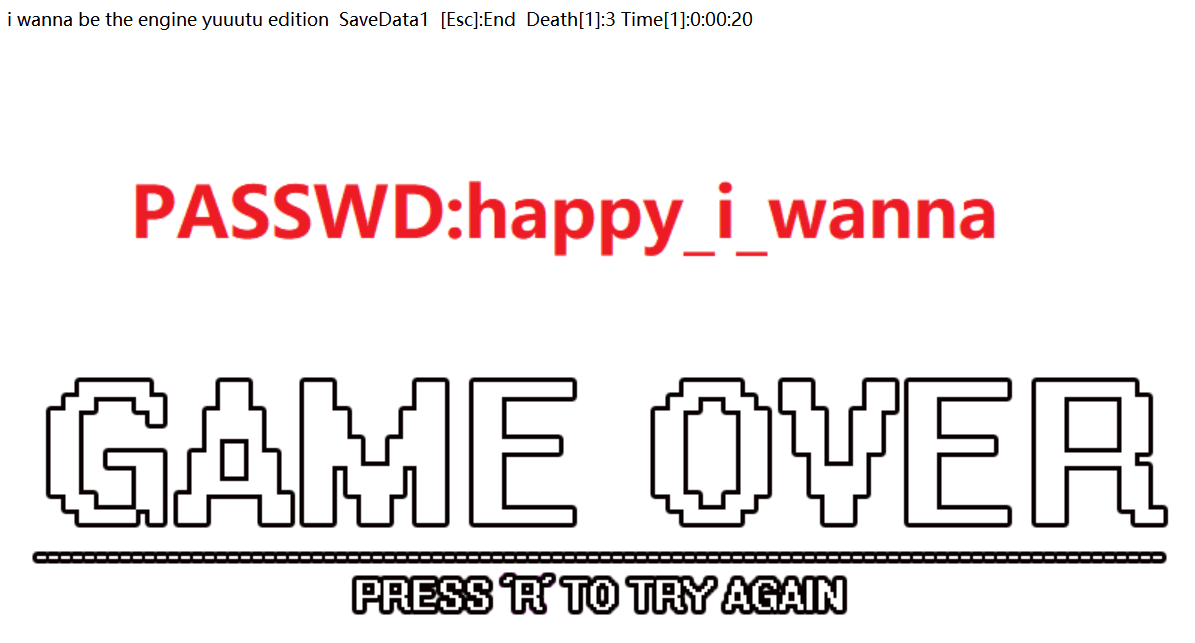

两个压缩,一个加密了,一个又是iwanna小游戏,这次小游戏要过第一个才能存档,还好第一个不难,密码在第三关

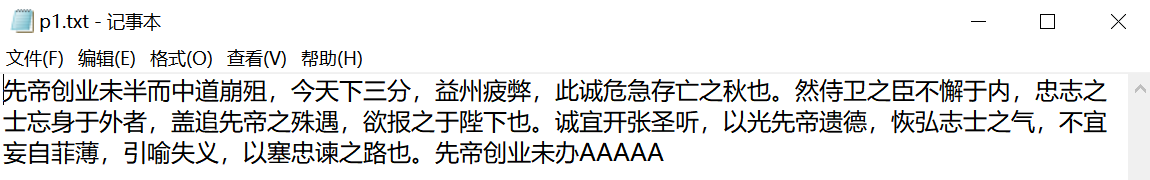

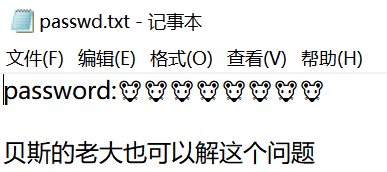

打开压缩包,得到一个txt和一个jpg

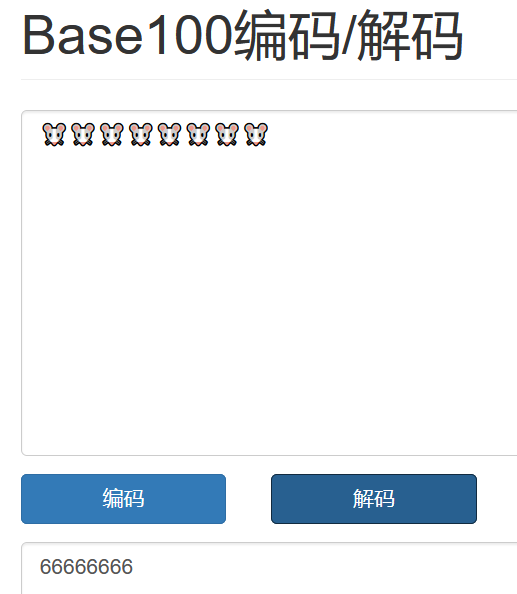

贝斯的老大就是说最大的base解码,就是base100,也叫Emoji表情符号编码/解码,得到密码66666666

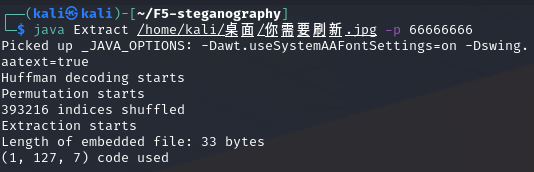

jpg名字叫你需要刷新一下,应该是f5隐写

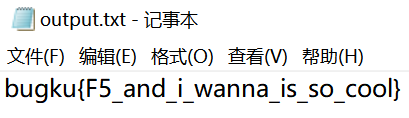

打开output.txt,得到flag

白哥的鸽子

一个jpg

用010打开,在末尾发现了栅栏密码

学了一下栅栏密码的遍历脚本

s = 'fg2ivyo}l{2s3_o@aw__rcl@' factors = [fac for fac in range(2, len(s)) if len(s)%fac == 0] #列表推导式,取得密文长度的所有因数 for fac in factors: flag = '' for i in range(fac): #按一定的步长取几组字符,并连接起来,这里组数就等于步长数 flag += s[i::fac] print(str(fac)+'栏:'+flag)

2栏:f2vol23oa_rlgiy}{s_@w_c@ 3栏:fio{3@_cgv}2_a_l2ylsowr@ 4栏:fvl3argy{_wc2o2o_li}s@_@ 6栏:fo3_g}__2lori{@cv2alysw@ 8栏:flag{w22_is_v3ry_cool}@@ 12栏:f3g_2oi@vaywo_}_lr{c2ls@

flag就是以8位为一栏的解码

where is flag 番外篇

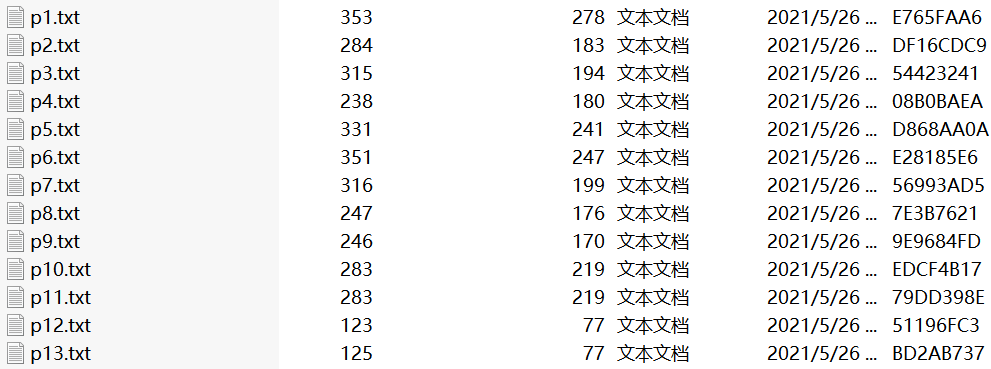

两个压缩包,一个需要密码,一个有好多txt文件

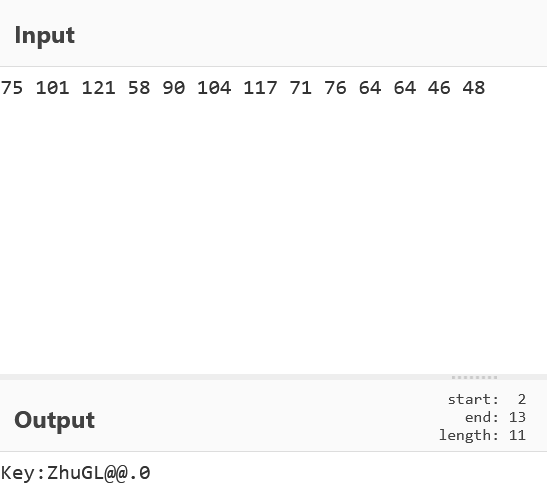

把文件压缩前后的大小相减(脑洞要大),得到75 101 121 58 90 104 117 71 76 64 64 46 48

打开压缩包,得到png,然后没信息了

用010打开png,搜索flag

解码一下,得到真正的flag

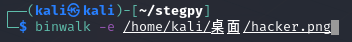

黑客的照片

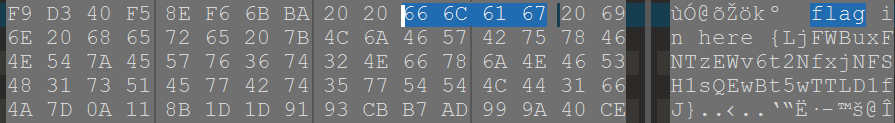

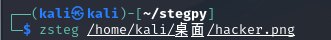

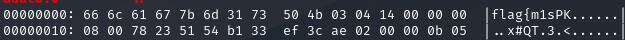

一个png,用zsteg指令找到一部分flag,还发现存在其他文件

用binwalk -e指令提取出来,得到一个加密的压缩包和一个txt

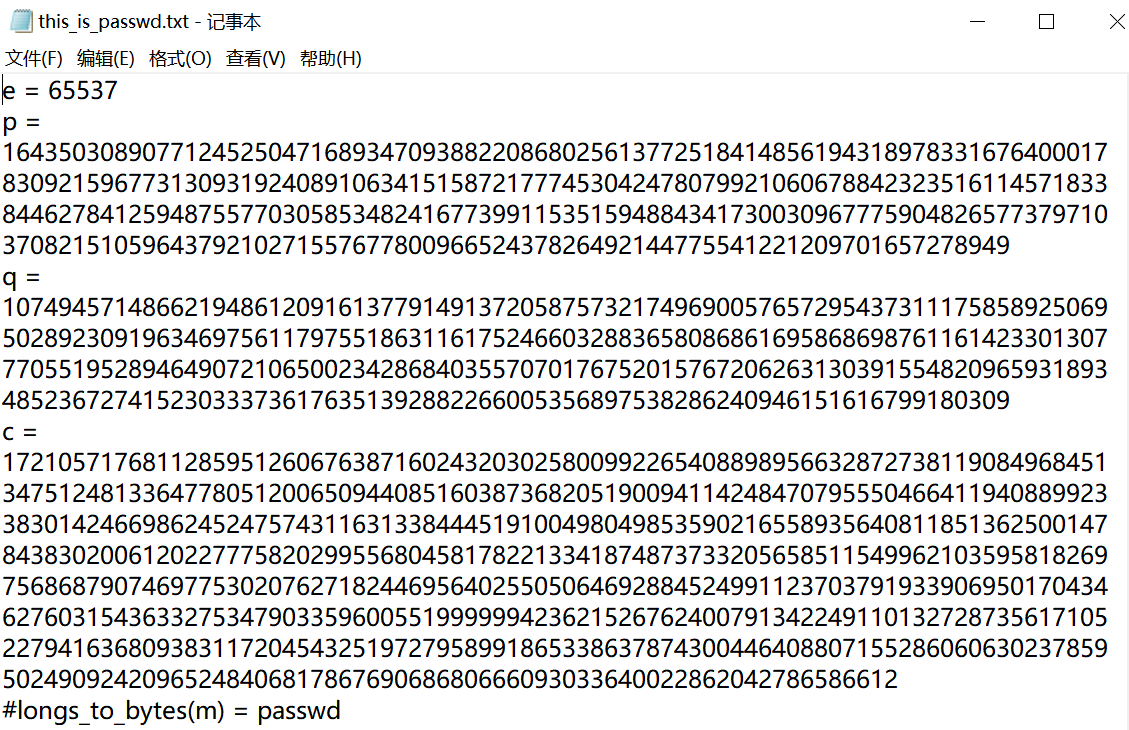

txt是简单rsa

直接跑脚本,得到密码

import gmpy2 from Crypto.Util.number import* p = 164350308907712452504716893470938822086802561377251841485619431897833167640001783092159677313093192408910634151587217774530424780799210606788423235161145718338446278412594875577030585348241677399115351594884341730030967775904826577379710370821510596437921027155767780096652437826492144775541221209701657278949 q = 107494571486621948612091613779149137205875732174969005765729543731117585892506950289230919634697561179755186311617524660328836580868616958686987611614233013077705519528946490721065002342868403557070176752015767206263130391554820965931893485236727415230333736176351392882266005356897538286240946151616799180309 e = 65537 c = 17210571768112859512606763871602432030258009922654088989566328727381190849684513475124813364778051200650944085160387368205190094114248470795550466411940889923383014246698624524757431163133844451910049804985359021655893564081185136250014784383020061202277758202995568045817822133418748737332056585115499621035958182697568687907469775302076271824469564025505064692884524991123703791933906950170434627603154363327534790335960055199999942362152676240079134224911013272873561710522794163680938311720454325197279589918653386378743004464088071552860606302378595024909242096524840681786769068680666093033640022862042786586612 n=p*q phi=(p-1)*(q-1) d=gmpy2.invert(e,phi) m=pow(c,d,n) print(long_to_bytes(m))

b'passwd:I_1ove_mumuz1!'

打开压缩包,得到一个jpg和一个png

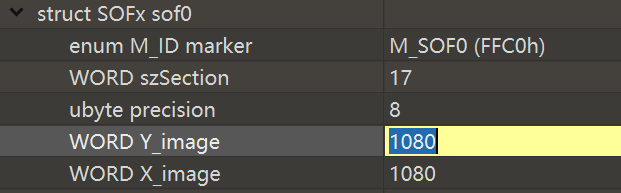

jpg要改高度(第一次遇到改jpg的宽高),Y为高度,X为宽度

得到第二部分flag

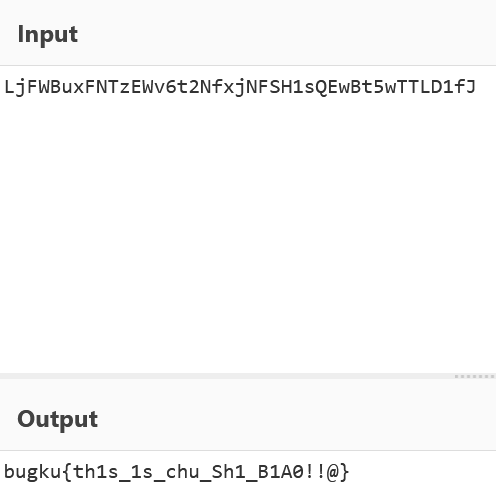

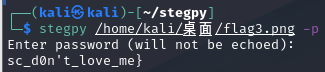

png用stegpy,无密码,得到第三部分的flag

最后组合得到flag{m1s3_1s_eas3_bu1_misc_d0n't_love_me}

南城旧梦

一个bmp和一个加密的压缩包,bmp用010打开,末尾有一段额外的加密字符,是ROT47加密

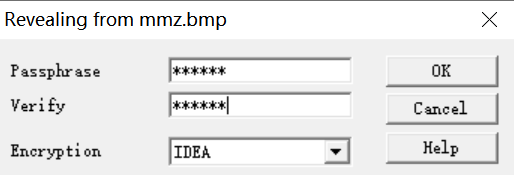

得到提示要使用S-Tools,密码为qeadzc,把bmp移到S-Tools上打开

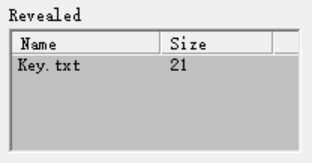

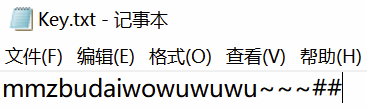

两行都输密码,打开key.txt,得到压缩包密码

打开压缩包,得到一个docx,一个txt,一个加密的压缩包,先看看docx

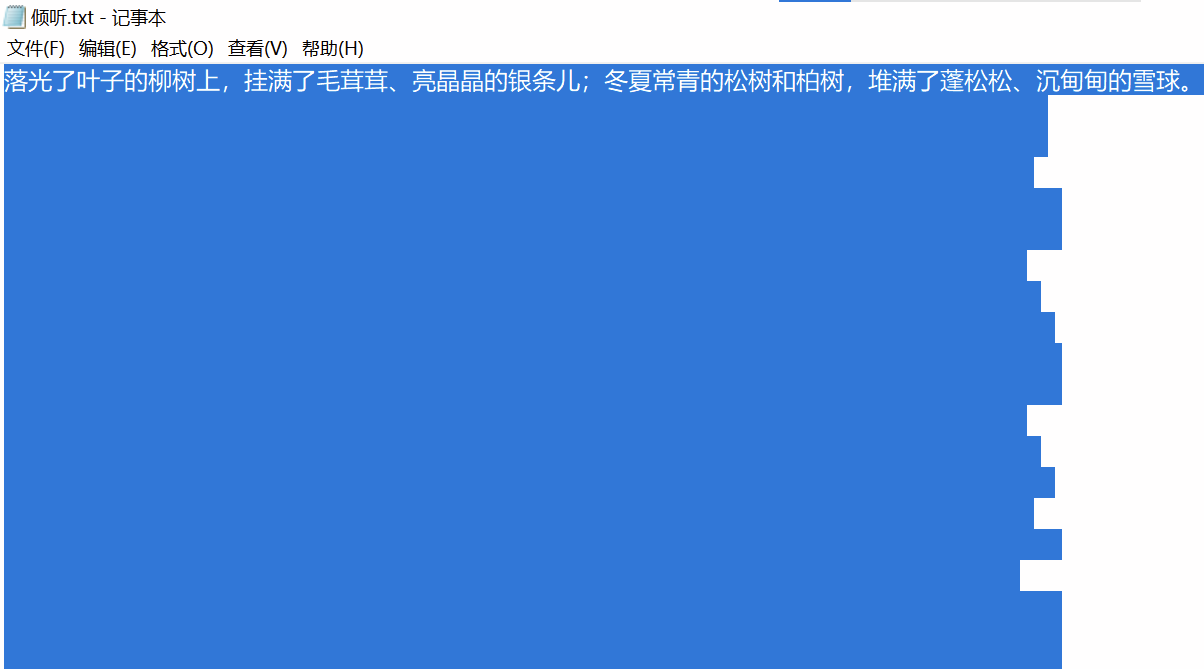

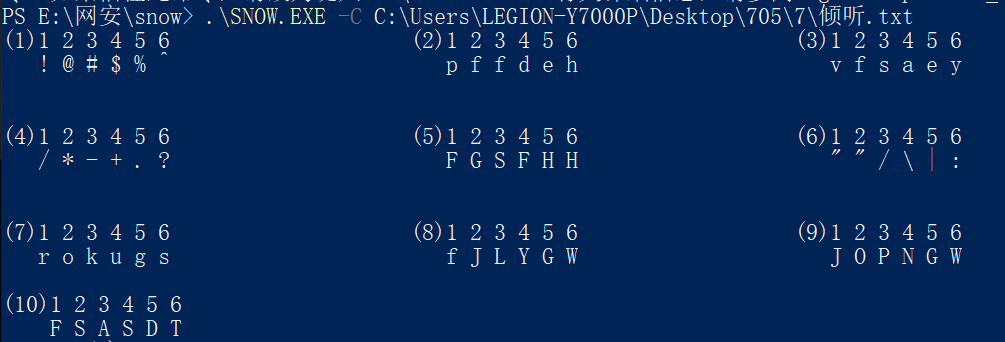

酒桌骰子,ez,答案是四个五,再去看txt,里面是很多空格和tab,是snow隐写

得到密码表,1 5,2 5,3 5,4 5,得到密码为%ee.

打开压缩包,得到两个无后缀文件

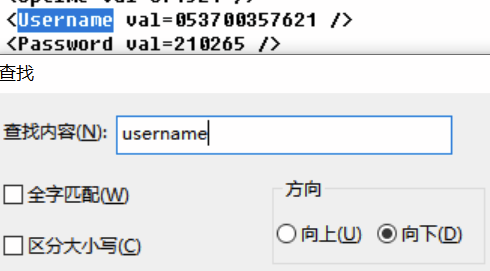

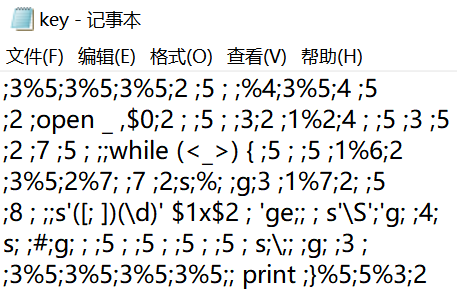

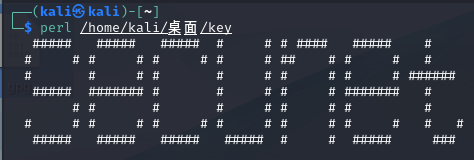

key是混淆的perl代码,在kalikey直接编译,得到密码secunet

另一个文件为gpg,提示为gpg解密,输入密码,得到flag