misc刷题记录

[GKCTF 2021]你知道apng吗

用apngdis_gui.exe分解图片,找到四个二维码(第一张要ps一下)

把扫描结果连起来,得到flag{a3c7e4e5-9b9d-ad20-0327-288a235370ea}

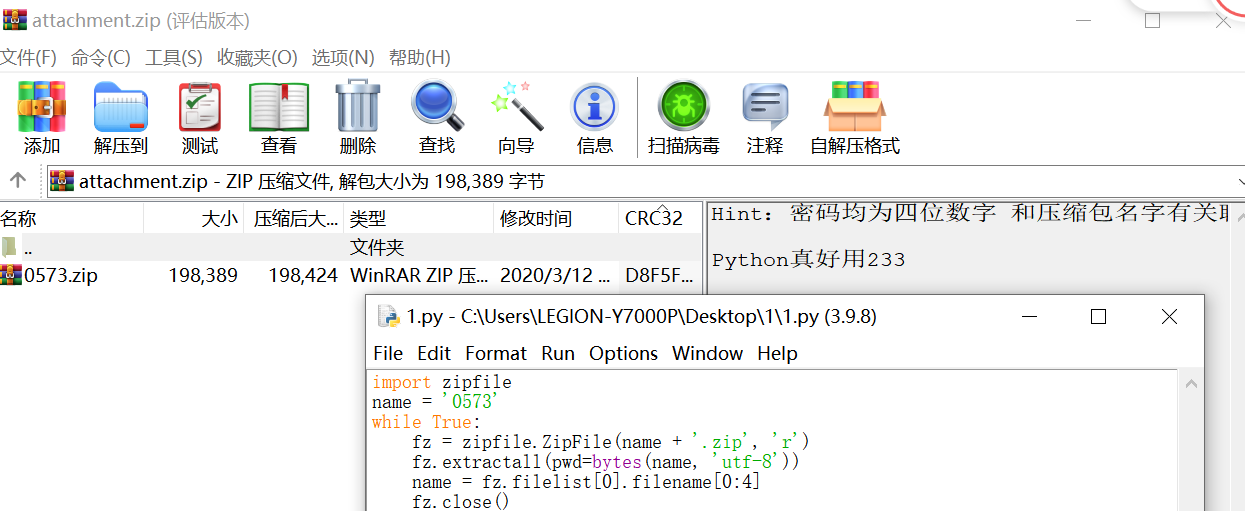

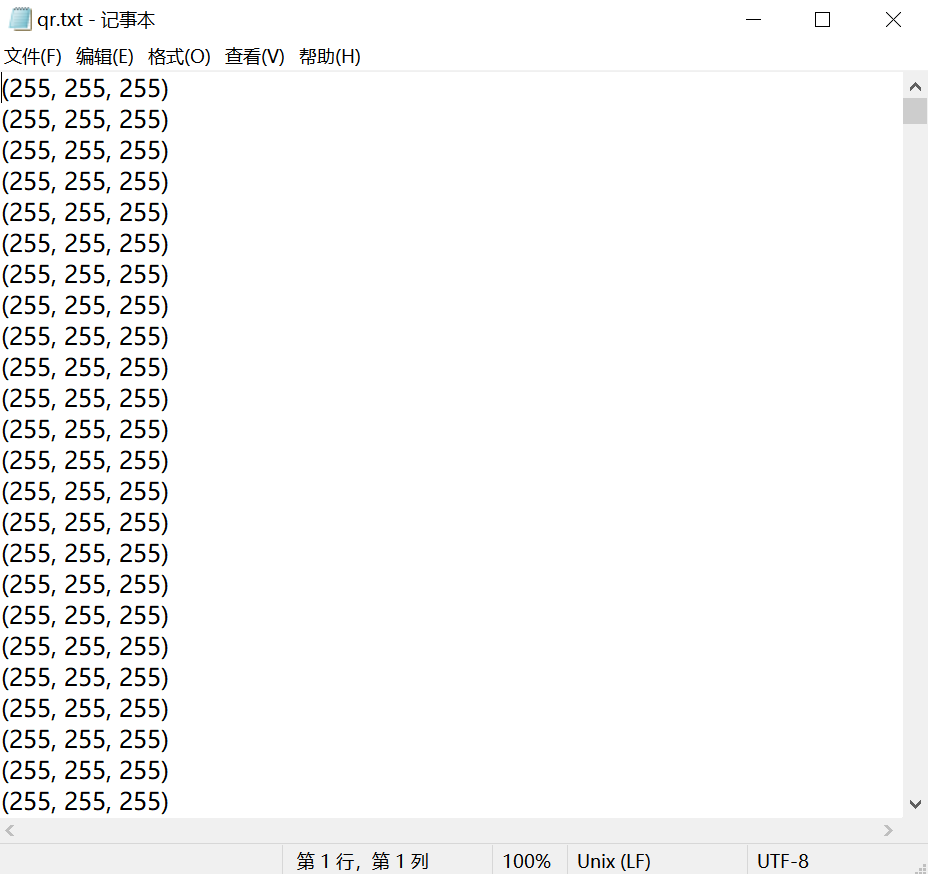

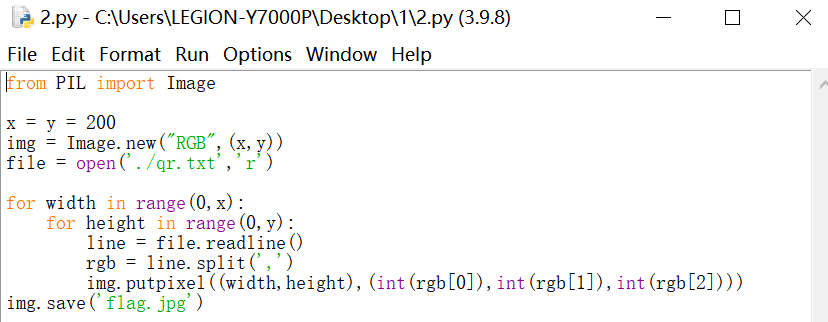

[MRCTF2020]千层套路

套娃爆破zip,找了一个脚本(密码就是zip的名字)

得到qr.txt,找了一个脚本把它画成二维码

扫描二维码,得到flag

间谍启示录

用foremost分离文件,找到flag.exe

运行一下,点开隐藏的项目,得到flag

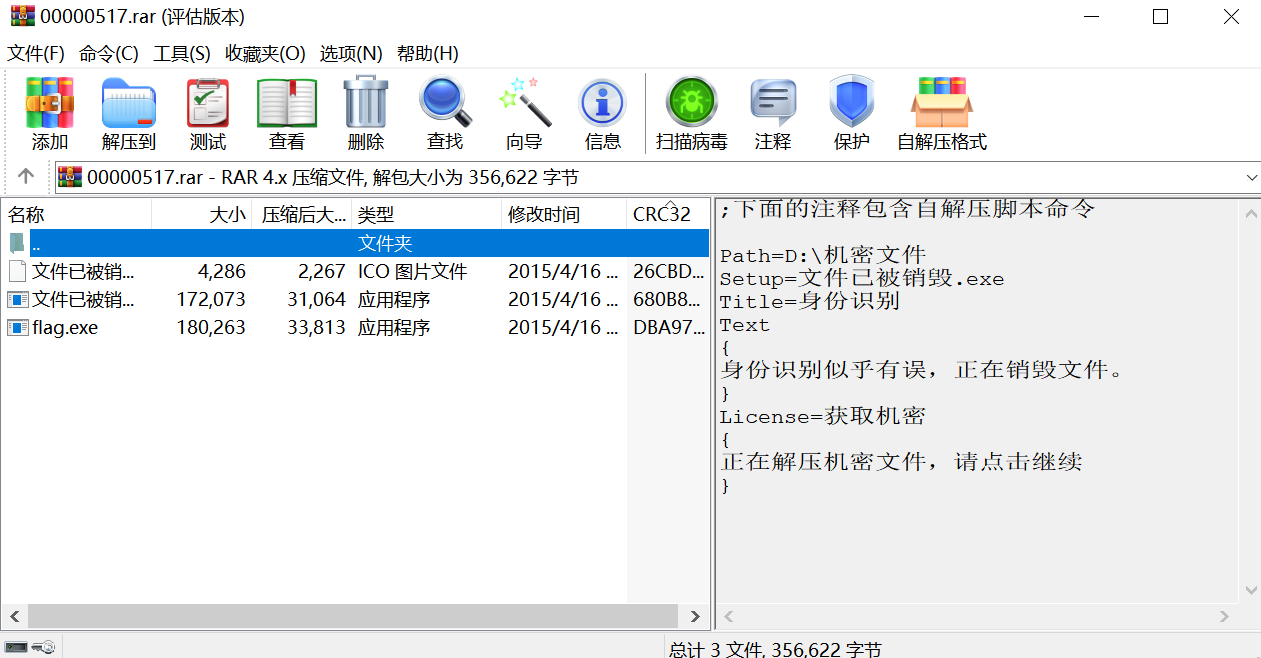

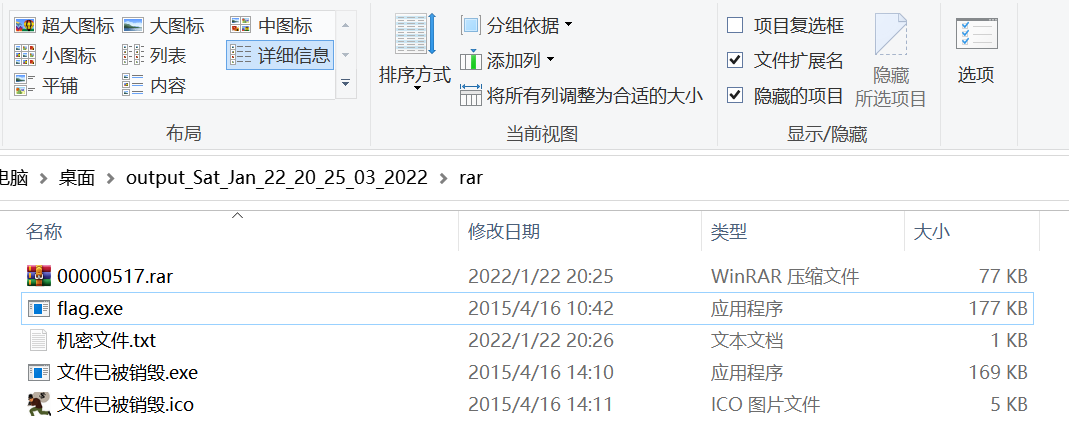

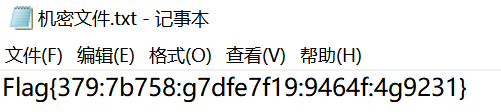

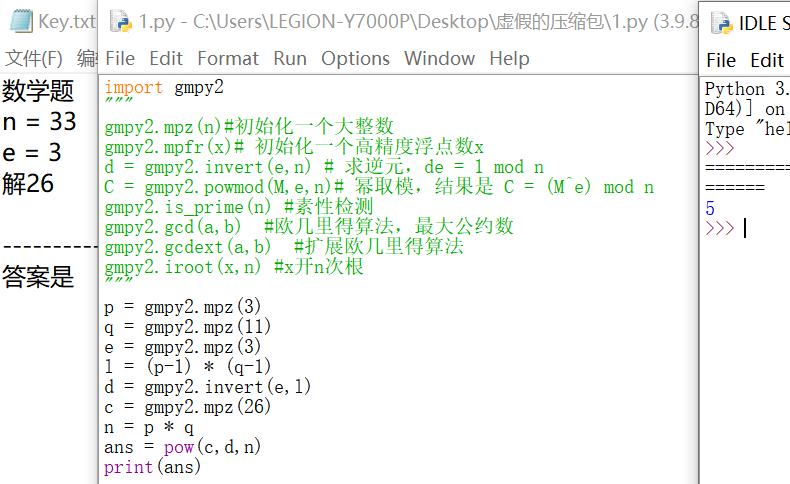

[GUET-CTF2019]虚假的压缩包

虚假的压缩包是伪加密,打开后算出真压缩包密码

打开zip,加长jpg,得到提示^5,用脚本对文件进行异或操作

之后把文本以16进制写成文件,发现是PK头,改后缀为zip,但损坏了,于是改成了doc,发现在文本末藏了东西,改了一下字体颜色,得到flag

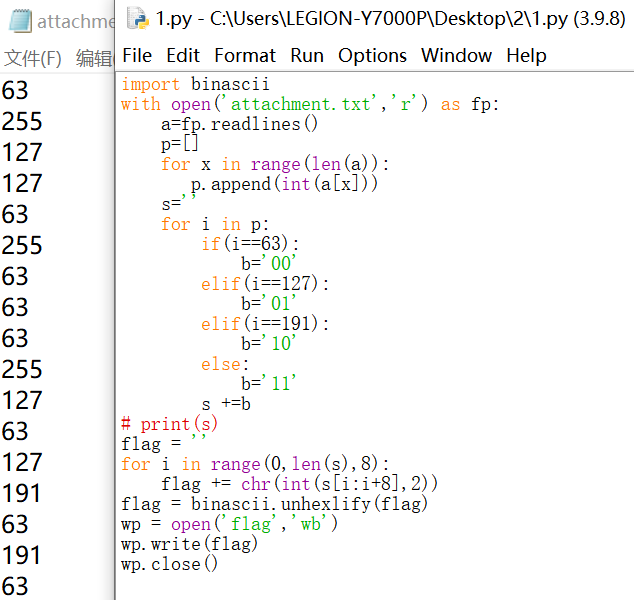

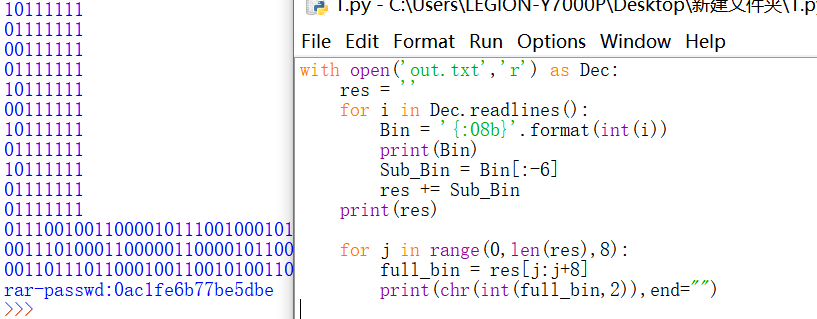

[SWPU2019]Network

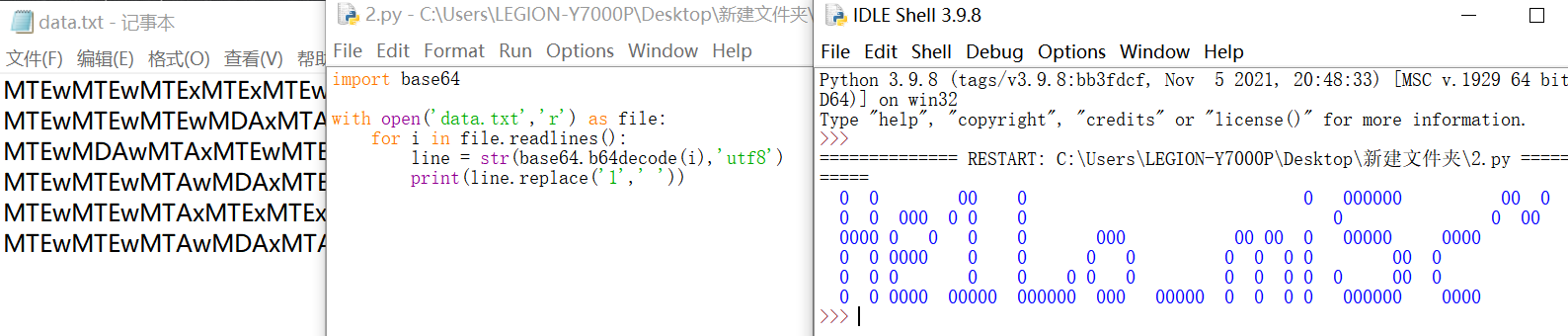

看txt文件,得知是ttl隐写,用脚本解密

用010Editor看出是伪加密的zip,得到要套娃解码的base64,用脚本跑一下,得到flag

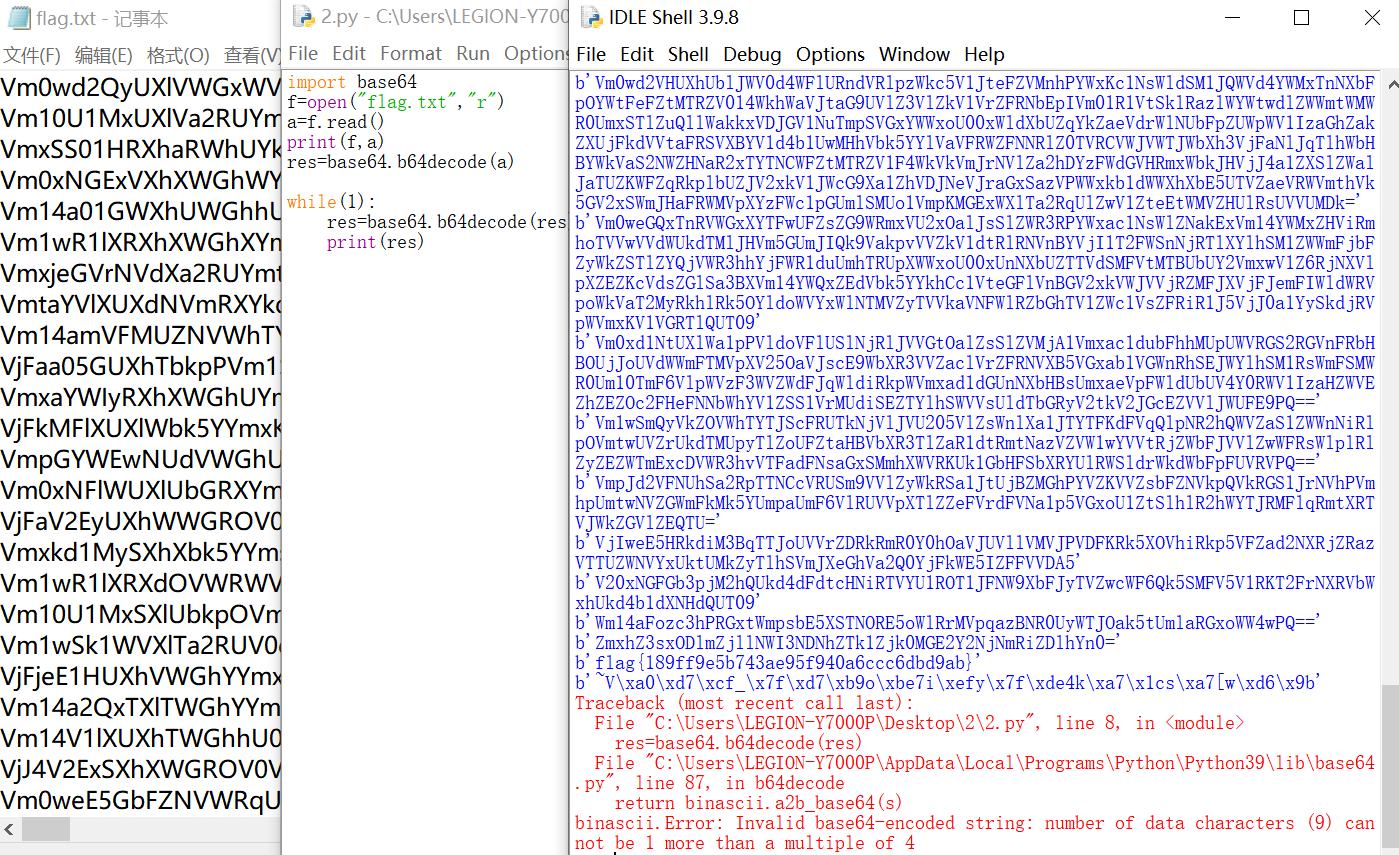

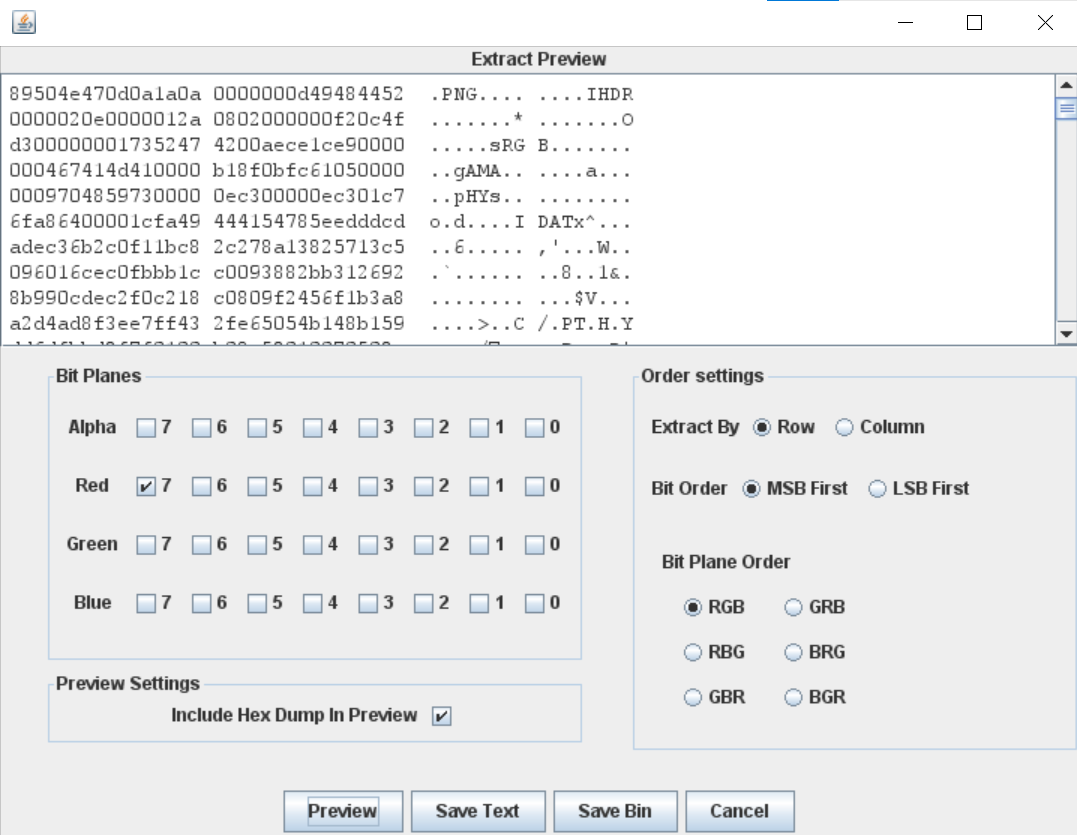

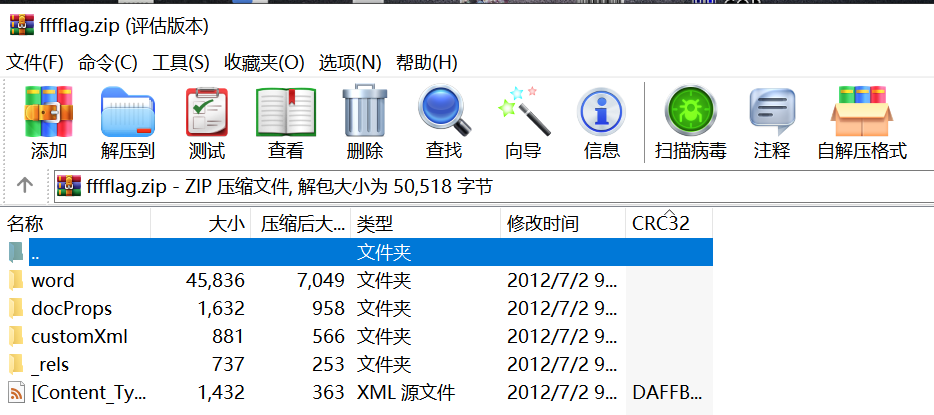

[MRCTF2020]Hello_ misc

一张png和加密的压缩包,用Stegsolve打开png,在red 7通道发现藏有png

但这不是原压缩包的,然后再png里面提取出了一个压缩包,打开发现是TTL隐写,用脚本跑一下

,得到原压缩包密码

打开后发现其实是word文档,改一下后缀,更改字体颜色,找到隐藏密文

用脚本跑一下,得到flag{He1Lo_mi5c~}

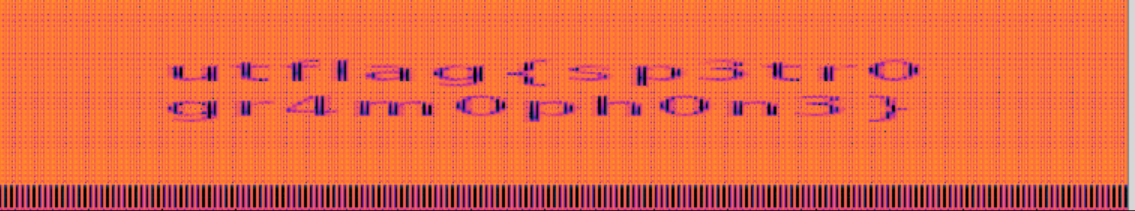

[UTCTF2020]spectogram

用Audacity打开wav文件,分析频谱图,得到flag

[MRCTF2020]Unravel!!

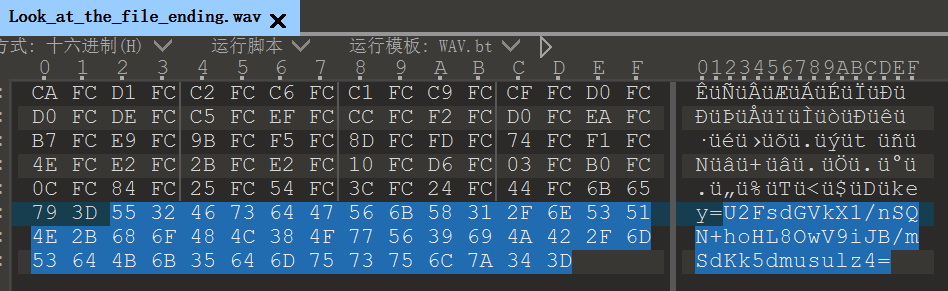

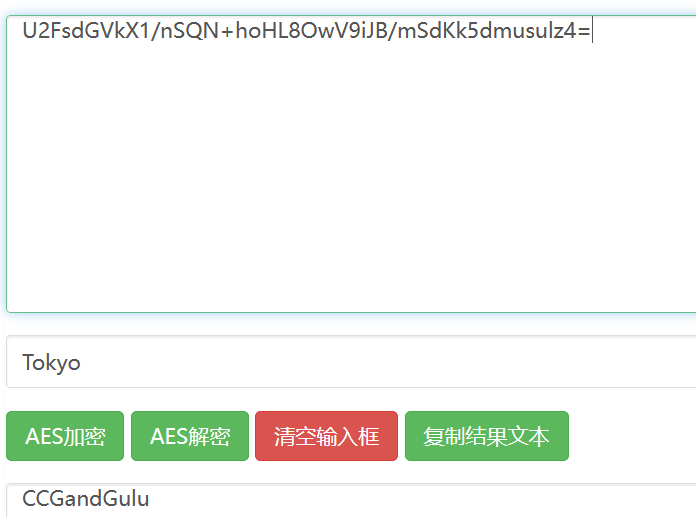

在wav文件末找到密文,把png分离发现一段密码

foremost分离png得到秘钥

进行解码

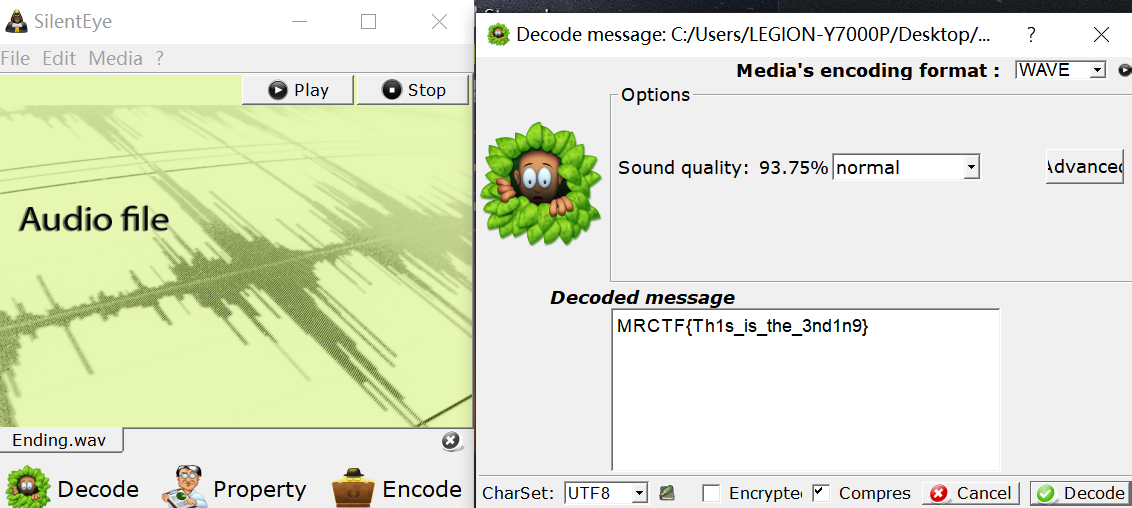

取出wav放入SilentEye,得到flag

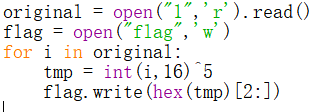

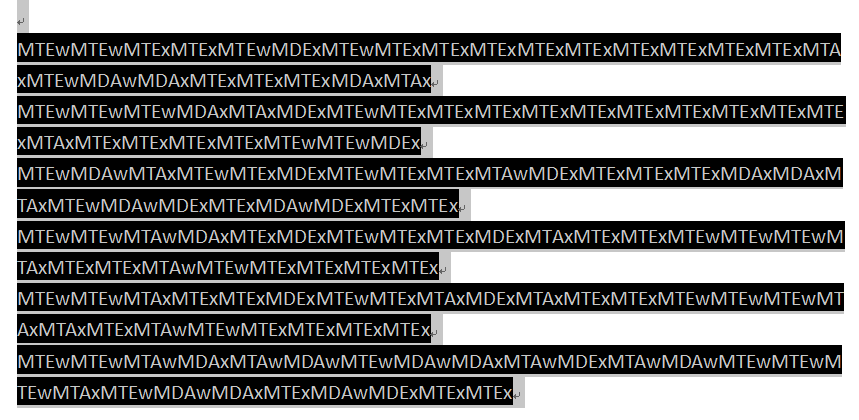

[MRCTF2020]pyFlag

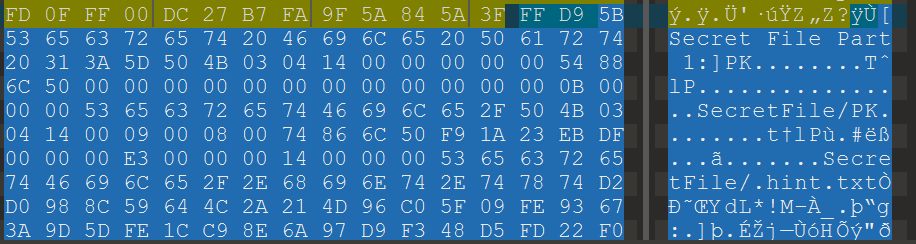

三种jpg末尾均有一部分zip文件数据,都取出来合并

压缩包加密了,直接爆破

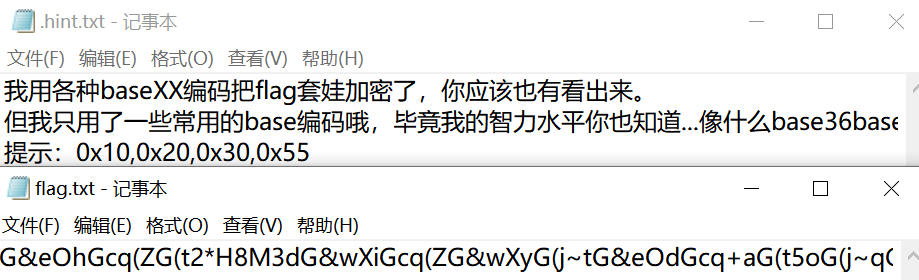

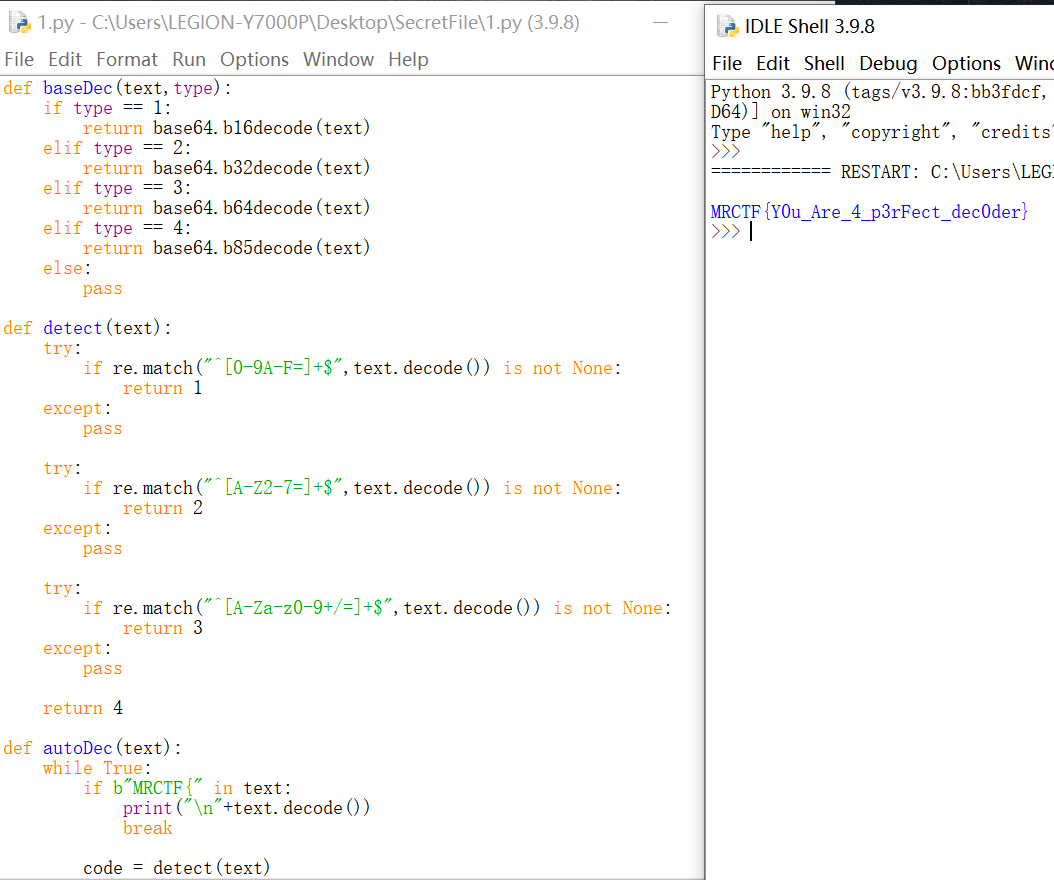

就进行base16,base32,base64,base85解码,用了大佬的脚本跑出了flag

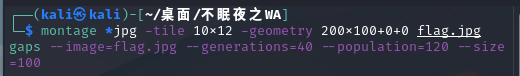

[MRCTF2020]不眠之夜

拼图题,利用kali的montage指令将图片合在一起和gaps指令进行拼图,得到flag