misc刷题记录

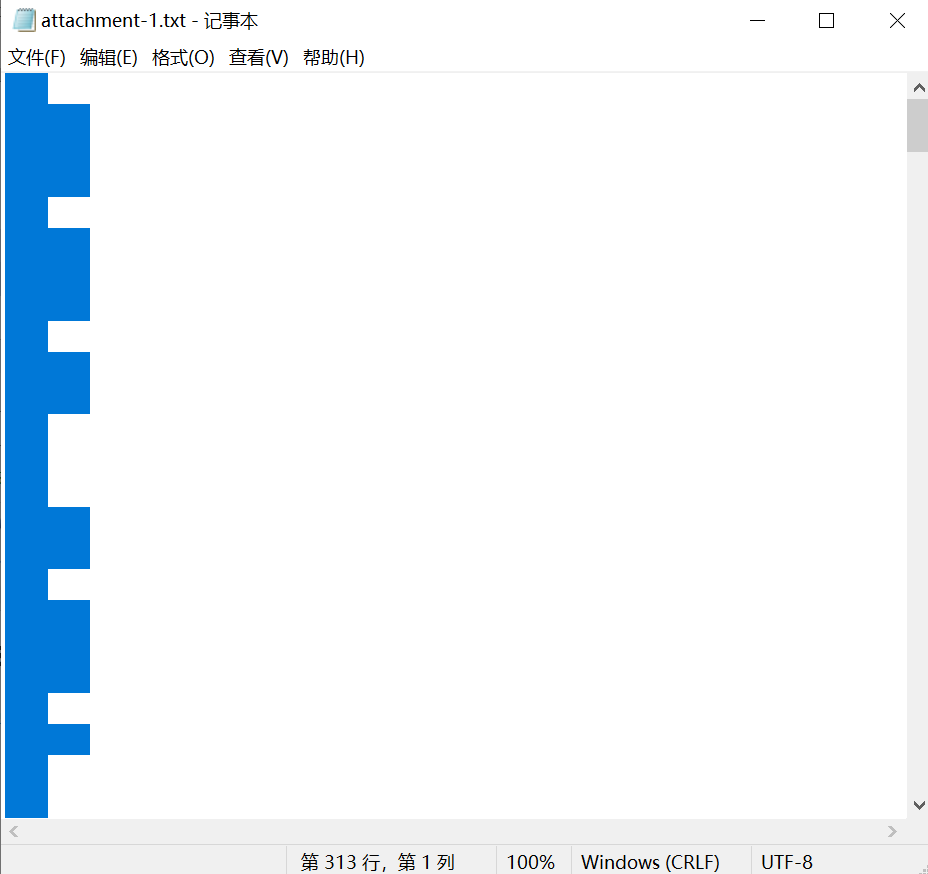

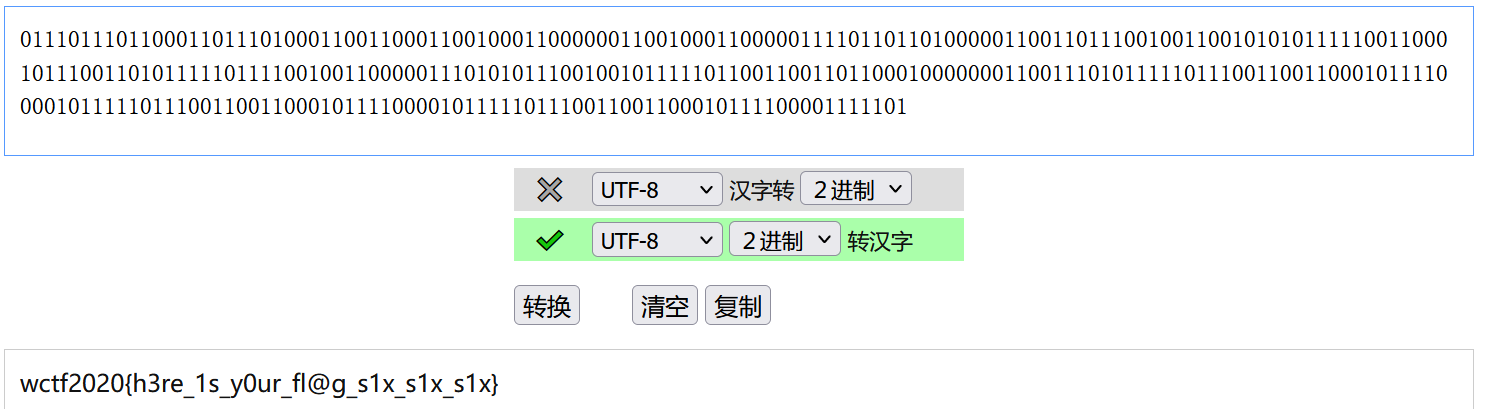

[WUSTCTF2020]spaceclub

长短空格组合的txt,可能是二进制

长空格为1,短空格为0,替换一下进行二进制解码得到flag

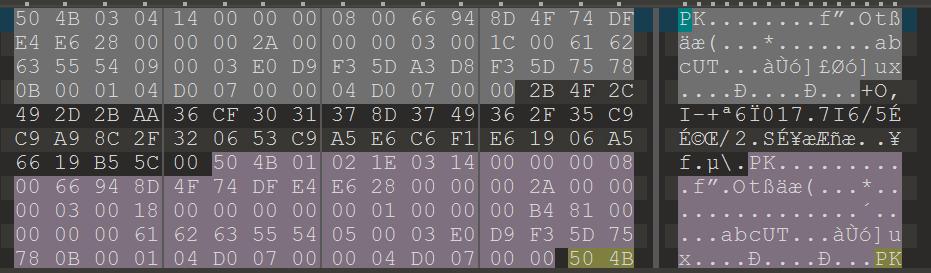

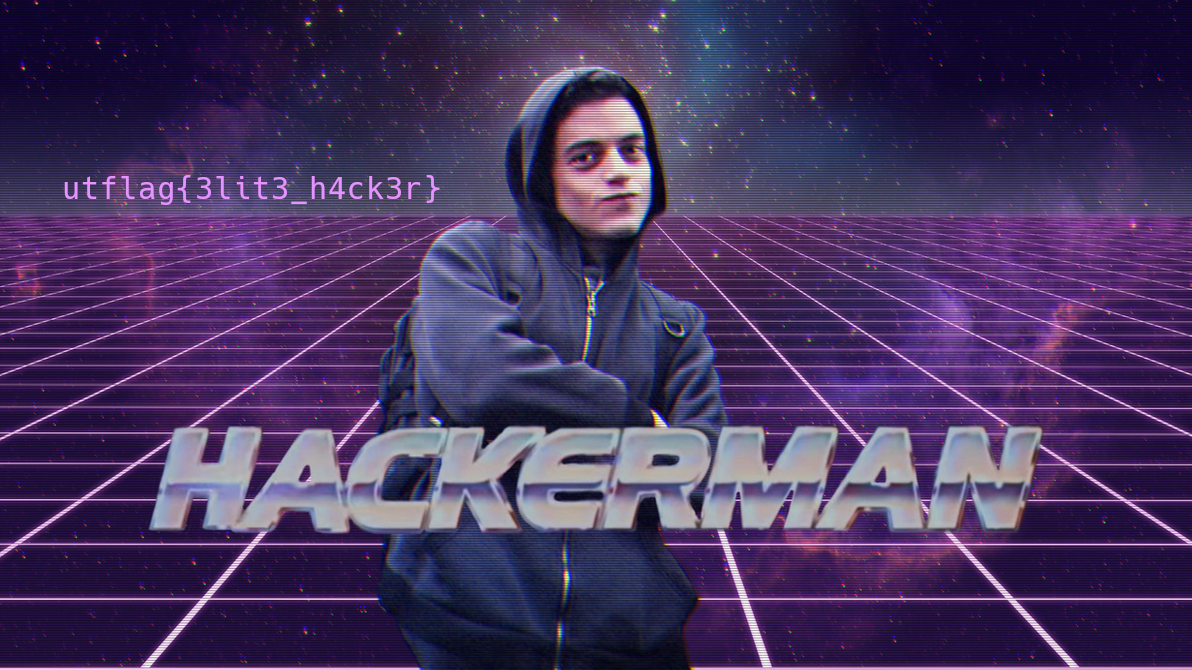

[UTCTF2020]docx

给了docx文件,但没什么用,用010Editor打开,发现是PK头,是个zip,修改一下后缀

在media文件夹里找到了带有flag的图片

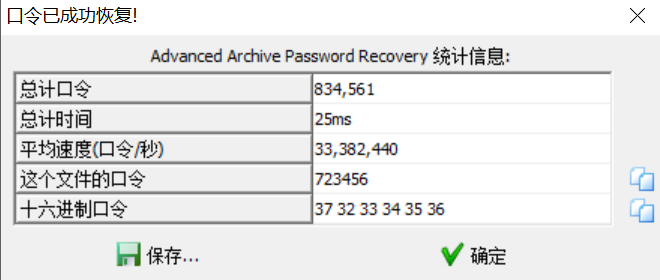

[GUET-CTF2019]zips

真加密的zip,直接爆破得到密码

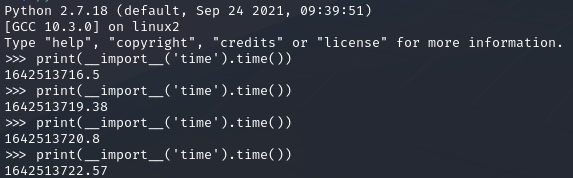

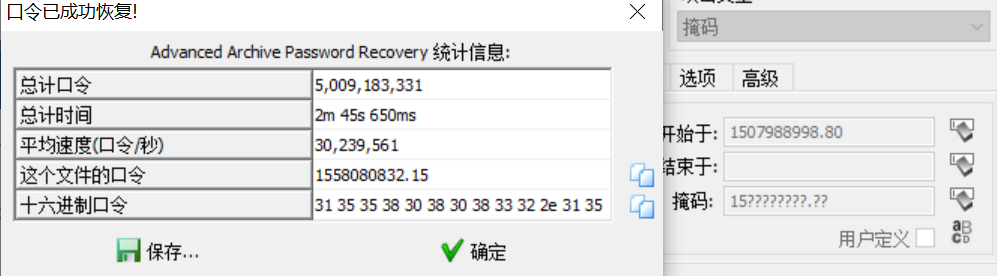

里面有一个伪加密的zip和一段代码,用010Editor解决伪加密,里面还有一个加密的zip,直接爆破没用,再运行了一下代码

查阅资料得知这是python的时间戳,应该是利用时间戳进行掩码爆破,当时是2019年,早很多,同时进行了15????????.??和16????????.??的掩码爆破,得到密码

打开zip,得到flag

百里挑一

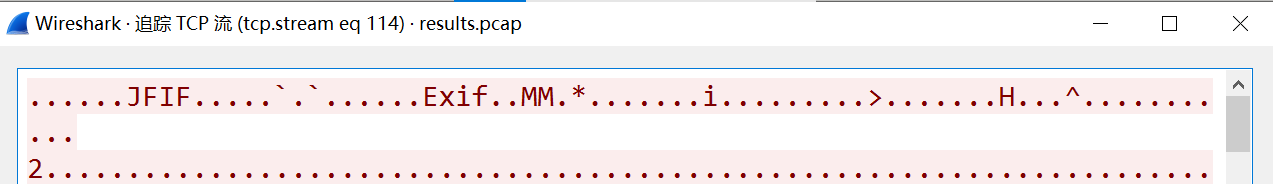

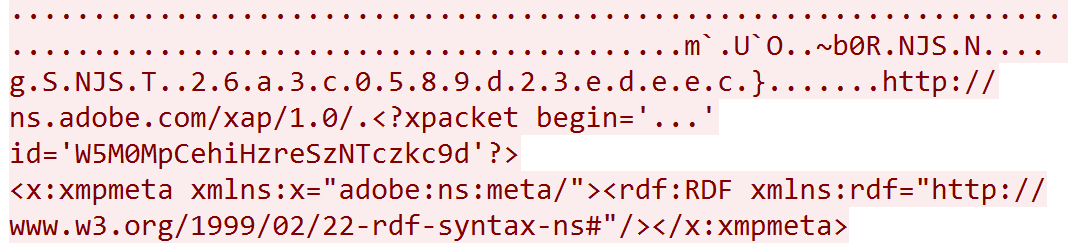

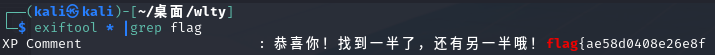

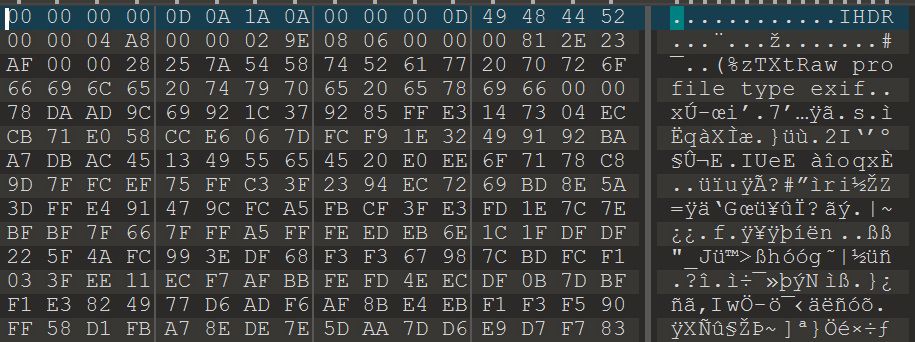

流量分析,在追踪TCP的第114流时发现了exif的提示和好像是后半段的flag

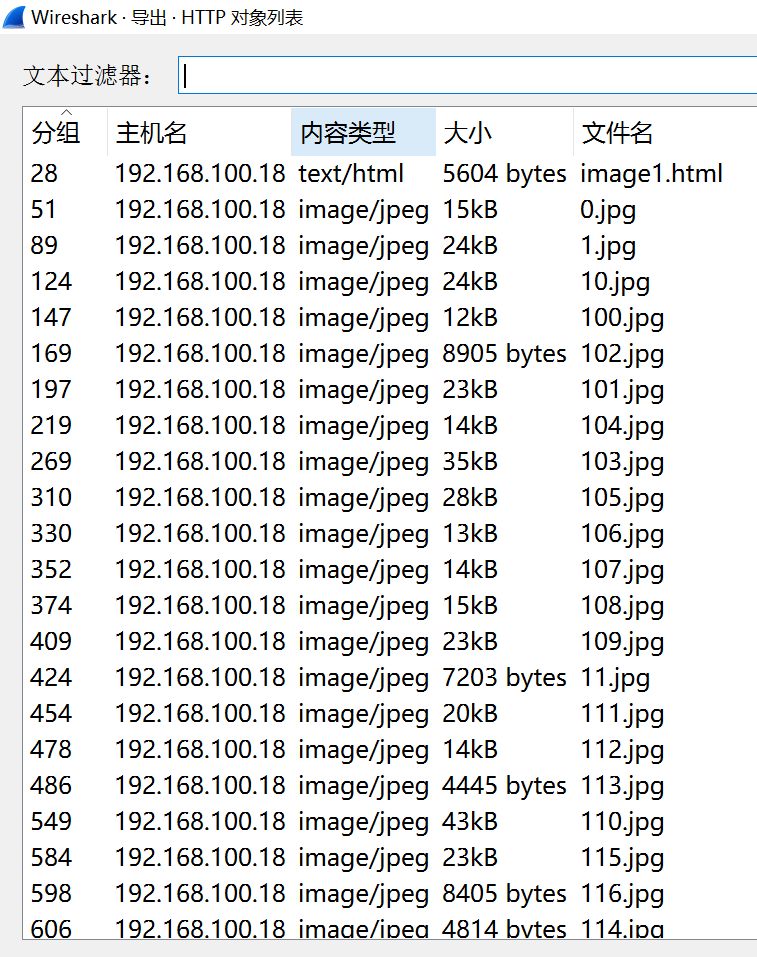

导出http,是好多张图片,用exiftool找到了前半段flag

组合起来得到完整的flag{ae58d0408e26e8f26a3c0589d23edeec}

[RCTF2019]draw

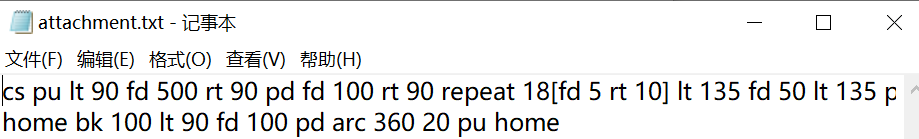

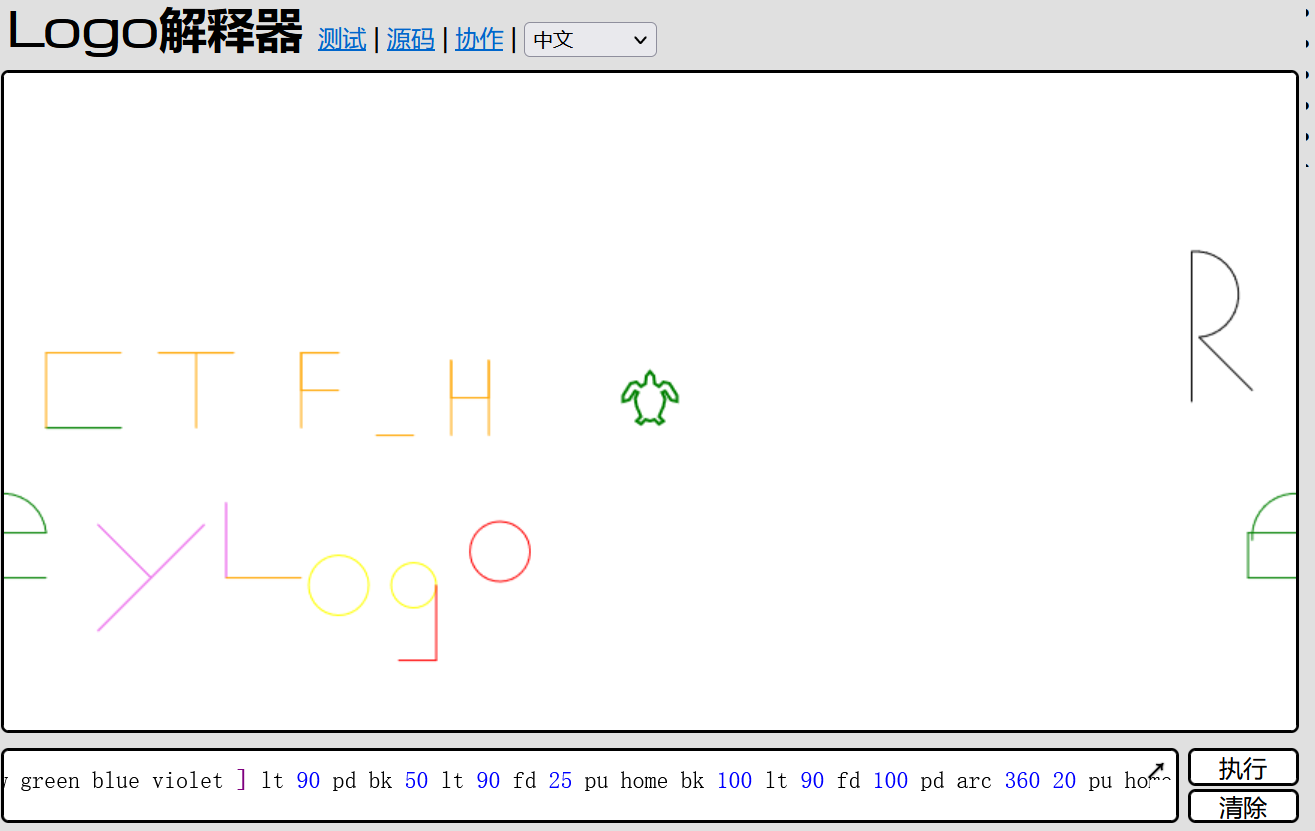

拿到一串"代码",查阅资料后得知这是Logo代码

用Logo解释器运行一下,得到flag{RCTF_HeyLogo}

[SUCTF 2019]Game

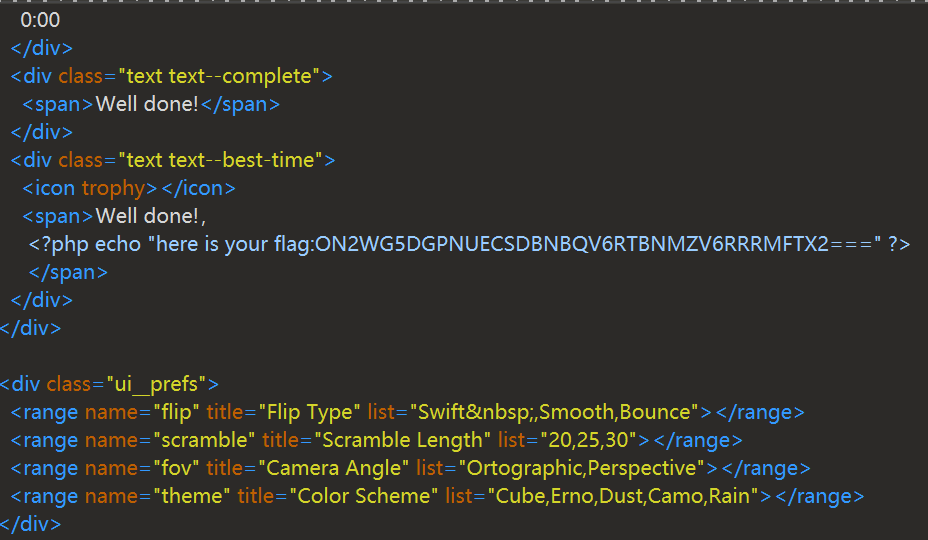

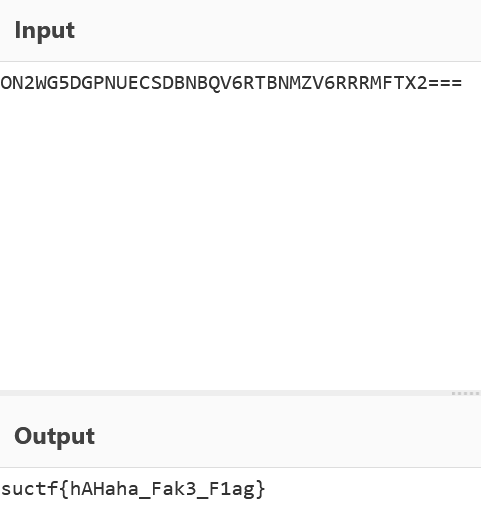

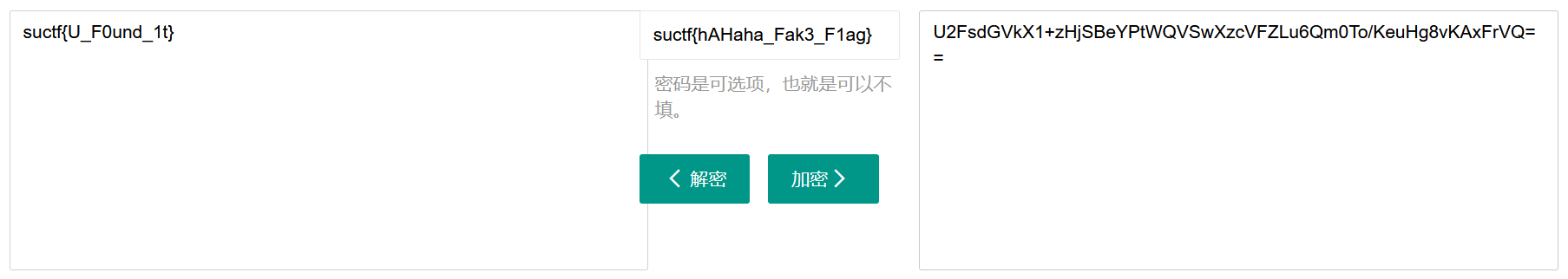

用010Editor打开index.html,发现base64,解码后得到了假的flag

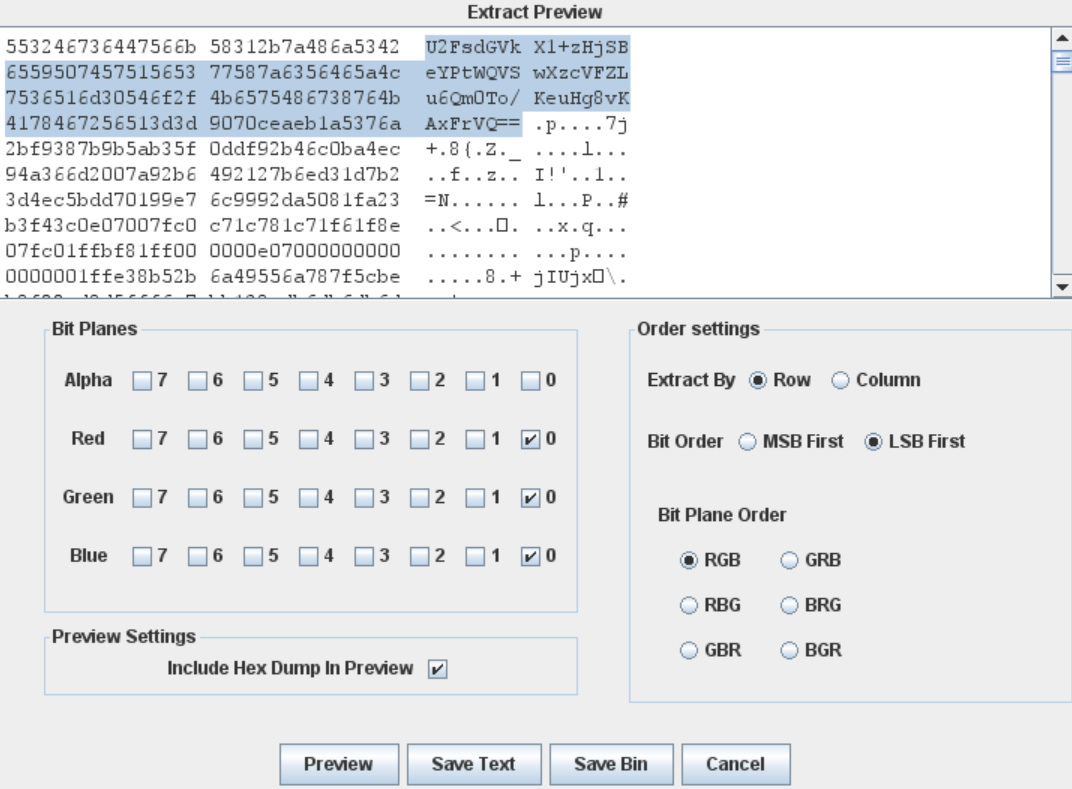

用Stegsolve打开png,也在0通道找了似乎是base64的密文,但解码后没有信息

查阅后得知U2FsdGVkX1是DES加密,秘钥则是前面的假flag,最终得到真flag

[UTCTF2020]file header

损坏的png,用010Editor打开,发现少了文件头,改成89504E47

打开png,直接得到flag

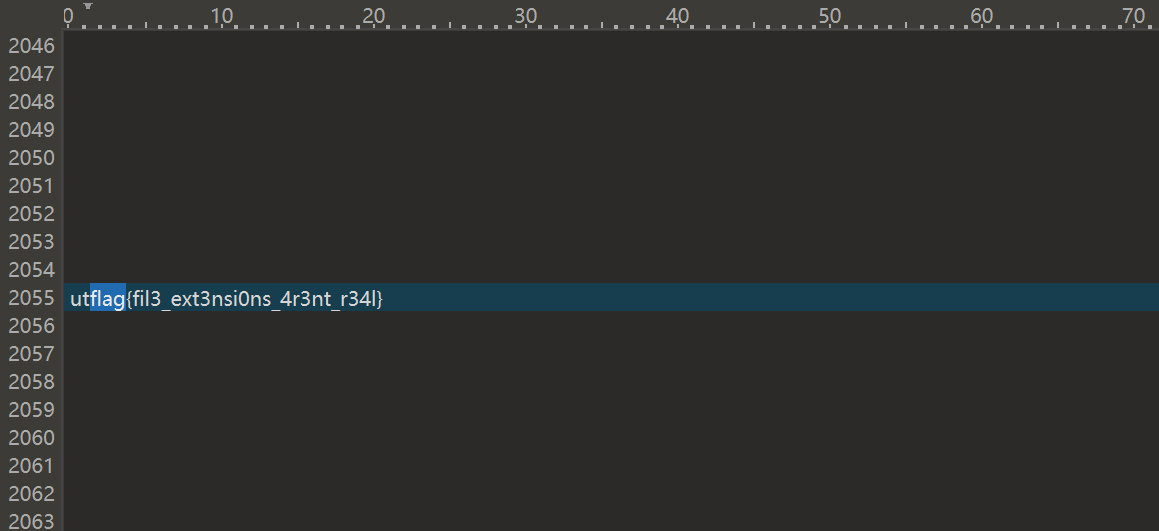

[UTCTF2020]basic-forensics

得到了一个损坏的jpeg,用010Editor打开,发现是文本,直接搜索到flag

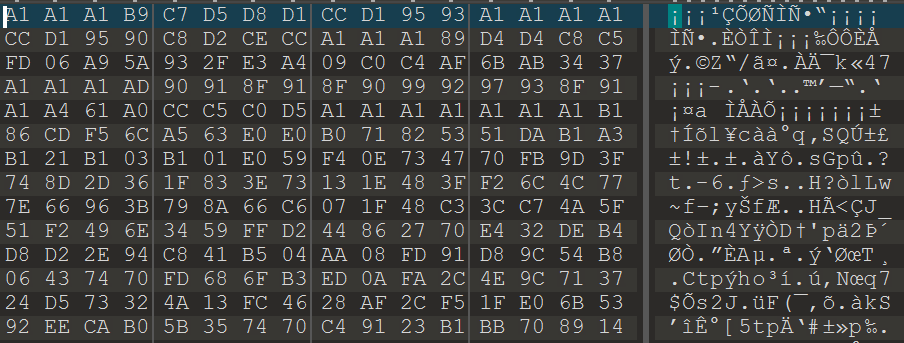

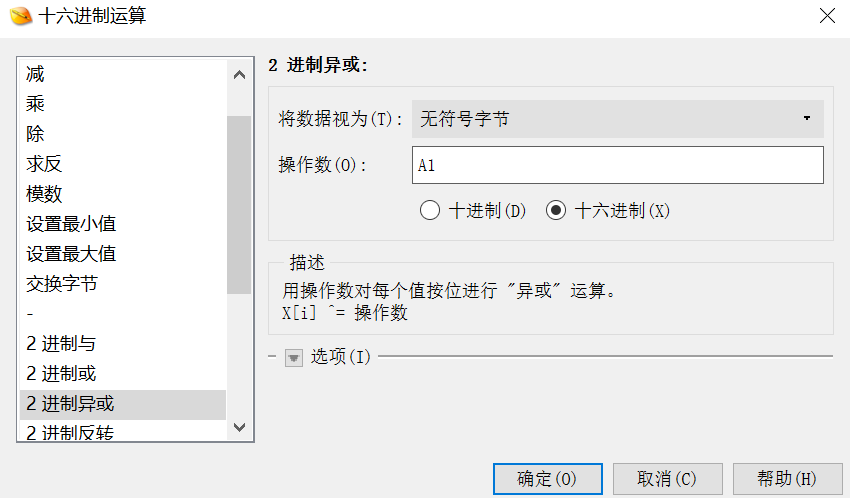

[ACTF新生赛2020]music

损坏的m4a文件,用010Editor打开,发现有好多A1

进行二进制异或,修复文件

打开音频,听到:actfabcdfghijk

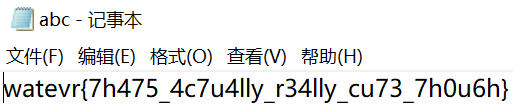

[watevrCTF 2019]Evil Cuteness

用010Editor打开jpg,发现末尾藏了一个zip

提取出来打开,直接得到flag