misc刷题记录

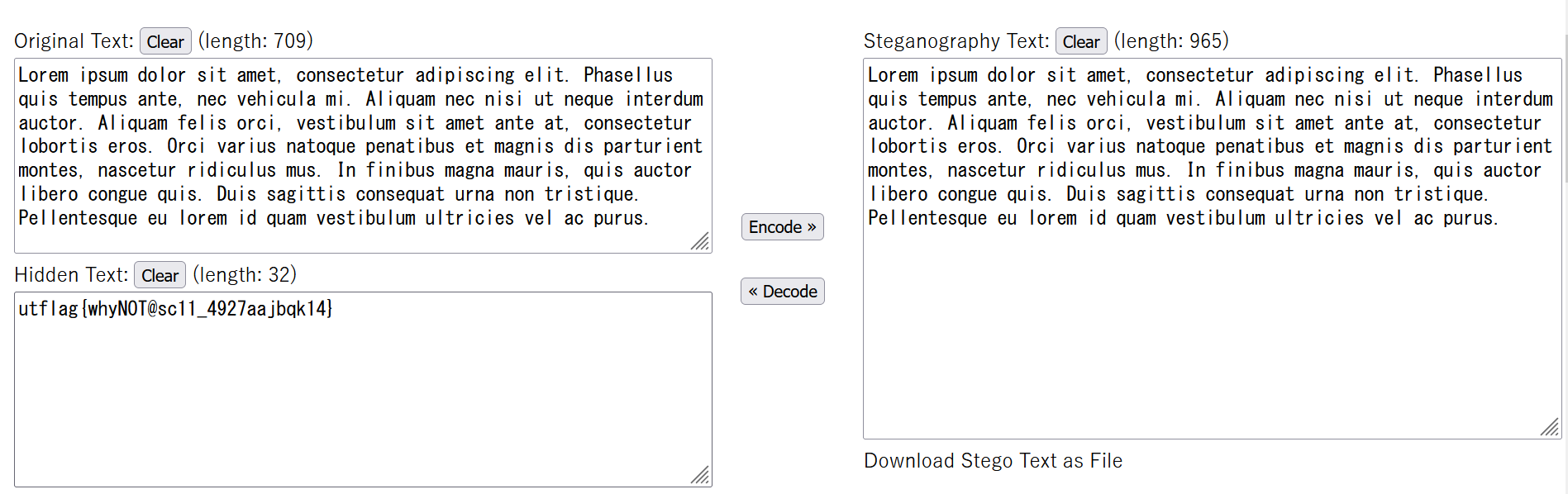

[UTCTF2020]zero

一个txt文件,看这题目可能是零宽度隐写,放进kali看看

直接进行零宽度,得到flag

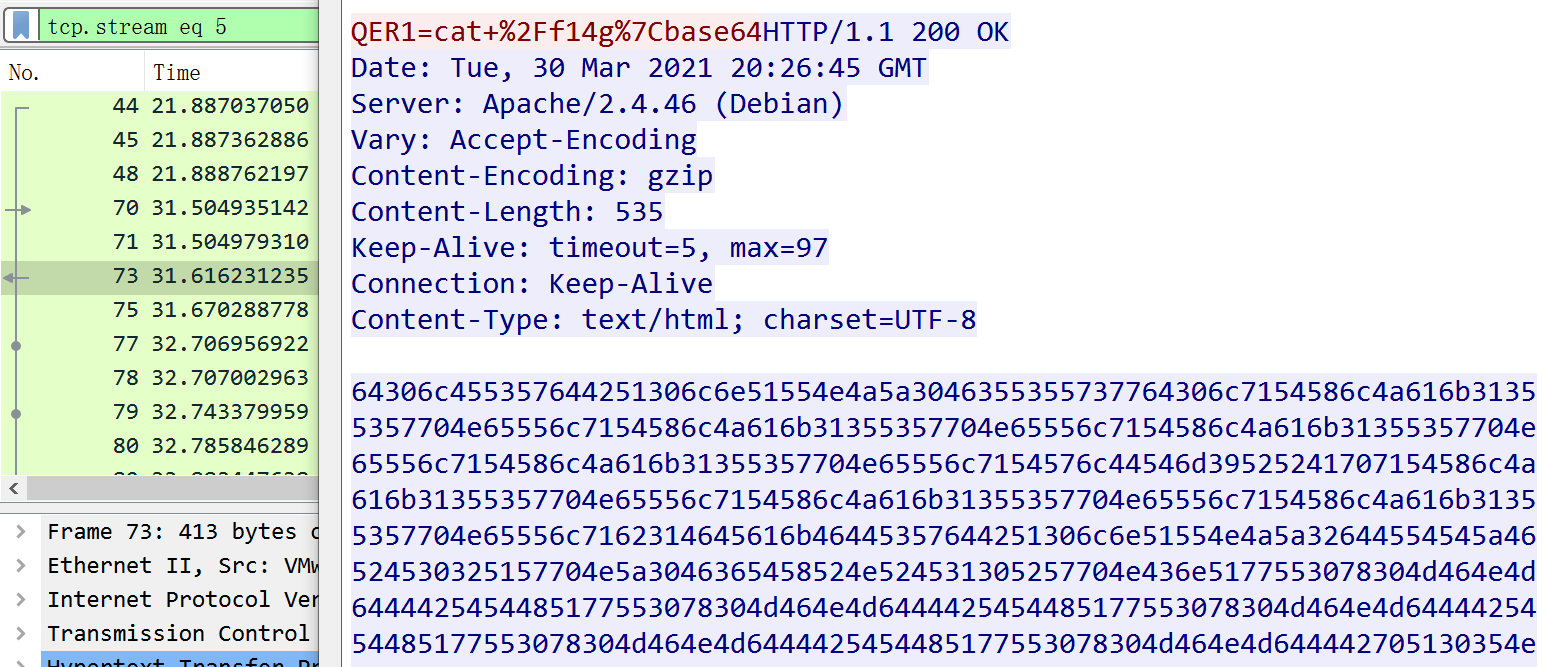

[GKCTF 2021]签到

流量分析,在第五个http流发现有16进制的数据流

解出来的应该是被倒序的base64

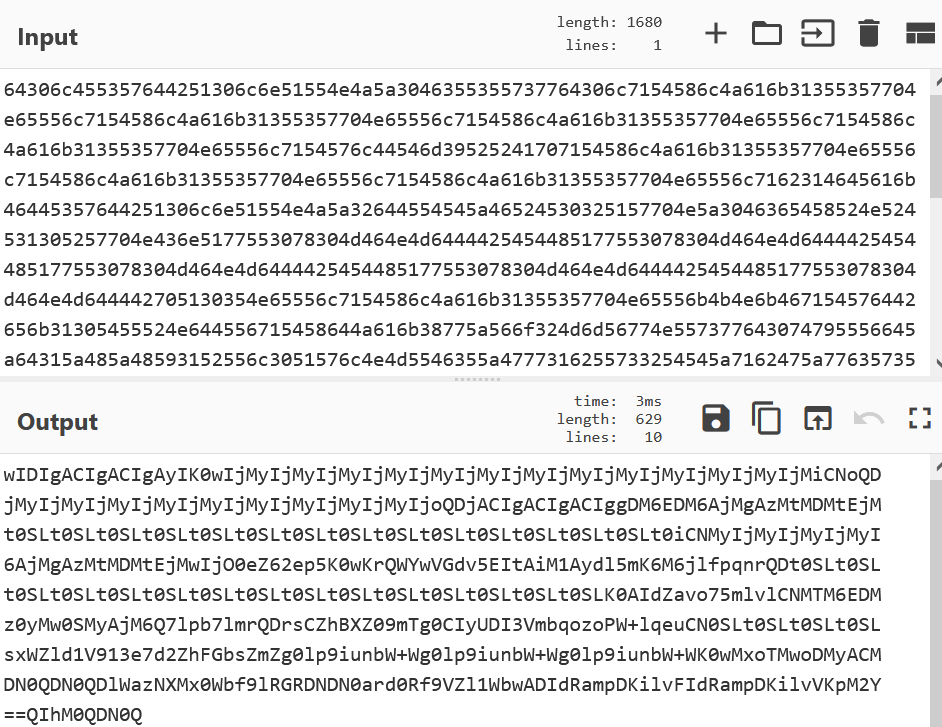

把他们逆回来

a='wIDIgACIgACIgAyIK0wIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMiCNoQD' b='jMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjoQDjACIgACIgACIggDM6EDM6AjMgAzMtMDMtEjM' c='t0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0iCNMyIjMyIjMyIjMyI' d='6AjMgAzMtMDMtEjMwIjO0eZ62ep5K0wKrQWYwVGdv5EItAiM1Aydl5mK6M6jlfpqnrQDt0SLt0SL' e='t0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLK0AIdZavo75mlvlCNMTM6EDM' f='z0yMw0SMyAjM6Q7lpb7lmrQDrsCZhBXZ09mTg0CIyUDI3VmbqozoPW+lqeuCN0SLt0SLt0SLt0SL' g='sxWZld1V913e7d2ZhFGbsZmZg0lp9iunbW+Wg0lp9iunbW+Wg0lp9iunbW+WK0wMxoTMwoDMyACM' h='DN0QDN0QDlWazNXMx0Wbf9lRGRDNDN0ard0Rf9VZl1WbwADIdRampDKilvFIdRampDKilvVKpM2Y' i='==QIhM0QDN0Q' print(a[::-1]) print(b[::-1]) print(c[::-1]) print(d[::-1]) print(e[::-1]) print(f[::-1]) print(g[::-1]) print(h[::-1]) print(i[::-1])

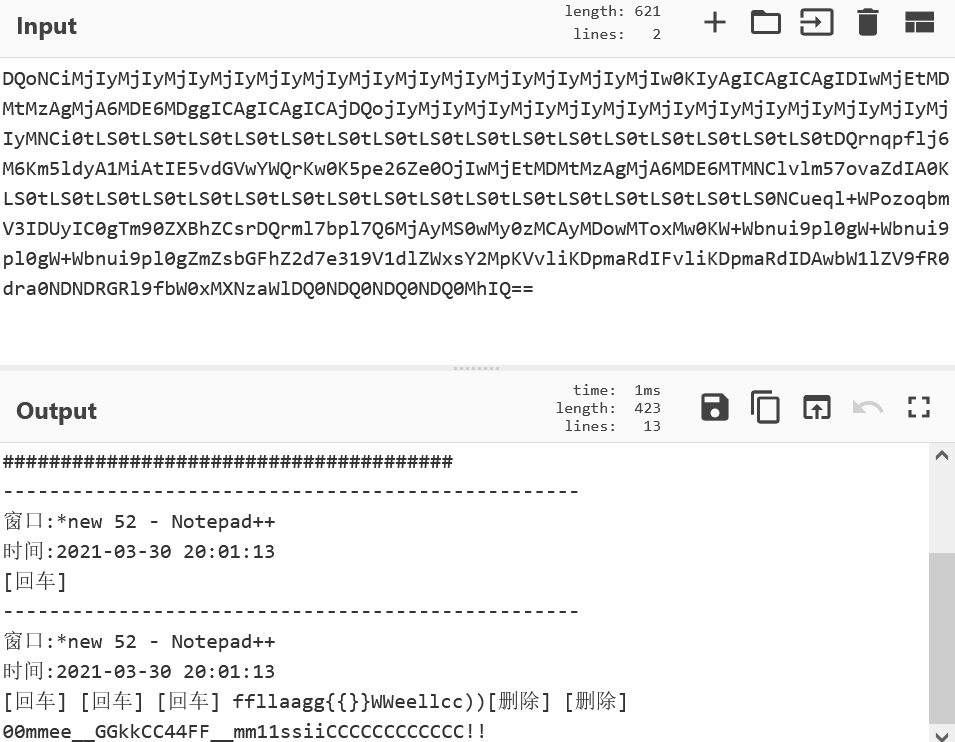

再解码得到双写的flag

整理一下得到flag{Welc0me_GkC4F_m1siCCCCCC!}

[INSHack2018]DCorp - Stage 1

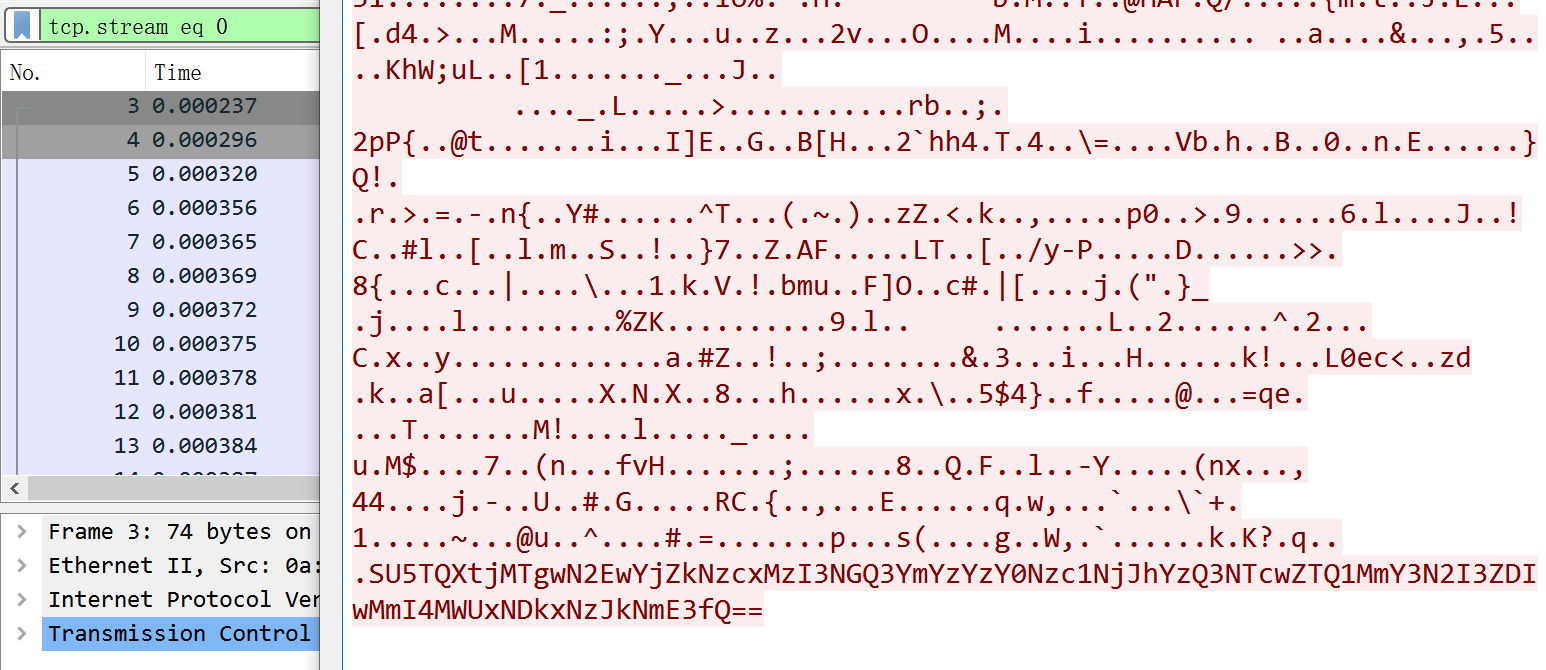

流量分析,追踪TCP流,发现底部的base64编码

解码一下,直接得到flag

[SUCTF2018]followme

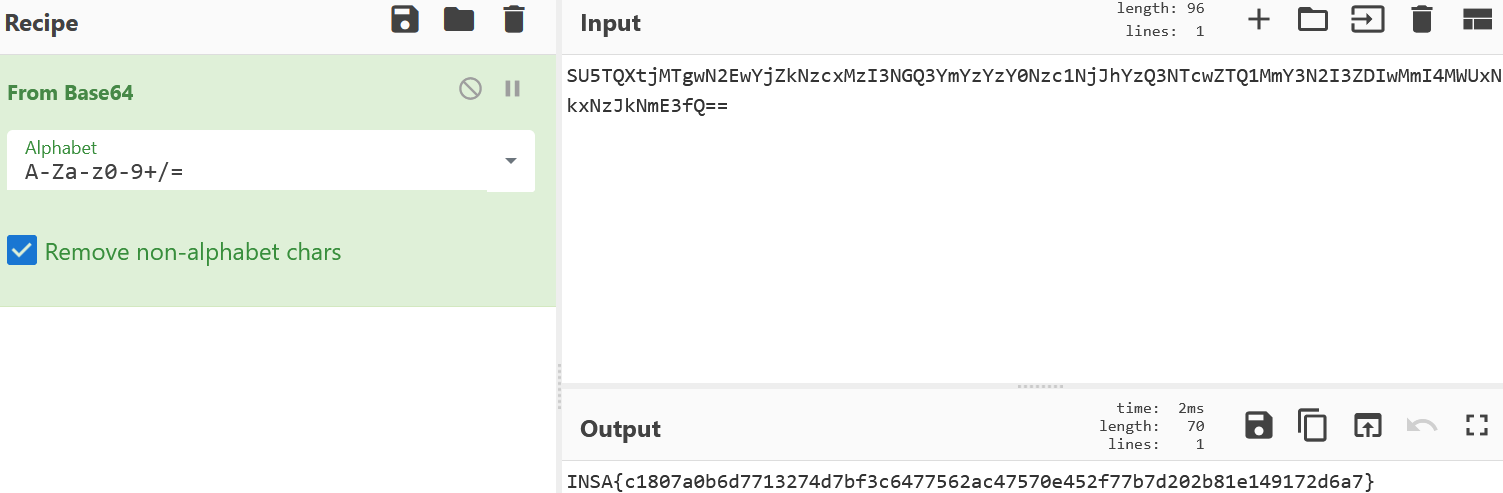

流量分析,导出了所有http文件

在kali里查找存在“CTF”或“flag”的文件,直接找到flag

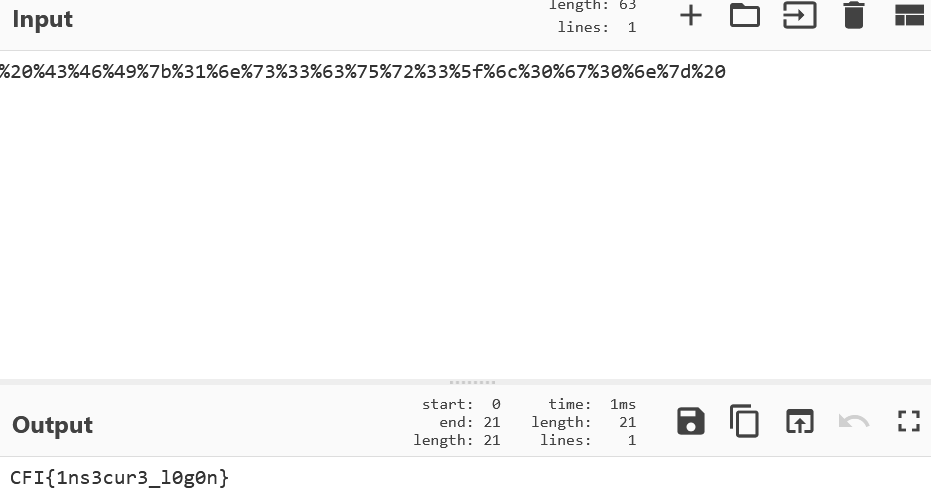

[CFI-CTF 2018]webLogoncapture

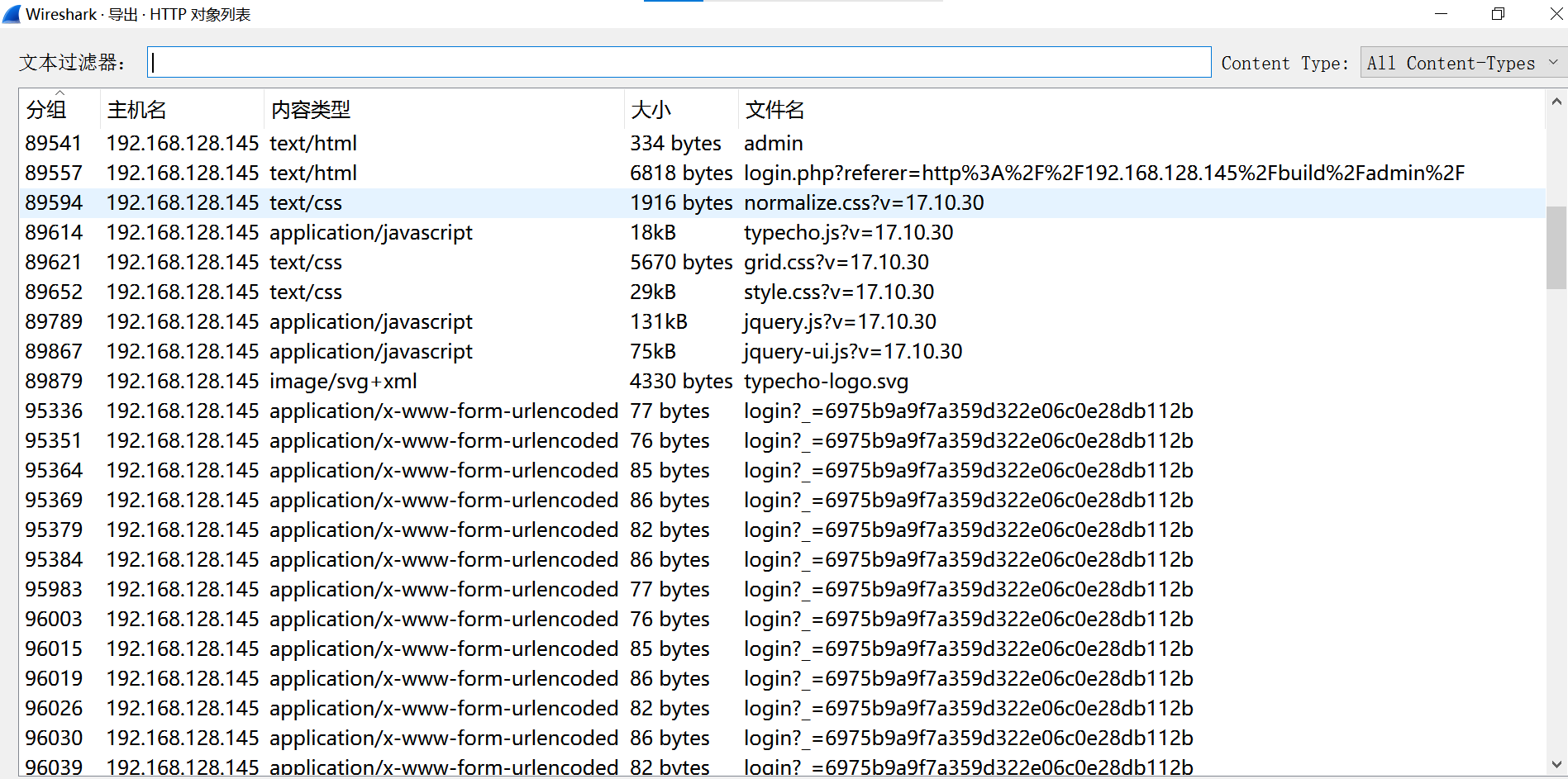

流量分析,追踪TCP流,发现URL加密的密文

解码一下,得到flag

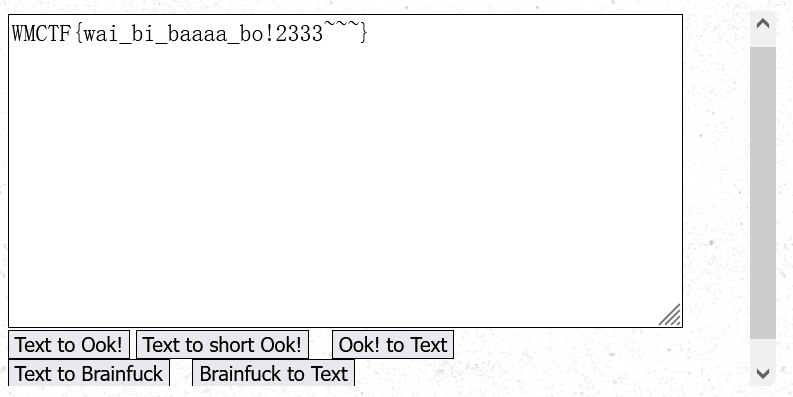

[WMCTF2020]行为艺术

得到一张高度有问题的图片,用010Editor修改一下

开头是504B,这应该zip的十六进制数据,识别加修正得到一个伪加密的zip,顺便解决了伪加密,得到txt文件

进行brainfuck解码,得到flag

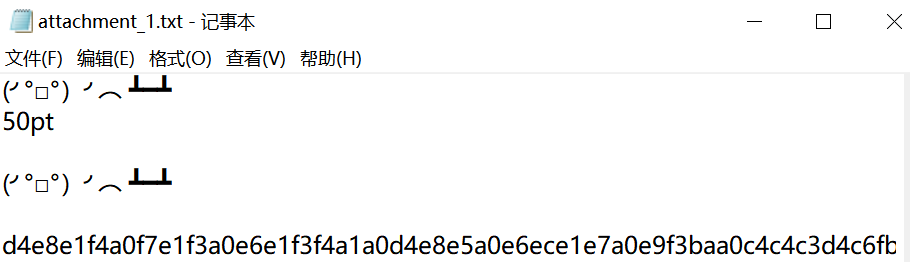

[DDCTF2018](╯°□°)╯︵ ┻━┻

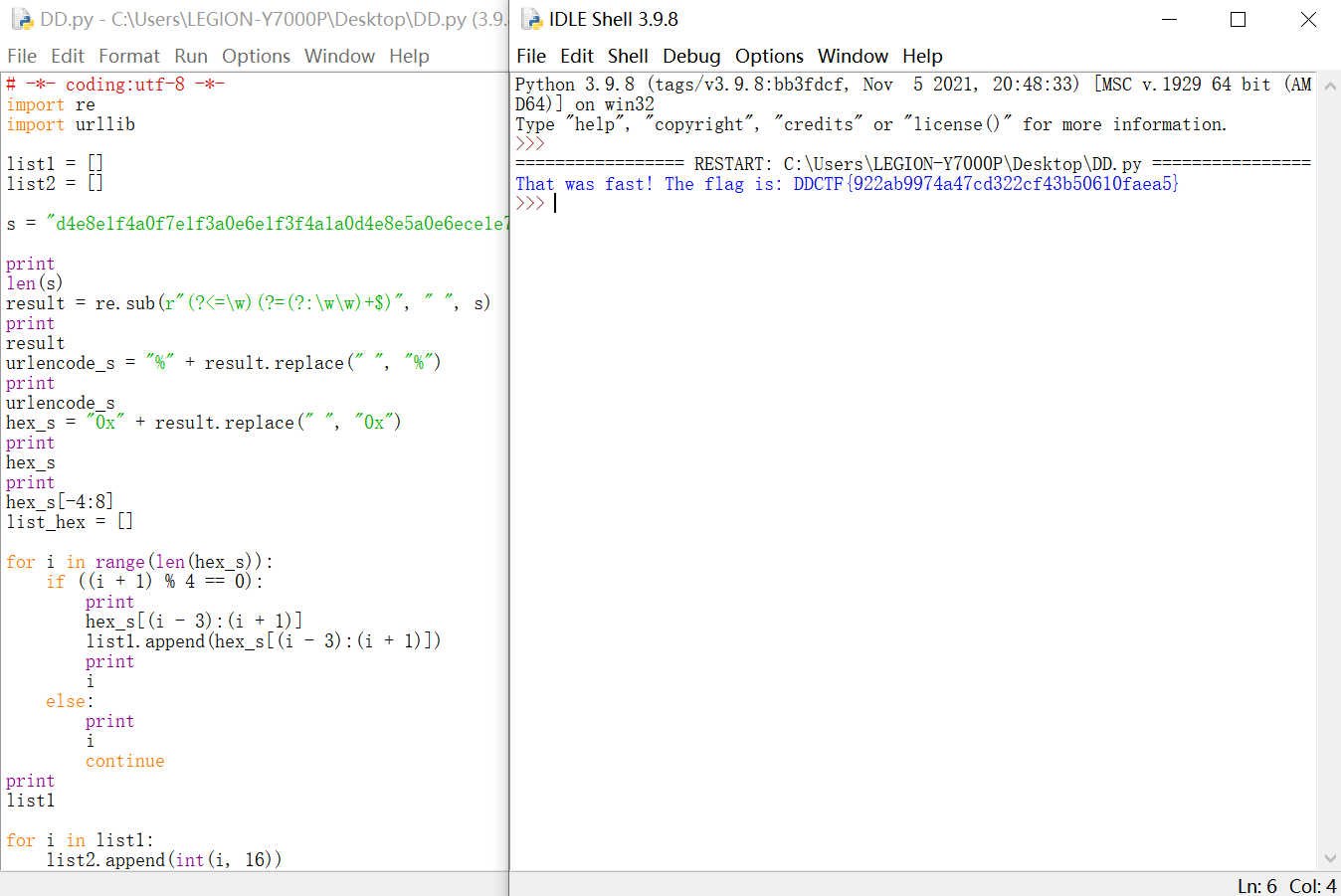

套娃解码

原理是16进制转10进制,再减去128求出ascii码对应的字符(找了一个脚本算了出来)

[INSHack2018]Self Congratulation

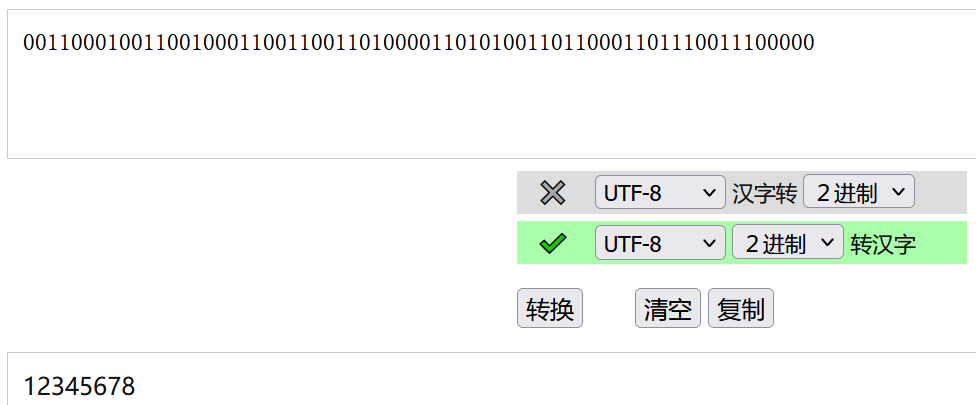

一张png,角落旁边有二进制数据

黑块为1,白块为0,敲出来解码得到flag{12345678}

大流量分析(一)

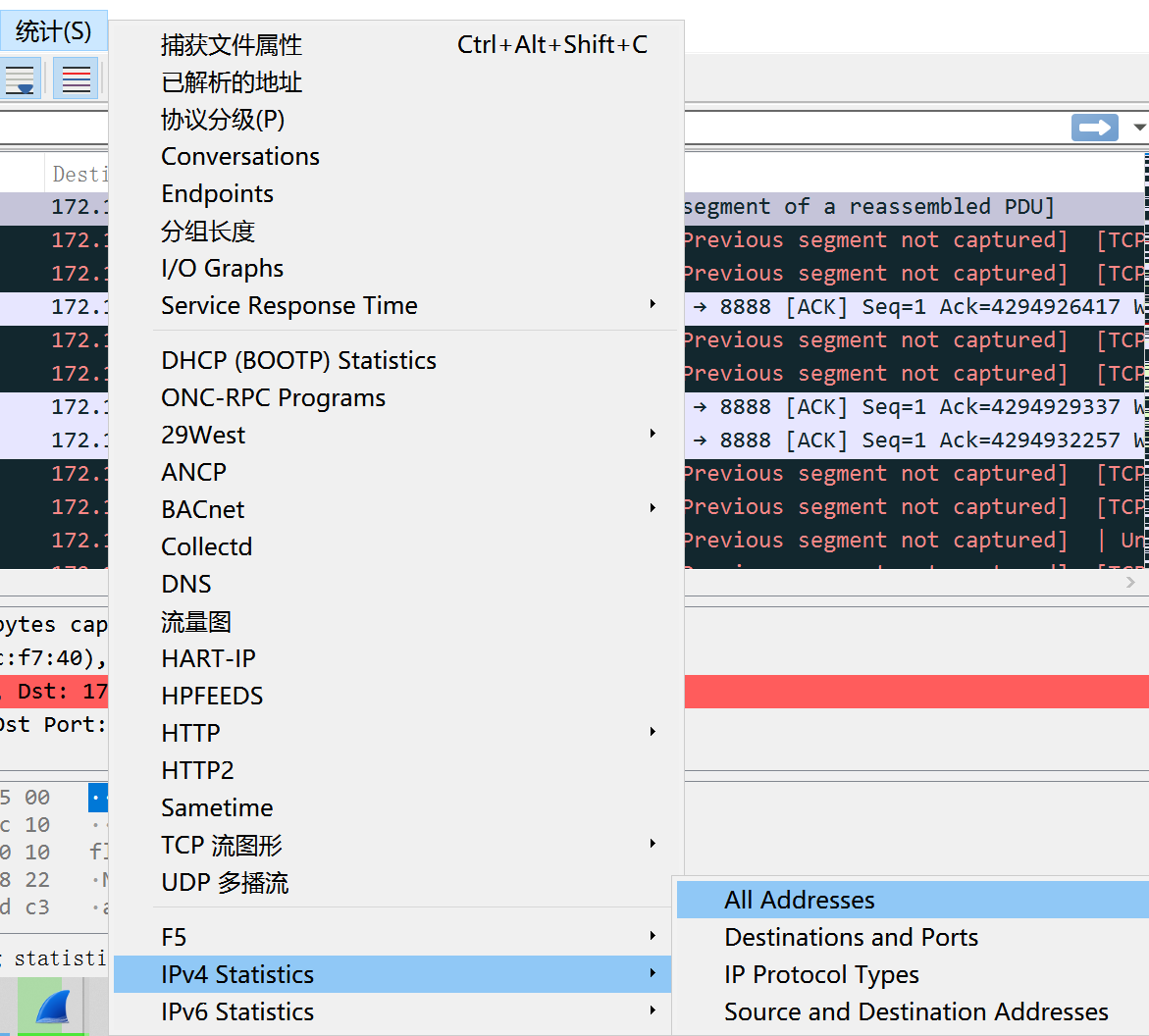

让我们查找黑客的攻击IP,利用统计功能排序IP

然后找到外网IP,得到flag{183.129.152.140}

大流量分析(二)

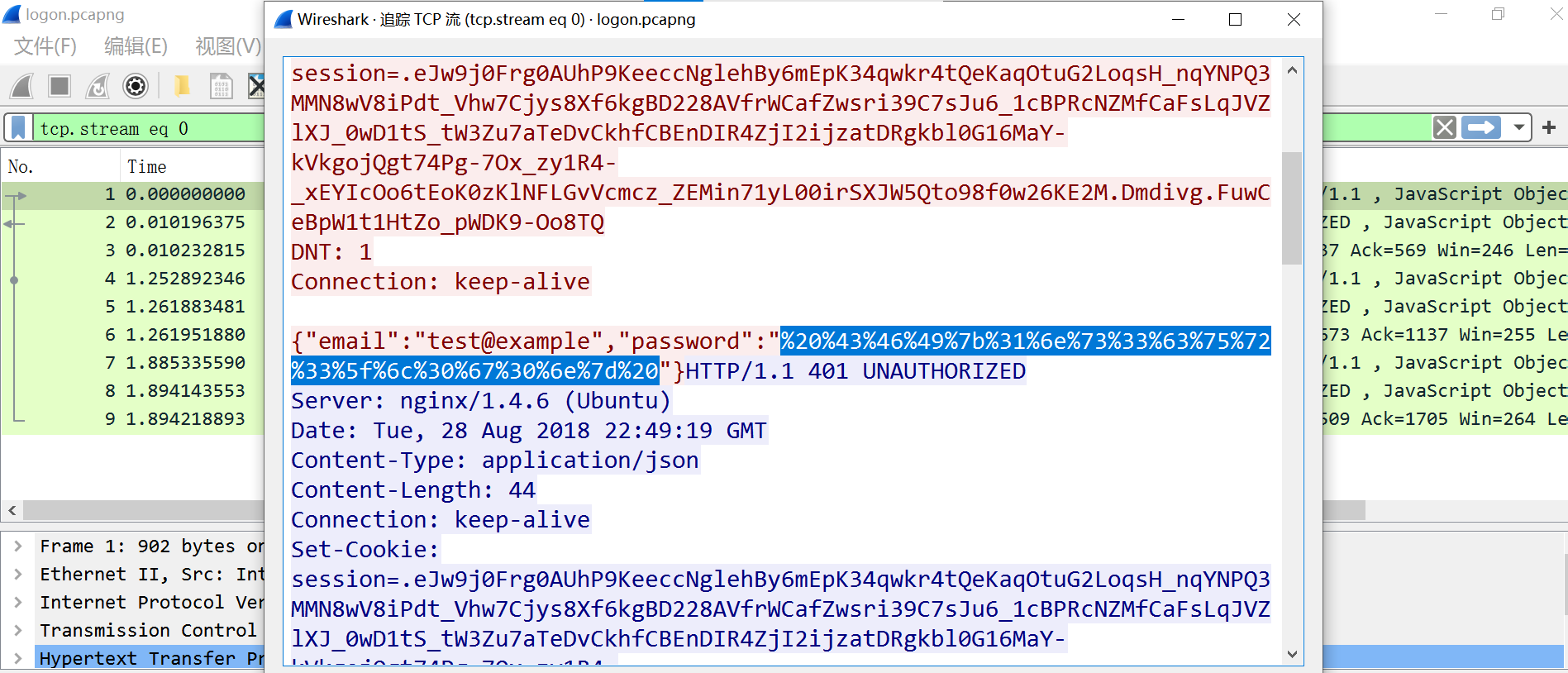

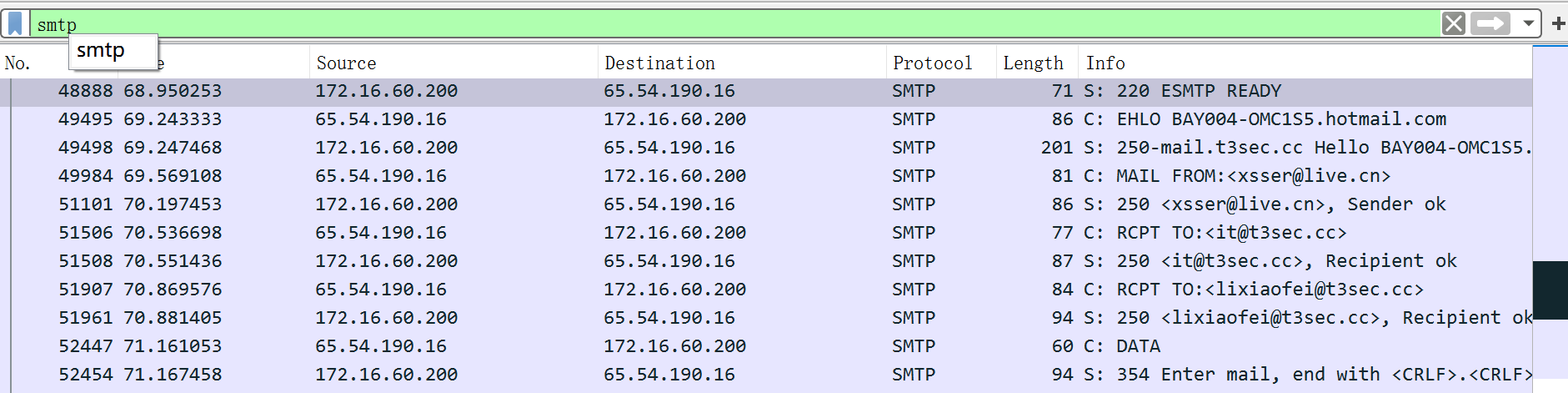

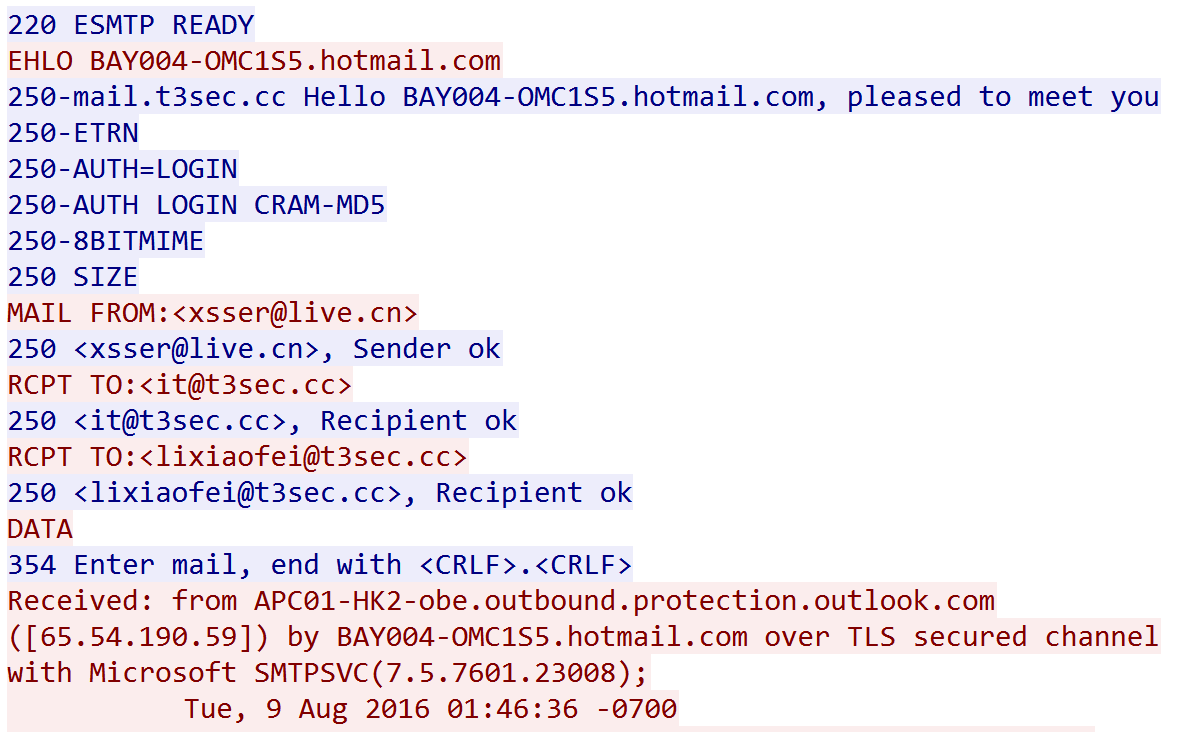

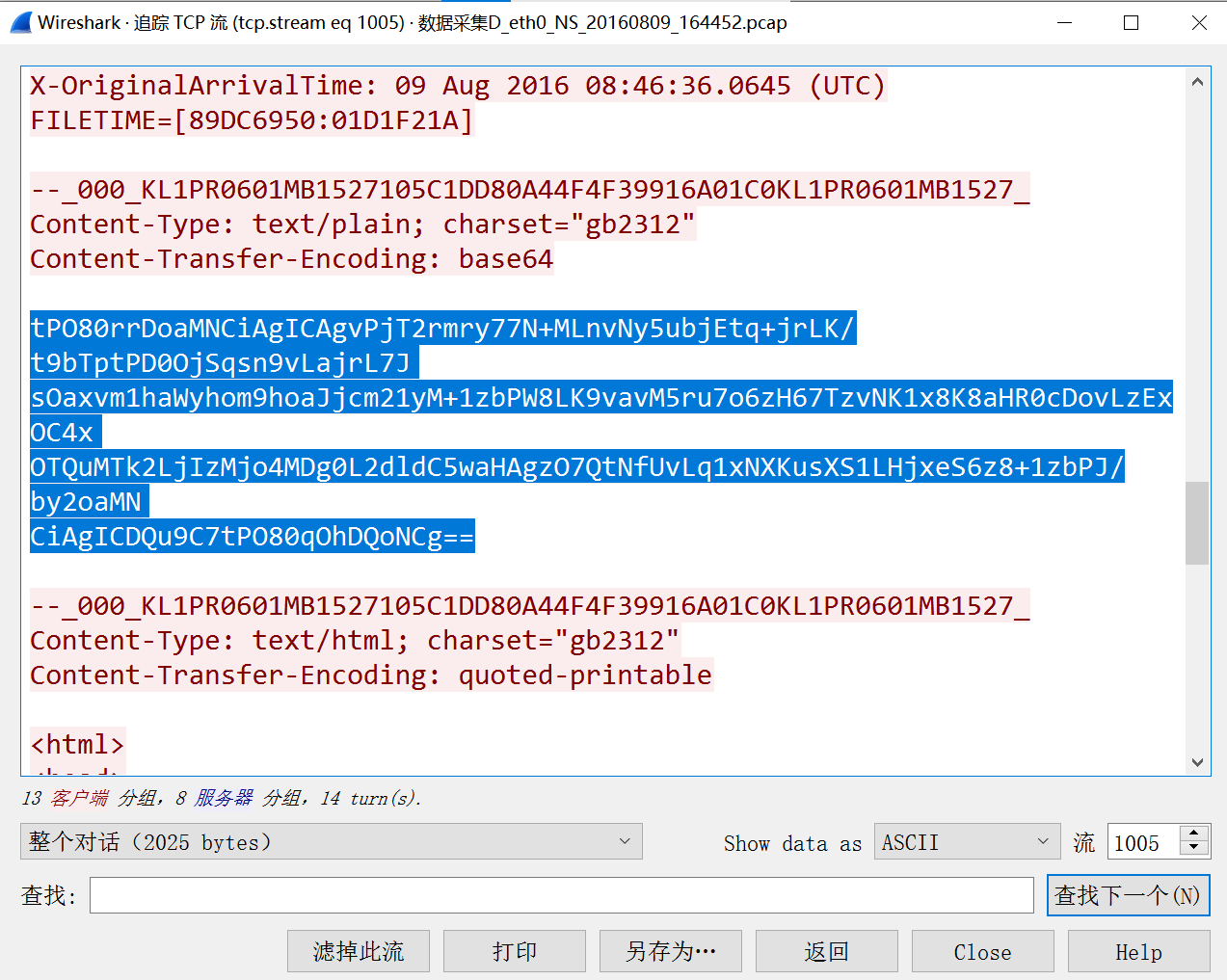

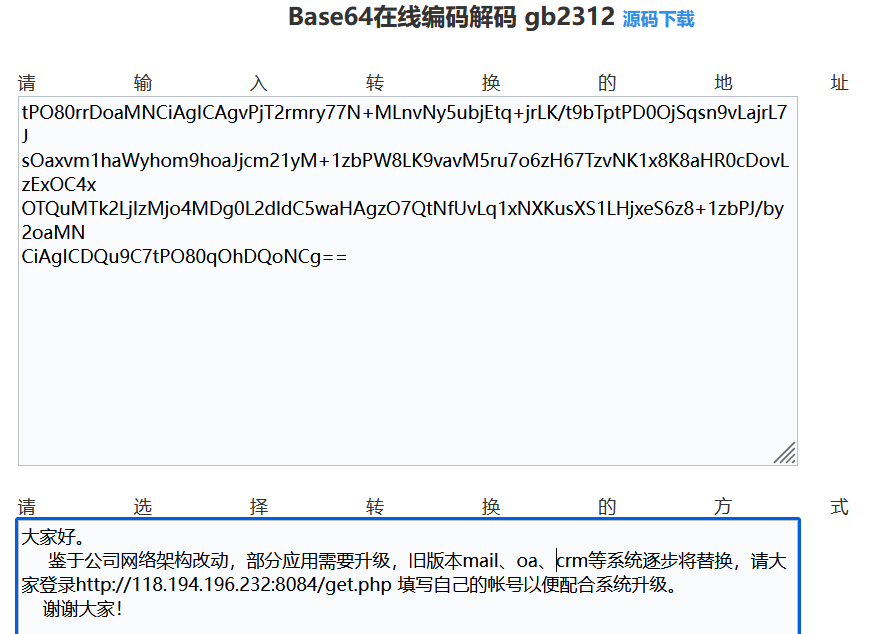

让我们查找黑客使用的邮件地址,查询得知邮件协议有POP、SMTP、IMAP,这里只有SMTP

追踪一下TCP流,找到了邮件地址和黑客发送的邮件

邮件没什么用,最终得到flag{xsser@live.cn}