thinkphp安全优化

thinkphp安全优化

tp框架非常方便好用但是一直饱受着安全的诟病,有很多刚接触tp框架的由于不懂得文件权限设置,上来直接给777权限这是一个非常危险的错误

决定,下面我记录一次tp的Webshell事件以及优化方案,大家可做参考。

问题描述:

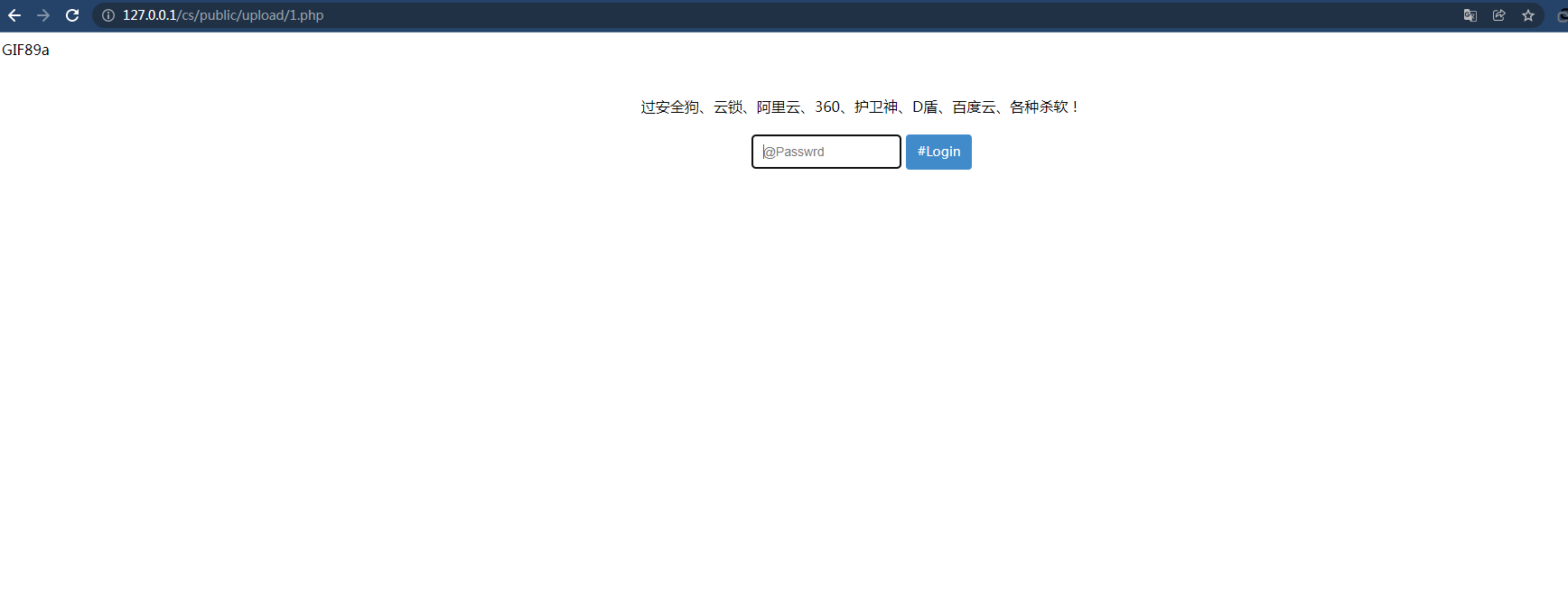

upload目录被恶意上传一个1.php文件,虽然没造成什么影响,但是线下测试这个恶意文件感觉还挺厉害的,如下图

(直接访问恶意文件显示一个登陆界面,密码admin)

(登陆后可直接操作服务器)

由于我的线上服务器屏蔽了eval函数 才导致这个脚本无法运行没有造成财产损失

解决方案:

1.nginx的话在conf配置文件输入以下,表明upload文件夹内禁止执行php文件。

location ~* ^\/(upload|uploads)\/.*\.(php)$ {

deny all;

}

2.apache的话在.htaccess文件内配置以下,表明效果如上禁止执行php文件。

<FilesMatch \.(?i:html|php)$> Order allow,deny Deny from all </FilesMatch>

3.禁止eval函数,很多挂马脚本内部都包含此函数,所以在不影响业务架构的情况下一定要禁用此函数,禁用教程如下。

https://www.cnblogs.com/caopeng/p/14772075.html