webug4.0(逻辑漏洞22-26)

webug4.0(逻辑漏洞22-26)

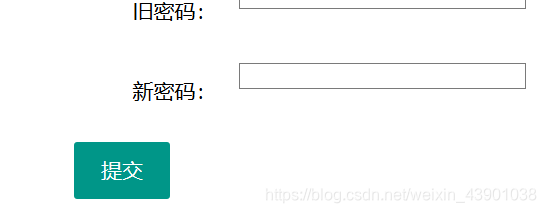

22、越权修改密码

修改admin权限的密码。

一共两个界面:

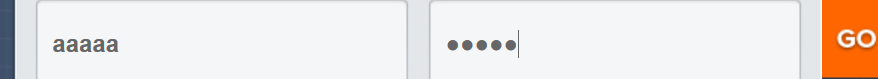

1、在页面1输入admin’ #,密码随意,点击GO,接下来我们来到了admin用户的改密码处。

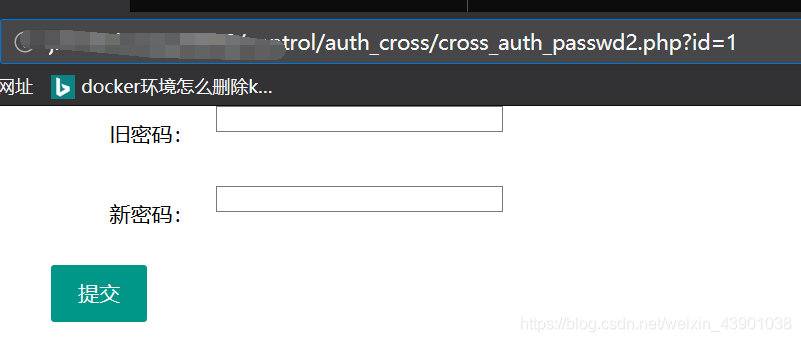

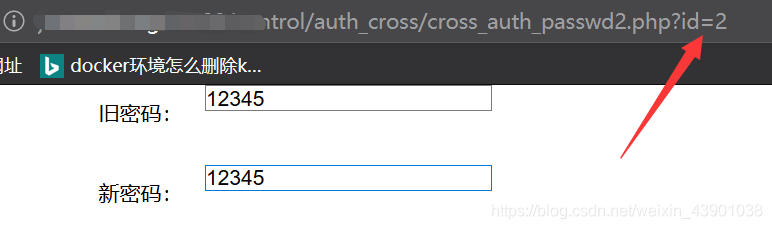

在网址中我们可以发现admin用户的id=1,那么我们将id改为2呢。然后进行修改密码。

改密成功后,我们查看另外一个账户aaaaa,然后用密码12345登陆,可以登录。即越权成功。

23、支付漏洞

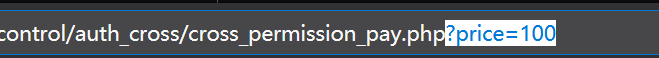

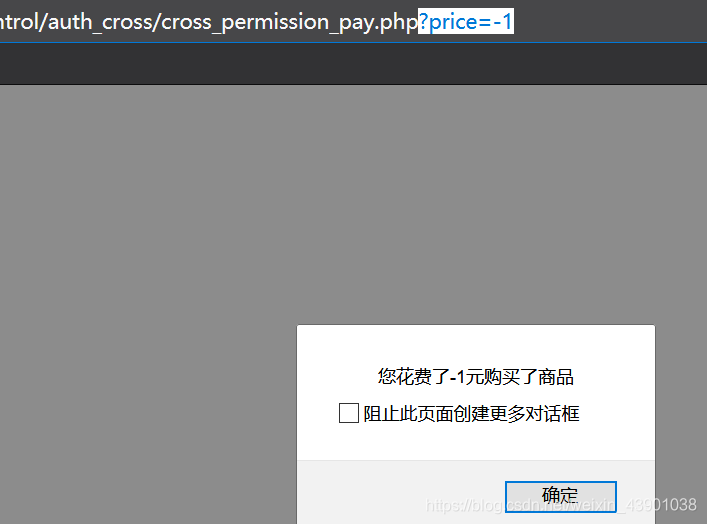

任意点击一个商品购买。可以发现商品的价格直接以get请求的方式存放在了网页中。

直接在网址中对price进行更改,然后价格更改成功。

24、邮箱轰炸

参考链接:https://blog.csdn.net/u014029795/article/details/103286062?utm_medium=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-4.nonecase&depth_1-utm_source=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-4.nonecase

成功连接:通过目标机的内存判断邮箱轰炸。https://blog.csdn.net/angry_program/article/details/104003825?utm_medium=distribute.pc_relevant.none-task-blog-baidujs-2

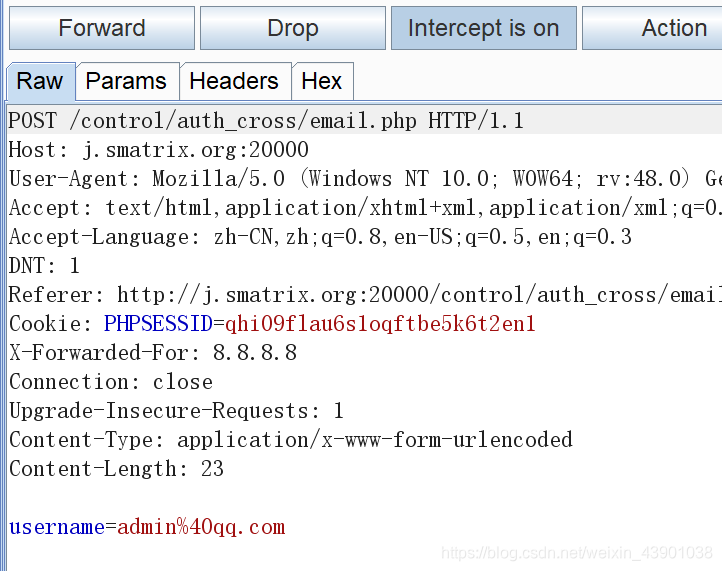

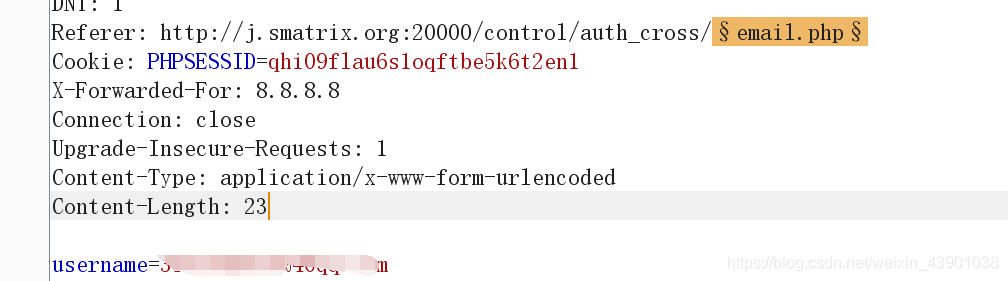

1、输入邮箱,拦包

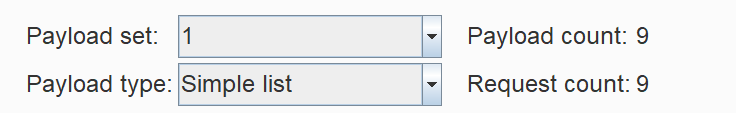

2、右键,send to intruder。替换随便在哪。(额,邮箱就面了哈!)

进入payloads,然后添加字典,点击start attack。

额,好吧,参数不能瞎搞。

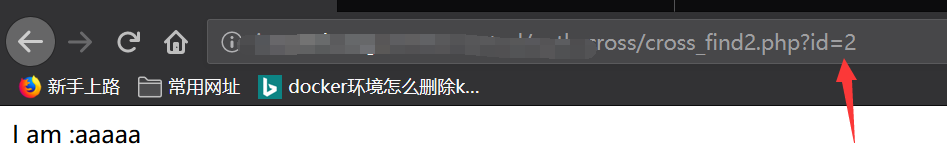

25、越权查看admin

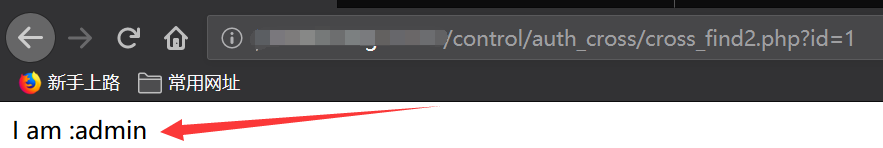

登陆aaaaa账户,发现网址是id=2。

我们将id改为1瞅瞅。OK,身份变为admin用户了。

26、URL跳转

1、直接打开,点击右上角。

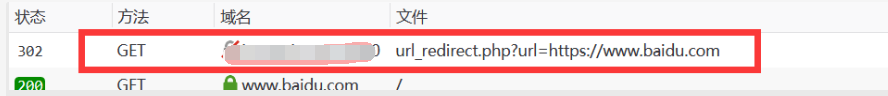

2、F12打开network(网络),点击百度,如下发现跳转事件,具体链接如下:

http://XXXX/control/more/url_redirect.php?url=https://www.baidu.com

3、利用上面链接构造你想要打开的URL。

跳转成功。