webug4.0(注入9-14)

webug4.0(注入9-14)

XSS攻击

XSS过滤绕过速查表:https://www.freebuf.com/articles/web/153055.html

XSS绕过过滤方法大全(約100种):https://www.fujieace.com/penetration-test/xss-100.html

- 1.需要向web页面注入恶意代码;

- 2.这些恶意代码能够被浏览器成功的执行。

XSS跨站脚本攻击:恶意代码并没有保存在目标网站,通过引诱用户点击一个链接到目标网站的恶意链接来实施攻击的。

XSS存储型攻击,恶意代码被保存到目标网站的服务器中,这种攻击具有较强的稳定性和持久性,比较常见场景是在博客,论坛、OA、CRM等社交网站上,比如:某CRM系统的客户投诉功能上存在XSS存储型漏洞,黑客提交了恶意攻击代码,当系统管理员查看投诉信息时恶意代码执行,窃取了客户的资料,然而管理员毫不知情,这就是典型的XSS存储型攻击。

(来自于:https://blog.csdn.net/wuhuagu_wuhuaguo/article/details/79774187)

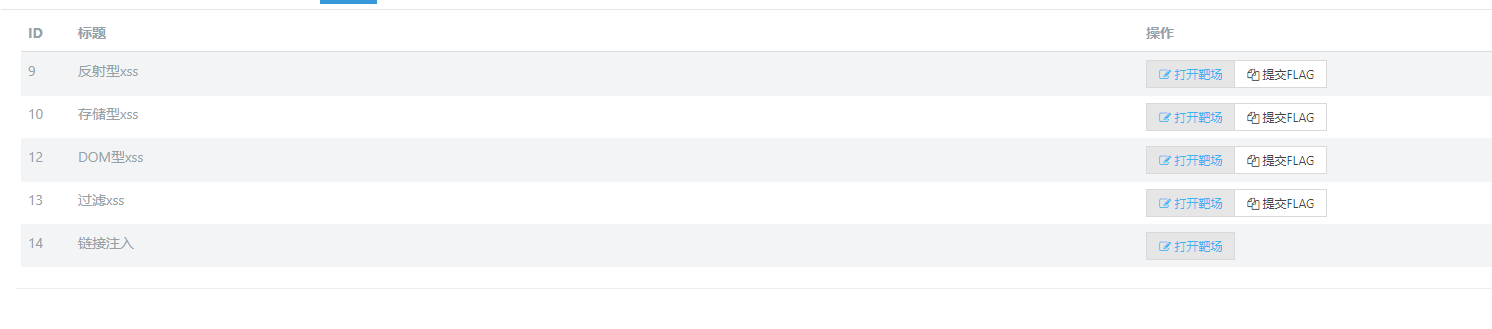

9、反射性XSS

用处:

构造跨站语句,抓取本次访问的cookie发送到你的接受服务器,然后把这个欺骗的URL发送给目标诱导他打开,获取到这个cookie之后,就能用目标身份访问网站啦。

注入

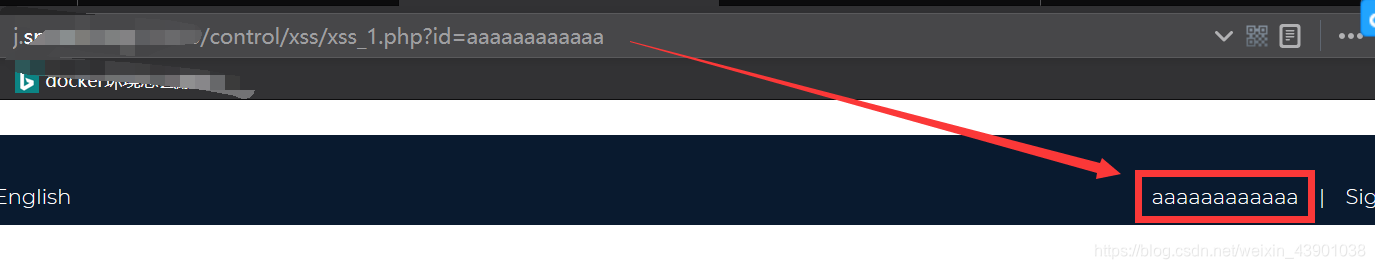

1、访问靶场,http://XXXXX/control/xss/xss_1.php?id=aaaaaaaaaaaa,后面一段很长的字母

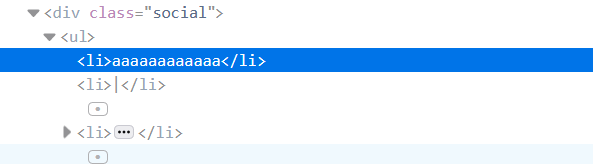

2、F12查看源代码,查看字符串的位置,确定是否可以XSS

3、利用最简单的XSS试试水,

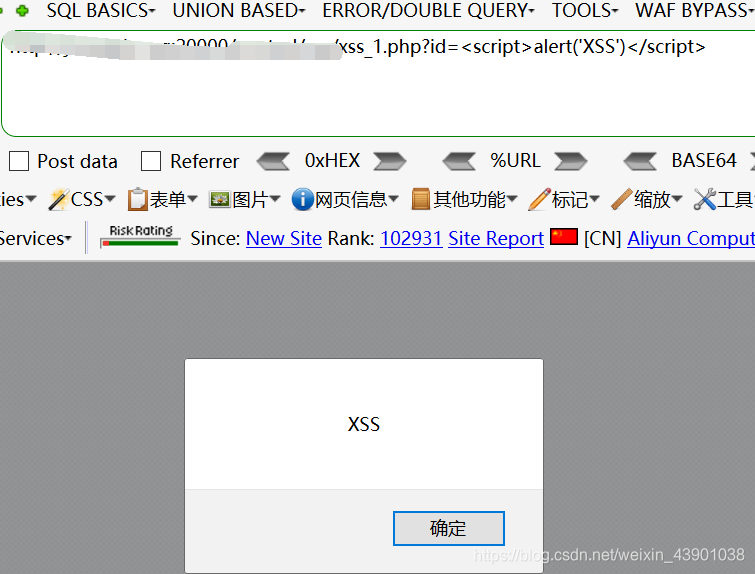

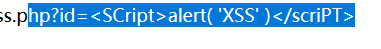

?id=<script>alert('XSS')</script>

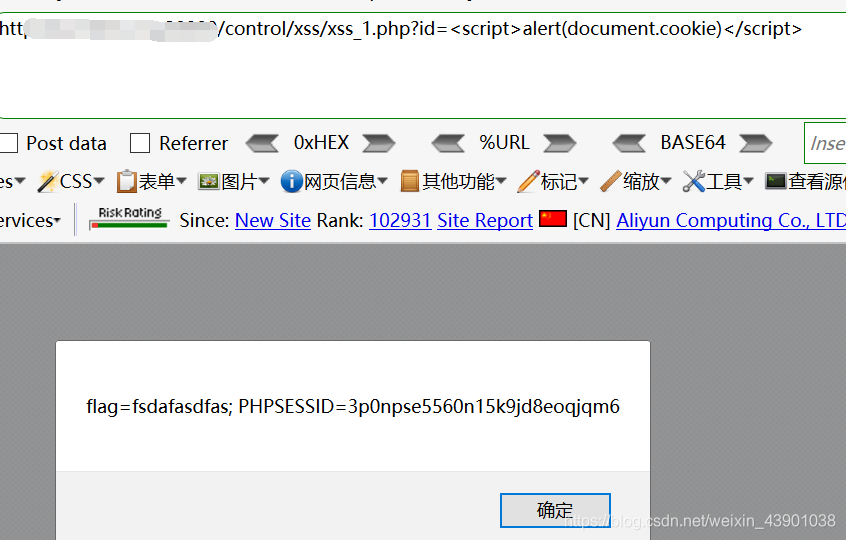

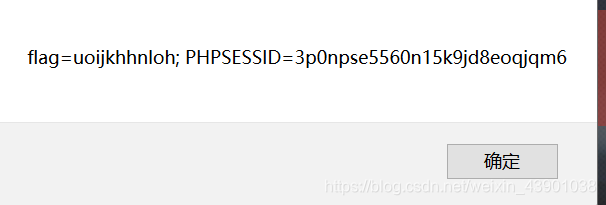

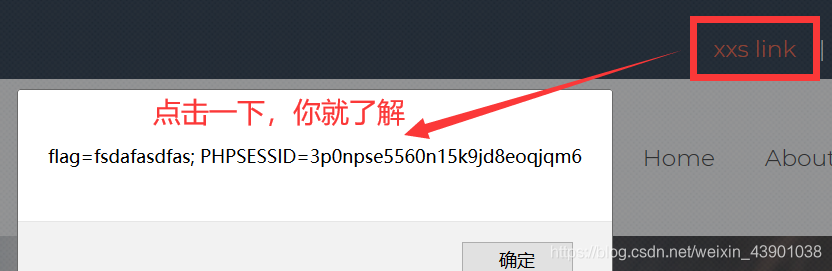

4、获取cookie

?id=<script>alert(document.cookie)</script>

10、存储型XSS

用处:

一个招聘网站分为企业用户和个人用户,只有企业用户能下载个人简历,而个人简历的自我描述存在XSS注入,所以可以构造语句获取访问了此简历的企业账户信息,然后拿去下载简历。

注入

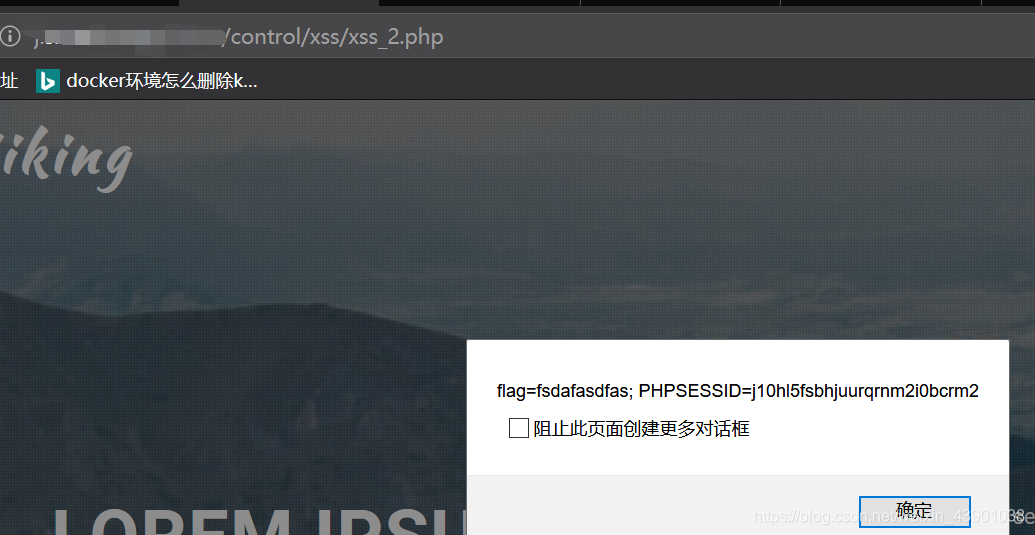

不愧是存储型的,这是永久保存网站废了码?

注入步骤和反射型的相同。

#简单的试试水 ?id=<script>alert("XSS")</script> #获取cookie ?id=<script>alert(document.cookie)</script>

11、万能密码登陆

由题意得

12、DOM型xss

DOM,全称Document Object Model,是一个平台和语言都中立的接口,可以使程序和脚本能够动态访问和更新文档的内容、结构以及样式。基于DOM文档对象模型的一种漏洞。

在网站页面中有许多页面的元素,当页面到达浏览器时浏览器会为页面创建一个顶级的Document object文档对象,接着生成各个子文档对象,每个页面元素对应一个文档对象,每个文档对象包含属性、方法和事件。可以通过JS脚本对文档对象进行编辑从而修改页面的元素。也就是说,客户端的脚本程序可以通过DOM来动态修改页面内容,从客户端获取DOM中的数据并在本地执行。基于这个特性,就可以利用JS脚本来实现XSS漏洞的利用。

可能触发DOM型XSS的属性:

document.referer属性

window.name属性

location属性

innerHTML属性

documen.write属性

(来自于:https://blog.csdn.net/SKI_12/article/details/60468362?utm_medium=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-1.nonecase&depth_1-utm_source=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-1.nonecase)

用处:

构造跨站语句,抓取本次访问的cookie发送到接受服务器,然后把这个欺骗URL发给目标诱导他打开,获取到这个cookie之后就能用目标身份访问网站了。

注入

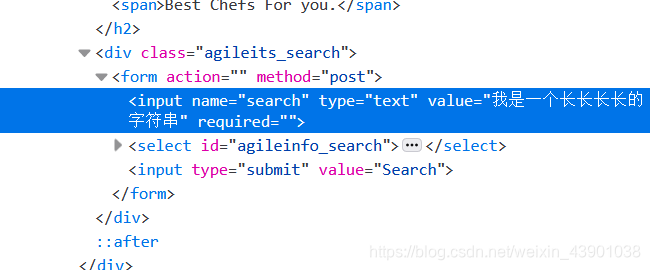

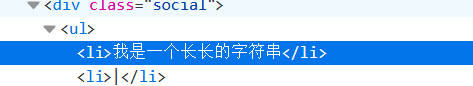

1、搜索一个长长的字符串

2、F12查看源代码,查看字符串的位置,确定是否可以XSS

3、在搜索框输入简单的XSS试试水,如下,构造成功

"required=" "><script>alert('XSS')</script><name="

4、获取cookie

"required=" "><script>alert(document.cookie)</script><name="

12、过滤型XSS

见名识意

注入

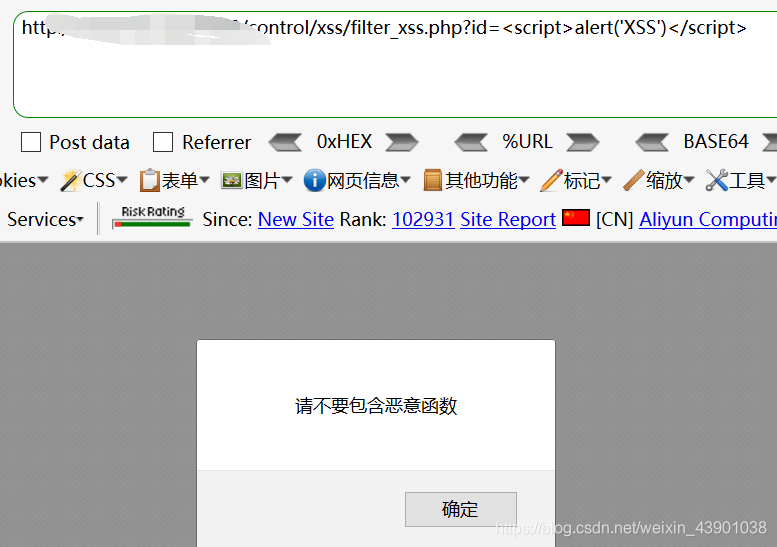

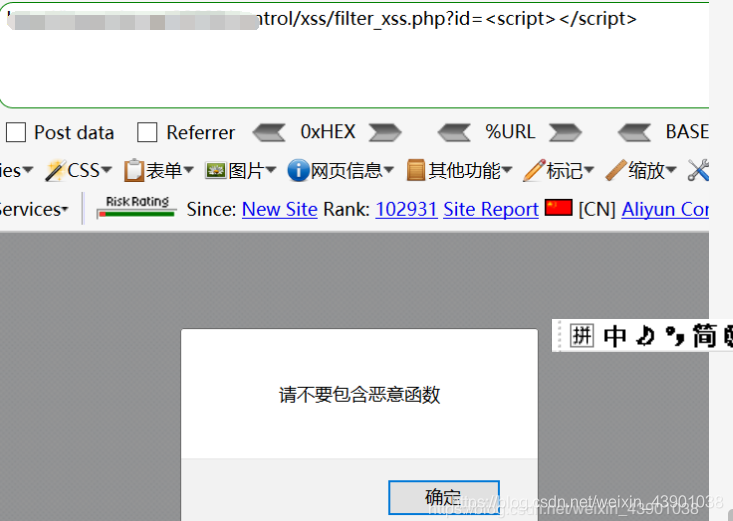

1、简单的XSS试试水

?id=<script>alert('XSS')</script>

2、对于语句中的恶意函数一一排除

如下:script为恶意函数

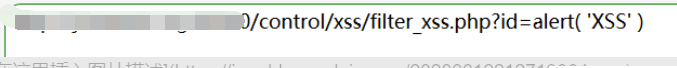

alert不是恶意函数

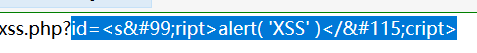

3、确定了过函数为script,而不是alert,接下来就是变化script进行绕过了。

大小写绕过失败。

unicode编码绕过,没反应,,即失败。

拓展:unicode转码在线网站:https://www.sojson.com/unicode.html

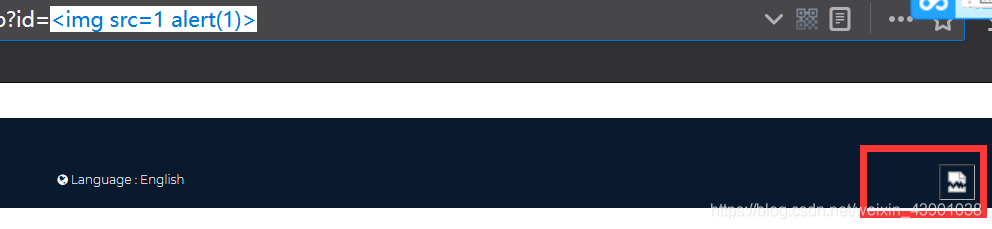

4、转换思路,定位html源码,查看XSS位置

5、改变标签。

标签img成功

?id=<img src=1 alert(1)> #弹出cookie ?id=<img src=1 οnerrοr=alert(document.cookie)>

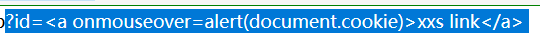

标签a成功

14、链接注入

**“链接注入”**是修改站点内容的行为,其方式为将外部站点的 URL 嵌入其中,或将有易受攻击的站点中的脚本 的 URL 嵌入其中。将 URL 嵌入易受攻击的站点中,攻击者便能够以它为平台来启动对其他站点的攻击,以及攻击这个易受攻击的站点本身。

在这些可能的攻击中,有些需要用户在攻击期间登录站点。攻击者从这一易受攻击的站点本身启动这些攻击,成功的机会比较大,因为用户登录的可能性更大。

**“链接注入”**漏洞是用户输入清理不充分的结果,清理结果会在稍后的站点响应中返回给用户。攻击者能够将危险字符注入响应中,便能够嵌入 URL 及其他可能的内容修改。

(来自于:https://blog.csdn.net/wangshuai6707/article/details/53331712)

注入

1、插入点击链接

?id=<a href="http://image.baidu.com/">baidu</a>