公司由于使用第三方漏洞扫描,检测出openssh存在漏洞,升级openssh后仍无效果,于是升级openssl

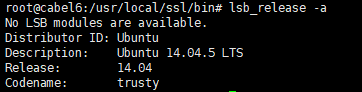

系统信息:

依赖软件:make、gcc、zlib1g-dev

升级步骤:

1、去官网下载最新版本,或wget下载也行 http://www.openssl.org

wget https://www.openssl.org/source/openssl-1.1.1.tar.gz

2、解压并进入解压目录后执行:

./config --prefix=/usr/local/openssl shared zlib

make depend

make && make install

3、备份当前openssl:

mv /usr/local/openssl /usr/local/openssl.bak

mv /usr/include/openssl /usr/include/openssl.bak

4、配置使用新版本:

ln -s /usr/local/openssl/bin/openssl /usr/bin/openssl

ln -s /usr/local/openssl/include/openssl /usr/include/openssl

5、更新动态链接库数据:

echo "/usr/local/ssl/lib" >> /etc/ld.so.conf

重新加载动态链接库ldconfig -v

6、重新查看版本号:

ssh version

故障排查:

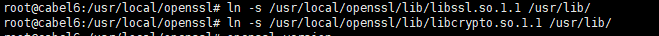

如果在更新完后执行openssl version 命令报错如下:

这是由于openssl库的位置不正确造成的。

可以做一个软连接:

ln -s /usr/local/openssl/lib/libssl.so.1.1 /usr/lib/

ln -s /usr/local/openssl/lib/libcrypto.so.1.1 /usr/lib/

然后执行openssl version命令即可

第二种方法:

1、aptitude install make gcc libpam0g-dev zlib1g-dev openssl

2、wget https://www.openssl.org/source/openssl-1.0.2k.tar.gz --no-check-certificate 然后解压并进入解压目录

3、./config shared && make && make install

4、cp /etc/ld.so.conf.d/libc.conf /etc/ld.so.conf.d/ssl.conf

5、修改ssl.conf 为:/usr/local/ssl/lib 然后重载:ldconfig

6、配置完成并检测

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY