实践二 网络信息收集

目 录

2.1 对baidu.com进行DNS域名查询,获取各种信息 1

2.2获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置 3

1 实验目的

本次实践的目的是网络信息收集。需要个人通过各种手段,自我学习,学会找到网络信息的各种方式。收集到实验要求的各种信息。

2 实验内容

2.1 对baidu.com进行DNS域名查询,获取各种信息

2.1.1 DNS注册人及联系方式

进入网站:ICANN Lookup。输入baidu.com查询信息。

Abuse contact phone: +1.2083895770

2.1.2 域名对应IP地址

通过cmd指令"nslookup baidu.com"查询域名对应IP地址。

可以看出baidu.com对应IP是220.181.38.148。

2.1.3 IP地址注册人及联系方式

进入http://whoissoft.com/。查询IP地址注册人及联系方式。

2.1.4 IP地址所在国家、城市和具体地理位置

访问网站:iP地址查询--手机号码查询归属地 | 邮政编码查询 | iP地址归属地查询 | 身份证号码验证在线查询网 (ip138.com)。查询IP地址所在国家、城市和具体地理位置。

可以看出IP地址所在国家、城市和具体地理位置是:中国——北京市——海淀区。

可以看出IP地址所在国家、城市和具体地理位置是:中国——北京市——海淀区。

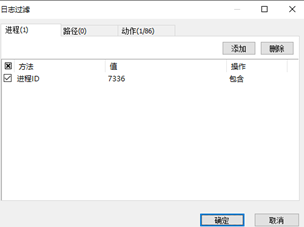

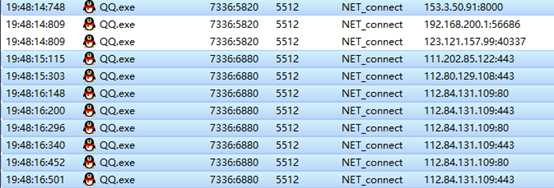

2.2获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置

端口8000是一个服务器端口,提供的服务:OICQ,作用:腾讯QQ服务器端开放此端口。

443端口即网页浏览端口,主要是用于HTTPS服务,是提供加密和通过安全端口传输的另一种HTTP。网页的地址以https://开始,而不是常见的http://。

2.3 使用nmap开源软件对靶机环境进行扫描

2.3.1 查看靶机IP地址是否活跃

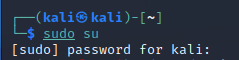

在攻击机中输入"sudo su",再输入密码,进行提权。输入"nmap -sP 192.168.200.129"查询靶机IP地址是否活跃。

2.3.2 查看靶机开放了哪些TCP和UDP端口

用指令"nmap -sS 192.168.200.129"对靶机进行TCP SYN扫描,查看TCP开放的端口。

使用nmap -sU 192.168.200.129对UDP端口进行扫描。

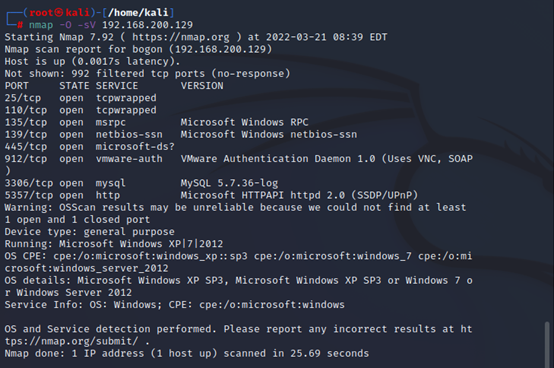

2.3.3 查看靶机安装的操作系统、版本和服务

使用"nmap -O -sV 192.168.200.129"对操作系统类型和网络服务进行扫描。

可以看出nmap认为靶机是Windows平台,判断错误。安装的服务有tcpwrapped、msrpc等服务。

2.4 使用Nessus开源软件对靶机环境进行扫描

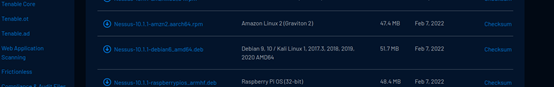

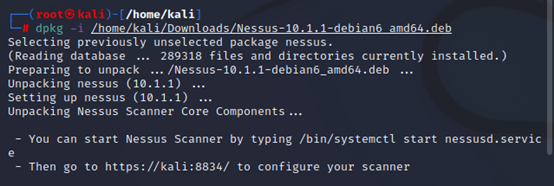

2.4.1 安装软件

首先在攻击机kali上安装Nessus,安装网址是:http://www.tenable.com/products/nessus/select-your-operating-system

安装之后会出现一个url:https://kali:8834/和文件路径/bin/systemctl start nessusd.service。

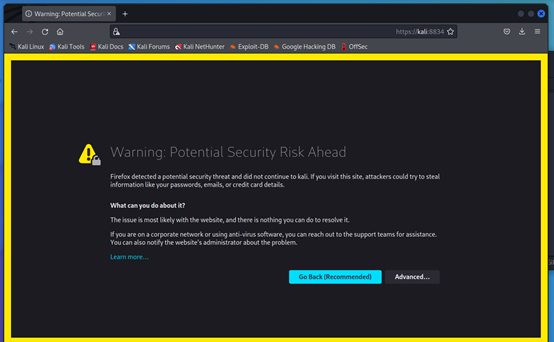

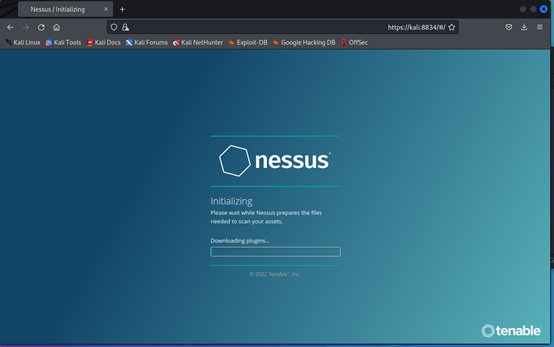

执行该文件。完毕后浏览器进入https://kali:8834/。

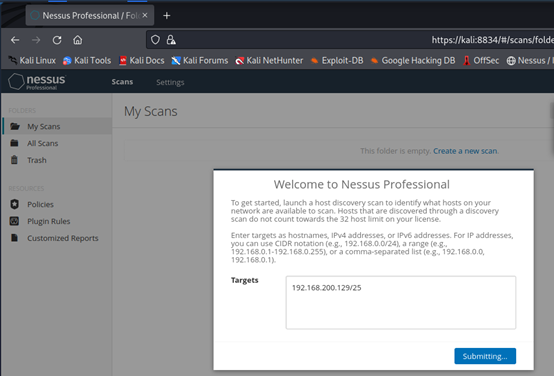

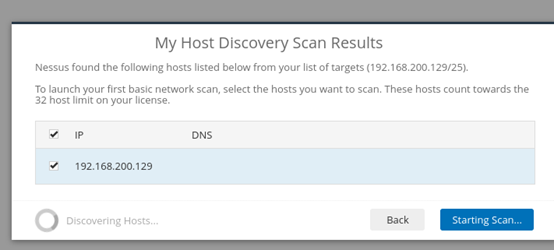

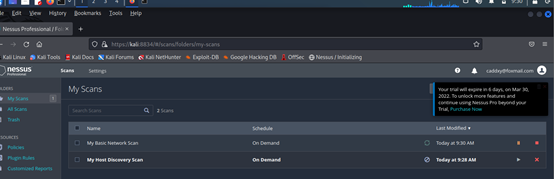

2.4.2 查看靶机上开放的端口

下载过后,可以开始在靶机上扫描开放了哪些端口,需要输入靶机的IP地址。

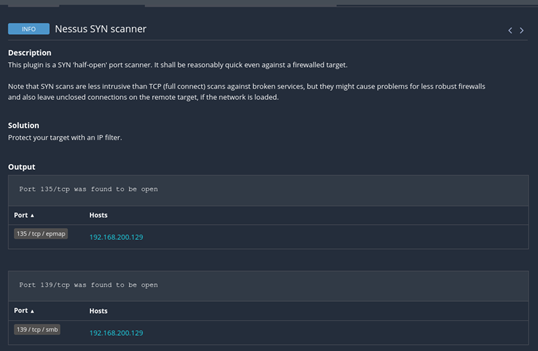

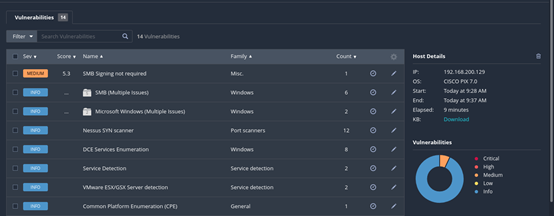

2.4.3 查看靶机各个端口上网络服务存在的安全漏洞

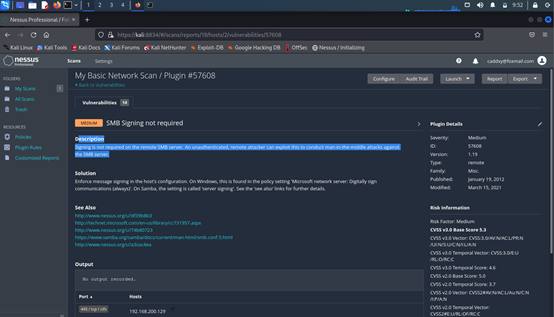

通过查看扫描结果可以看到靶机各个端口上网络服务存在的安全漏洞。

点击漏洞进入,可以看到攻击靶机的方法。该靶机的远程SMB服务器上不需要签名。未经身份验证的远程攻击者可以利用此漏洞对SMB服务器进行中间人攻击。