【wp】2021红帽杯-PicPic

记一道折腾了我大半天的题,今天红帽杯Misc的PicPic,最后六点多一点做出来了(比赛六点结束😭血亏323pt)。感觉做这个题的时候把所有关于fft代码实现的博客和加解密相关的论文都翻了个遍,短时间内应该不想再看到它了(

challenge 1

题目里面可以看到是一个challenge 1的文件夹,和next_challenge.rar的加密压缩包,合理猜测是用challenge 1解出压缩包的密码。

很容易就能发现题目给的create.py就是生成r、1.mkv和2.mkv的源码,逻辑也很容易走:

好了,逆向手老本行,勤勤恳恳写逆算法.jpg(一些注释写代码里了):

然后能得到一个secret.mp4,得到了压缩包密码。

zs6hmdlq5ohav5l1

challenge 2

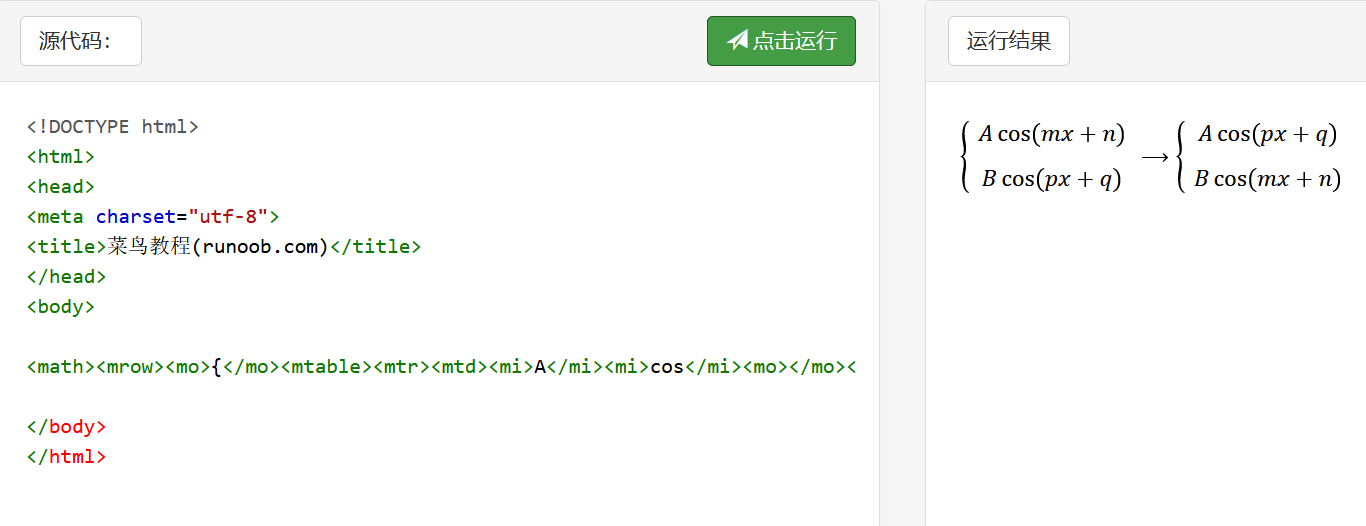

查看hint.txt可以看到:

查了一下是Mathematical Markup Language (MathML),在菜鸟教程在线编辑器跑一下可以看到:

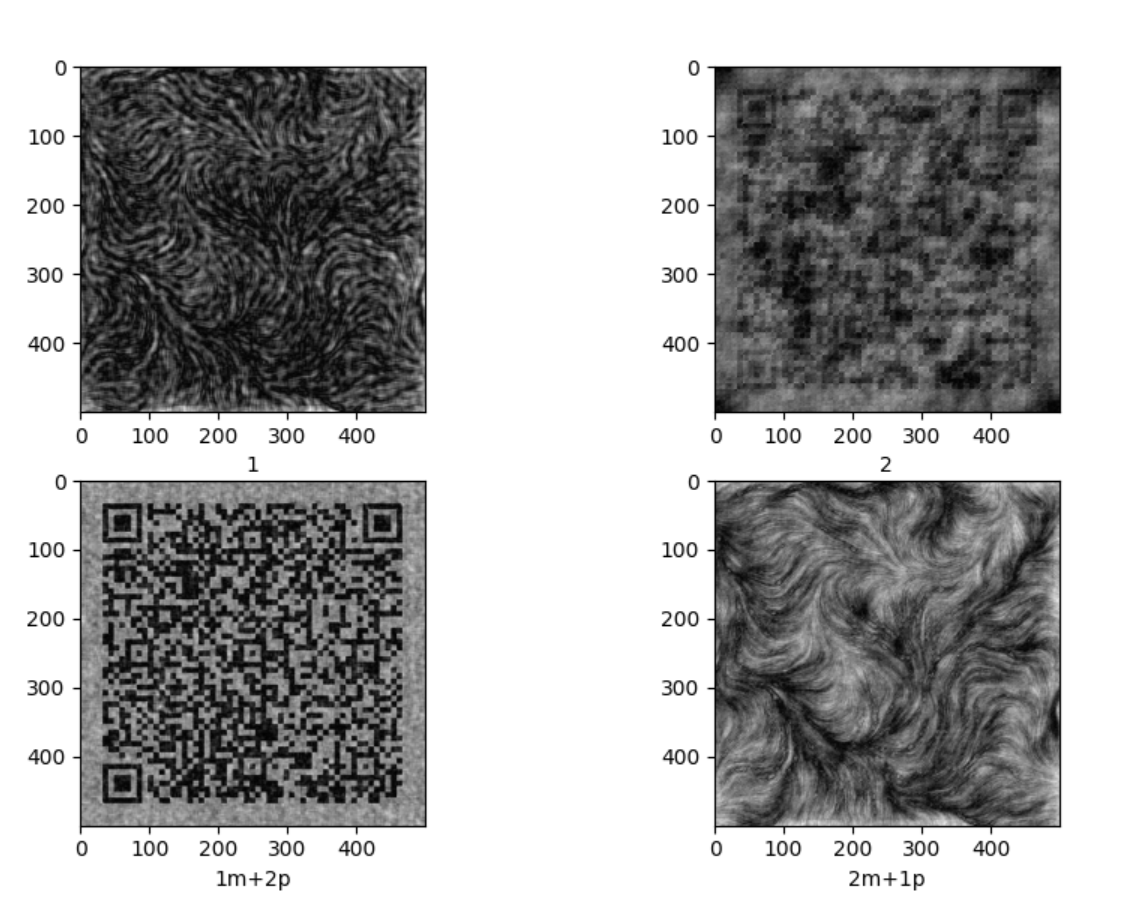

然后写上一关的逆算法的时候看到过两幅图像幅度谱和相位谱替换_陨星落云的博客-CSDN博客,联想到这个式子有点幅度谱和相位谱交换的味道,所以直接把文章里的脚本拿来用,秒解:

就能看到:

扫一下左下二维码能得到文本:0f88b8529ab6c0dd2b5ceefaa1c5151aa207da114831b371ddcafc74cf8701c1d3318468d50e4b1725179d1bc04b251f

final challenge

被上个challenge的那一串文本误导了,一直以为是用来解密图片的密钥啥的,结果白白卡了三个多小时(菜鸡落泪

中间查了n多资料就不细说了(

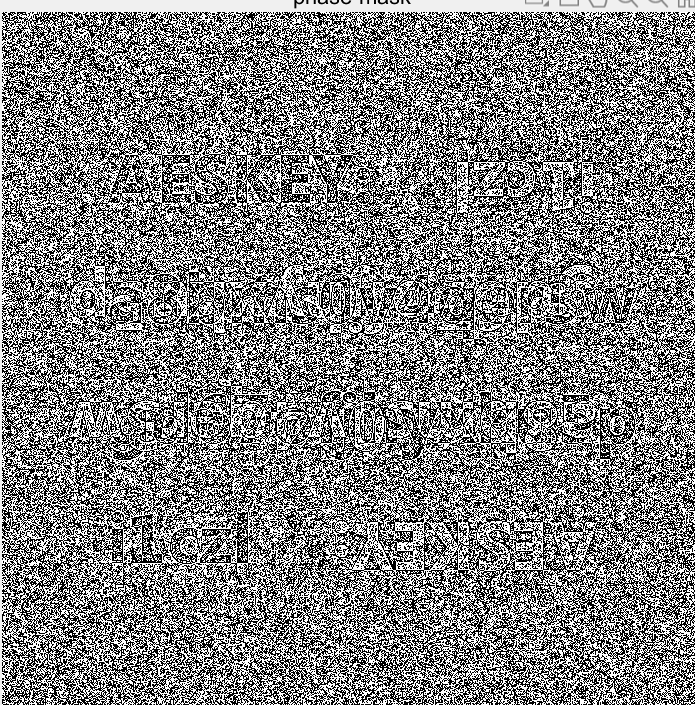

总之最后拿相位掩膜+傅立叶变换进行图像加密_isyiming的博客-CSDN博客的脚本改了一下:

就能看到其中一张图(phase mask)是:

好像是没分离好(等其他大佬的wp),不过能大概辨认出key是a8bms0v4qer3wgd67ofjhyxku5pi1czl

(其实是用AES解密脚本试的

就能得到flag:flag{1ba48c8b-4eca-46aa-8216-d164538af310}

__EOF__

本文链接:https://www.cnblogs.com/c10udlnk/p/14749377.html

关于博主:欢迎关注我的个人博客-> https://c10udlnk.top/

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程